Hva Skjedde?

den 13. juli lanserte Microsoft CVE-2021-33757, som aktiverte aes-kryptering som standard til den eksterne protokollforbindelsen FOR MS-SAMR for å redusere nedgraderingen TIL RC4, som eksponerte data gjennom usikker kryptering. Microsoft lanserte senere en oppdatering FOR sårbarheten, KB5004605, som gjorde endringer relatert TIL MS-SAMR-protokollen. Microsoft angitt i dokumentasjonen for oppdateringen:

Etter installasjon Av windows-oppdateringer 13. juli 2021 Eller Senere Windows-oppdateringer, Vil aes-kryptering (Advanced Encryption Standard) være den foretrukne metoden På Windows-klienter når du bruker den eldre MS-SAMR-protokollen for passordoperasjoner hvis AES-kryptering støttes av SAM-serveren.

den 19. juli ble Det oppdaget et sikkerhetsproblem I Windows 10 som tillater ikke-administratorer å få tilgang Til Security Account Manager (SAM) – databasen, som lagrer brukernes passord, ifølge Kevin Beaumont (Twitter user @GossiTheDog). Kevin Beaumont kalt sårbarheten HiveNightmare aka SeriousSam.

å kjære. JEG må validere dette selv, MEN DET virker SOM OM MS kan ha gått opp og gjort SAM-databasen (brukerpassord) tilgjengelig for ikke-admin-brukere I Win 10. https://t.co/cdxiH1AIuB

— Kevin Beaumont (@GossiTheDog) juli 19, 2021

Dette ble bekreftet for den nyeste versjonen Av Windows 10, Ifølge Benjamin Delpy, skaperen Av MimiKatz (Twitter bruker @gentilkiwi).

det ser ut til å også vises på oppdatert Windows 10 Til En Annen Windows 10 versjon…

Sjekk om Du Har Shadow Copy aktivert for systembeskyttelse… (men DETTE ER PÅ som standard…)

Konklusjon: Oppdatert Windows 10 (eller 11 versjon) + Systembeskyttelse Aktivert (standard) = sårbar

— 🥝 Benjamin Delpy (@gentilkiwi) juli 19, 2021

SYSTEMHIVE ble også utsatt under Microsofts ACL-endring Til Windows, noe som betyr at alle legitimasjonene blir utsatt i sin hashede form.

Hvor Ille er Dette?

system-og SAM-legitimasjonsdatabasefilene er oppdatert for å inkludere Les ACL-settet for Alle Brukere for noen versjoner Av Windows. Dette betyr at enhver godkjent bruker har evnen til å trekke ut disse bufrede legitimasjonene på verten og bruke dem til offline cracking, eller pass-the-hash avhengig av miljøkonfigurasjonen. Dette har bare blitt identifisert på oppdaterte Windows 10-endepunkter på dette punktet, men Det Er mulig At Windows-Servere har blitt påvirket.

følgende bygg har blitt identifisert som påvirket så langt:

- 1809 ISO-June21 – 20h2

- 1909 ISO – June21-20h2

- 20H2 ISO – orig-21h1

- 21h1 ISO – June21-11 Insider (Windows 11)

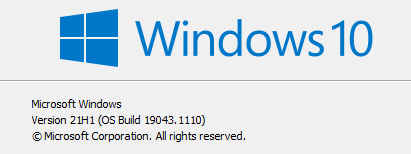

du kan identifisere bygningen din ved å se på winver I Run (Win + R)

Fra og med 7/20/21 har dette angrepsmønsteret blitt bevist og er en potensiell privilegieskaleringsbane for angripere. Hvis En Datamaskin Eller Domeneadministrator nylig har logget på en vert som ble påvirket av denne endringen, bufres den hashede legitimasjonen på verten i disse filene. Dette kan potensielt gi en angriper full tilgang til miljøet uten å kreve eskalering Til Administrator for å få tilgang til disse legitimasjonene.

Hva Skal Jeg Gjøre?

vi anbefaler at Du venter På At Microsoft utgir utbedringstrinn. I mellomtiden kan du gjøre noen ting:

- Overvåk FOR SAM-tilgang på verten selv for å avgjøre om en angriper forsøker å dumpe og eskalere.

- Forbered deg på å lappe når Microsoft har gitt ut reparasjonen eller løsningen for dette problemet. Dette er den sikreste måten Å svare på dette problemet, Da Microsoft må rulle UT ACL-endringene de la til.

- hvis maskinen er kritisk for miljøet fra et sikkerhetsperspektiv, tilbakestiller Du Acler tilbake til standard i den berørte mappen. Denne handlingen kommer med litt risiko, da du vil endre Acler satt Av Windows update. Men så langt i testingen har det ikke påvirket verten negativt, men det betyr ikke at det ikke vil påvirke andres maskiner, avhengig av konfigurasjon.

- Fra En Administrator Powershell – kommandolinje

Get-ChildItem -File -Force $env:WINDIR\system32\config | ForEach-Object { icacls $_.FullName /reset

- Fra En Administrator Powershell – kommandolinje

Hvordan Oppdage

Blumira anbefaler overvåking for tiltak mot HKLM System, Sikkerhet Og SAM databaser på alle systemer. På Grunn Av denne feil ACL endring Av Microsoft, er det nå en enda høyere prioritet å overvåke for disse handlingene. Nedenfor er et eksempel for å utnytte Sysmon til å overvåke for reg.exe handlinger mot Systemet, Sikkerhet, Eller SAM-filer.

Dette kan kreve noen endringer basert PÅ SIEM, f.eks. Blumira-kunder som bruker Sysmon, vil allerede ha denne regelen distribuert til sine miljøer.

windows_log_source="Microsoft-Windows-Sysmon" AND process_name LIKE "%reg.exe%" AND REGEXP_CONTAINS(command, "HKLM\\system|HKLM\\security|HKLM\\sam")

Blumira anbefaler også overvåking WMIC, Shadow-Copy, og eventuelle handlinger som ville innebære instantiation Av Mimikatz, som alle kan utnytte denne eksponeringen.

Oppdater 7/21/21 (høflighet Av Reddit bruker u / eider96)

- Dette har ingenting å gjøre MED KB5004605

- RX-tilgangen for Bu\ – Brukere tillater ikke direkte tilgang til disse filene ettersom De er beskyttet, de kan bare nås hvis TIDLIGERE vss-øyeblikksbilde er gjort med disse filene (som er standardhandling gitt Enten Filhistorikk eller Systemgjenoppretting er aktivert). Unprivileged brukere kan utnytte slike øyeblikksbilder og bruke uriktige tillatelser til å ta ut filer fra den. Administratortillatelser er ikke nødvendig for å lese øyeblikksbilde, de er direkte tilgjengelige via

\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy{$N}hvor {$N} er øyeblikksbilde nummer. Administratorer kan liste alle øyeblikksbilder medvssadmin list shadows. - DEN angitte ps-kodebiten er ikke ment å sikre systemet alene. Også vurdere eksisterende øyeblikksbilder og enten fjerne dem eller godta risikoen og la dem bli overskrevet som tiden går.

- fordi filene kan kopieres offline fra vss snapshot og deretter inspiseres manuelt eller hive lastet på eget system, er overvåking for handlinger mot disse elveblestene ikke garantert å gi noen meningsfulle resultater i forhold til dette spesifikke sikkerhetsproblemet.

Oppdatering 7/21/21 (høflighet Av Reddit bruker u/Oscar_Geare):

Microsoft har gitt UT EN CVE for dette sikkerhetsproblemet. I CVE identifiserer de at det påvirker alle versjoner 1809 og nyere. I tillegg er det en løsning tilgjengelig:

-

Begrense tilgangen til innholdet i

%windir%\system32\config-

Åpne Ledetekst eller Windows PowerShell som administrator.

-

Kjør denne kommandoen:

icacls %windir%\system32\config\*.* /inheritance:e

-

-

Slett Volume Shadow Copy Service (VSS) skyggekopier

-

Slette Alle Systemgjenopprettingspunkter og Skyggevolumer som eksisterte før

%windir%\system32\config. -

Opprett et Nytt Systemgjenopprettingspunkt (hvis ønskelig).

-

våre kommentarer (7/21/21):

bare slette skyggekopier med en viss grad av kunnskap du ikke trenger dem. Validering av sikkerhetskopier er ideell, og du kan bruke vssadmin list shadows for å se de fleste skyggekopier.

Siden Microsofts patching troverdighet har tatt en stor hit de siste ukene, er Det ikke en dårlig ide å teste oppdateringen en gang implementert også.

Oppdatering-Deteksjoner Og Fremtidig Korrektur (07/21/21 ved 12:45 PM ET)

SIDEN ACL-endringene som skjedde i verten forgiftet VSS, kan du ta noen skritt for å sikre et system. Dette inkluderer å slette VSS-øyeblikksbilder når Acler er løst-eller i det minste beskytte DISSE VSS-øyeblikksbildene til de er lappet og rullet over med nye øyeblikksbilder.

Blumira tester og implementerer for tiden tre separate deteksjoner for DETTE, hvorav den ene er mer fremtidsrettet for å sikre synlighet for hive-filer som bor inne I VSS. Disse påvisningene krever Enten Sysmon eller at du har definert avansert revisjon på verter som bruker Gpoer som Blumiras Logmira.

-

Identifikasjon Av HiveNightmare kjører basert på hardkodede streng mønstre Ved Hjelp Sysmon. Dette vil være lett å unngå for mange angripere, men vil identifisere gjenbruk av eksisterende angrep.

type='windows' AND windows_log_source='Microsoft-Windows-Sysmon' AND windows_event_id in (1,5,11) AND ((process_name LIKE '%HiveNightmare%') or (regexp_contains(target, '(?i)S.*haxx$'))) -

Identifikasjon Av Powershell refererer til sensitive Hive-filer i VSS ved Hjelp Av Skriptblokklogging. Dette forutsetter at skriptblokken logger inn i infokolonnen og bruker små bokstaver (?i) flagg. * Krever script blokk logging for å være aktivert For Powershell.*

type='windows' AND windows_event_id=4104 AND REGEXP_CONTAINS(info, r'(?i)\GLOBALROOT\Device\HarddiskVolumeShadowCopy\d{1,2}\Windows\System32\config\(system|security|sam)') -

Identifikasjon Av Lesing av sensitive Hive-filer av alle på verten ved Hjelp Av SACLs som flyter INN I VSS. Dette gir en betydelig økning i synlighet for enhver hive tilgang i vår testing så langt. Dette vil ikke endre din eksisterende VSS til et annet gjenopprettingspunkt er registrert. * Krever objekttilgang GPO skal aktiveres (RE Logmira) og for Følgende Powershell kjøres for å aktivere denne gjenkjenningen.*

type='windows' AND windows_event_id=4663 AND REGEXP_CONTAINS(object_name, r'(?i)Device\HarddiskVolumeShadowCopy\d\Windows\System32\config\(system|security|sam)')

Du må også kjøre Følgende Powershell for å aktivere revisjon SACL på hive-filer som deretter vil bli vedtatt AV VSS. Dette skriptet legger ReadData Suksess revisjon regel For Alle, slik at bred fremtidig synlighet i alle brukere, permissioned eller ikke, tilgang til hive-filer.$files = @("C:\Windows\System32\config\system","C:\Windows\System32\config\sam","C:\Windows\System32\config\security") -

Foreach ($file in $files){ $acl = Get-ACL $file; $auditRule = New-Object System.Security.AccessControl.FileSystemAuditRule("Everyone", "ReadData", "Success"); $ACL.SetAuditRule($auditRule); $acl | Set-Acl $file; Write-Host "Getting ACL for $file, Audit column should state Everyone Success ReadData"; Get-ACL $file -Audit | Format-List }

Tilleggsressurser

- Matthew Warner GitHub

- SigmaHQ GitHub

Prøv Blumira Gratis

Blumira kan oppdage aktivitet relatert TIL HKLM system, Sikkerhet og SAM databaser, samt mange andre sikkerhetshendelser.

Blumiras gratis prøveversjon er enkel å implementere; IT-OG sikkerhetsteam kan begynne å se umiddelbar sikkerhetsverdi for sine organisasjoner.

Registrer deg for en gratis prøveversjon for å begynne å oppdage og redusere eksponering relatert Til windows-sårbarheter: