co se stalo?

13. července společnost Microsoft vydala CVE-2021-33757, která ve výchozím nastavení umožnila šifrování AES ke vzdálenému připojení protokolu pro MS-SAMR, aby zmírnila downgrade na RC4, která odhalila data prostřednictvím nezabezpečeného šifrování. Společnost Microsoft následně vydala opravu chyby zabezpečení KB5004605, která provedla změny související s protokolem MS-SAMR. Společnost Microsoft uvedla v dokumentaci k opravě:

po instalaci aktualizací systému Windows 13. července 2021 nebo novějších aktualizací systému Windows bude šifrování Advanced Encryption Standard (AES)preferovanou metodou pro klienty systému Windows při použití staršího protokolu MS-SAMR pro operace s heslem, pokud je šifrování AES podporováno serverem SAM.

19. července byla v systému Windows 10 objevena chyba zabezpečení, která umožňuje neadministrům přístup k databázi Security Account Manager (SAM), která ukládá hesla uživatelů, podle Kevina Beaumonta (uživatel Twitter @GossiTheDog). Kevin Beaumont nazval zranitelnost HiveNightmare aka SeriousSam.

Ach Bože. Musím to ověřit sám, ale zdá se, že MS může mít goofed a zpřístupnil databázi SAM (uživatelská hesla) uživatelům, kteří nejsou administrátory ve Win 10. https://t.co/cdxiH1AIuB

— Kevin Beaumont (@GossiTheDog) 19, 2021

to bylo potvrzeno pro nejnovější verzi systému Windows 10, podle Benjamina Delpyho, tvůrce MimiKatz (Twitter uživatel @gentilkiwi).

zdá se, že se také objevuje v aktualizovaném systému Windows 10 na jinou verzi systému Windows 10 …

zkontrolujte, zda máte pro ochranu systému povolenou stínovou kopii …(ale toto je ve výchozím nastavení zapnuto…)

závěr: Aktualizováno Windows 10 ( nebo verze 11) + Ochrana systému povolena (výchozí) = zranitelný

systémový úl byl také vystaven během změny ACL společnosti Microsoft na Windows, což znamená, že všechna pověření jsou vystavena ve své hashované podobě.

jak špatné je to?

systémové a SAM credential databázové soubory byly aktualizovány tak, aby obsahovaly sadu Read ACL pro všechny uživatele pro některé verze systému Windows. To znamená, že každý ověřený uživatel má schopnost extrahovat tato pověření uložená v mezipaměti na hostiteli a použít je pro offline praskání nebo pass-the-hash v závislosti na konfiguraci prostředí. To bylo v tomto okamžiku identifikováno pouze na aktualizovaných koncových bodech systému Windows 10, je však možné, že byly ovlivněny servery Windows.

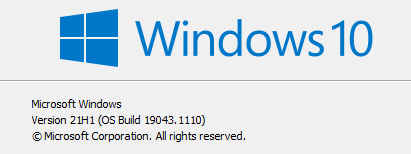

následující sestavy byly dosud identifikovány jako ovlivněné:

- 1809 ISO-June21-20H2

- 1909 ISO-June21-20H2

- 20H2 ISO-orig-21H1

- 21H1 ISO-June21-11 Insider (Windows 11)

můžete identifikovat sestavení při pohledu na winver v Run (Win + R)

od 7/20/21 byl tento vzorec útoku prokázán a je potenciální cestou eskalace privilegií pro útočníky. Pokud se počítač nebo správce domény nedávno přihlásil k hostiteli, který byl touto změnou ovlivněn, jejich hashovaná pověření by byla v těchto souborech uložena do mezipaměti na hostiteli. To by potenciálně mohlo útočníkovi poskytnout plný přístup k vašemu prostředí, aniž by bylo nutné eskalaci administrátorovi pro přístup k těmto pověřením.

Co Mám Dělat?

doporučujeme počkat, až Společnost Microsoft uvolní kroky k nápravě. Mezitím můžete udělat pár věcí:

- monitorujte přístup SAM na samotném hostiteli a zjistěte, zda se útočník pokouší vypsat a eskalovat.

- připravte se na opravu, když společnost Microsoft vydala jejich opravu nebo zmírnění tohoto problému. Toto je nejbezpečnější způsob, jak na tento problém reagovat, protože společnost Microsoft bude muset rozbalit změny ACL, které přidali.

- pokud je zařízení z hlediska zabezpečení kritické pro vaše prostředí, obnovte ACL zpět na výchozí ve složce impaktované. Tato akce přichází s určitým rizikem, protože budete měnit ACL nastavené službou Windows update. Zatím v našem testování to však negativně neovlivnilo hostitele, ale to neznamená, že to nebude mít vliv na stroje ostatních v závislosti na konfiguraci.

- z příkazového řádku Správce Powershell

Get-ChildItem -File -Force $env:WINDIR\system32\config | ForEach-Object { icacls $_.FullName /reset

- z příkazového řádku Správce Powershell

jak detekovat

Blumira doporučuje monitorování akcí proti databázím systému HKLM, zabezpečení a SAM ve všech systémech. Kvůli této nesprávné změně ACL společností Microsoft je nyní ještě vyšší prioritou sledovat tyto akce. Níže je uveden příklad využití Sysmon pro monitorování reg.exe akce proti souborům systému, zabezpečení nebo SAM.

to může vyžadovat některé změny na základě vašeho SIEM, např., escaping lomítka a regex zápas formátování. Zákazníci Blumira, kteří využívají Sysmon, již budou mít toto pravidlo nasazeno do svých prostředí.

windows_log_source="Microsoft-Windows-Sysmon" AND process_name LIKE "%reg.exe%" AND REGEXP_CONTAINS(command, "HKLM\\system|HKLM\\security|HKLM\\sam")

Blumira také doporučuje sledovat WMIC, stínovou kopii a všechny akce, které by zahrnovaly instanci Mimikatz, což vše může tuto expozici využít.

aktualizace 7/21/21 (s laskavým svolením uživatele Reddit u / eider96)

- to nemá nic společného s KB5004605

- přístup RX pro uživatele BU neumožňuje přímý přístup k těmto souborům, protože jsou chráněny, lze k nim přistupovat pouze tehdy, pokud byl s těmito soubory vytvořen snímek VSS (což je výchozí akce vzhledem k tomu, že je povolena Historie souborů nebo obnovení systému). Neprivilegovaní uživatelé mohou využít takové snímky a použít nesprávná oprávnění k vyjmutí souborů z nich. Oprávnění správce nejsou vyžadována ke čtení snapshotu, jsou přímo přístupná přes

\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy{$N}, kde {$N} je číslo snapshotu. Administrátoři mohou vypsat všechny snímky pomocívssadmin list shadows. - poskytnutý úryvek PS není určen k zabezpečení samotného systému. Zvažte také existující snímky a buď je odstraňte, nebo přijměte riziko a nechte je přepsat, jak čas pokračuje.

- vzhledem k tomu, že soubory mohou být zkopírovány offline z snímku VSS a poté ručně zkontrolovány nebo vloženy do samostatného systému, není zaručeno, že sledování akcí proti těmto úlům poskytne žádné smysluplné výsledky ve vztahu k této konkrétní chybě zabezpečení – není důvod upravovat nebo načíst úl online, aby bylo možné extrahovat pověření uložená v mezipaměti z obnovených souborů.

aktualizace 7/21/21 (s laskavým svolením uživatele Reddit u / Oscar_Geare):

společnost Microsoft vydala CVE pro tuto chybu zabezpečení. V CVE zjistí, že ovlivňuje všechny verze 1809 a novější. Navíc je k dispozici řešení:

-

omezit přístup k obsahu

%windir%\system32\config-

otevřete příkazový řádek nebo Windows PowerShell jako správce.

-

spusťte tento příkaz:

icacls %windir%\system32\config\*.* /inheritance:e

-

-

Odstranit svazek Stínová kopie služby (VSS) stínové kopie

-

odstraňte všechny body obnovení systému a svazky stínů, které existovaly před omezením přístupu k

%windir%\system32\config. -

vytvořte nový bod obnovení systému(v případě potřeby).

-

naše Komentáře (7/21/21):

odstraňte pouze stínové kopie s určitou úrovní znalostí, které nepotřebujete. Ověření záloh je ideální a můžete použít vssadmin list shadows k zobrazení většiny stínových kopií.

vzhledem k tomu, že důvěryhodnost společnosti Microsoft v posledních několika týdnech zasáhla velký hit, není to špatný nápad otestovat opravu, jakmile bude implementována.

aktualizace-detekce a budoucí nátisk (07/21/21 na 12:45 PM ET)

vzhledem k tomu, že změny ACL, ke kterým došlo v hostiteli, otrávily VSS, můžete podniknout některé kroky k zabezpečení systému. To zahrnuje odstranění snímků VSS po vyřešení ACL-nebo alespoň ochranu těchto snímků VSS, dokud nejsou opraveny a převráceny novými snímky.

Blumira v současné době testuje a implementuje tři samostatné detekce, z nichž jedna je více výhledová, aby zajistila viditelnost souborů úlu žijících uvnitř VSS. Tyto detekce vyžadují buď Sysmon, nebo pro vás definovat pokročilé audity na hostiteli pomocí GPO, jako je Blumira Logmira.

-

identifikace hivenightmare běží na základě pevně kódovaných řetězcových vzorů pomocí Sysmon. To bude pro mnoho útočníků snadné, ale identifikuje opětovné použití stávajících útoků.

type='windows' AND windows_log_source='Microsoft-Windows-Sysmon' AND windows_event_id in (1,5,11) AND ((process_name LIKE '%HiveNightmare%') or (regexp_contains(target, '(?i)S.*haxx$'))) -

identifikace Powershell odkazující na citlivé soubory úlu v rámci VSS pomocí protokolování skriptových bloků. To předpokládá, že váš skript blok přihlásí do informačního sloupce a používá velká a malá písmena (?i) vlajka. * Vyžaduje protokolování bloků skriptů, které má být povoleno pro Powershell.*

type='windows' AND windows_event_id=4104 AND REGEXP_CONTAINS(info, r'(?i)\GLOBALROOT\Device\HarddiskVolumeShadowCopy\d{1,2}\Windows\System32\config\(system|security|sam)') -

identifikace čtení citlivých souborů úlu všemi na hostiteli pomocí Sacl, které proudí do VSS. To umožňuje výrazné zvýšení viditelnosti pro jakýkoli přístup do úlu v našem dosavadním testování. Tím se vaše stávající VSS nezmění, dokud nebude zaznamenán jiný bod obnovení. * Vyžaduje objekt přístup GPO, které mají být povoleny (RE Logmira) a pro následující Powershell, které mají být spuštěny, aby tuto detekci.*

type='windows' AND windows_event_id=4663 AND REGEXP_CONTAINS(object_name, r'(?i)Device\HarddiskVolumeShadowCopy\d\Windows\System32\config\(system|security|sam)')

budete také muset spustit následující Powershell povolit audit SACL na úlu soubory, které pak budou přijaty VSS. Tento skript přidává pravidlo auditu úspěchu ReadData pro každého, což umožňuje široké budoucí viditelnost všem uživatelům, povoleným nebo ne, přístup k souborům úlu.$files = @("C:\Windows\System32\config\system","C:\Windows\System32\config\sam","C:\Windows\System32\config\security") -

Foreach ($file in $files){ $acl = Get-ACL $file; $auditRule = New-Object System.Security.AccessControl.FileSystemAuditRule("Everyone", "ReadData", "Success"); $ACL.SetAuditRule($auditRule); $acl | Set-Acl $file; Write-Host "Getting ACL for $file, Audit column should state Everyone Success ReadData"; Get-ACL $file -Audit | Format-List }

další zdroje

- GitHub Matthew Warner

- SigmaHQ GitHub

Vyzkoušejte Blumira zdarma

Blumira dokáže detekovat aktivitu související s databázemi systému HKLM, zabezpečení a SAM a mnoha dalšími bezpečnostními incidenty.

bezplatná zkušební verze Blumira se snadno implementuje; it a bezpečnostní týmy mohou začít vidět okamžitou hodnotu zabezpečení svých organizací.

přihlaste se k bezplatné zkušební verzi a začněte detekovat a zmírňovat expozici související se zranitelnostmi systému Windows: