Wat is er gebeurd?

op 13 juli bracht Microsoft CVE-2021-33757 uit, die standaard AES-versleuteling mogelijk maakte voor de externe protocolverbinding voor MS-SAMR om de downgrade naar RC4 te beperken, die gegevens blootstelde door onveilige versleuteling. Microsoft bracht vervolgens een patch voor de kwetsbaarheid, KB5004605, die wijzigingen met betrekking tot de MS-SAMR protocol. Microsoft zei in documentation for the patch:

na het installeren van de 13 juli 2021 Windows updates of later Windows updates, Advanced Encryption Standard (AES) encryptie zal de voorkeur methode op Windows clients bij het gebruik van de legacy MS-SAMR protocol voor wachtwoordbewerkingen als AES encryptie wordt ondersteund door de SAM server.

op 19 juli werd een kwetsbaarheid ontdekt in Windows 10 die niet-admins toegang geeft tot de Security Account Manager (SAM) database, die wachtwoorden van gebruikers opslaat, volgens Kevin Beaumont (Twitter gebruiker @GossiTheDog). Kevin Beaumont noemde de kwetsbaarheid HiveNightmare aka SeriousSam.

oh jee. Ik moet dit zelf te valideren, maar het lijkt erop dat MS kan hebben goofed up en maakte de SAM-database (gebruikerswachtwoorden) toegankelijk voor niet-admin gebruikers in Win 10. https://t.co/cdxiH1AIuB

— Ik heb een vraag over: 19, 2021

dit werd bevestigd voor de nieuwste versie van Windows 10, volgens Benjamin Delpy, maker van MimiKatz (Twitter-gebruiker @ gentilkiwi).

het lijkt ook op Bijgewerkt Windows 10 naar een andere Windows 10-versie …

Controleer of schaduwkopie is ingeschakeld voor systeembeveiliging…(maar dit staat standaard aan…)

conclusie: bijgewerkt Windows 10 (of 11— versie) + Systeembeveiliging ingeschakeld (standaard) = kwetsbaar

– Benjamin Benjamin Delpy (@gentilkiwi) juli 19, 2021

de System hive werd ook blootgesteld tijdens Microsoft ‘ s ACL verandering in Windows, wat betekent dat alle referenties worden blootgesteld in hun gehashte vorm.

hoe slecht is dit?

de systeem-en SAM-gegevensdatabasebestanden zijn bijgewerkt met de Leesacl-set voor alle gebruikers voor sommige versies van Windows. Dit betekent dat elke geverifieerde gebruiker de mogelijkheid heeft om deze referenties in de cache op de host uit te pakken en ze te gebruiken voor offline kraken, of pass-the-hash afhankelijk van de omgevingsconfiguratie. Dit is alleen geïdentificeerd op bijgewerkte Windows 10 eindpunten op dit punt, echter, het is mogelijk Windows-Servers zijn beà nvloed.

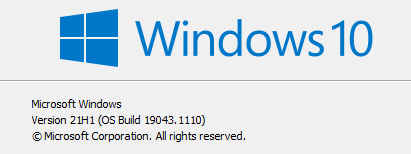

de volgende builds zijn geïdentificeerd als beïnvloed tot nu toe:

- 1809 ISO-June21-20H2

- 1909 ISO-June21-20H2

- 20H2 ISO-orig-21H1

- 21H1 ISO – June21-11 Insider (Windows 11)

u kunt uw build identificeren door te kijken naar winver in Run ( Win + R)

vanaf 7/20/21, dit aanvalspatroon is bewezen en is een potentieel privilege escalatie pad voor aanvallers. Als een computer of domeinbeheerder onlangs is aangemeld bij een host die werd beïnvloed door deze wijziging, zouden hun gehashte referenties worden opgeslagen op de host in deze bestanden. Dit kan mogelijk een aanvaller volledige toegang geven tot uw omgeving zonder dat escalatie naar beheerder nodig is om toegang te krijgen tot deze referenties.

Wat Moet Ik Doen?

we raden u aan te wachten tot Microsoft herstelstappen vrij geeft. In de tussentijd kun je een paar dingen doen:

- Monitor voor SAM toegang op de host zelf om te bepalen of een aanvaller probeert te dumpen en escaleren.

- maak je klaar om te patchen wanneer Microsoft hun oplossing of beperking voor dit probleem heeft vrijgegeven. Dit is de veiligste manier om te reageren op dit probleem als Microsoft nodig heeft om de ACL wijzigingen die ze toegevoegd uit te rollen.

- als de machine vanuit een beveiligingsperspectief van cruciaal belang is voor uw omgeving, reset u ACL ‘ s terug naar standaard in de map met de impact. Deze actie komt met een bepaalde hoeveelheid risico, als u ACLs ingesteld door de Windows update zal veranderen. Echter, tot nu toe in onze testen, het heeft geen negatieve invloed op de host, maar dat betekent niet dat het niet zal invloed hebben op de machines van anderen, afhankelijk van de configuratie.

- van een beheerder Powershell-opdrachtregel

Get-ChildItem -File -Force $env:WINDIR\system32\config | ForEach-Object { icacls $_.FullName /reset

- van een beheerder Powershell-opdrachtregel

hoe

te detecteren Blumira beveelt monitoring aan voor acties tegen het HKLM-systeem, beveiliging en SAM-databases op alle systemen. Door deze onjuiste ACL verandering door Microsoft, is het nu een nog hogere prioriteit om te controleren voor deze acties. Hieronder is een voorbeeld voor het gebruik van Sysmon om te controleren op reg.exe acties tegen het systeem, beveiliging, of SAM bestanden.

dit kan een aantal wijzigingen vereisen gebaseerd op uw SIEM, bijvoorbeeld, het ontsnappen van slashes en regex match opmaak. Blumira-klanten die Sysmon gebruiken, hebben deze regel al geïmplementeerd in hun omgevingen.

windows_log_source="Microsoft-Windows-Sysmon" AND process_name LIKE "%reg.exe%" AND REGEXP_CONTAINS(command, "HKLM\\system|HKLM\\security|HKLM\\sam")

Blumira raadt ook het monitoren van WMIC, Shadow-Copy, en alle acties die de instantiation van Mimikatz zou impliceren, die allemaal kunnen profiteren van deze blootstelling.

Update 7/21/21 (met dank aan Reddit gebruiker u / eider96)

- dit heeft niets te maken met KB5004605

- de RX-toegang voor BU\ – gebruikers staat geen directe toegang toe tot deze bestanden omdat ze beschermd zijn, ze kunnen alleen worden geopend als eerder VSS-snapshot is gemaakt met deze bestanden (wat standaard actie is gegeven dat ofwel Bestandsgeschiedenis of Systeemherstel zijn ingeschakeld). Gebruikers zonder privileges kunnen dergelijke snapshots gebruiken en de onjuiste machtigingen gebruiken om bestanden eruit te halen. Beheerdersrechten zijn niet vereist om snapshot te lezen, ze zijn direct toegankelijk via

\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy{$N}waar {$n} snapshot nummer is. Beheerders kunnen alle snapshots weergeven metvssadmin list shadows. - het meegeleverde PS-fragment is niet bedoeld om het systeem alleen te beveiligen. Overweeg ook bestaande snapshots en verwijder ze of accepteer het risico en laat ze overschreven worden naarmate de tijd vordert.

- omdat de bestanden offline van VSS-snapshot kunnen worden gekopieerd en vervolgens handmatig kunnen worden geïnspecteerd of hive op een afzonderlijk systeem kan worden geladen, levert monitoring voor acties tegen deze bijenkorven geen zinvolle resultaten met betrekking tot deze specifieke kwetsbaarheid – er is geen reden om de hive online te wijzigen of te laden om referenties in de cache uit herstelde bestanden te extraheren.

Update 7/21/21 (met dank aan Reddit gebruiker u/Oscar_Geare):

Microsoft heeft een CVE uitgebracht voor deze kwetsbaarheid. In de CVE identificeren ze dat het van invloed is op alle versies 1809 en nieuwer. Daarnaast is er een tijdelijke oplossing beschikbaar:

-

de toegang tot de inhoud van

%windir%\system32\config-

open de opdrachtprompt of Windows PowerShell als beheerder.

-

deze opdracht uitvoeren:

icacls %windir%\system32\config\*.* /inheritance:e

-

-

Volume Shadow Copy Service (VSS) verwijderen schaduwkopieën

-

Verwijder alle systeemherstelpunten en Schaduwvolumes die bestonden voordat de toegang tot

%windir%\system32\config. -

Maak een nieuw systeemherstelpunt (indien gewenst).

-

onze opmerkingen (7/21/21):

verwijder alleen schaduwkopieën met enige kennis die je niet nodig hebt. Validatie van back-ups is ideaal en u kunt vssadmin list shadows gebruiken om de meeste schaduwkopieën te zien.

aangezien Microsoft ‘ s patching geloofwaardigheid een grote hit heeft genomen in de afgelopen weken, is het geen slecht idee om de patch eens geà mplementeerd ook te testen.

Update-detecties en future Proofing (07/21/21 at 12:45 PM ET)

aangezien de ACL veranderingen die binnen de host plaatsvonden de VSS vergiftigden, kunt u enkele stappen ondernemen om een systeem te beveiligen. Dit omvat het verwijderen van VSS-snapshots zodra ACL ‘ s zijn opgelost — of op zijn minst het beschermen van die VSS-snapshots totdat ze zijn gepatcht en omgerold met nieuwe snapshots.

Blumira test en implementeert momenteel drie afzonderlijke detecties hiervoor, waarvan er één meer toekomstgericht is om de zichtbaarheid te garanderen van hive-bestanden die in VSS leven. Deze detecties vereisen ofwel Sysmon of dat je geavanceerde auditing hebt gedefinieerd op hosts met behulp van GPO ’s zoals Blumira’ s Logmira.

-

Identificatie van HiveNightmare draait op basis van hardcoded string Patronen met behulp van Sysmon. Dit zal voor veel aanvallers gemakkelijk te vermijden zijn, maar zal hergebruik van bestaande aanvallen identificeren.

type='windows' AND windows_log_source='Microsoft-Windows-Sysmon' AND windows_event_id in (1,5,11) AND ((process_name LIKE '%HiveNightmare%') or (regexp_contains(target, '(?i)S.*haxx$'))) -

Identificatie van Powershell verwijzend naar gevoelige Hive bestanden binnen VSS met behulp van Script blok logging. Dit veronderstelt dat uw script blok logt in de info kolom en maakt gebruik van de hoofdletter ongevoelig (?i) vlag. * Vereist script blok logging moet worden ingeschakeld voor Powershell.*

type='windows' AND windows_event_id=4104 AND REGEXP_CONTAINS(info, r'(?i)\GLOBALROOT\Device\HarddiskVolumeShadowCopy\d{1,2}\Windows\System32\config\(system|security|sam)') -

Identificatie van het lezen van gevoelige Hive bestanden door iedereen op de host met behulp van SACLs die stromen in VSS. Dit zorgt voor een aanzienlijke toename van de zichtbaarheid van elke hive toegang in onze tests tot nu toe. Dit zal uw bestaande VSS niet veranderen totdat een ander herstelpunt is geregistreerd. * Vereist dat object access GPO is ingeschakeld (RE Logmira) en dat de volgende Powershell wordt uitgevoerd om deze detectie in te schakelen.*

type='windows' AND windows_event_id=4663 AND REGEXP_CONTAINS(object_name, r'(?i)Device\HarddiskVolumeShadowCopy\d\Windows\System32\config\(system|security|sam)')

u zult ook de volgende Powershell moeten uitvoeren om de auditing SACL op de hive-bestanden in te schakelen, die vervolgens door VSS zullen worden overgenomen. Dit script voegt de Readdata Success audit regel voor iedereen, waardoor brede toekomstige zichtbaarheid in alle gebruikers, permissioned of niet, toegang tot de hive-bestanden.$files = @("C:\Windows\System32\config\system","C:\Windows\System32\config\sam","C:\Windows\System32\config\security") -

Foreach ($file in $files){ $acl = Get-ACL $file; $auditRule = New-Object System.Security.AccessControl.FileSystemAuditRule("Everyone", "ReadData", "Success"); $ACL.SetAuditRule($auditRule); $acl | Set-Acl $file; Write-Host "Getting ACL for $file, Audit column should state Everyone Success ReadData"; Get-ACL $file -Audit | Format-List }

aanvullende bronnen

- Matthew Warner ‘ s GitHub

- SigmaHQ Github

probeer Blumira gratis

Blumira kan activiteiten detecteren die verband houden met HKLM-systeem -, beveiligings-en SAM-databases, evenals vele andere beveiligingsincidenten.

Blumira ‘ s gratis proefperiode is eenvoudig te implementeren; IT-en beveiligingsteams kunnen onmiddellijk de veiligheidswaarde voor hun organisaties zien.

Meld u aan voor een gratis proefperiode om blootstelling met betrekking tot Windows-kwetsbaarheden te detecteren en te beperken: