¿Qué Pasó?

El 13 de julio, Microsoft lanzó CVE-2021-33757, que habilitaba el cifrado AES de forma predeterminada para la conexión de protocolo remoto para MS-SAMR para mitigar la degradación a RC4, que exponía los datos a través de un cifrado inseguro. Microsoft lanzó posteriormente un parche para la vulnerabilidad, KB5004605, que hizo cambios relacionados con el protocolo MS-SAMR. Microsoft indicó en la documentación del parche:

Después de instalar las actualizaciones de Windows del 13 de julio de 2021 o actualizaciones de Windows posteriores, el cifrado Estándar de cifrado Avanzado (AES) será el método preferido en los clientes de Windows cuando se utilice el protocolo MS-SAMR heredado para operaciones de contraseña si el servidor SAM admite el cifrado AES.

El 19 de julio, se descubrió una vulnerabilidad en Windows 10 que permite a los no administradores acceder a la base de datos del Administrador de Cuentas de Seguridad (SAM), que almacena las contraseñas de los usuarios, según Kevin Beaumont (usuario de Twitter @GossiTheDog). Kevin Beaumont apodó a la vulnerabilidad HiveNightmare alias SeriousSam.

Oh querido. Necesito validar esto yo mismo, pero parece que MS pudo haber metido la pata e hizo que la base de datos SAM (contraseñas de usuario) fuera accesible para usuarios no administradores en Win 10. https://t.co/cdxiH1AIuB

— Kevin Beaumont (@GossiTheDog) Julio 19, 2021

Esto se confirmó para la última versión de Windows 10, según Benjamin Delpy, creador de MimiKatz (usuario de Twitter @ gentilkiwi).

Parece que también aparece en Windows 10 actualizado a otra versión de Windows 10

Compruebe si tiene la copia sombra habilitada para la protección del sistema = (pero esto está activado de forma predeterminada

Conclusión: Windows 10 actualizado (o versión 11) + Protección del sistema habilitada (predeterminada) = vulnerable

– Benjamin Benjamin Delpy (@gentilkiwi) Julio 19, 2021

La colmena DEL SISTEMA también se expuso durante el cambio de ACL de Microsoft a Windows, lo que significa que todas las credenciales se exponen en su forma hash.

¿Qué Tan Malo es Esto?

Los archivos de base de datos de credenciales de SISTEMA y SAM se han actualizado para incluir el conjunto de ACL de lectura para todos los usuarios en algunas versiones de Windows. Esto significa que cualquier usuario autenticado tiene la capacidad de extraer estas credenciales almacenadas en caché en el host y usarlas para crackear sin conexión, o pasar el hash dependiendo de la configuración del entorno. Esto solo se ha identificado en los endpoints de Windows 10 actualizados en este momento, sin embargo, es posible que los servidores de Windows se hayan visto afectados.

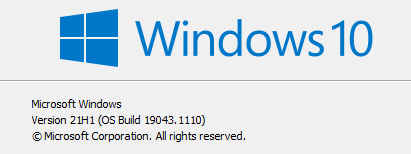

Las siguientes compilaciones se han identificado como afectadas hasta el momento:

- 1809 ISO-June21-20H2

- 1909 ISO – June21-20H2

- 20H2 ISO-orig – 21H1

- 21H1 ISO-June21-11 Insider (Windows 11)

Puedes identificar tu compilación mirando winver en Run (Win + R)

A partir del 20/7/21, este patrón de ataque ha sido probado y es una ruta de escalada de privilegios potencial para los atacantes. Si un administrador de equipo o dominio ha iniciado sesión recientemente en un host afectado por este cambio, sus credenciales con hash se almacenarán en caché en el host de estos archivos. Esto podría dar a un atacante acceso completo a su entorno sin requerir una escalada al Administrador para acceder a estas credenciales.

¿Qué Debo Hacer?

Le recomendamos que espere a que Microsoft publique los pasos de corrección. Mientras tanto, puedes hacer algunas cosas:

- Monitoree el acceso SAM en el propio host para determinar si un atacante está intentando volcar y escalar.

- Prepárese para el parche cuando Microsoft haya lanzado su corrección o mitigación para este problema. Esta es la forma más segura de responder a este problema, ya que Microsoft tendrá que desenrollar los cambios de ACL que agregaron.

- Si la máquina es crítica para su entorno desde el punto de vista de la seguridad, restablezca las ACL a los valores predeterminados en la carpeta afectada. Esta acción conlleva cierto riesgo, ya que cambiará las ACLs establecidas por Windows Update. Sin embargo, hasta ahora en nuestras pruebas, no ha afectado negativamente al host, pero eso no significa que no afectará a las máquinas de otros dependiendo de la configuración.

- Desde una línea de comandos de Administrador de Powershell

Get-ChildItem -File -Force $env:WINDIR\system32\config | ForEach-Object { icacls $_.FullName /reset

- Desde una línea de comandos de Administrador de Powershell

Cómo detectar

Blumira recomienda supervisar las acciones contra el Sistema HKLM, la seguridad y las bases de datos SAM en todos los sistemas. Debido a este cambio incorrecto de ACL por parte de Microsoft, ahora es una prioridad aún mayor monitorear estas acciones. A continuación se muestra un ejemplo de cómo utilizar Sysmon para supervisar reg.acciones exe contra el Sistema, la seguridad o los archivos SAM.

Esto puede requerir algunos cambios basados en su SIEM, por ejemplo, barras de escape y formato de coincidencia de expresiones regulares. Los clientes de Blumira que utilicen Sysmon ya tendrán implementada esta regla en sus entornos.

windows_log_source="Microsoft-Windows-Sysmon" AND process_name LIKE "%reg.exe%" AND REGEXP_CONTAINS(command, "HKLM\\system|HKLM\\security|HKLM\\sam")

Blumira también recomienda monitorear WMIC, Shadow-Copy y cualquier acción que implique la instanciación de Mimikatz, que puede aprovechar esta exposición.

Actualización 21/7/21 (cortesía del usuario de Reddit u / eider96)

- Esto no tiene nada que ver con KB5004605

- El acceso RX para usuarios de BU\no permite el acceso directo a estos archivos, ya que están protegidos, solo se puede acceder a ellos si se ha realizado una instantánea de VSS previamente con estos archivos (que es la acción predeterminada, dado que el Historial de archivos o la Restauración del sistema están habilitados). Los usuarios sin privilegios pueden aprovechar estas instantáneas y usar los permisos incorrectos para extraer archivos de ellas. No se requieren permisos de administrador para leer instantáneas, se puede acceder directamente a ellas a través de

\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy{$N}, donde {N N} es el número de instantánea. Los administradores pueden listar todas las instantáneas usandovssadmin list shadows. - El fragmento de código PS proporcionado no está destinado a proteger el sistema solo. También considere las instantáneas existentes y elimínelas o acepte el riesgo y deje que se sobrescriban a medida que pasa el tiempo.

- Debido a que los archivos se pueden copiar sin conexión desde la instantánea de VSS y luego inspeccionarse manualmente o cargarse en un sistema separado, no se garantiza que el monitoreo de acciones contra estos colmenas proporcione resultados significativos en relación con esta vulnerabilidad específica; no hay razón para modificar o cargar el colmenar en línea para extraer credenciales almacenadas en caché de archivos recuperados.

Actualización 7/21/21 (cortesía del usuario de Reddit u / Oscar_greare):

Microsoft ha lanzado un CVE para esta vulnerabilidad. En el CVE identifican que afecta a todas las versiones 1809 y posteriores. Además, hay una solución alternativa disponible:

-

Restringir el acceso al contenido de

%windir%\system32\config-

Abra el símbolo del sistema o Windows PowerShell como administrador.

-

Ejecute este comando:

icacls %windir%\system32\config\*.* /inheritance:e

-

-

Eliminar las instantáneas del Servicio de Instantáneas de Volumen (VSS)

-

Eliminar los puntos de restauración del sistema y los volúmenes de sombra que existían antes de restringir el acceso a

%windir%\system32\config. -

Cree un nuevo punto de restauración del sistema (si lo desea).

-

Nuestros comentarios (7/21/21):

Solo elimine las instantáneas con algún nivel de conocimiento que no necesite. La validación de copias de seguridad es ideal y puede usar vssadmin list shadows para ver la mayoría de las copias instantáneas.

Dado que la credibilidad de los parches de Microsoft ha tenido un gran éxito en las últimas semanas, no es una mala idea probar el parche una vez implementado también.

Actualización: Detecciones y Pruebas de futuro (21/07/21 a las 12:45 PM ET)

Dado que los cambios ACL que ocurrieron dentro del host envenenaron el VSS, puede tomar algunas medidas para asegurar un sistema. Esto incluye eliminar instantáneas de VSS una vez que se hayan resuelto las ACL o, al menos, proteger esas instantáneas de VSS hasta que se parcheen y se transfieran con instantáneas nuevas.

Blumira está probando e implementando tres detecciones separadas para esto, una de las cuales es más avanzada para garantizar la visibilidad de los archivos hive que viven dentro de VSS. Estas detecciones requieren Sysmon o que haya definido una auditoría avanzada en hosts que utilicen GPO, como Logmira de Blumira.

-

Identificación de ejecuciones de HiveNightmare basadas en patrones de cadena codificados mediante Sysmon. Esto será fácil de evitar para muchos atacantes, pero identificará la reutilización de ataques existentes.

type='windows' AND windows_log_source='Microsoft-Windows-Sysmon' AND windows_event_id in (1,5,11) AND ((process_name LIKE '%HiveNightmare%') or (regexp_contains(target, '(?i)S.*haxx$'))) -

Identificación de Powershell que hace referencia a archivos Hive confidenciales dentro de VSS mediante el registro de bloques de script. Esto supone que el bloque de script se registra en la columna de información y usa la opción que no distingue entre mayúsculas y minúsculas (?i) bandera. * Requiere que el registro de bloques de script esté habilitado para Powershell.*

type='windows' AND windows_event_id=4104 AND REGEXP_CONTAINS(info, r'(?i)\GLOBALROOT\Device\HarddiskVolumeShadowCopy\d{1,2}\Windows\System32\config\(system|security|sam)') -

Identificación de la lectura de archivos de colmena sensibles por parte de todos en el host mediante SACL que fluyen a VSS. Esto permite un aumento significativo en la visibilidad de cualquier acceso de colmena en nuestras pruebas hasta el momento. Esto no cambiará su VSS existente hasta que se registre otro punto de restauración. * Requiere que el GPO de acceso a objetos esté habilitado (RE Logmira) y que se ejecute el siguiente Powershell para habilitar esta detección.*

type='windows' AND windows_event_id=4663 AND REGEXP_CONTAINS(object_name, r'(?i)Device\HarddiskVolumeShadowCopy\d\Windows\System32\config\(system|security|sam)')

También deberá ejecutar el siguiente Powershell para habilitar la SACL de auditoría en los archivos de la colmena, que luego adoptará VSS. Este script agrega la regla de auditoría de éxito de readData para todos, lo que permite una amplia visibilidad futura de cualquier usuario, autorizado o no, que acceda a los archivos de la colmena.$files = @("C:\Windows\System32\config\system","C:\Windows\System32\config\sam","C:\Windows\System32\config\security") -

Foreach ($file in $files){ $acl = Get-ACL $file; $auditRule = New-Object System.Security.AccessControl.FileSystemAuditRule("Everyone", "ReadData", "Success"); $ACL.SetAuditRule($auditRule); $acl | Set-Acl $file; Write-Host "Getting ACL for $file, Audit column should state Everyone Success ReadData"; Get-ACL $file -Audit | Format-List }

Recursos adicionales

- GitHub de Matthew Warner

- SigmaHQ GitHub

Pruebe Blumira de forma gratuita

Blumira puede detectar actividad relacionada con el sistema HKLM, la Seguridad y las bases de datos SAM, así como muchos otros incidentes de seguridad.

La versión de prueba gratuita de Blumira es fácil de implementar; los equipos de TI y seguridad pueden empezar a ver el valor de seguridad inmediato para sus organizaciones.

Regístrese para una prueba gratuita para comenzar a detectar y mitigar la exposición relacionada con vulnerabilidades de Windows: