何があったの?

7月13日、マイクロソフトはCVE-2021-33757をリリースし、安全でない暗号化によってデータを公開したRC4へのダウングレードを軽減するために、MS-SAMRのリモートプロトコル接続にデフォルトでAES暗号化を有効にした。 マイクロソフトはその後、MS-SAMRプロトコルに関連する変更を加えたこの脆弱性の更新プログラムKB5004605をリリースしました。

July13,2021Windows updates以降のWindows updatesをインストールした後、AES暗号化がSAMサーバーでサポートされている場合、パスワード操作に従来のMS-SAMRプロトコルを使用する場合、Advanced Encryption Standard(AES)暗号化

Kevin Beaumont氏(Twitterユーザー@GossiTheDog)によると、7月19日にWindows10で、管理者以外がユーザーのパスワードを格納するセキュリティアカウントマネージャ(SAM)データベースにアクセスできる脆弱性が発見された。 Kevin Beaumontは、脆弱性HiveNightmare別名SeriousSamと呼ばれています。

私はこれを自分で検証する必要がありますが、MSがgoofedし、Win10の管理者以外のユーザーがSAMデータベース(ユーザーパスワード)にアクセスできるようにしたようです。 https://t.co/cdxiH1AIuB

— Kevin Beaumont(@GossiTheDog)July19, 2021

これは、Mimikatzの作成者であるBenjamin Delpy(Twitterユーザー@gentilkiwi)によると、Windows10の最新バージョンで確認されました。

更新されたWindows10から別のWindows10バージョンにも表示されるようです…

システム保護のためにシャドウコピーが有効になっているかどうかを確認します…(ただし、これはデフォルトでオンになっています…)

結論:更新されたWindows10(または11バージョン)+システム保護が有効になっています(デフォルト)=脆弱です

—Benjamin Benjamin Delpy(@ジェンティルキウィ)19, 2021

これは、すべての資格情報がハッシュ化された形式で公開されることを意味します。

これはどれくらい悪いですか?

一部のバージョンのWindowsでは、システムおよびSAM資格情報データベースファイルが更新され、すべてのユーザーの読み取りACLセットが含まれています。 つまり、認証されたユーザーは、ホスト上でこれらのキャッシュされた資格情報を抽出し、オフラインクラッキングに使用したり、環境設定に応じてハッシュ これは、この時点で更新されたWindows10エンドポイントでのみ識別されていますが、Windowsサーバーが影響を受けている可能性があります。

以下のビルドはこれまでのところ影響を受けていると確認されています:

- 1809 ISO–June21-20H2

- 1909ISO–June21-20H2

- 20H2ISO–orig-21H1

- 21H1ISO–June21-11Insider(Windows11)

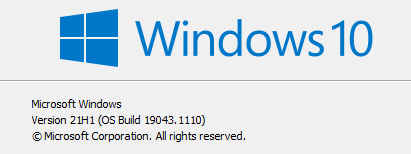

Run(Win+R)でwinverを見ることでビルドを識別できます)

7/20/21の時点で、この攻撃パターンは証明されており、攻撃者にとって潜在的な特権昇格パスです。 コンピューターまたはドメイン管理者がこの変更の影響を受けたホストに最近ログインした場合、ハッシュされた資格情報はこれらのファイルのホス これにより、攻撃者はこれらの資格情報にアクセスするために管理者に昇格する必要なく、環境へのフルアクセスを与える可能性があります。

どうすればいいですか?

Microsoftが修復手順をリリースするのを待つことをお勧めします。 その間に、あなたはいくつかのことを行うことができます:

- ホスト自体のSAMアクセスを監視して、攻撃者がダンプおよびエスカレートしようとしているかどうかを判断します。

- マイクロソフトがこの問題の修正または緩和策をリリースしたときにパッチを適用する準備をします。 これは、Microsoftが追加したACLの変更を展開する必要があるため、この問題に対応する最も安全な方法です。

- コンピュータがセキュリティの観点から環境にとって重要である場合は、影響を受けるフォルダ全体でAclをデフォルトにリセットします。 Windows updateによって設定されたAclを変更するため、このアクションにはある程度のリスクが伴います。 しかし、これまでのテストでは、ホストに悪影響を及ぼしていませんが、構成によっては他のマシンに影響を与えないという意味ではありません。管理者Powershellコマンドラインから

-

Get-ChildItem -File -Force $env:WINDIR\system32\config | ForEach-Object { icacls $_.FullName /reset

-

を検出する方法Blumiraでは、すべてのシステム上のHKLMシステム、セキュリティ、およびSAMデータベースに対するアクションの監視を推奨しています。 Microsoftによるこの誤ったACLの変更により、これらのアクションを監視することがさらに優先されるようになりました。 以下は、Sysmonを使用してregを監視する例です。システム、セキュリティ、またはSAMファイルに対するexeアクション。

これは、エスケープスラッシュや正規表現の一致書式など、SIEMに基づいていくつかの変更が必要な場合があります。 Sysmonを利用しているBlumiraのお客様は、すでにこのルールを自分の環境に展開しています。

windows_log_source="Microsoft-Windows-Sysmon" AND process_name LIKE "%reg.exe%" AND REGEXP_CONTAINS(command, "HKLM\\system|HKLM\\security|HKLM\\sam")

Blumiraはまた、WMIC、Shadow-Copy、およびMimikatzのインスタンス化を伴うすべてのアクションを監視することを推奨しています。

更新7/21/21(Redditユーザー u/eider96の礼儀)

- これはKB5004605

- とは関係ありませんBU\UsersのRXアクセスは、これらのファイルが保護されているため、これらのファイルへの直接アクセスを許可しません。 特権を持たないユーザーは、このようなスナップショットを活用し、不適切な権限を使用してファイルを取り出すことができます。 管理者権限はスナップショットを読み取るために必要ではなく、

\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy{$N}を介して直接アクセスできます。{7N}はスナップショット番号です。 管理者はvssadmin list shadowsを使用してすべてのスナップショットを一覧表示できます。 - 提供されたPSスニペットは、システムだけを保護するためのものではありません。 また、既存のスナップショットを検討し、それらを削除するか、リスクを受け入れ、時間が経つにつれて上書きさせます。

- ファイルはVSSスナップショットからオフラインでコピーされ、手動で検査されるか、またはhiveが別のシステムにロードされる可能性があるため、これらのハイブに対するアクションの監視は、この特定の脆弱性に関連して意味のある結果を提供することは保証されていません。回復されたファイルからキャッシュされた資格情報を抽出するためにhiveをオンラインで変更またはロードする理由はありません。

Update7/21/21(courtesy of Reddit user u/Oscar_Geare):

マイクロソフトはこの脆弱性のためのCVEをリリースしました。 CVEでは、1809以降のすべてのバージョンに影響することが特定されています。 さらに、利用可能な回避策があります:

-

のコンテンツへのアクセスを制限する

%windir%\system32\config-

コマンドプロンプトまたはWindows PowerShellを管理者として開きます。

-

次のコマンドを実行します:

icacls %windir%\system32\config\*.* /inheritance:e

-

-

ボリュームシャドウコピーサービス(VSS)シャドウコピーの削除

-

アクセスを制限する前に存在していたシステムの復元ポイントとシャドウボリュームを削除します

%windir%\system32\config. -

新しいシステムの復元ポイントを作成します(必要に応じて)。

-

私たちのコメント(7/21/21):

必要のないある程度の知識を持つシャドウコピーのみを削除します。 バックアップの検証は理想的であり、vssadmin list shadowsを使用してほとんどのシャドウコピーを表示できます。

マイクロソフトのパッチの信頼性はここ数週間で大ヒットしているので、一度実装されたパッチをテストすることも悪い考えではありません。

更新–検出と将来の校正(07/21/21 12時):45PM ET)

ホスト内で発生したACLの変更がVSSに影響を与えたため、システムを保護するためのいくつかの手順を実行できます。 これには、Aclが解決された後にVSSスナップショットを削除するか、少なくともパッチが適用され、新しいスナップショットでロールオーバーされるまでvss

Blumiraは現在、このために三つの別々の検出をテストし、実装しています。 これらの検出には、SysmonまたはBlumiraのLogmiraなどのGpoを使用してホスト上で高度な監査を定義する必要があります。

-

Sysmonを使用したハードコードされた文字列パターンに基づいてHiveNightmareの識別が実行されます。 これは多くの攻撃者にとって回避するのは簡単ですが、既存の攻撃の再利用を特定します。

type='windows' AND windows_log_source='Microsoft-Windows-Sysmon' AND windows_event_id in (1,5,11) AND ((process_name LIKE '%HiveNightmare%') or (regexp_contains(target, '(?i)S.*haxx$'))) -

スクリプトブロックログを使用して、VSS内の機密Hiveファイルを参照するPowershellの識別。 これは、スクリプトブロックがinfo列にログインし、大文字と小文字を区別しない(?i)フラグ。 *Powershellでスクリプトブロックのログ記録を有効にする必要があります。*

type='windows' AND windows_event_id=4104 AND REGEXP_CONTAINS(info, r'(?i)\GLOBALROOT\Device\HarddiskVolumeShadowCopy\d{1,2}\Windows\System32\config\(system|security|sam)') -

VSSに流入するSaclを使用して、ホスト上のすべてのユーザーによる機密Hiveファイルの読み取りの識別。 これにより、これまでのテストでhiveへのアクセスの可視性が大幅に向上します。 これにより、別の復元ポイントが記録されるまで、既存のVSSは変更されません。 *オブジェクトアクセスGPOを有効にする必要があります(再Logmira)この検出を有効にするには、次のPowershellを実行する必要があります。*

type='windows' AND windows_event_id=4663 AND REGEXP_CONTAINS(object_name, r'(?i)Device\HarddiskVolumeShadowCopy\d\Windows\System32\config\(system|security|sam)')

また、次のPowershellを実行して、VSSによって採用されるhiveファイルの監査SACLを有効にする必要があります。 このスクリプトは、すべてのユーザーにReadData成功監査ルールを追加し、許可されているかどうかにかかわらず、hiveファイルにアクセスするすべてのユーザーに$files = @("C:\Windows\System32\config\system","C:\Windows\System32\config\sam","C:\Windows\System32\config\security") -

Foreach ($file in $files){ $acl = Get-ACL $file; $auditRule = New-Object System.Security.AccessControl.FileSystemAuditRule("Everyone", "ReadData", "Success"); $ACL.SetAuditRule($auditRule); $acl | Set-Acl $file; Write-Host "Getting ACL for $file, Audit column should state Everyone Success ReadData"; Get-ACL $file -Audit | Format-List }

その他のリソース

- Matthew WarnerのGitHub

- SigmaHQ GitHub

Blumiraを無料で試す

Blumiraは、HKLMシステム、セキュリティ、およびSAMデータベースに関連するアクティビティ、および他の多くのセキ

Blumiraの無料トライアルは簡単に導入でき、ITチームとセキュリティチームは組織にとって即時のセキュリティ価値を見始めることができます。

無料トライアルにサインアップして、Windowsの脆弱性に関連する暴露の検出と軽減を開始します: