o que aconteceu?

em 13 de julho, a Microsoft lançou o CVE-2021-33757, que habilitou a criptografia AES por padrão para a conexão de Protocolo remoto para MS-SAMR para mitigar o downgrade para RC4, que expôs dados por meio de criptografia insegura. A Microsoft posteriormente lançou um patch para a vulnerabilidade, KB5004605, que fez alterações relacionadas ao protocolo MS-SAMR. A Microsoft declarou na documentação do patch:

depois de instalar as atualizações do Windows de 13 de julho de 2021 ou atualizações posteriores do Windows, A criptografia Advanced Encryption Standard (AES) será o método preferido nos clientes do Windows ao usar o protocolo MS-SAMR legado para operações de senha se a criptografia AES for suportada pelo servidor SAM.

em 19 de julho, foi descoberta uma vulnerabilidade no Windows 10 que permite que não administradores acessem o banco de dados do Security Account Manager (SAM), que armazena as senhas dos usuários, de acordo com Kevin Beaumont (usuário do Twitter @GossiTheDog). Kevin Beaumont apelidou a vulnerabilidade de HiveNightmare, também conhecida como SeriousSam.

Oh querido. Eu preciso validar isso sozinho, mas parece que o MS pode ter goofed e tornado o banco de dados SAM (senhas de usuário) Acessível a usuários não administradores no Win 10. https://t.co/cdxiH1AIuB

— Kevin Beaumont (@GossiTheDog) de julho de 19, 2021

Isto foi confirmado para a versão mais recente do Windows 10, de acordo com Benjamin Delpy, criador do MimiKatz (usuário do Twitter @gentilkiwi).

parece também aparece no Windows atualizados 10 a outro Windows versão 10…

Verifique se você tem Cópia de Sombra habilitado para proteção do sistema… (mas esta é ativada por padrão…)

Conclusão: Windows Atualizados 10 (ou 11 version) + Sistema de Proteção Ativada (padrão) = vulneráveis

— 🥝 Benjamin Delpy (@gentilkiwi) de julho de 19, 2021

A seção do SISTEMA também foi exposta durante o Microsoft ACL de mudar para o Windows, o que significa que todas as credenciais são expostos em sua forma de hash.

quão ruim é isso?

os arquivos de banco de dados de credenciais do sistema e SAM foram atualizados para incluir o conjunto Read ACL para todos os usuários para algumas versões do Windows. Isso significa que qualquer usuário autenticado tem a capacidade de extrair essas credenciais em cache no host e usá-las para cracking offline ou passar o hash dependendo da configuração do ambiente. Isso só foi identificado em endpoints atualizados do Windows 10 neste momento, no entanto, é possível que os servidores Windows tenham sido afetados.

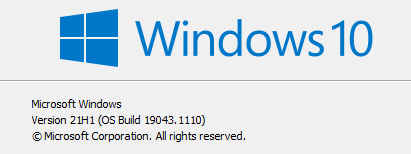

as seguintes compilações foram identificadas como impactadas até agora:

- 1809 ISO-June21 – 20H2

- 1909 ISO-June21 – 20H2

- 20H2 ISO-orig – 21H1

- 21H1 ISO-June21 – 11 Insider (Windows 11)

Você pode identificar a construir observando winver Executar (Win + R)

Como de 7/20/21, este ataque foi provado e é um potencial de elevação de privilégios caminho para os atacantes. Se um administrador de computador ou domínio tiver feito login recentemente em um host que foi afetado por essa alteração, suas credenciais com hash serão armazenadas em cache no host nesses arquivos. Isso poderia potencialmente dar a um invasor acesso total ao seu ambiente sem a necessidade de escalonamento para o administrador acessar essas credenciais.

O Que Devo Fazer?

recomendamos que aguarde que a Microsoft libere as etapas de correção. Enquanto isso, você pode fazer algumas coisas:

- monitore o acesso SAM no próprio host para determinar se um invasor está tentando despejar e escalar.

- Prepare-se para corrigir quando a Microsoft lançou sua correção ou mitigação para esse problema. Esta é a maneira mais segura de responder a esse problema, pois a Microsoft precisará desenrolar as alterações de ACL que eles adicionaram.

- se a máquina for crítica para o seu ambiente a partir de uma perspectiva de segurança, redefina ACLs de volta ao padrão na pasta impactada. Esta ação vem com alguma quantidade de risco, pois você estará alterando ACLs definidos pela atualização do Windows. No entanto, até agora em nossos testes, ele não impactou negativamente o host, mas isso não significa que não afetará as máquinas de outras pessoas, dependendo da configuração.

- de uma linha de comando do administrador Powershell

Get-ChildItem -File -Force $env:WINDIR\system32\config | ForEach-Object { icacls $_.FullName /reset

- de uma linha de comando do administrador Powershell

como detectar

Blumira recomenda o monitoramento de ações contra os bancos de dados HKLM System, Security e SAM em todos os sistemas. Devido a essa alteração incorreta do ACL pela Microsoft, agora é uma prioridade ainda maior monitorar essas ações. Abaixo está um exemplo para utilizar Sysmon para monitorar para reg.ações exe contra o sistema, segurança ou arquivos SAM.

isso pode exigir algumas alterações com base no SIEM, por exemplo, escape de barras e formatação de correspondência regex. Os clientes da Blumira que utilizam o Sysmon já terão essa regra implantada em seus ambientes.

windows_log_source="Microsoft-Windows-Sysmon" AND process_name LIKE "%reg.exe%" AND REGEXP_CONTAINS(command, "HKLM\\system|HKLM\\security|HKLM\\sam")

Blumira também recomenda monitorar WMIC, Shadow-Copy e quaisquer ações que envolvam a instanciação de Mimikatz, que podem alavancar essa exposição.

Atualização 7/21/21 (cortesia do Reddit, o usuário u/eider96)

- Isso não tem nada a ver com KB5004605

- O RX de acesso para BU\Users não permitir o acesso direto a esses arquivos como eles são protegidos, eles só podem ser acessados se anteriormente instantâneo VSS tem sido feito com esses arquivos (que é o padrão de ação, dado um Arquivo de História ou de Restauração do Sistema está ativada). Os usuários não privilegiados podem aproveitar esses instantâneos e usar as permissões impróprias para remover arquivos dele. As permissões de administrador não são necessárias para ler snapshot, elas são diretamente acessíveis via

\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy{$N}onde {$N} é o número do snapshot. Os administradores podem listar todos os instantâneos usandovssadmin list shadows. - o snippet PS fornecido não se destina a proteger o sistema sozinho. Considere também os instantâneos existentes e remova-os ou aceite o risco e deixe-os sobrescritos com o passar do tempo.

- Porque os arquivos podem ser copiados offline do VSS snapshot e, em seguida, inspecionado manualmente ou ramo carregado no sistema separado, monitoramento de ações contra estes ramos não é garantido para fornecer quaisquer resultados significativos em relação a esta vulnerabilidade específica – não há nenhuma razão para modificar ou carregar ramo de registo on-line, a fim de extrair as credenciais em cache de arquivos recuperados.

atualização 21/07/21 (cortesia do usuário do Reddit u / Oscar_Geare):

a Microsoft lançou um CVE para essa vulnerabilidade. No CVE, eles identificam que afeta todas as versões 1809 e mais recentes. Além disso, há uma solução alternativa disponível:

-

Restringir o acesso para o conteúdo

%windir%\system32\config-

Abra o Prompt de Comando ou o Windows PowerShell como administrador.

-

Executar este comando:

icacls %windir%\system32\config\*.* /inheritance:e

-

-

Eliminar cópias de Sombra de Volume (VSS) do Serviço de cópias de sombra

-

Elimine quaisquer pontos de Restauração do Sistema e de Sombra de volumes que já existiam antes de restringir o acesso ao

%windir%\system32\config. -

Criar um novo ponto de Restauração do Sistema (se desejado).

-

nossos comentários (7/21/21):

apenas exclua cópias de sombra com algum nível de conhecimento que você não precisa delas. A validação de backups é ideal e você pode usar vssadmin list shadows para ver a maioria de suas cópias de sombra.

desde que a credibilidade de patch da Microsoft teve um grande sucesso nas últimas semanas, não é uma má ideia testar o patch uma vez implementado também.

atualização-detecções e provas futuras (21/07/21 às 12:45 pm ET)

como as alterações ACL que ocorreram dentro do host envenenaram o VSS, você pode tomar algumas medidas para proteger um sistema. Isso inclui a exclusão de instantâneos do VSS depois que as ACLs forem resolvidas-ou pelo menos, protegendo esses instantâneos do VSS até que sejam corrigidos e rolados com novos instantâneos.

Blumira está atualmente testando e implementando três detecções separadas para isso, uma das quais é mais voltada para o futuro para garantir a visibilidade dos arquivos hive que vivem dentro do VSS. Essas detecções exigem o Sysmon ou que você tenha definido auditoria avançada em hosts usando GPOs, como o Logmira do Blumira.

-

identificação de hivenightmare é executado com base em padrões de string codificados usando Sysmon. Isso será fácil de evitar para muitos atacantes, mas identificará a reutilização de ataques existentes.

type='windows' AND windows_log_source='Microsoft-Windows-Sysmon' AND windows_event_id in (1,5,11) AND ((process_name LIKE '%HiveNightmare%') or (regexp_contains(target, '(?i)S.*haxx$'))) -

identificação do Powershell referindo-se a arquivos Hive sensíveis dentro do VSS usando o registro de bloco de Script. Isso pressupõe que seu bloco de script faça login na coluna info e use o caso insensível (?I) bandeira. * Requer que o registro de bloco de script seja ativado para o Powershell.*

type='windows' AND windows_event_id=4104 AND REGEXP_CONTAINS(info, r'(?i)\GLOBALROOT\Device\HarddiskVolumeShadowCopy\d{1,2}\Windows\System32\config\(system|security|sam)') -

identificação de leitura de arquivos Hive sensíveis por todos no host usando SACLs que fluem para VSS. Isso permite um aumento significativo na visibilidade de qualquer acesso do hive em nossos testes até agora. Isso não mudará seu VSS existente até que outro ponto de restauração seja registrado. * Requer que o GPO de acesso a objetos seja ativado (RE Logmira) e que o Powershell a seguir seja executado para habilitar essa detecção.*

type='windows' AND windows_event_id=4663 AND REGEXP_CONTAINS(object_name, r'(?i)Device\HarddiskVolumeShadowCopy\d\Windows\System32\config\(system|security|sam)')

você também precisará executar o Powershell a seguir para habilitar o SACL de auditoria nos arquivos hive que serão adotados pelo VSS. Este script adiciona a regra de auditoria ReadData Success para todos, permitindo uma ampla visibilidade futura de quaisquer usuários, autorizados ou não, acessando os arquivos hive.$files = @("C:\Windows\System32\config\system","C:\Windows\System32\config\sam","C:\Windows\System32\config\security") -

Foreach ($file in $files){ $acl = Get-ACL $file; $auditRule = New-Object System.Security.AccessControl.FileSystemAuditRule("Everyone", "ReadData", "Success"); $ACL.SetAuditRule($auditRule); $acl | Set-Acl $file; Write-Host "Getting ACL for $file, Audit column should state Everyone Success ReadData"; Get-ACL $file -Audit | Format-List }

Recursos Adicionais

- Mateus Warner GitHub

- SigmaHQ GitHub

Tente Blumira De Graça

Blumira pode detectar a actividade relacionada com HKLM Sistema, Segurança e bancos de dados SAM, assim como muitos outros incidentes de segurança.

o teste gratuito do Blumira é fácil de implantar; as equipes de TI e segurança podem começar a ver valor imediato de segurança para suas organizações.

Inscreva-se para uma avaliação gratuita para começar a detectar e mitigar a exposição relacionada às vulnerabilidades do Windows: