Was ist passiert?

Am 13. Juli veröffentlichte Microsoft CVE-2021-33757, das standardmäßig die AES-Verschlüsselung für die Remote-Protokollverbindung für MS-SAMR aktivierte, um das Downgrade auf RC4 zu mildern, das Daten durch unsichere Verschlüsselung offenlegte. Microsoft veröffentlichte anschließend einen Patch für die Sicherheitsanfälligkeit, KB5004605, der Änderungen am MS-SAMR-Protokoll vornahm. Microsoft gab in der Dokumentation für den Patch an:

Nach der Installation der Windows-Updates vom 13. Juli 2021 oder höher ist die AES-Verschlüsselung (Advanced Encryption Standard) die bevorzugte Methode auf Windows-Clients, wenn das ältere MS-SAMR-Protokoll für Kennwortoperationen verwendet wird, wenn die AES-Verschlüsselung vom SAM-Server unterstützt wird.

Am 19. Juli wurde in Windows 10 eine Sicherheitsanfälligkeit entdeckt, die es Nicht-Administratoren ermöglicht, auf die SAM-Datenbank (Security Account Manager) zuzugreifen, in der die Kennwörter der Benutzer gespeichert sind, so Kevin Beaumont (Twitter-Benutzer @GossiTheDog). Kevin Beaumont nannte die Schwachstelle HiveNightmare aka SeriousSam.

Oh je. Ich muss dies selbst validieren, aber es scheint, als hätte MS die SAM-Datenbank (Benutzerkennwörter) für Nicht-Admin-Benutzer in Win 10 vermasselt und zugänglich gemacht. https://t.co/cdxiH1AIuB

— Kevin Beaumont (@GossiTheDog) Juli 19, 2021

Dies wurde für die neueste Version von Windows 10 bestätigt, so Benjamin Delpy, Schöpfer von MimiKatz (Twitter-Nutzer @gentilkiwi).

Es scheint auch unter aktualisiertem Windows 10 auf eine andere Windows 10-Version zu erscheinen …

Überprüfen Sie, ob die Schattenkopie für den Systemschutz aktiviert ist … (dies ist jedoch standardmäßig aktiviert …)

Fazit: Aktualisierte Windows 10 (oder 11-Version) + Systemschutz aktiviert (Standard) = verwundbar

– 🥝 Benjamin Delpy (@gentilkiwi) Juli 19, 2021

Die Systemstruktur wurde auch während des ACL-Wechsels von Microsoft zu Windows verfügbar gemacht, was bedeutet, dass alle Anmeldeinformationen in ihrer Hash-Form verfügbar gemacht werden.

Wie schlimm ist das?

Die SYSTEM- und SAM-Anmeldeinformationsdatenbankdateien wurden aktualisiert, um den Lese-ACL-Satz für alle Benutzer für einige Windows-Versionen zu enthalten. Dies bedeutet, dass jeder authentifizierte Benutzer die Möglichkeit hat, diese zwischengespeicherten Anmeldeinformationen auf dem Host zu extrahieren und sie für Offline-Cracking oder Pass-the-Hash je nach Umgebungskonfiguration zu verwenden. Dies wurde zu diesem Zeitpunkt nur auf aktualisierten Windows 10-Endpunkten festgestellt, Es ist jedoch möglich, dass Windows-Server betroffen sind.

Die folgenden Builds wurden bisher als betroffen identifiziert:

- 1809 ISO-Juni 21-20 Uhr 2

- 1909 ISO-Juni 21-20 Uhr 2

- 20 Uhr 2 ISO-orig – 21 Uhr 1

- 21 Uhr 1 ISO-Juni 21-11 Insider (Windows 11)

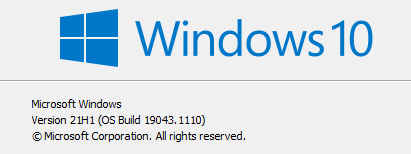

Sie können Ihren Build identifizieren, indem Sie winver in Run (Win + R)

Ab dem 20.7.21 hat sich dieses Angriffsmuster bewährt und ist ein potenzieller Pfad zur Eskalation von Berechtigungen für Angreifer. Wenn sich ein Computer- oder Domänenadministrator kürzlich bei einem Host angemeldet hat, der von dieser Änderung betroffen war, werden seine gehashten Anmeldeinformationen auf dem Host in diesen Dateien zwischengespeichert. Dadurch kann ein Angreifer möglicherweise vollen Zugriff auf Ihre Umgebung erhalten, ohne dass eine Eskalation an den Administrator erforderlich ist, um auf diese Anmeldeinformationen zuzugreifen.

Was soll ich tun?

Es wird empfohlen, dass Sie warten, bis Microsoft die Schritte zur Behebung freigegeben hat. In der Zwischenzeit können Sie ein paar Dinge tun:

- Überwachen Sie den SAM-Zugriff auf dem Host selbst, um festzustellen, ob ein Angreifer versucht, ein Dump durchzuführen und zu eskalieren.

- Bereiten Sie den Patch vor, wenn Microsoft den Fix oder die Minderung für dieses Problem veröffentlicht hat. Dies ist der sicherste Weg, um auf dieses Problem zu reagieren, da Microsoft die hinzugefügten ACL-Änderungen entrollen muss.

- Wenn der Computer aus Sicherheitsgründen für Ihre Umgebung von entscheidender Bedeutung ist, setzen Sie die Zugriffssteuerungslisten für den betroffenen Ordner auf die Standardeinstellungen zurück. Diese Aktion ist mit einem gewissen Risiko verbunden, da Sie die vom Windows Update festgelegten ACLs ändern. Bisher hat sich dies in unseren Tests jedoch nicht negativ auf den Host ausgewirkt, was jedoch nicht bedeutet, dass sich dies je nach Konfiguration nicht auf die Computer anderer auswirkt.

- Von einer Administrator-Powershell-Befehlszeile aus

Get-ChildItem -File -Force $env:WINDIR\system32\config | ForEach-Object { icacls $_.FullName /reset

- Von einer Administrator-Powershell-Befehlszeile aus

Erkennung von

Blumira empfiehlt die Überwachung auf Aktionen gegen das HKLM-System, die Sicherheit und die SAM-Datenbanken auf allen Systemen. Aufgrund dieser falschen ACL-Änderung durch Microsoft hat die Überwachung dieser Aktionen jetzt eine noch höhere Priorität. Nachfolgend finden Sie ein Beispiel für die Verwendung von Sysmon zur Überwachung von reg.führen Sie Aktionen gegen die System-, Sicherheits- oder SAM-Dateien aus.

Dies kann einige Änderungen basierend auf Ihrem SIEM erfordern, z. B. das Umgehen von Schrägstrichen und die Formatierung von Regex-Übereinstimmungen. Blumira-Kunden, die Sysmon nutzen, haben diese Regel bereits in ihren Umgebungen implementiert.

windows_log_source="Microsoft-Windows-Sysmon" AND process_name LIKE "%reg.exe%" AND REGEXP_CONTAINS(command, "HKLM\\system|HKLM\\security|HKLM\\sam")

Blumira empfiehlt außerdem, WMIC, Shadow-Copy und alle Aktionen zu überwachen, die die Instanziierung von Mimikatz beinhalten würden, die alle diese Exposition nutzen können.

Update 7 / 21 / 21 (mit freundlicher Genehmigung von Reddit user u / eider96)

- Dies hat nichts mit KB5004605

- zu tun Der RX-Zugriff für BU \ -Benutzer ermöglicht keinen direkten Zugriff auf diese Dateien, da sie geschützt sind. Auf sie kann nur zugegriffen werden, wenn zuvor ein VSS-Snapshot mit diesen Dateien erstellt wurde (Dies ist die Standardaktion, wenn entweder der Dateiverlauf oder die Systemwiederherstellung aktiviert sind). Unprivilegierte Benutzer können solche Snapshots nutzen und die falschen Berechtigungen verwenden, um Dateien daraus zu entfernen. Administratorberechtigungen sind nicht erforderlich, um Snapshots zu lesen, sie sind direkt über

\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy{$N}zugänglich, wobei {$N} die Snapshot-Nummer ist. Administratoren können alle Snapshots mitvssadmin list shadowsauflisten. - Das mitgelieferte PS-Snippet ist nicht dazu gedacht, das System allein zu sichern. Berücksichtigen Sie auch vorhandene Snapshots und entfernen Sie sie entweder oder akzeptieren Sie das Risiko und lassen Sie sie im Laufe der Zeit überschreiben.

- Da die Dateien offline aus dem VSS-Snapshot kopiert und dann manuell überprüft oder auf ein separates System geladen werden können, kann nicht garantiert werden, dass die Überwachung auf Aktionen gegen diese Hives aussagekräftige Ergebnisse in Bezug auf diese spezifische Sicherheitsanfälligkeit liefert – es gibt keinen Grund, den Hive online zu ändern oder zu laden, um zwischengespeicherte Anmeldeinformationen aus wiederhergestellten Dateien zu extrahieren.

Update 7/21/21 (mit freundlicher Genehmigung des Reddit-Benutzers u / Oscar_Geare):

Microsoft hat eine CVE für diese Sicherheitsanfälligkeit veröffentlicht. In der CVE stellen sie fest, dass alle Versionen 1809 und neuer betroffen sind. Zusätzlich steht ein Workaround zur Verfügung:

-

Beschränken Sie den Zugriff auf die Inhalte von

%windir%\system32\config-

Öffnen Sie die Eingabeaufforderung oder Windows PowerShell als Administrator.

-

Führen Sie diesen Befehl aus:

icacls %windir%\system32\config\*.* /inheritance:e

-

-

Löschen von Schattenkopien des Volume Shadow Copy Service (VSS)

-

Löschen Sie alle Systemwiederherstellungspunkte und Schattenvolumes, die vor der Beschränkung des Zugriffs auf

%windir%\system32\config. -

Erstellen Sie einen neuen Systemwiederherstellungspunkt (falls gewünscht).

-

Unsere Kommentare (7/21/21):

Löschen Sie Schattenkopien nur mit einem gewissen Kenntnisstand, den Sie nicht benötigen. Die Validierung von Backups ist ideal und Sie können vssadmin list shadows verwenden, um die meisten Ihrer Schattenkopien anzuzeigen.

Da Microsofts Patching-Glaubwürdigkeit in den letzten Wochen stark zugenommen hat, ist es keine schlechte Idee, den Patch auch nach der Implementierung zu testen.

Update – Erkennungen und Zukunftssicherung (21.07.21 um 12 Uhr:45 PM ET)

Da die ACL-Änderungen, die innerhalb des Hosts aufgetreten sind, das VSS beeinflusst haben, können Sie einige Schritte unternehmen, um ein System zu sichern. Dazu gehört das Löschen von VSS-Snapshots, sobald ACLs aufgelöst wurden, oder zumindest das Schützen dieser VSS-Snapshots, bis sie gepatcht und mit neuen Snapshots übertragen werden.

Blumira testet und implementiert derzeit drei separate Erkennungen, von denen eine eher zukunftsorientiert ist, um die Sichtbarkeit von Hive-Dateien in VSS zu gewährleisten. Für diese Erkennungen ist entweder Sysmon erforderlich oder Sie müssen eine erweiterte Überwachung von Hosts mithilfe von Gruppenrichtlinienobjekten wie Logmira von Blumira definiert haben.

-

Identifizierung von HiveNightmare-Läufen basierend auf fest codierten Zeichenfolgenmustern mit Sysmon. Dies ist für viele Angreifer leicht zu vermeiden, identifiziert jedoch die Wiederverwendung bestehender Angriffe.

type='windows' AND windows_log_source='Microsoft-Windows-Sysmon' AND windows_event_id in (1,5,11) AND ((process_name LIKE '%HiveNightmare%') or (regexp_contains(target, '(?i)S.*haxx$'))) -

Identifizierung von Powershell, die sich auf vertrauliche Hive-Dateien in VSS mithilfe der Skriptblockprotokollierung bezieht. Dies setzt voraus, dass sich Ihr Skriptblock in der Info-Spalte anmeldet und die Groß- und Kleinschreibung (?i) Flagge. * Erfordert, dass die Skriptblockprotokollierung für Powershell aktiviert ist.*

type='windows' AND windows_event_id=4104 AND REGEXP_CONTAINS(info, r'(?i)\GLOBALROOT\Device\HarddiskVolumeShadowCopy\d{1,2}\Windows\System32\config\(system|security|sam)') -

Identifizierung des Lesens sensibler Hive-Dateien durch alle auf dem Host mithilfe von SACLs, die in VSS fließen. Dies ermöglicht eine signifikante Erhöhung der Sichtbarkeit für jeden Hive-Zugriff in unseren bisherigen Tests. Dadurch wird Ihr vorhandenes VSS erst geändert, wenn ein anderer Wiederherstellungspunkt aufgezeichnet wird. *Erfordert die Aktivierung des Objektzugriffs-Gruppenrichtlinienobjekts (RE Logmira) und die Ausführung der folgenden Powershell, um diese Erkennung zu aktivieren.*

type='windows' AND windows_event_id=4663 AND REGEXP_CONTAINS(object_name, r'(?i)Device\HarddiskVolumeShadowCopy\d\Windows\System32\config\(system|security|sam)')

Sie müssen auch die folgende Powershell ausführen, um die Überwachungs-SACL für die Hive-Dateien zu aktivieren, die dann von VSS übernommen werden. Dieses Skript fügt die ReadData Success Audit-Regel für alle hinzu und ermöglicht so eine umfassende zukünftige Sichtbarkeit aller Benutzer, ob berechtigt oder nicht, die auf die Hive-Dateien zugreifen.$files = @("C:\Windows\System32\config\system","C:\Windows\System32\config\sam","C:\Windows\System32\config\security") -

Foreach ($file in $files){ $acl = Get-ACL $file; $auditRule = New-Object System.Security.AccessControl.FileSystemAuditRule("Everyone", "ReadData", "Success"); $ACL.SetAuditRule($auditRule); $acl | Set-Acl $file; Write-Host "Getting ACL for $file, Audit column should state Everyone Success ReadData"; Get-ACL $file -Audit | Format-List }

Zusätzliche Ressourcen

- Matthew Warners GitHub

- SigmaHQ GitHub

Blumira kostenlos testen

Blumira kann Aktivitäten im Zusammenhang mit HKLM-System-, Sicherheits- und SAM-Datenbanken sowie viele andere Sicherheitsvorfälle erkennen.

Die kostenlose Testversion von Blumira ist einfach zu implementieren; IT- und Sicherheitsteams können sofort einen Sicherheitswert für ihre Organisationen erkennen.

Melden Sie sich für eine kostenlose Testversion an, um Windows-Schwachstellen zu erkennen und zu minimieren: