Cos’e ‘ successo?

Il 13 luglio, Microsoft ha rilasciato CVE-2021-33757, che ha consentito la crittografia AES per impostazione predefinita alla connessione del protocollo remoto per MS-SAMR per mitigare il downgrade a RC4, che esponeva i dati tramite crittografia non sicura. Microsoft ha successivamente rilasciato una patch per la vulnerabilità, KB5004605, che ha apportato modifiche relative al protocollo MS-SAMR. Microsoft ha dichiarato nella documentazione per la patch:

Dopo aver installato gli aggiornamenti di Windows del 13 luglio 2021 o successivi aggiornamenti di Windows, la crittografia Advanced Encryption Standard (AES) sarà il metodo preferito sui client Windows quando si utilizza il protocollo MS-SAMR legacy per le operazioni di password se la crittografia AES è supportata dal server SAM.

Il 19 luglio è stata scoperta una vulnerabilità in Windows 10 che consente ai non amministratori di accedere al database Security Account Manager (SAM), che memorizza le password degli utenti, secondo Kevin Beaumont (utente Twitter @GossiTheDog). Kevin Beaumont soprannominato la vulnerabilità HiveNightmare aka SeriousSam.

Oh cielo. Ho bisogno di convalidarlo da solo, ma sembra che MS possa aver ingannato e reso il database SAM (password utente) accessibile agli utenti non amministratori in Win 10. https://t.co/cdxiH1AIuB

— Kevin Beaumont (@GossiTheDog) Luglio 19, 2021

Questo è stato confermato per l’ultima versione di Windows 10, secondo Benjamin Delpy, creatore di MimiKatz (utente Twitter @gentilkiwi).

sembra Che compare anche in un aggiornamento di Windows 10 per un altro Windows 10 versione…

Controllare se si dispone di Copia Shadow abilitato per la protezione del sistema… (ma questo è il default…)

Conclusione: Aggiornamento di Windows 10 (o 11) + Sistema di Protezione è Attivata (impostazione predefinita) = vulnerabili

— 🥝 Benjamin Delpy (@gentilkiwi) luglio 19, 2021

L’hive di SISTEMA è messo in luce durante Microsoft modifica ACL di Windows, il che significa che tutte le credenziali sono esposti nella loro hash.

Quanto è grave?

I file del database delle credenziali di sistema e SAM sono stati aggiornati per includere il set di lettura ACL per tutti gli utenti per alcune versioni di Windows. Ciò significa che qualsiasi utente autenticato ha la capacità di estrarre queste credenziali memorizzate nella cache sull’host e utilizzarle per il cracking offline o passare l’hash a seconda della configurazione dell’ambiente. Questo è stato identificato solo su Windows aggiornato 10 endpoint a questo punto, tuttavia, è possibile che i server Windows sono stati influenzati.

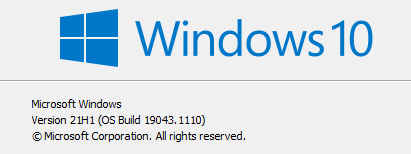

Le seguenti build sono state identificate come interessate finora:

- 1809 ISO-June21 – 20H2

- 1909 ISO-June21 – 20H2

- 20H2 ISO-orig – 21H1

- 21H1 ISO-June21 – 11 Insider (Windows 11)

È possibile individuare la tua build guardando winver in Esegui (Win + R)

Come di 7/20/21, questo pattern ha dimostrato di essere una potenziale escalation di privilegi percorso per gli aggressori. Se un computer o un amministratore di dominio ha recentemente effettuato l’accesso a un host interessato da questa modifica, le credenziali con hash verranno memorizzate nella cache dell’host in questi file. Ciò potrebbe potenzialmente consentire a un utente malintenzionato l’accesso completo all’ambiente senza richiedere l’escalation all’amministratore per accedere a queste credenziali.

Cosa devo fare?

Si consiglia di attendere che Microsoft rilasci i passaggi di correzione. Nel frattempo, puoi fare alcune cose:

- Monitorare l’accesso SAM sull’host stesso per determinare se un utente malintenzionato sta tentando di eseguire il dump e l’escalation.

- Preparare la patch quando Microsoft ha rilasciato la correzione o la mitigazione per questo problema. Questo è il modo più sicuro per rispondere a questo problema in quanto Microsoft dovrà srotolare le modifiche ACL aggiunte.

- Se la macchina è fondamentale per l’ambiente dal punto di vista della sicurezza, ripristinare le ACL predefinite nella cartella interessata. Questa azione viene fornita con una certa quantità di rischio, poiché cambierai gli ACL impostati dall’aggiornamento di Windows. Tuttavia, finora nei nostri test, non ha avuto un impatto negativo sull’host, ma ciò non significa che non influirà sulle macchine altrui a seconda della configurazione.

- Da una riga di comando Administrator Powershell

Get-ChildItem -File -Force $env:WINDIR\system32\config | ForEach-Object { icacls $_.FullName /reset

- Da una riga di comando Administrator Powershell

Come rilevare

Blumira consiglia di monitorare le azioni contro il sistema HKLM, la sicurezza e i database SAM su tutti i sistemi. A causa di questa errata modifica dell’ACL da parte di Microsoft, ora è una priorità ancora più alta monitorare queste azioni. Di seguito è riportato un esempio per l’utilizzo di Sysmon per monitorare reg.azioni exe contro il sistema, la sicurezza o i file SAM.

Ciò potrebbe richiedere alcune modifiche in base al SIEM, ad esempio, l’escape delle barre e la formattazione della corrispondenza regex. I clienti Blumira che utilizzano Sysmon avranno già questa regola implementata nei loro ambienti.

windows_log_source="Microsoft-Windows-Sysmon" AND process_name LIKE "%reg.exe%" AND REGEXP_CONTAINS(command, "HKLM\\system|HKLM\\security|HKLM\\sam")

Blumira consiglia inoltre di monitorare WMIC, Shadow-Copy e qualsiasi azione che implichi l’istanziazione di Mimikatz, che può sfruttare questa esposizione.

Aggiornamento 7/21/21 (per gentile concessione di un utente di Reddit u/eider96)

- Questo non ha nulla a che fare con KB5004605

- RX accesso per BU\Utenti non consente l’accesso diretto a questi file sono protetti, si può accedere solo se in precedenza snapshot VSS è stato fatto con questi file (che è di default azione dato un File di Storia o di Ripristino del Sistema sono abilitati). Gli utenti non privilegiati possono sfruttare tali istantanee e utilizzare le autorizzazioni improprie per estrarre i file da esso. Le autorizzazioni di amministratore non sono necessarie per leggere snapshot, sono direttamente accessibili tramite

\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy{$N}dove {N N} è il numero di snapshot. Gli amministratori possono elencare tutte le istantanee usandovssadmin list shadows. - Lo snippet PS fornito non è pensato per proteggere il sistema da solo. Considera anche le istantanee esistenti e rimuovile o accetta il rischio e lascia che vengano sovrascritte col passare del tempo.

- Poiché i file possono essere copiati offline da snapshot VSS e quindi ispezionati manualmente o caricati hive su un sistema separato, il monitoraggio delle azioni contro questi hive non è garantito per fornire risultati significativi in relazione a questa specifica vulnerabilità – non c’è motivo di modificare o caricare l’hive online per estrarre le credenziali memorizzate nella cache dai file recuperati.

Aggiornamento 7/21/21 (per gentile concessione dell’utente Reddit u/Oscar_Geare):

Microsoft ha rilasciato un CVE per questa vulnerabilità. Nel CVE identificano che influisce su tutte le versioni 1809 e successive. Inoltre è disponibile una soluzione alternativa:

-

Limitare l’accesso ai contenuti di

%windir%\system32\config-

Aprire Prompt dei comandi o Windows PowerShell come amministratore.

-

Eseguire questo comando:

icacls %windir%\system32\config\*.* /inheritance:e

-

-

Eliminare il Servizio Copia Shadow del Volume (VSS) copie shadow

-

Eliminare eventuali punti di Ripristino di Sistema e Ombra volumi che esistevano prima che limitano l’accesso a

%windir%\system32\config. -

Creare un nuovo punto di Ripristino del Sistema (se desiderato).

-

I nostri commenti (7/21/21):

Elimina solo le copie shadow con un certo livello di conoscenza che non ti servono. La convalida dei backup è ideale e puoi usare vssadmin list shadows per vedere la maggior parte delle tue copie shadow.

Poiché la credibilità delle patch di Microsoft ha avuto un grande successo nelle ultime settimane, non è una cattiva idea testare la patch una volta implementata.

Aggiornamento-Rilevamenti e prove future (21/07/21 alle 12:45 PM ET)

Poiché le modifiche ACL che si sono verificate all’interno dell’host hanno avvelenato il VSS, è possibile adottare alcune misure per proteggere un sistema. Ciò include l’eliminazione degli snapshot VSS una volta risolti gli ACL, o almeno la protezione di tali snapshot VSS fino a quando non vengono patchati e ripristinati con nuovi snapshot.

Blumira sta attualmente testando e implementando tre rilevamenti separati per questo, uno dei quali è più lungimirante per garantire la visibilità dei file hive che vivono all’interno di VSS. Questi rilevamenti richiedono Sysmon o che tu abbia definito il controllo avanzato sugli host che utilizzano GPO come Logmira di Blumira.

-

Identificazione di HiveNightmare viene eseguito sulla base di modelli di stringa hardcoded utilizzando Sysmon. Questo sarà facile da evitare per molti aggressori, ma identificherà il riutilizzo degli attacchi esistenti.

type='windows' AND windows_log_source='Microsoft-Windows-Sysmon' AND windows_event_id in (1,5,11) AND ((process_name LIKE '%HiveNightmare%') or (regexp_contains(target, '(?i)S.*haxx$'))) -

Identificazione di Powershell che si riferisce a file Hive sensibili all’interno di VSS utilizzando la registrazione dei blocchi di script. Questo presuppone che il tuo blocco di script registri nella colonna info e usi il case insensitive (?i) bandiera. * Richiede che la registrazione dei blocchi di script sia abilitata per Powershell.*

type='windows' AND windows_event_id=4104 AND REGEXP_CONTAINS(info, r'(?i)\GLOBALROOT\Device\HarddiskVolumeShadowCopy\d{1,2}\Windows\System32\config\(system|security|sam)') -

Identificazione della lettura di file Hive sensibili da parte di tutti sull’host utilizzando SACLS che fluiscono in VSS. Ciò consente un significativo aumento della visibilità per qualsiasi accesso hive nei nostri test finora. Questo non cambierà il VSS esistente fino a quando non viene registrato un altro punto di ripristino. * Richiede object access GPO da abilitare (RE Logmira) e per il seguente Powershell da eseguire per abilitare questo rilevamento.*

type='windows' AND windows_event_id=4663 AND REGEXP_CONTAINS(object_name, r'(?i)Device\HarddiskVolumeShadowCopy\d\Windows\System32\config\(system|security|sam)')

Sarà inoltre necessario eseguire il seguente Powershell per abilitare il SACL di controllo sui file hive che verranno quindi adottati da VSS. Questo script aggiunge la regola ReadData Success audit per tutti, consentendo un’ampia visibilità futura in tutti gli utenti, autorizzati o meno, che accedono ai file hive.$files = @("C:\Windows\System32\config\system","C:\Windows\System32\config\sam","C:\Windows\System32\config\security") -

Foreach ($file in $files){ $acl = Get-ACL $file; $auditRule = New-Object System.Security.AccessControl.FileSystemAuditRule("Everyone", "ReadData", "Success"); $ACL.SetAuditRule($auditRule); $acl | Set-Acl $file; Write-Host "Getting ACL for $file, Audit column should state Everyone Success ReadData"; Get-ACL $file -Audit | Format-List }

Risorse Aggiuntive

- Matteo Warner GitHub

- SigmaHQ GitHub

Provare Blumira Gratis

Blumira possibile rilevare le attività relative al HKLM Sistema di Sicurezza, e SAM database, così come molti altri incidenti di sicurezza.

La versione di prova gratuita di Blumira è facile da implementare; i team IT e di sicurezza possono iniziare a vedere un valore di sicurezza immediato per le loro organizzazioni.

Registrati per una prova gratuita per iniziare a rilevare e mitigare l’esposizione relativa alle vulnerabilità di Windows: