mitä tapahtui?

Heinäkuun 13.päivänä Microsoft julkaisi CVE-2021-33757: n, joka mahdollisti MS-SAMR: n etäprotokollayhteyden oletusarvoisen AES-salauksen lieventämään RC4: ään, joka paljasti tiedot epävarmalla salauksella. Microsoft julkaisi myöhemmin haavoittuvuuden paikkauksen, KB5004605, joka teki MS-SAMR-protokollaan liittyviä muutoksia. Microsoft totesi korjaustiedoston dokumentaatiossa:

heinäkuun 13. päivän 2021 Windows-päivitysten tai myöhempien Windows-päivitysten asentamisen jälkeen Advanced Encryption Standard (AES)-salaus on ensisijainen menetelmä Windows-ohjelmissa, kun käytetään vanhaa MS-SAMR-protokollaa salasanatoiminnoissa, jos SAM-palvelin tukee AES-salausta.

19.heinäkuuta Windows 10: stä löydettiin haavoittuvuus, jonka avulla muut kuin järjestelmänvalvojat pääsevät Kevin Beaumontin (Twitter-käyttäjä @GossiTheDog) mukaan käyttäjien salasanoja tallentavaan Security Account Manager (SAM) – tietokantaan. Kevin Beaumont nimesi haavoittuvuuden HiveNightmare aka Serioussamiksi.

voi sentään. Minun täytyy vahvistaa Tämä itse, mutta näyttää siltä, että MS on saattanut mokata ja tehnyt SAM tietokannan (käyttäjän salasanat) saatavilla ei-admin käyttäjille Win 10. https://t.co/cdxiH1AIuB

— Kevin Beaumont (@GossiTheDog) July 19, 2021

tämä vahvistettiin uusimmalle Windows 10-versiolle, kertoo Mimikatzin luoja Benjamin Delpy (Twitter-käyttäjä @gentilkiwi).

It seems to also appears on updated Windows 10 to another Windows 10 version…

Check if you have Shadow Copy enabled for system protection … (but this is on by default…)

Conclusion: Updated Windows 10 (or 11 version) + System Protection Enabled (default) = haavoittuva

– 🥝 Benjamin Delpy (@gentilkiwi) July 19, 2021

järjestelmän pesä paljastui myös Microsoftin ACL-muutoksen yhteydessä Windowsiin, mikä tarkoittaa, että kaikki tunnukset paljastuvat hajautetussa muodossaan.

kuinka paha tilanne on?

järjestelmä-ja SAM credential-tietokantatiedostot on päivitetty sisältämään joidenkin Windows-versioiden kaikille käyttäjille tarkoitettu Read ACL-asetus. Tämä tarkoittaa, että jokaisella todennetulla käyttäjällä on mahdollisuus purkaa nämä välimuistissa olevat tunnistetiedot palvelimeen ja käyttää niitä offline-murtamiseen tai hajautuksen syöttämiseen riippuen ympäristön määrityksestä. Tämä on tunnistettu vain päivitetyissä Windows 10 päätepisteissä tässä vaiheessa, on kuitenkin mahdollista, että Windows-palvelimet ovat vaikuttaneet.

seuraavat rakennelmat on tähän mennessä tunnistettu vaikuttaneiksi:

- 1809 ISO – June21-20h2

- 1909 ISO – June21-20h2

- 20H2 ISO – orig-21h1

- 21H1 ISO-June21-11 Insider (Windows 11)

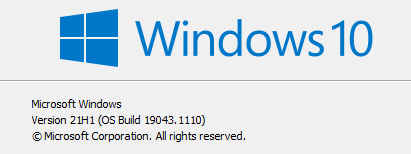

voit tunnistaa oman rakenteesi katsomalla winver juoksussa (Win + R)

kuten 7/20/21, tämä hyökkäyskuvio on todistettu ja on mahdollinen etuoikeus eskalaatiopolku hyökkääjille. Jos tietokone tai verkkotunnuksen ylläpitäjä on äskettäin Kirjautunut palvelimeen, johon tämä muutos vaikutti, heidän hashed-tunnistetiedot tallennetaan välimuistiin näissä tiedostoissa. Tämä voi mahdollisesti antaa hyökkääjälle täyden pääsyn ympäristöösi ilman, että järjestelmänvalvojan tarvitsee käyttää näitä tunnistetietoja.

Mitä Minun Pitäisi Tehdä?

suosittelemme, että odotat Microsoftin julkaisevan korjausvaiheet. Sillä välin, voit tehdä muutamia asioita:

- seurata Sam pääsy isäntä itse määrittää, jos hyökkääjä yrittää dump ja eskaloida.

- valmistaudu paikkaamaan, kun Microsoft on julkaissut korjauksensa tai lievennyksensä tähän ongelmaan. Tämä on turvallisin tapa vastata tähän kysymykseen, koska Microsoft tarvitsee rullata ACL muutoksia, jotka he lisäsivät.

- jos kone on kriittinen ympäristöllesi tietoturvan kannalta, palauta ACLS takaisin oletusarvoon koko vaikuttaneessa kansiossa. Tämä toiminto ei mukana jonkin verran riskiä, koska olet muuttamassa ACL asettamia Windows update. Toistaiseksi testauksessamme se ei kuitenkaan ole vaikuttanut negatiivisesti isäntään, mutta se ei tarkoita, etteikö se vaikuttaisi muiden koneisiin konfiguraatiosta riippuen.

- järjestelmänvalvojan Powershell-komentoriviltä

Get-ChildItem -File -Force $env:WINDIR\system32\config | ForEach-Object { icacls $_.FullName /reset

- järjestelmänvalvojan Powershell-komentoriviltä

How To Detect

Blumira suosittelee seurantaa HKLM-järjestelmän, tietoturvan ja SAM-tietokantojen vastaisten toimien varalta kaikissa järjestelmissä. Microsoftin virheellisen ACL-muutoksen vuoksi on nyt entistä tärkeämpää seurata näitä toimia. Alla on esimerkki käyttäen Sysmon seurata reg.exe toimia vastaan järjestelmä, turvallisuus, tai SAM tiedostoja.

tämä saattaa vaatia joitain muutoksia SIEMIN perusteella, esim.poistuvia viiltoja ja regex match-muotoilua. Blumiran asiakkaat, jotka käyttävät Sysmonia, ovat jo ottaneet tämän säännön käyttöön ympäristöihinsä.

windows_log_source="Microsoft-Windows-Sysmon" AND process_name LIKE "%reg.exe%" AND REGEXP_CONTAINS(command, "HKLM\\system|HKLM\\security|HKLM\\sam")

Blumira suosittelee myös wmic: n, Shadow-Copyn ja kaikkien sellaisten toimien tarkkailua, joihin liittyy mimikatzin instantiaatio.

Update 7/21/21 (Reddit-käyttäjän luvalla U / eider96)

- tällä ei ole mitään tekemistä KB5004605

- BU\ – käyttäjien RX-käyttöoikeus ei salli suoraa pääsyä näihin tiedostoihin, koska ne ovat suojattuja, niitä voidaan käyttää vain, jos aiemmin VSS-tilannevedos on tehty näillä tiedostoilla (mikä on oletustoiminto, koska joko Tiedostohistoria tai Järjestelmän palautus ovat käytössä). Unpriveged käyttäjät voivat hyödyntää tällaisia tilannekuvia ja käyttää virheellisiä oikeuksia ottaa tiedostoja siitä. Tilannevedoksen lukemiseen ei tarvita järjestelmänvalvojan oikeuksia, vaan ne ovat suoraan käytettävissä

\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy{$N}, jossa {$n} on tilannevedoksen numero. Järjestelmänvalvojat voivat luetella kaikki tilannekuvat käyttämällävssadmin list shadows. - toimitetun PS-pätkän ei ole tarkoitus suojata järjestelmää yksin. Harkitse myös olemassa olevia tilannekuvia ja joko poista ne tai hyväksy riski ja anna niiden korvata ajan kuluessa.

- koska tiedostot voidaan kopioida offline-tilassa VSS snapshot ja sitten tarkastetaan manuaalisesti tai pesä ladattu erilliseen järjestelmään, seuranta toimia näitä pesiä ei ole taattu antaa mitään mielekkäitä tuloksia suhteessa tähän erityiseen haavoittuvuus – ei ole mitään syytä muuttaa tai ladata pesä verkossa, jotta ote välimuistiin palautetut tiedostot.

Update 7/21/21 (courtesy of Reddit user u/Oscar_Geare):

Microsoft on julkaissut CVE: n tälle haavoittuvuudelle. CVE: ssä he tunnistavat, että se vaikuttaa kaikkiin versioihin 1809 ja uudempiin. Lisäksi on workaround saatavilla:

-

rajoittaa pääsyä sisältöön

%windir%\system32\config-

Avaa komentorivi tai Windows PowerShell järjestelmänvalvojana.

-

suorita tämä komento:

icacls %windir%\system32\config\*.* /inheritance:e

-

-

Poista Volume Shadow Copy Service (VSS) shadow copies

-

Poista kaikki järjestelmän palautuspisteet ja Shadow volyymit, jotka olivat olemassa ennen rajoittamista pääsyä

%windir%\system32\config. -

Luo uusi Järjestelmän palautuspiste (haluttaessa).

-

kommenttimme (7/21/21):

poista vain varjokopiot, joilla on jonkin verran tietoa, jota et tarvitse. Varmuuskopioiden validointi on ihanteellinen ja voit käyttää vssadmin list shadows: ää nähdäksesi suurimman osan varjokopioistasi.

koska Microsoftin paikkaususkottavuus on ottanut ison kolauksen viime viikkoina, ei ole huono idea testata paikkausta myös kerran toteutettuna.

Update-Detections and Future Proofing (07/21/21 at 12:45 PM ET)

koska isännässä tapahtuneet eturistisiteen muutokset myrkyttivät VSS: n, voit ryhtyä joihinkin toimenpiteisiin järjestelmän turvaamiseksi. Tämä sisältää poistaminen VSS tilannekuvia kun ACLs on ratkaistu-tai ainakin, suojella näitä VSS tilannekuvia, kunnes ne on paikattu ja rullattu yli uusia tilannekuvia.

Blumira testaa ja toteuttaa tätä varten parhaillaan kolmea erillistä havaintoa, joista yksi on ennakoivampi VSS: n sisällä asuvien pesätiedostojen näkyvyyden varmistamiseksi. Nämä detections joko vaativat Sysmon tai olet määritellyt kehittynyt valvonta isännät käyttäen GPO kuten Blumira Logmira.

-

hivenightmaren tunnistaminen suoritetaan kovakoodattujen merkkijonokuvioiden perusteella käyttäen Sysmonia. Tämä on helppo välttää monille hyökkääjille, mutta tunnistaa olemassa olevien hyökkäysten uudelleenkäytön.

type='windows' AND windows_log_source='Microsoft-Windows-Sysmon' AND windows_event_id in (1,5,11) AND ((process_name LIKE '%HiveNightmare%') or (regexp_contains(target, '(?i)S.*haxx$'))) -

PowerShellin tunnistaminen viitaten herkkiin VSS: n Pesätiedostoihin käyttäen komentosarjan Lohkokirjausta. Tämä olettaa skripti estää lokit info-sarakkeeseen ja käyttää tapauksessa tunteeton (?I) lippu. * Vaatii komentosarjalohkon kirjaamisen käyttöön Powershellissa.*

type='windows' AND windows_event_id=4104 AND REGEXP_CONTAINS(info, r'(?i)\GLOBALROOT\Device\HarddiskVolumeShadowCopy\d{1,2}\Windows\System32\config\(system|security|sam)') -

tunnistus lukea arkaluonteisia Pesätiedostoja jokainen isäntä käyttäen SACLs, jotka virtaavat VSS. Tämä mahdollistaa sen, että kaikkien pesän käyttöoikeuksien näkyvyys on lisääntynyt merkittävästi tähänastisessa testauksessamme. Tämä ei muuta olemassa olevaa VSS: ää ennen kuin toinen palautuspiste on tallennettu. *Edellyttää object access GPO: n ottamista käyttöön (RE Logmira) ja seuraavan PowerShellin ajamista tämän tunnistamisen mahdollistamiseksi.*

type='windows' AND windows_event_id=4663 AND REGEXP_CONTAINS(object_name, r'(?i)Device\HarddiskVolumeShadowCopy\d\Windows\System32\config\(system|security|sam)')

sinun on myös suoritettava seuraava Powershell, jotta voit ottaa käyttöön tarkastussaklin pesätiedostoissa, jotka VSS sitten hyväksyy. Tämä skripti lisää ReadData Success audit rule for Everyone, joka mahdollistaa laajan tulevaisuuden näkyvyyden kaikille käyttäjille, sallittu tai ei, Pääsy hive tiedostoja.$files = @("C:\Windows\System32\config\system","C:\Windows\System32\config\sam","C:\Windows\System32\config\security") -

Foreach ($file in $files){ $acl = Get-ACL $file; $auditRule = New-Object System.Security.AccessControl.FileSystemAuditRule("Everyone", "ReadData", "Success"); $ACL.SetAuditRule($auditRule); $acl | Set-Acl $file; Write-Host "Getting ACL for $file, Audit column should state Everyone Success ReadData"; Get-ACL $file -Audit | Format-List }

lisäresurssit

- Matthew Warnerin GitHub

- SigmaHQ GitHub

kokeile Blumiraa ilmaiseksi

Blumira voi havaita HKLM-järjestelmään, tietoturvaan ja SAM-tietokantoihin liittyvää toimintaa sekä monia muita tietoturvahäiriöitä.

Blumiran ilmainen kokeiluversio on helppo ottaa käyttöön; IT-ja turvatiimit voivat alkaa nähdä organisaatioilleen välitöntä turvallisuusarvoa.

tilaa ilmainen kokeiluversio, jotta voit aloittaa Windowsin haavoittuvuuksiin liittyvän altistumisen havaitsemisen ja lieventämisen: