mi történt?

július 13-án a Microsoft kiadta a CVE-2021-33757-et, amely alapértelmezés szerint engedélyezte az AES titkosítást az MS-SAMR távoli protokollkapcsolatához, hogy enyhítse az RC4-re történő leminősítést, amely nem biztonságos titkosítás révén tárta fel az adatokat. A Microsoft ezt követően kiadott egy javítást a kb5004605 biztonsági réshez, amely változtatásokat hajtott végre az MS-SAMR protokollal kapcsolatban. A Microsoft a javítás dokumentációjában kijelentette:

a július 13, 2021 Windows-frissítések vagy újabb Windows-frissítések telepítése után az Advanced Encryption Standard (AES) titkosítás lesz az előnyben részesített módszer a Windows-ügyfeleken, ha a régi MS-SAMR protokollt használja jelszóműveletekhez, ha a SAM-kiszolgáló támogatja az AES-titkosítást.

július 19-én egy biztonsági rést fedeztek fel a Windows 10-ben, amely lehetővé teszi a nem adminisztrátorok számára, hogy hozzáférjenek a biztonsági fiókkezelő (SAM) adatbázishoz, amely a felhasználók jelszavait tárolja Kevin Beaumont (Twitter felhasználó @gossithedog) szerint. Kevin Beaumont nevezte a biztonsági rés HiveNightmare aka SeriousSam.

Ó, kedvesem. Ezt magam is érvényesítenem kell, de úgy tűnik, hogy az MS elrontotta a SAM adatbázist (felhasználói jelszavakat) a nem rendszergazdai felhasználók számára a Win 10-ben. https://t.co/cdxiH1AIuB

— Kevin Beaumont (@GossiTheDog) július 19, 2021

Benjamin Delpy, a Mimikatz alkotója (Twitter felhasználó @gentilkiwi) szerint ezt megerősítették a Windows 10 legújabb verziójára.

úgy tűnik, hogy a frissített Windows 10-en is megjelenik egy másik Windows 10 verzióra…

ellenőrizze, hogy engedélyezve van-e az Árnyékmásolás a rendszervédelemhez… (de ez alapértelmezés szerint be van kapcsolva…)

következtetés: frissítve A Windows 10 (vagy 11 verzió) + a Rendszervédelem engedélyezve ( alapértelmezett) = sebezhető

– ons Benjamin Delpy (@gentilkiwi) július 19, 2021

a SYSTEM hive szintén ki volt téve a Microsoft ACL Windows-ra váltása során, ami azt jelenti, hogy az összes hitelesítő adat kivonatolt formában van kitéve.

mennyire rossz ez?

a rendszer-és a SAM-hitelesítő adatok adatbázis-fájljai frissültek, hogy a Windows egyes verzióiban minden felhasználó számára tartalmazzák az olvasási ACL-készletet. Ez azt jelenti, hogy bármely hitelesített felhasználó képes kinyerni ezeket a gyorsítótárazott hitelesítő adatokat a gazdagépen, és offline feltörésre vagy a kivonat átadására a környezet konfigurációjától függően. Ezt csak a frissített Windows 10 végpontokon azonosították ezen a ponton, azonban lehetséges, hogy a Windows szervereket érintette.

a következő építéseket azonosították eddig érintettként:

- 1809 ISO-June21-20H2

- 1909 ISO-June21-20H2

- 20H2 ISO – orig-21h1

- 21h1 ISO – June21-11 bennfentes (Windows 11)

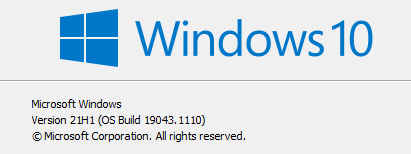

meg tudja határozni a build nézi winver a Run (Win + R)

7/20/21-től ez a támadási minta bizonyított, és potenciális privilégium-eszkalációs út a támadók számára. Ha egy számítógép vagy tartományi rendszergazda nemrégiben bejelentkezett egy olyan gazdagépbe, amelyet ez a változás befolyásolt, a kivonatolt hitelesítő adataik a gazdagépen lesznek tárolva ezekben a fájlokban. Ez potenciálisan teljes hozzáférést biztosíthat a támadónak a környezetéhez anélkül, hogy a rendszergazdának eszkalációra lenne szüksége a hitelesítő adatok eléréséhez.

Mit Tegyek?

javasoljuk, hogy várja meg, amíg a Microsoft kiadja a helyreállítási lépéseket. Addig is, meg tudod csinálni néhány dolgot:

- figyelje a Sam-hozzáférést magán a gazdagépen annak megállapításához, hogy a támadó megpróbál-e dump-ot vagy eszkalálódni.

- készüljön fel a javításra, amikor a Microsoft kiadta a probléma javítását vagy enyhítését. Ez a legbiztonságosabb módja a probléma megválaszolásának, mivel a Microsoftnak ki kell bontania az általuk hozzáadott ACL-módosításokat.

- ha a készülék biztonsági szempontból kritikus a környezet szempontjából, állítsa vissza az ACL-eket az alapértelmezett értékre az érintett mappában. Ez a művelet bizonyos mértékű kockázattal jár, mivel megváltoztatja a Windows frissítés által beállított ACL-eket. Tesztelésünk során azonban eddig nem befolyásolta negatívan a gazdagépet, de ez nem jelenti azt, hogy a konfigurációtól függően nem befolyásolja mások gépeit.

- rendszergazdai Powershell parancssorból

Get-ChildItem -File -Force $env:WINDIR\system32\config | ForEach-Object { icacls $_.FullName /reset

- rendszergazdai Powershell parancssorból

How to Detect

a Blumira a HKLM rendszer, a biztonság és a SAM adatbázisok elleni műveletek figyelését javasolja minden rendszeren. A Microsoft helytelen ACL-változása miatt most még nagyobb prioritást élvez ezeknek a műveleteknek a figyelése. Az alábbiakban bemutatunk egy példát a Sysmon használatára a reg monitorozására.exe műveletek a rendszer, a biztonság vagy a SAM fájlok ellen.

ez a SIEM alapján bizonyos változtatásokat igényelhet, például a perjel és a regex egyezés formázását. A Sysmon-t használó Blumira ügyfelek már telepítik ezt a szabályt a környezetükbe.

windows_log_source="Microsoft-Windows-Sysmon" AND process_name LIKE "%reg.exe%" AND REGEXP_CONTAINS(command, "HKLM\\system|HKLM\\security|HKLM\\sam")

Blumira azt is javasolja, hogy figyelemmel kísérjék a WMIC-et, az árnyékmásolatot és minden olyan műveletet, amely magában foglalja a Mimikatz példányosítását, ami mind kihasználhatja ezt az expozíciót.

frissítés 7/21/21 (a Reddit u/eider96 felhasználó jóvoltából)

- ennek semmi köze a KB5004605

- a BU\felhasználók RX hozzáférése nem teszi lehetővé a közvetlen hozzáférést ezekhez a fájlokhoz, mivel védettek, csak akkor érhetők el, ha korábban VSS pillanatkép készült ezekkel a fájlokkal (ami alapértelmezett művelet, ha a Fájlelőzmények vagy a Rendszer-visszaállítás engedélyezve vannak). A hátrányos helyzetű felhasználók kihasználhatják az ilyen pillanatképeket, és a nem megfelelő engedélyekkel fájlokat vehetnek ki belőle. A pillanatkép olvasásához nincs szükség rendszergazdai engedélyekre, közvetlenül elérhetők a

\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy{$N}címen, ahol {$N} pillanatkép száma. A rendszergazdák az összes pillanatfelvételt avssadmin list shadowshasználatával listázhatják. - a mellékelt PS-kódrészlet nem kizárólag a rendszer biztonságát szolgálja. Fontolja meg a meglévő pillanatképeket is, vagy távolítsa el őket, vagy fogadja el a kockázatot, és hagyja, hogy az idő múlásával felülírják őket.

- mivel a fájlok offline másolhatók a VSS snapshot – ból, majd manuálisan ellenőrizhetők, vagy a kaptár külön rendszerbe tölthető, a kaptárak elleni műveletek figyelése nem garantáltan érdemi eredményt ad ezzel a biztonsági réssel kapcsolatban – nincs ok a kaptár online módosítására vagy betöltésére annak érdekében, hogy a gyorsítótárazott hitelesítő adatokat kinyerjék a helyreállított fájlokból.

frissítés 7/21/21 (a Reddit u/Oscar_Geare felhasználó jóvoltából):

a Microsoft kiadott egy CVE-t erre a biztonsági résre. A CVE-ben azonosítják, hogy az összes 1809-es vagy újabb verziót érinti. Ezen kívül van egy megoldás elérhető:

-

a Tartalomhoz való hozzáférés korlátozása

%windir%\system32\config-

nyissa meg a Parancssor vagy a Windows PowerShell rendszergazdaként.

-

futtassa ezt a parancsot:

icacls %windir%\system32\config\*.* /inheritance:e

-

-

Volume Shadow Copy Service (VSS) árnyékmásolatok törlése

-

törölje azokat a rendszer-visszaállítási pontokat és Árnyékköteteket, amelyek a hozzáférés korlátozása előtt léteztek

%windir%\system32\config. -

hozzon létre egy új rendszer-visszaállítási pontot (ha szükséges).

-

megjegyzéseink (7/21/21):

csak az árnyékmásolatokat törölje bizonyos szintű ismeretekkel, amelyekre nincs szüksége. A biztonsági mentések érvényesítése ideális, és a vssadmin list shadows használatával megtekintheti a legtöbb árnyékmásolatot.

mivel a Microsoft foltozásának hitelessége nagy sikert aratott az elmúlt hetekben, nem rossz ötlet tesztelni a javítást is.

frissítés-észlelések és jövőálló (07/21/21 at 12:45 PM ET)

mivel a gazdagépen belül bekövetkezett ACL változások megmérgezték a VSS-t, megtehet néhány lépést a rendszer biztosítása érdekében. Ez magában foglalja a VSS-pillanatképek törlését az ACL-ek feloldása után — vagy legalábbis a VSS-pillanatképek védelmét mindaddig, amíg azokat nem javítják, és új pillanatképekkel nem gördítik át.

a Blumira jelenleg három különálló detektálást tesztel és hajt végre, amelyek közül az egyik előremutatóbb, hogy biztosítsa a VSS-ben élő hive fájlok láthatóságát. Ezek az észlelések vagy megkövetelik a Sysmon-t, vagy ahhoz, hogy speciális naplózást határozzon meg a gazdagépeken a Csoportházirend-objektumok, például a Blumira Logmira használatával.

-

azonosítása HiveNightmare fut alapján kódolt karakterlánc minták segítségével Sysmon. Ezt sok támadó számára könnyű elkerülni, de azonosítja a meglévő támadások újrafelhasználását.

type='windows' AND windows_log_source='Microsoft-Windows-Sysmon' AND windows_event_id in (1,5,11) AND ((process_name LIKE '%HiveNightmare%') or (regexp_contains(target, '(?i)S.*haxx$'))) -

azonosítása Powershell hivatkozva érzékeny Hive fájlokat VSS segítségével Script blokk naplózás. Ez feltételezi, hogy a szkriptblokk bejelentkezik az info oszlopba, és az érzéketlen (?i) zászló. * Szükséges script blokk naplózás engedélyezni kell a Powershell.*

type='windows' AND windows_event_id=4104 AND REGEXP_CONTAINS(info, r'(?i)\GLOBALROOT\Device\HarddiskVolumeShadowCopy\d{1,2}\Windows\System32\config\(system|security|sam)') -

az érzékeny Kaptárfájlok olvasásának azonosítása a gazdagépen mindenki számára a VSS-be áramló Sacl-ek segítségével. Ez lehetővé teszi a kaptárhoz való hozzáférés láthatóságának jelentős növekedését az eddigi tesztelésünk során. Ez nem változtatja meg a meglévő VSS-t, amíg egy másik helyreállítási pontot nem rögzít. * Az objektum-hozzáférési csoportházirend engedélyezéséhez (RE Logmira) és az észlelés engedélyezéséhez a következő Powershell futtatásához van szükség.*

type='windows' AND windows_event_id=4663 AND REGEXP_CONTAINS(object_name, r'(?i)Device\HarddiskVolumeShadowCopy\d\Windows\System32\config\(system|security|sam)')

a következő Powershell-t is futtatnia kell, hogy engedélyezze a naplózási SACL-t a kaptárfájlokon, amelyeket a VSS Elfogad. Ez a parancsfájl hozzáadja a ReadData siker audit szabály mindenki számára, amely lehetővé teszi a széles jövőbeli láthatóságot bármely felhasználó számára, engedélyezett vagy sem, hozzáférve a hive fájlokhoz.$files = @("C:\Windows\System32\config\system","C:\Windows\System32\config\sam","C:\Windows\System32\config\security") -

Foreach ($file in $files){ $acl = Get-ACL $file; $auditRule = New-Object System.Security.AccessControl.FileSystemAuditRule("Everyone", "ReadData", "Success"); $ACL.SetAuditRule($auditRule); $acl | Set-Acl $file; Write-Host "Getting ACL for $file, Audit column should state Everyone Success ReadData"; Get-ACL $file -Audit | Format-List }

további források

- Matthew Warner ‘ s GitHub

- SigmaHQ GitHub

próbálja ki ingyen a Blumirát

a Blumira képes észlelni a HKLM rendszerrel, a biztonsággal és a SAM adatbázisokkal kapcsolatos tevékenységeket, valamint sok más biztonsági eseményt.

a Blumira ingyenes próbaverziója könnyen telepíthető; az informatikai és biztonsági csapatok azonnali biztonsági értéket láthatnak a szervezetük számára.

iratkozzon fel egy ingyenes próbaverzióra A Windows biztonsági réseivel kapcsolatos expozíció észlelésének és enyhítésének megkezdéséhez: