Hvad skete der?

den 13.Juli frigav Microsoft CVE-2021-33757, som aktiverede AES-kryptering som standard til fjernprotokolforbindelsen til MS-SAMR for at afbøde nedgraderingen til RC4, som udsatte data gennem usikker kryptering. Microsoft udgav efterfølgende en patch til sårbarheden, KB5004605, som foretog ændringer relateret til MS-SAMR-protokollen. Microsoft erklærede i dokumentationen til programrettelsen:

efter installation af opdateringer fra 13.Juli 2021 eller senere opdateringer fra vinduer, vil AES-kryptering (Advanced Encryption Standard) være den foretrukne metode på Microsoft-klienter, når du bruger den ældre MS-SAMR-protokol til adgangskodeoperationer, hvis AES-kryptering understøttes af SAM-serveren.

den 19. juli blev der opdaget en sårbarhed i Vinduer 10, der giver ikke-administratorer adgang til databasen Security Account Manager (SAM), der gemmer brugernes adgangskoder, ifølge Kevin Beaumont (kvidre bruger @GossiTheDog). Kevin Beaumont kaldte sårbarheden HiveNightmare aka SeriousSam.

Åh kære. Jeg er nødt til at validere dette selv, men det ser ud til, at MS måske har gået op og gjort SAM-databasen (brugeradgangskoder) tilgængelig for ikke-admin-brugere i Vind 10. https://t.co/cdxiH1AIuB

— Kevin Beaumont (@GossiTheDog) juli 19, 2021

dette blev bekræftet for den nyeste version af vinduer 10, ifølge Benjamin Delpy, skaberen af Mimikat.

det ser ud til at vises også på opdaterede vinduer 10 til en anden vinduer 10 version…

Kontroller, om du har skyggekopi aktiveret til Systembeskyttelse… (men dette er aktiveret som standard…)

konklusion: opdaterede vinduer 10 (eller 11 version) + Systembeskyttelse aktiveret (standard) = sårbar

— juli 19, 2021

systemet hive blev også udsat under Microsofts ACL skift til vinduer, hvilket betyder, at alle legitimationsoplysninger er eksponeret i deres hashed form.

hvor slemt er det?

system-og SAM-legitimationsdatabasefilerne er blevet opdateret til at omfatte Read ACL-sæt for alle brugere for nogle versioner af vinduer. Dette betyder, at enhver godkendt bruger har evnen til at udtrække disse cachelagrede legitimationsoplysninger på værten og bruge dem til offline krakning eller pass-the-hash afhængigt af miljøkonfigurationen. Dette er kun blevet identificeret på opdaterede vinduer 10 endepunkter på dette tidspunkt, imidlertid, Det er muligt vinduer servere er blevet påvirket.

følgende builds er blevet identificeret som påvirket hidtil:

- 1809 ISO-June21-20h2

- 1909 ISO-June21-20h2

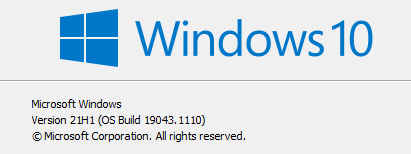

- 20H2 ISO-orig – 21h1

- 21H1 ISO-June21 – 11 Insider (vinduer 11)

du kan identificere din build ved at se på winver i løb (Vind + R)

fra 7/20/21 er dette angrebsmønster blevet bevist og er en potentiel privilegieoptrapningssti for angribere. Hvis en computer eller domæneadministrator for nylig har logget ind på en vært, der blev påvirket af denne ændring, vil deres hashede legitimationsoplysninger blive cachelagret på værten i disse filer. Dette kan potentielt give en hacker fuld adgang til dit miljø uden at kræve eskalering til Administrator for at få adgang til disse legitimationsoplysninger.

Hvad Skal Jeg Gøre?

vi anbefaler, at du venter på, at Microsoft frigiver afhjælpningstrin. I mellemtiden kan du gøre et par ting:

- Overvåg for SAM-adgang på værten selv for at afgøre, om en angriber forsøger at dumpe og eskalere.

- forbered dig på at lappe, når Microsoft har frigivet deres løsning eller afhjælpning af dette problem. Dette er den sikreste måde at reagere på dette problem, da Microsoft bliver nødt til at rulle de ACL-ændringer, de tilføjede.

- hvis maskinen er kritisk for dit miljø fra et sikkerhedsperspektiv, skal du nulstille ACL ‘ er tilbage til standard på tværs af den berørte mappe. Denne handling kommer med en vis risiko, da du vil ændre ACL ‘ er indstillet af opdateringen. Men indtil videre i vores test har det ikke påvirket værten negativt, men det betyder ikke, at det ikke vil påvirke andres maskiner afhængigt af konfigurationen.

- fra en Administrator kommandolinje

Get-ChildItem -File -Force $env:WINDIR\system32\config | ForEach-Object { icacls $_.FullName /reset

- fra en Administrator kommandolinje

Sådan registreres

Blumira anbefaler overvågning af handlinger mod HKLM-systemet, sikkerhed og SAM-databaser på alle systemer. På grund af denne forkerte ACL-ændring fra Microsoft er det nu en endnu højere prioritet at overvåge for disse handlinger. Nedenfor er et eksempel for at udnytte Sysmon til at overvåge for reg.handlinger mod systemet, sikkerhed, eller SAM-filer.

dette kan kræve nogle ændringer baseret på din SIEM, f.eks. Blumira-kunder, der bruger Sysmon, vil allerede have denne regel implementeret i deres miljøer.

windows_log_source="Microsoft-Windows-Sysmon" AND process_name LIKE "%reg.exe%" AND REGEXP_CONTAINS(command, "HKLM\\system|HKLM\\security|HKLM\\sam")

Blumira anbefaler også overvågning, skyggekopi og eventuelle handlinger, der indebærer instantiering af Mimikat, som alle kan udnytte denne eksponering.

opdatering 7/21/21 (med tilladelse fra Reddit-bruger u / eider96)

- dette har intet at gøre med KB5004605

- rk-adgangen for BU\brugere tillader ikke direkte adgang til disse filer, da de er beskyttet, de kan kun fås adgang, hvis der tidligere er lavet VSS-snapshot med disse filer (hvilket er standardhandling givet enten Filhistorik eller Systemgendannelse er aktiveret). Uprivilegerede brugere kan udnytte sådanne snapshots og bruge de forkerte tilladelser til at tage filer ud af det. Administratorrettigheder er ikke påkrævet for at læse snapshot, de er direkte tilgængelige via

\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy{$N}hvor {$N} er snapshot-nummer. Administratorer kan liste alle snapshots ved hjælp afvssadmin list shadows. - det leverede PS-uddrag er ikke beregnet til at sikre systemet alene. Overvej også eksisterende snapshots, og fjern dem eller accepter risikoen, og lad dem overskrives, når tiden går.

- da filerne kan kopieres offline fra VSS snapshot og derefter inspiceres manuelt eller hive indlæst på separat system, er overvågning af handlinger mod disse nældefeber ikke garanteret at give nogen meningsfulde resultater i forhold til denne specifikke sårbarhed – der er ingen grund til at ændre eller indlæse hive online for at udtrække cachelagrede legitimationsoplysninger fra gendannede filer.

opdatering 7/21/21 (med tilladelse fra Reddit-bruger u/Oscar_Geare):

Microsoft har frigivet en CVE for denne sårbarhed. I CVE identificerer de, at det påvirker alle versioner 1809 og nyere. Derudover er der en løsning tilgængelig:

-

begrænse adgangen til indholdet af

%windir%\system32\config-

Åbn kommandoprompt eller vinduer som administrator.

-

Kør denne kommando:

icacls %windir%\system32\config\*.* /inheritance:e

-

-

Slet volumen skygge kopi Service (VSS) skygge kopier

-

Slet alle systemgendannelsespunkter og Skyggevolumener, der eksisterede, før adgangen til

%windir%\system32\config. -

Opret et nyt systemgendannelsespunkt (hvis ønsket).

-

vores kommentarer (7/21/21):

slet kun skyggekopier med et vist niveau af viden, du ikke har brug for dem. Validering af sikkerhedskopier er ideel, og du kan bruge vssadmin list shadows til at se de fleste af dine skyggekopier.

da Microsofts patching troværdighed har taget et stort hit i de sidste par uger, er det ikke en dårlig ide at teste patchen, når den også er implementeret.

opdatering-detektioner og fremtidssikring (07/21/21 at 12:45 PM ET)

da ACL-ændringerne, der opstod i værten, forgiftede VSS, kan du tage nogle skridt for at sikre et system. Dette inkluderer sletning af VSS-snapshots, når ACL ‘ ER er løst — eller i det mindste at beskytte disse VSS-snapshots, indtil de er lappet og rullet over med nye snapshots.

Blumira tester og implementerer i øjeblikket tre separate detektioner til dette, hvoraf den ene er mere fremadrettet for at sikre synlighed for hive-filer, der lever inde i VSS. Disse detektioner kræver enten Sysmon eller for dig at have defineret avanceret revision på værter ved hjælp af GPO ‘er som Blumira’ s Logmira.

-

identifikation af HiveNightmare kører baseret på hardcodede streng mønstre ved hjælp Sysmon. Dette vil være let at undgå for mange angribere, men vil identificere genbrug af eksisterende angreb.

type='windows' AND windows_log_source='Microsoft-Windows-Sysmon' AND windows_event_id in (1,5,11) AND ((process_name LIKE '%HiveNightmare%') or (regexp_contains(target, '(?i)S.*haxx$'))) -

henvisning til følsomme Hive filer i VSS ved hjælp af Script blok logning. Dette forudsætter, at din scriptblok logger ind i info-kolonnen og bruger sagen ufølsom (?i) flag. * Kræver script blok logning skal aktiveres for Magtshell.*

type='windows' AND windows_event_id=4104 AND REGEXP_CONTAINS(info, r'(?i)\GLOBALROOT\Device\HarddiskVolumeShadowCopy\d{1,2}\Windows\System32\config\(system|security|sam)') -

identifikation af læsning af følsomme Hive-filer af alle på værten ved hjælp af SACLs, der strømmer ind i VSS. Dette giver mulighed for en betydelig stigning i synligheden for enhver hive-adgang i vores test hidtil. Dette ændrer ikke din eksisterende VSS, før et andet gendannelsespunkt er registreret. * Kræver OBJEKTADGANG GPO skal aktiveres (RE Logmira) og for at følgende Strømshell skal køres for at aktivere denne detektion.*

type='windows' AND windows_event_id=4663 AND REGEXP_CONTAINS(object_name, r'(?i)Device\HarddiskVolumeShadowCopy\d\Windows\System32\config\(system|security|sam)')

du bliver også nødt til at køre følgende Strømshell for at aktivere auditeringssækken på hive-filerne, som derefter vil blive vedtaget af VSS. Dette script tilføjer readdata succes revision regel for alle, så bred fremtidig synlighed i alle brugere, permissioned eller ej, adgang til hive filer.$files = @("C:\Windows\System32\config\system","C:\Windows\System32\config\sam","C:\Windows\System32\config\security") -

Foreach ($file in $files){ $acl = Get-ACL $file; $auditRule = New-Object System.Security.AccessControl.FileSystemAuditRule("Everyone", "ReadData", "Success"); $ACL.SetAuditRule($auditRule); $acl | Set-Acl $file; Write-Host "Getting ACL for $file, Audit column should state Everyone Success ReadData"; Get-ACL $file -Audit | Format-List }

yderligere ressourcer

- GitHub

- Sigmahk GitHub

prøv Blumira gratis

Blumira kan registrere aktivitet relateret til HKLM-System -, sikkerheds-og SAM-databaser samt mange andre sikkerhedshændelser.

Blumiras GRATIS Prøveversion er nem at implementere; IT-og sikkerhedsteams kan begynde at se øjeblikkelig sikkerhedsværdi for deres organisationer.

Tilmeld dig en gratis prøveperiode for at begynde at opdage og afbøde eksponering relateret til vinduer sårbarheder: