ce s-a întâmplat?

pe 13 iulie, Microsoft a lansat CVE-2021-33757, care a permis criptarea AES în mod implicit la conexiunea de protocol la distanță pentru MS-SAMR pentru a atenua retrogradarea la RC4, care a expus datele prin criptare nesigură. Microsoft a lansat ulterior un patch pentru vulnerabilitate, KB5004605, care a făcut modificări legate de protocolul MS-SAMR. Microsoft a declarat în documentația pentru patch:

după instalarea actualizărilor Windows din 13 iulie 2021 sau a actualizărilor Windows ulterioare, criptarea Advanced Encryption Standard (AES) va fi metoda preferată pentru clienții Windows atunci când se utilizează protocolul MS-SAMR vechi pentru operațiuni de parolă dacă criptarea AES este acceptată de serverul SAM.

pe 19 iulie, a fost descoperită o vulnerabilitate în Windows 10 care permite non-administratorilor să acceseze baza de date security Account Manager (SAM), care stochează parolele utilizatorilor, potrivit lui Kevin Beaumont (utilizator Twitter @gossithedog). Kevin Beaumont a numit vulnerabilitatea HiveNightmare aka SeriousSam.

Oh dragă. Am nevoie pentru a valida acest lucru mine, dar se pare ca MS poate fi goofed sus și a făcut baza de date SAM (parole de utilizator) accesibile utilizatorilor non-admin în Win 10. https://t.co/cdxiH1AIuB

— Kevin Beaumont (@GossiTheDog) iulie 19, 2021

acest lucru a fost confirmat pentru cea mai recentă versiune de Windows 10, potrivit lui Benjamin Delpy, creatorul MimiKatz (utilizator Twitter @gentilkiwi).

se pare că apare și pe Windows 10 actualizat la o altă versiune Windows 10…

verificați dacă aveți copie Shadow activată pentru protecția sistemului…(dar acest lucru este activat în mod implicit…)

concluzie: Windows 10 Actualizat (sau versiunea 11) + Protecția sistemului activată (implicit) = vulnerabil

— 19, 2021

stupul de sistem a fost, de asemenea, expus în timpul schimbării ACL de la Microsoft la Windows, ceea ce înseamnă că toate acreditările sunt expuse în forma lor hash.

cât de rău este acest lucru?

fișierele bazei de date de acreditare SYSTEM și SAM au fost actualizate pentru a include setul ACL citit pentru toți utilizatorii pentru unele versiuni de Windows. Acest lucru înseamnă că orice utilizator autentificat are capacitatea de a extrage aceste acreditări cache pe gazdă și să le utilizeze pentru cracare offline, sau pass-the-hash în funcție de configurația mediului. Acest lucru a fost identificat doar pe punctele finale Windows 10 actualizate în acest moment, cu toate acestea, este posibil ca serverele Windows să fi fost afectate.

următoarele versiuni au fost identificate ca fiind afectate până acum:

- 1809 ISO-Iunie 21-20H2

- 1909 ISO-Iunie 21 – 20H2

- 20H2 ISO – orig-21h1

- 21H1 ISO-Iunie 21 – 11 Insider (Windows 11)

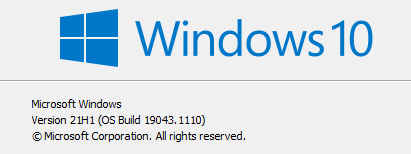

puteți identifica construirea dvs. uitându-vă la winver în Run (Win + R)

începând cu 7/20/21, acest model de atac a fost dovedit și este o cale potențială de escaladare a privilegiilor pentru atacatori. Dacă un computer sau un administrator de domeniu s-a conectat recent la o gazdă care a fost afectată de această modificare, acreditările lor hash vor fi memorate în cache pe gazdă în aceste fișiere. Acest lucru ar putea oferi unui atacator acces complet la mediul dvs. fără a necesita escaladarea administratorului pentru a accesa aceste acreditări.

Ce Ar Trebui Să Fac?

vă recomandăm să așteptați ca Microsoft să lanseze pași de remediere. Între timp, puteți face câteva lucruri:

- Monitor pentru accesul SAM pe gazdă în sine pentru a determina dacă un atacator încearcă să arunce și escalada.

- pregătiți-vă să remediați când Microsoft a lansat remedierea sau atenuarea pentru această problemă. Acesta este cel mai sigur mod de a răspunde la această problemă, deoarece Microsoft va trebui să deruleze modificările ACL pe care le-au adăugat.

- dacă aparatul este esențial pentru mediul dvs. dintr-o perspectivă de securitate, resetați ACL-urile la valorile implicite din folderul afectat. Această acțiune vine cu o anumită cantitate de risc, deoarece veți schimba ACL-urile stabilite de Windows update. Cu toate acestea, până în prezent în testarea noastră, nu a afectat negativ gazda, dar asta nu înseamnă că nu va afecta mașinile altora în funcție de configurație.

- dintr-o linie de comandă Administrator Powershell

Get-ChildItem -File -Force $env:WINDIR\system32\config | ForEach-Object { icacls $_.FullName /reset

- dintr-o linie de comandă Administrator Powershell

cum se detectează

Blumira recomandă monitorizarea acțiunilor împotriva sistemului HKLM, a securității și a bazelor de date SAM pe toate sistemele. Datorită acestei modificări ACL incorecte de către Microsoft, acum este o prioritate și mai mare monitorizarea acestor acțiuni. Mai jos este un exemplu pentru utilizarea Sysmon pentru a monitoriza reg.acțiuni exe împotriva sistemului, securitate, sau fișiere SAM.

acest lucru poate necesita unele modificări bazate pe SIEM, de exemplu, scăparea slash-urilor și formatarea potrivirii regex. Clienții Blumira care utilizează Sysmon vor avea deja această regulă implementată în mediile lor.

windows_log_source="Microsoft-Windows-Sysmon" AND process_name LIKE "%reg.exe%" AND REGEXP_CONTAINS(command, "HKLM\\system|HKLM\\security|HKLM\\sam")

Blumira recomandă, de asemenea, monitorizarea WMIC, Shadow-Copy și a oricăror acțiuni care ar implica instanțierea Mimikatz, care pot folosi toate această expunere.

actualizare 7/21/21 (prin amabilitatea utilizatorului Reddit u / eider96)

- acest lucru nu are nimic de-a face cu KB5004605

- accesul RX pentru utilizatorii BU\nu permite accesul direct la aceste fișiere, deoarece acestea sunt protejate, ele pot fi accesate numai dacă s-a făcut anterior instantaneu VSS cu aceste fișiere (care este acțiunea implicită dată fie Istoricul fișierelor, fie restaurarea sistemului sunt activate). Utilizatorii neprivilegiați pot folosi astfel de instantanee și pot folosi permisiunile necorespunzătoare pentru a scoate fișiere din acesta. Permisiunile de Administrator nu sunt necesare pentru a citi instantaneu, ele sunt accesibile direct prin

\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy{$N}unde {$n} este numărul instantaneu. Administratorii pot lista toate instantaneele folosindvssadmin list shadows. - fragmentul PS furnizat nu este menit să asigure singur sistemul. De asemenea, luați în considerare instantaneele existente și fie eliminați-le, fie acceptați riscul și lăsați-le să fie suprascrise pe măsură ce trece timpul.

- deoarece fișierele pot fi copiate offline din VSS snapshot și apoi inspectate manual sau hive încărcate pe un sistem separat, monitorizarea acțiunilor împotriva acestor stupi nu este garantată pentru a oferi rezultate semnificative în legătură cu această vulnerabilitate specifică – nu există niciun motiv pentru a modifica sau încărca stupul online pentru a extrage acreditările cache din fișierele recuperate.

actualizare 7/21/21 (prin amabilitatea utilizatorului Reddit u/Oscar_Geare):

Microsoft a lansat un CVE pentru această vulnerabilitate. În CVE identifică faptul că afectează toate versiunile 1809 și mai noi. În plus, există o soluție disponibilă:

-

restricționarea accesului la conținutul

%windir%\system32\config-

deschideți Command Prompt sau Windows PowerShell ca administrator.

-

rulați această comandă:

icacls %windir%\system32\config\*.* /inheritance:e

-

-

ștergeți Volume Shadow Copy service (VSS) shadow copies

-

ștergeți toate punctele de restaurare a sistemului și volumele de umbre care au existat înainte de restricționarea accesului la

%windir%\system32\config. -

creați un nou punct de restaurare a sistemului (dacă doriți).

-

comentariile noastre(7/21/21):

ștergeți numai copiile umbrite cu un anumit nivel de cunoștințe de care nu aveți nevoie. Validarea copiilor de rezervă este ideală și puteți utiliza vssadmin list shadows pentru a vedea majoritatea copiilor dvs. din umbră.

deoarece credibilitatea patch-urilor Microsoft a avut un mare succes în ultimele săptămâni, nu este o idee proastă să testați patch-ul odată implementat.

actualizare-detecții și verificare viitoare (07/21/21 la 12:45 PM ET)

deoarece modificările ACL care au avut loc în gazdă otrăvit VSS, puteți lua unele măsuri pentru a asigura un sistem. Aceasta include ștergerea instantaneelor VSS odată ce ACL — urile au fost rezolvate-sau cel puțin, protejarea acelor instantanee VSS până când sunt patch-uri și rulate cu noi instantanee.

Blumira Testează și implementează în prezent trei detectări separate pentru aceasta, dintre care una este mai orientată spre viitor pentru a asigura vizibilitatea fișierelor hive care trăiesc în interiorul VSS. Aceste detectări necesită fie Sysmon, fie pentru ca dvs. să fi definit auditarea avansată a gazdelor folosind GPO-uri, cum ar fi Logmira Blumira.

-

identificarea hivenightmare ruleaza pe baza modelelor șir hardcoded folosind Sysmon. Acest lucru va fi ușor de evitat pentru mulți atacatori, dar va identifica reutilizarea atacurilor existente.

type='windows' AND windows_log_source='Microsoft-Windows-Sysmon' AND windows_event_id in (1,5,11) AND ((process_name LIKE '%HiveNightmare%') or (regexp_contains(target, '(?i)S.*haxx$'))) -

identificarea Powershell referindu-se la fișierele Hive sensibile din cadrul VSS folosind logare bloc Script. Aceasta presupune că blocul dvs. de script se conectează la coloana info și utilizează insensibilitatea majusculelor (?i) Pavilion. * Necesită logare bloc script pentru a fi activat pentru Powershell.*

type='windows' AND windows_event_id=4104 AND REGEXP_CONTAINS(info, r'(?i)\GLOBALROOT\Device\HarddiskVolumeShadowCopy\d{1,2}\Windows\System32\config\(system|security|sam)') -

identificarea citit de fișiere Hive sensibile de toată lumea de pe gazdă folosind SACL-uri care curg în VSS. Acest lucru permite o creștere semnificativă a vizibilității pentru orice acces hive în testele noastre de până acum. Acest lucru nu vă va schimba VSS-ul existent până când nu este înregistrat un alt punct de restaurare. * Necesită object access GPO să fie activat (RE Logmira) și pentru următoarele Powershell să fie rulat pentru a permite această detectare.*

type='windows' AND windows_event_id=4663 AND REGEXP_CONTAINS(object_name, r'(?i)Device\HarddiskVolumeShadowCopy\d\Windows\System32\config\(system|security|sam)')

de asemenea, va trebui să rulați următorul Powershell pentru a activa SACL-ul de audit pe fișierele hive care vor fi apoi adoptate de VSS. Acest script adaugă regula de audit de succes ReadData pentru toată lumea, permițând vizibilitate viitoare largă în orice utilizatori, permis sau nu, accesarea fișierelor stup.$files = @("C:\Windows\System32\config\system","C:\Windows\System32\config\sam","C:\Windows\System32\config\security") -

Foreach ($file in $files){ $acl = Get-ACL $file; $auditRule = New-Object System.Security.AccessControl.FileSystemAuditRule("Everyone", "ReadData", "Success"); $ACL.SetAuditRule($auditRule); $acl | Set-Acl $file; Write-Host "Getting ACL for $file, Audit column should state Everyone Success ReadData"; Get-ACL $file -Audit | Format-List }

resurse suplimentare

- Matthew Warner ‘ s Github

- SigmaHQ GitHub

încercați Blumira gratuit

Blumira poate detecta activitatea legată de sistemul HKLM, securitatea și bazele de date SAM, precum și multe alte incidente de securitate.

procesul gratuit al Blumira este ușor de implementat; echipele IT și de securitate pot începe să vadă valoare de securitate imediată pentru organizațiile lor.

Înscrieți-vă pentru o încercare gratuită pentru a începe detectarea și atenuarea expunerii legate de vulnerabilitățile Windows: