virtuaalinen lähiverkko tai VLAN on tapa jakaa verkon tietokoneet klusteriryhmiin, jotka palvelevat yhteistä liiketoimintaa. LAN-osa osoittaa, että olemme osioimassa fyysistä laitteistoa, kun taas virtuaalinen osa osoittaa, että käytämme logiikkaa sen saavuttamiseksi. Tässä artikkelissa, näemme, miten voit luoda VLAN ja sitten määrittää sen sallimaan datapakettien toisesta VLAN siirtyä siihen.

Huom.: vaikka olemme yrittäneet tehdä koko harjoituksen perustaa VLAN mahdollisimman yksinkertainen, oletetaan, että sinä, lukija, on perus käsitys verkon kokoonpano. Oletamme myös, että sinulla on toimiva tietämys IP-osoitteiden, yhdyskäytävien, kytkimien ja reitittimien käsitteistä ja tarkoituksista. Lisäksi sinun on myös tiedettävä käyttöliittymän ja alikäyttöliittymän määritysmenettelyistä tietokoneissa ja verkkolaitteissa.

askel askeleelta-miten VLAN perustetaan

paras tapa oppia VLAN: n perustamiseen – verkostokoulun lisäksi – on tehdä se käytännössä. Ja koska meillä kaikilla ei ole reitittimiä ja kytkimiä, olisi järkevää luoda VLAN simuloidussa ympäristössä.

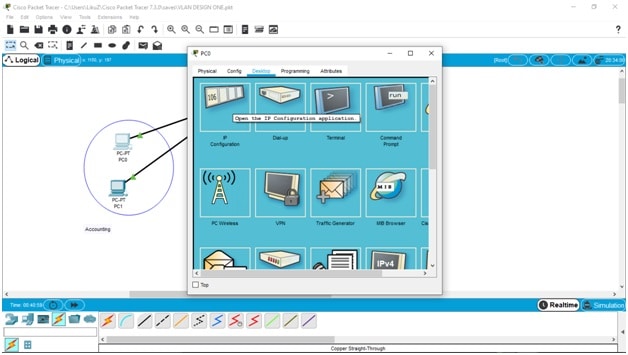

tässä esimerkissä käytämme Cisco Packet Tracer-merkkiainetta osoittaaksemme, miten VLAN määritetään. Se on yksi helpoimmista ja realistisimmista työkaluista ja mahdollistaa sekä GUI-että CLI-liitännät. Näin näet suoritettavat komennot reaaliaikaisesti, vaikka vain napsautat ja vedät ja pudotat määritystäsi.

työkalun voi ladata, määrittää ja varmentaa (avaamalla oppimistilin Cisco Networking Academyssa). Älä huoli; voit rekisteröityä ilmainen Cisco Packet Tracer kurssi saadakseen täyden pääsyn suunnittelutyökalu.

myös, ja käytön helppouden lisäksi, Ciscon ollessa markkinajohtaja, mielestämme tämä on sopiva valinta osoittamaan, miten VLAN perustetaan.

toki voi käyttää mitä tahansa muuta vastaavaa työkalua-sillä konsepti pysyy samana. Nopea online-haku näyttää, että on olemassa sovelluksia-työpöydälle sekä selainpohjainen-jokaiselle verkkoliitäntälaitteiden tuotemerkille. Etsi ja työskentele sen kanssa, jonka kanssa olet mukavin.

Router-on-a-Stick-selitys

vaikka on olemassa monia tapoja perustaa VLAN tai inter-VLAN, tuleva arkkitehtuuri hyödyntää niin sanottua Ciscon reititintä Stick-konfiguraatiossa.

tässä verkkoasetuksessa reitittimellämme on yksi fyysinen tai looginen yhteys verkkoomme. Tämä reititin auttaa siltaa kaksi VLAN – jotka eivät voi kommunikoida keskenään-liittämällä meidän kytkin yhdellä kaapelilla.

näin se toimii: datapaketit, jotka lähetetään kirjanpidon VLAN: n tietokoneelta – ja jotka on tarkoitettu logistiikan VLAN: n tietokoneelle – kulkevat kytkimeen. Kytkin, tunnistaessaan pakettien täytyy siirtyä toiseen VLAN, välittää liikenteen reitittimeen.

reitittimessä on puolestaan yksi fyysinen liitäntä (esimerkissämme verkkokaapeli), joka on jaettu kahteen loogiseen alirajapintaan. Aliliittymillä on lupa käyttää yhtä VLAN-verkkoa.

kun tietopaketit saapuvat reitittimeen, ne välitetään oikealle VLAN: lle valtuutetun alirajapinnan kautta ja saapuvat sitten aiottuun määränpäähänsä.

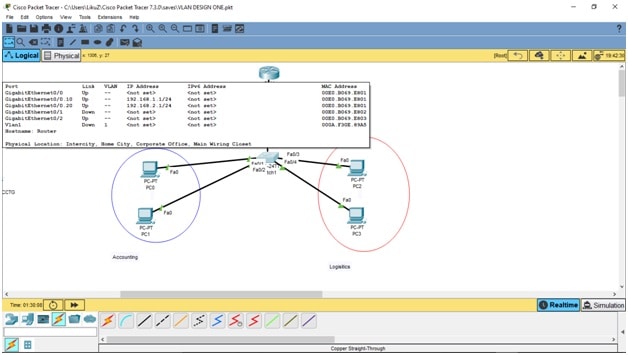

tikku-VLAN-järjestelmämme, jossa on VLAN-ominaisuudet, näyttää tältä:

tehtävien suunnittelu

koko verkkoarkkitehtuurin luominen jaetaan neljään pääluokkaan, joissa:

- Yhdistä kaikki laitteet oikean arkkitehtuurin muodostamiseksi

- Määritä rajapinnat niin, että kaikki laitteet voivat ”puhua” toisilleen

- luoda Vlaaneja ja määrittää tietokoneet omille Vlaaneilleen

- Vahvista oikea kokoonpano osoittamalla, että tietokoneet eivät voi kommunikoida yli VLAN: n

joten, pitemmittä puheitta, aloitetaan VLAN: n luominen. Muista, että siinä on aluksi kytkin ja neljä tietokonetta kytkettynä siihen. Reitittimen voi halutessaan ottaa mukaan suunnitteluun myöhemmin.

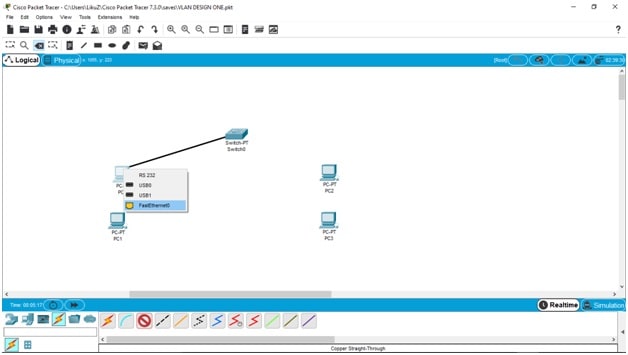

Yhdistä kaikki laitteet

vedä ja pudota kytkin, reititin ja neljä tietokonetta pääsuunnittelutauluun. Demossamme käytämme 2960-kytkintä ja 2911-reititintä. Kytkin muodostaa yhteyden neljään tietokoneeseen (PC0, PC1, PC2 ja PC3) käyttämällä kuparin läpivientilankayhteyksiä (näet laitteiston ja liitäntätyyppien kuvauksen Merkkiikkunan alareunassa).

kytke kytkin seuraavaksi jokaiseen tietokoneeseen FastEthernet-porttien avulla.

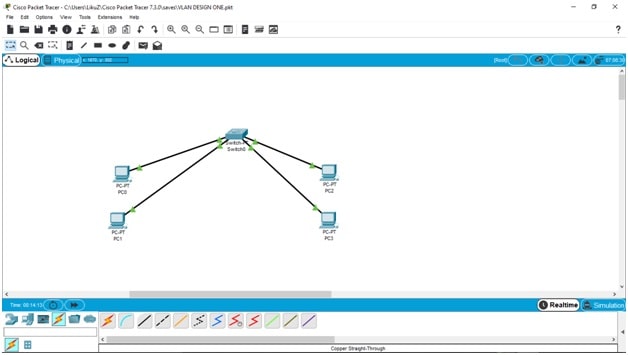

kun kaikki laitteet on kytketty, pitäisi olla kaikki vihreä liikenne virtaa laitteiden välillä. Kun työkalu yrittää jäljitellä laitteiden käynnistämistä ja liittämistä reaalimaailmassa, se voi kestää minuutin tai kaksi. Joten älä huoli, jos tiedonkulun indikaattorit pysyvät oransseina muutaman sekunnin. Jos yhteydet ja kokoonpanot ovat oikein, kaikki muuttuu pian vihreäksi.

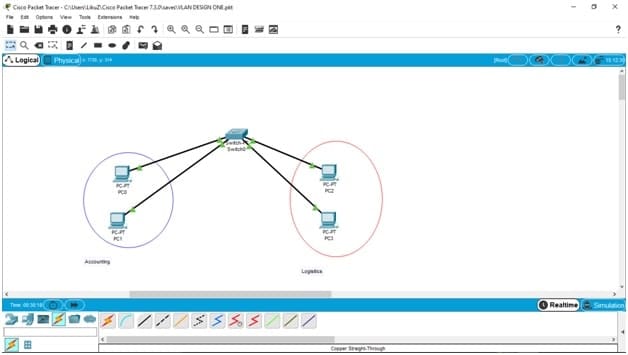

jotta asiat olisi helpompi ymmärtää, merkitään kaksi tietokonetta vasemmalla kirjanpidon osastolle (sininen) ja kaksi muuta logistiikan osastoille (punainen) kuuluviksi.

Määritä rajapinnat

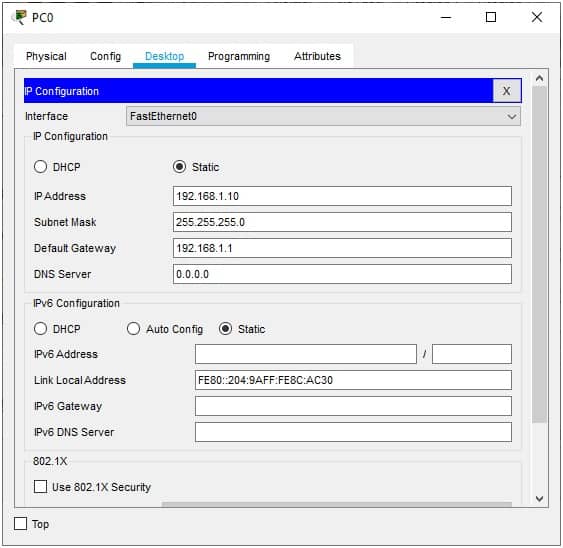

nyt aletaan määrittää IP-osoitteita, jotta tietokoneemme voivat alkaa kommunikoida keskenään. IP-tehtävät näyttävät tältä:

- ACCT PC0 = 192.168.1.10/255.255.255.0

- ACCT PC1 = 192.168.1.20 / 255.255.255.0

- lokit PC2 = 192.168.2.10/255.255.255.0

- lokit PC3 = 192.168.2.20/255.255.255.0

tietokoneiden oletusyhdyskäytävä on 192.168.1.1 laskentatoimen kahdelle ensimmäiselle ja 192.168.2.1 logistiikan kahdelle viimeiselle tietokoneelle. Voit käyttää määritystä menemällä Työpöytävalikkoon ja napsauttamalla IP-Määritysikkunaa.

kun olet siellä, aloita kaikkien tietokoneiden kokoonpanojen täyttäminen:

kun olet valmis, voimme nyt siirtyä kytkimeen. Ensin meidän on kuitenkin muistettava, että kytkimessämme on kahdenlaisia satamia:

- pääsy Portit: nämä ovat portteja, joita käytetään, jotta jokapäiväiset laitteet, kuten tietokoneet ja palvelimet, voivat muodostaa yhteyden siihen; esimerkissämme nämä ovat FastEthernet 0/1, FastEthernet 1/1, FastEthernet 2/1, ja FastEthernet 3/1 – yksi kullekin tietokoneelle.

- Runkoportit: nämä ovat portteja, joiden avulla kytkin voi kommunikoida toisen kytkimen kanssa-tai esimerkissämme VLAN-to – VLAN-viestintä samalla kytkimellä (reitittimen kautta) – verkon laajentamiseksi; käytämme GigaEthernet0/0-portteja molemmissa yhteyslaitteissa.

tämä mielessä, siirrytään hauska osa – konfigurointi kytkin ajaa meidän Vla.

luo Vlanit ja määritä tietokoneet

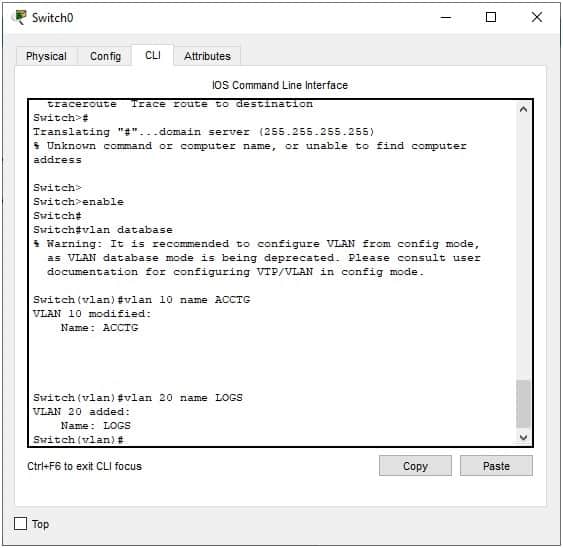

niin, luodaan Vlanit ensin-niille annetaan nimet ACCT (VLAN 10) ja lokit (VLAN 20).

Siirry Kytkimen CLI: ään kirjoittaaksesi komennot:

Switch#config terminalSwitch(config)#vlan 10Switch(config-vlan)#name ACCTSwitch(config-vlan)#vlan 20Switch(config-vlan)#name LOGS

CLI: n komentojen tulisi näyttää tältä:

tai, jos et pysty siihen, voit käyttää GUI: ta luomaan VLAN: t (ja silti näet komennot suoritettavan, kun niitä suoritetaan alla). Siirry Config-VLAN-tietokanta-valikkoon ja lisää VLAN-tiedostot syöttämällä niiden numerot (10,20) ja nimet (ACCT, lokit).

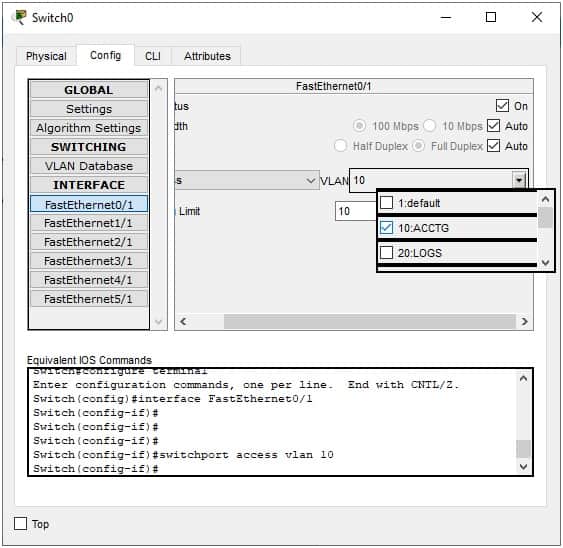

seuraavaksi meidän täytyy määrittää jokainen portti, jota kytkin käyttää tietokoneiden liittämiseen, niiden Vlaaneihin.

voit valita käyttöliittymän ja sitten valita vastaavan VLAN: n oikealla olevasta asetusvalikosta:

kuten yllä olevasta kuvasta näkyy, voit vaihtoehtoisesti siirtyä kunkin portin CLI-käyttöliittymään ja käyttää komentoa: switchport access vlan 10 saman tehtävän suorittamiseen.

ei hätää; tähän on lyhyempi tapa, jos osoitettavia Satamia on paljon. Esimerkiksi, jos sinulla oli 14 porttia, komento olisi:

Switch(config-if)#int range fa0/1-14Switch(config-if-range)#switchport mode access

toinen komento varmistaa, että kytkin ymmärtää, että porttien tulee olla KULKUPORTTEJA eikä RUNKOPORTTEJA.

Vahvista oikea kokoonpano

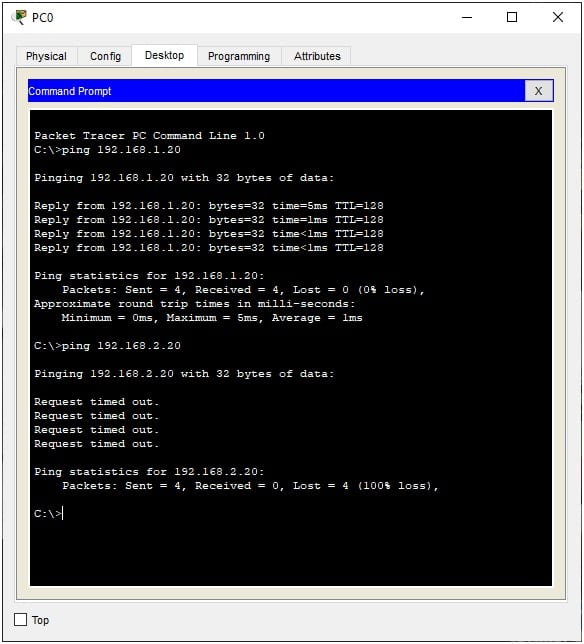

ja se on siinä; olemme luoneet kaksi Vlaania samalla kytkimellä. Testata sitä,ja vahvistaa kokoonpano on oikea, voimme kokeilla pinging P1 ja P3 P0. Ensimmäinen ping pitäisi olla kunnossa, kun taas toinen pitäisi aikalisä ja menettää kaikki paketit:

miten inter-VLAN

nyt, vaikka olemme jakaneet tietokoneet kahteen Vlaaniin – kuten vaadittiin – on järkevämpää, että näiden kahden yksikön (kirjanpito ja logistiikka) olisi kommunikoitava keskenään. Tämä olisi normi missä tahansa tosielämän liiketoimintaympäristössä. Eihän logistiikkaa voi ostaa tai toimittaa ilman taloudellista tukea?

joten meidän on varmistettava, että ACCT ja lokit pystyvät kommunikoimaan – vaikka ne olisivat erillisillä Vlaneilla. Tämä tarkoittaa, että meidän on luotava VLANIEN välinen viestintä.

näin toimitaan

tarvitsemme reitittimemme apua; se toimii siltana kahden VLANIN välillä – joten lisää reititin suunnitteluusi, jos et ole jo tehnyt niin.

asetukseen hyppäämällä meidän on ymmärrettävä, että käytämme reitittimessä yhtä porttia molempien Vlasien viestintään ”jakamalla” sen kahteen porttiin. Samaan aikaan kytkin käyttää vain yhtä RUNKOPORTTIA lähettääkseen ja vastaanottaakseen kaiken viestinnän reitittimeen ja reitittimestä.

Joten, menee takaisin meidän reititin, me jaetaan GigabitEthernet0/0 interface osaksi GigabitEthernet0/0.10 varten (VLAN10) ja GigabitEthernet0/0.20 varten (VLAN20). Voimme sitten käyttää IEEE 802.1 Q-standardin protokolla yhdistettäviä kytkimet, reitittimet, ja määritellä VLAN-topologioita.

Kun valmis, nämä ”sub-rajapinnat” – kuten niitä kutsutaan – ovat sitten kullekin VLAN, että haluamme liittää tai silta.

Lopuksi, muista, yhdyskäytäviä – 192.168.1.1 192.168.2.1 ja – lisäsimme tietokoneiden kokoonpanot aiemmin? No, nämä ovat uudet IP-osoitteet jaetut portit tai alirajapinnat reitittimeen.

GigabitEthernet0 / 0-liitännän aliliittymien luomiseen tarvittavat CLI-komennot olisivat:

Router (config)#interface GigabitEthernet0/0.10Router (config-subif)#encapsulation dot1q 10Router (config-subif)#ip address 192.168.1.1 255.255.255.0

toistat kaiken toisen alirajapinnan ja VLAN saamme

Router (config)#interface GigabitEthernet0/0.20Router (config-subif)#encapsulation dot1q 20Router (config-subif)#ip address 192.168.2.1 255.255.255.0

kun suljet CLI: n, voit vahvistaa asetuksesi oikeaksi siirtämällä hiiren reitittimen päälle nähdäksesi työsi, jonka pitäisi näyttää tältä.:

now, we know that we can only connect our sub-interfaces to our switch via its trunk port-and so, we will need to create it now.

tarvitsee vain mennä Kytkimen GigabitEthernet0 / 0-kokoonpanoon ja ajaa: switchport – tilan tavaratila.

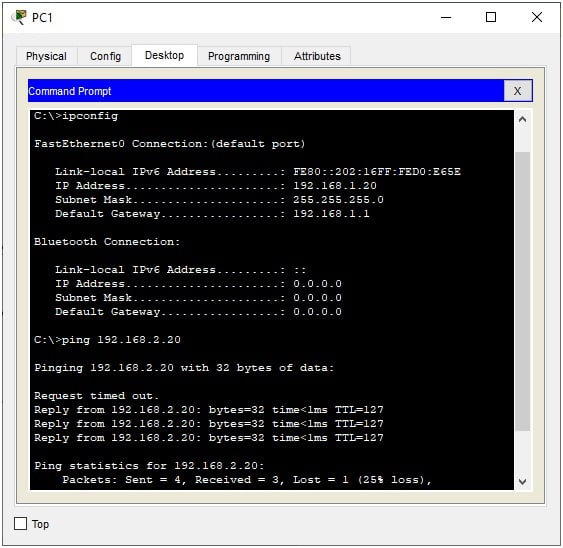

ja siinä se on; olette juuri luoneet kaksi Vla: ta, jotka sisältävät kaksi tietokonetta kummassakin ja jotka voivat edelleen kommunikoida keskenään. Voit todistaa tämän pingaamalla ensimmäisen Logistiikkatietokoneen (PC2) IP-osoitteella 192.168.2.10 ensimmäisestä kirjanpidon tietokoneesta (PC0), jossa on IP-osoite 192.168.1.10:

suuri menestys!

miksi perustaa VLAN tai inter-VLAN

tässä vaiheessa, jotkut teistä saattavat ihmetellä, miksi meidän pitäisi käydä läpi tämä harjoitus ja vaivautua VLAN-tai inter-VLAN-laitteilla ylipäätään. Syitä on monia.:

- tietoturva verkon pilkkominen osiin varmistaa, että vain valtuutetut käyttäjät ja laitteet voivat käyttää aliverkkoa. Et halua kirjanpitäjiesi sekaantuvan logistiikkaosastosi työhön tai päinvastoin.

- turvallisuus virusepidemian sattuessa vain yksi aliverkosto kärsisi, koska yhden aliverkon laitteet eivät pystyisi kommunikoimaan – ja siten siirtämään – virusta toiseen. Näin puhdistustoimenpiteet keskittyisivät siihen yhteen aliverkostoon, joka myös helpottaa syyllisen koneen tunnistamista paljon nopeammin.

- varmistaa yksityisyydensuojan eristäytymällä, jos joku haluaisi tietää verkkosi arkkitehtuurista (tarkoituksenaan hyökätä sitä vastaan), hän käyttäisi pakettinuuskijaa kartoittaakseen ulkoasusi. Eristetyillä aliverkoilla syylliset saisivat vain osittaisen kuvan verkostostasi, mikä kieltäisi heiltä kriittisen tiedon esimerkiksi haavoittuvuuksistasi.

- helpottaa verkkoliikennettä eristetyt aliverkot voivat pitää liikenteen käytön kurissa pitämällä resurssitehokkaat prosessit rajoitettuina omaan laajuuteensa eivätkä hukuta koko verkkoa. Tämä tarkoittaa, että vaikka se työntää kriittisiä päivityksiä kirjanpitokoneisiin, se ei tarkoita, että logistiikkaosaston on kohdattava verkon hidastuminen liian.

- liikenteen priorisointi sellaisten yritysten kanssa, joilla on erityyppistä dataliikennettä arkaluonteiset tai resursseja omaavat paketit (esimerkiksi VoIP, media ja suuret tiedonsiirtopaketit) voidaan määrittää VLAN-verkkoon, jossa on suurempi laajakaista, kun taas ne, jotka tarvitsevat verkkoa vain lähettääkseen sähköposteja, voidaan määrittää VLAN-verkkoon, jossa on vähemmän kaistanleveyttä.

- skaalautuvuus kun yrityksen on skaalattava tietokoneidensa resursseja, se voi siirtää ne uusille Vlaaneille. Niiden ylläpitäjät yksinkertaisesti luovat uuden VLAN ja sitten siirtää tietokoneet niihin helposti.

kuten voimme nähdä, Vla: t auttavat suojaamaan verkkoa ja samalla parantavat sitä kiertävien datapakettien suorituskykyä.

Staattinen VLAN vs dynaaminen VLAN

ajattelimme, että on syytä mainita, että on olemassa kahdenlaisia VLAN, jotka ovat käytettävissä toteutukseen:

Staattinen VLAN

tämä VLAN-rakenne riippuu laitteistosta aliverkkojen luomiseksi. Tietokoneet on määritetty tiettyyn porttiin kytkimellä ja kytketty suoraan. Jos heidän on siirryttävä toiseen VLAN-järjestelmään, tietokoneet yksinkertaisesti irrotetaan vanhasta kytkimestä ja kytketään takaisin uuteen.

Ongelmana tässä on se, että kuka tahansa voi siirtyä VLAN: sta toiseen yksinkertaisesti vaihtamalla portteja, joihin on kytketty. Tämä tarkoittaa, että ylläpitäjät vaatisivat fyysisiä suojausmenetelmiä tai laitteita, jotka on otettu käyttöön tällaisten luvattomien käyttöoikeuksien estämiseksi.

dynaaminen VLAN

tämä on juuri aiemmin tekemässämme harjoituksessa luotu VLAN. Tässä VLAN-arkkitehtuurissa meillä on ohjelmisto VLAN, jossa järjestelmänvalvojat yksinkertaisesti käyttävät logiikkaa määrittääkseen tietyn IP-tai MAC-osoitteen omalle VLAN-ohjelmalleen.

tämä tarkoittaa, että laitteita voidaan siirtää mihin tahansa liiketoiminnan osaan, ja heti kun ne ovat yhteydessä verkkoon, ne palaavat ennalta määrättyihin Vlaaneihinsa. Lisäkokoonpanoille ei ole tarvetta.

jos tässä skenaariossa on yksi haittapuoli, se voi olla vain se, että yrityksen olisi investoitava älykkääseen kytkimeen – VLAN Management Policy Switchiin (Vmps) – joka voi olla kallis verrattuna perinteiseen staattisissa VLAN-laitteissa käytettyyn kytkimeen.

voidaan myös turvallisesti olettaa, että yritykset, joilla on muutama tietokone ja pienempi tietotekninen budjetti, voivat valita staattisen VLAN-suunnitelman, kun taas yritykset, joilla on suuri määrä laitteita ja jotka tarvitsevat enemmän tehokkuutta ja turvallisuutta, olisivat viisaita investoimaan dynaamiseen VLAN-hankkeeseen.

Conclusion

toivomme, että olette löytäneet kaikki tiedot, joita tarvitsette VLAN: n perustamiseen. Toivomme myös, että harjoitusta oli helppo seurata ja että voit nyt lähteä rakentamaan saamaasi tietoa. Koska, vaikka jatkat skaalata ylöspäin, nämä perusaskeleet pysyvät samoina – voit vain jatkaa lisätä laitteisto ja kokoonpanot perusasiat.