monien vuosien ajan LDAP on ollut vallitseva protokolla käyttäjän varmennuksessa on-premise-hakemistoissa. Organisaatiot ovat käyttäneet LDAP: tä tallentaakseen ja hakiakseen tietoja hakemistopalveluista, ja se on kriittinen osa Active Directoryn (ad) blueprint-järjestelmää, joka on yleisimmin käytetty hakemistopalvelu. Historiallisesti LDAP tarjosi tehokkaan turvallisuustason organisaatioille WPA2-Enterprisen käyttöönottamiseksi.

onneksi SecureW2: n Cloud PKI-palvelut auttavat AD/LDAP-ympäristöjä siirtymään saumattomasti pilveen salasanattoman Azure-ratkaisun avulla. Mutta jos haluat pitää LDAP ja AD, tarjoamme myös #1 BYOD onboarding asiakas, jonka avulla loppukäyttäjät voivat itsepalvelu itse PEAP-MSCHAPv2 802.1 X todennus. Ilman onboarding-asiakasohjelmaa voit jättää palvelinvarmenteen vahvistuksen määrittämisen väliin ja jättää verkkosi näkyville. SecureW2: n Cloud PKI voidaan asentaa alle tunnissa, eikä se vaadi trukkipäivityksiä, katso mitä asiakkaamme sanovat.

tässä artikkelissa sukelletaan syvälle LDAP: iin ja tarkastellaan, kestävätkö sen turvallisuusstandardit nykyaikaisempia kyberuhkia vastaan.

mitä LDAP on?

Lightweight Directory Access Protocol eli LDAP on ohjelmistoprotokolla, joka tallentaa ja järjestää dataa niin, että se on helposti haettavissa. Tiedot voivat olla mitä tahansa hakemistoihin tallennettuja tietoja organisaatioista, laitteista tai käyttäjistä. LDAP on protokolla, jota palvelimet käyttävät keskustellakseen paikan päällä olevien hakemistojen kanssa.

tiedot tallennetaan hierarkkiseen rakenteeseen nimeltä Directory Information Tree (dit), joka järjestää tiedot haaroittuvaksi ”tree” – rakenteeksi, mikä helpottaa ylläpitäjien navigointia hakemistoissaan, tiettyjen tietojen löytämistä ja käyttäjien pääsykäytäntöjen hallinnointia.

Mitä Tarkoittaa” Kevyt”?

LDAP: n edeltäjä, Directory Access Protocol, kehitettiin osana x.500-hakemistopalvelua. Se käytti kuitenkin OSI-protokollapinoa, joka ei sopinut moniin verkkoihin ja oli siksi vaikea toteuttaa.

LDAP kehitettiin kevyeksi (tarkoittaen vähemmän koodia) vaihtoehtoiseksi protokollaksi, joka pystyi käyttämään x.500-hakemistopalveluita TCP/IP-protokollalla, joka oli (ja on) Internetin standardi.

mitä LDAP tekee?

LDAP: n päätarkoitus on toimia todennuksen ja valtuutuksen keskuksena. LDAP auttaa organisaatioita tallentamaan käyttäjätunnukset (käyttäjätunnus/salasana) ja käyttämään niitä myöhemmin, kuten silloin, kun käyttäjä yrittää käyttää LDAP-yhteensopivaa sovellusta. LDAP-järjestelmään tallennetut käyttäjätunnukset todentavat käyttäjän.

Käyttäjäattribuutit voidaan tallentaa myös LDAP: iin, joka määrittää, mitä käyttäjä saa käyttää hakemiston asettamien käytäntöjen perusteella.

miten LDAP vaikuttaa?

LDAP perustuu asiakkaan ja palvelimen väliseen vuorovaikutukseen. Asiakas aloittaa palvelimen kanssa istunnon, jota kutsutaan ”sitomiseksi”. Asiakas esittää käyttäjätunnuksensa, joita palvelin voi verrata hakemistoon ja valtuuttaa pääsyn kyseisen käyttäjän attribuuttien perusteella.

LDAP-mallit

LDAP voidaan jakaa 4 malliin, jotka selittävät 4 erilaista LDAP-palvelimen tarjoamaa palvelua.

tietomalli

tämä malli määrittää, mitä tietoja LDAP-järjestelmään voidaan tallentaa, ja perustuu ”merkintöihin”. Merkintä on reaalimaailman objektin (palvelimet, laitteet, käyttäjät) tunniste verkossa kohdetta kuvaavien attribuuttien avulla. Merkinnät auttavat määrittämään käyttäjän verkon Käyttöoikeustasot.

Nimeämismalli

tässä nimiehdotuksille annetaan dit-hierarkiassa sijainneita nimityksiä (DN). DNs koostuu Relative Distinguished Names (RDN), jotka itse edustavat jokaista entry attribuuttia. Yksinkertaisemmin sanottuna, RDN on kuin tiedostonimi Windowsissa, Kun taas DN on kuin tiedoston Polkunimi.

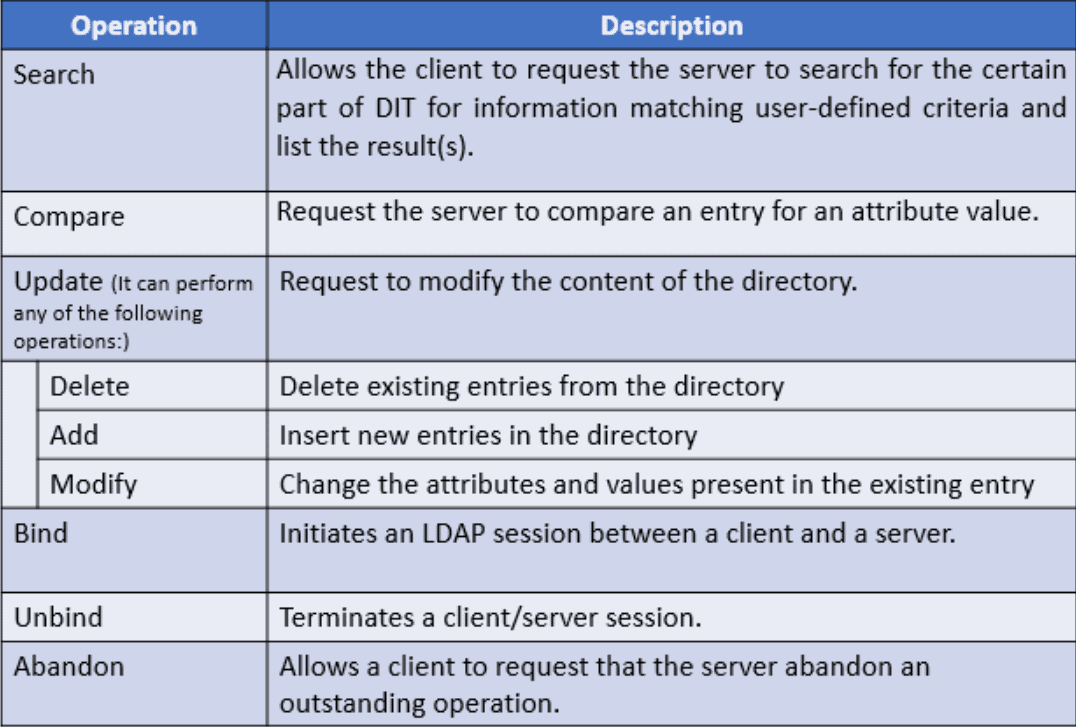

funktionaalinen malli

funktionaalinen malli määrittelee, mitä toimintoja LDAP-palvelimella voi tehdä. Nämä toiminnot voidaan jakaa kolmeen pääluokkaan, joista jokaisella on omat alaluokkansa.

- kysely-menee ja hakee hakemistoon tallennetut pyydetyt tiedot.

- Update-muokkaa hakemiston tietoja. Käyttäjät voivat lisätä, poistaa tai muokata olemassa olevia tietoja.

- todennus – käyttäjät voivat muodostaa yhteyden ja katkaista yhteyden LDAP-palvelimeen.Tämä kätevä kaavio tarjoamat Hack2Secure tekee erinomaista työtä hahmotellaan kunkin toiminnon.

Turvamalli

Turvamalli antaa asiakkaille mahdollisuuden antaa henkilöllisyytensä todennusta varten. Kun palvelimet on todennettu, ne voivat määrittää, minkä tason käyttöoikeudet asiakkaalle myönnetään niiden käytäntöjen perusteella. Sidontaoperaatiota laajennetaan toimintamallista, sidonnalle on kolme vaihtoehtoa:

- Ei todennusta-tätä valintaa suositellaan tapauksissa, joissa ei ole kyse luottokorttivarkaudesta. Jokainen, joka poistuu DN-ja password – kenttien tyhjistä, määritellään anonyymiksi käyttäjäksi ja sille annetaan Käyttöoikeustasot olemassa olevien verkkokäytäntöjen perusteella. Tämä vaihtoehto jätetään yleensä eriin tai muihin tapauksiin, joissa tunnistautumista ei tarvita.

- Perustodennus – LDAP-asiakkaan on annettava DN ja salasana todennusta varten. Tämän jälkeen palvelin vertaa DN: ää ja salasanaa verkkohakemistoon ja antaa niille käyttöoikeudet käyttäjän attribuuttien perusteella. Tunnistetiedot lähetetään selätekstin kautta, eli luvaton osapuoli voi helposti lukea ne, jos joku tunkeutuisi istuntoonsa

- SASL – yksinkertainen todennus-ja suojauskerros eli SASL on protokolla, joka vaatii sekä asiakkaan että palvelimen antamaan tunnistetietoja.

LDAP ja Actvie Directory

vaikka monet käyttävät LDAP-ja Active Directory (ad) – ohjelmia keskenään, ne ovat itse asiassa kaksi erityyppistä ohjelmistoa, vaikka ne voivat toimia yhdessä. Ajattele LDAP: tä kielenä, jota AD pystyy puhumaan. LDAP: n tehtävänä on poimia AD: hen tallennettuja tietoja. Kun käyttäjä etsii jotain mainoksessa, kuten tietokoneen tai tulostimen, LDAP: tä käytetään olennaisten tietojen etsimiseen ja tulosten esittämiseen käyttäjälle.

AD on yleisimmin käytetty hakemistopalvelin ja se käyttää LDAP: tä viestintään. LDAP on protokolla, jota käytetään AD: n toiminnan edellyttämien käyttöoikeuksien kyselyyn, ylläpitoon ja määrittämiseen.

toinen ero LDAP: n ja AD: n välillä on se, miten ne käsittelevät laitehallintaa. AD: ssa on ryhmäkäytäntö (GPO)-mekanismi, jonka avulla järjestelmänvalvojat voivat hallita Windows-laitteita ja joka tarjoaa yhden Kirjautumiskyvyn, joista kumpikaan ei ole käytettävissä LDAP: n kanssa. Kun se tulee kyky, siellä on paljon toivomisen varaa LDAP, eli AD-domain ylläpitäjät ovat omillaan, kun otetaan käyttöön LDAP-yhteensopivia laitteita ja palvelimia.

valitettavasti tavallinen LDAP-tietoturva ei pärjää hyvin kyberuhkia vastaan, mistä keskustelemme seuraavaksi.

LDAP: n käyttöönotto SSL/TLS

LDAP security on välttämätöntä, koska siihen liittyy arkaluonteisten tietojen tallentaminen ja hakeminen. Tavallinen LDAP-liikenne ei kuitenkaan ole salattua, jolloin se on altis kyberhyökkäyksille. LDAP ei pysty varmistamaan todennusta yksinään, mikä synnytti turvallisen LDAP: n (LDAPS) käyttöönoton. Kun olet muodostanut yhteyden asiakkaaseen, LDAPS salaa verkkoliikenteen SSL / TLS: llä luodakseen sidoksen hakemistoon.

SSL / TLS-salaus on internet-standardi, koska se käyttää digitaalisia x.509-varmenteita asiakkaan ja palvelimen välisen yhteyden turvaamiseen. Varmenteet toimivat sen laitteen / palvelimen tunnisteina, jossa se sijaitsee.

useimmat LDAP-liikennettä salaavat organisaatiot käyttävät käyttäjätunnusta ja salasanaa tunnistautumiseen. Vaikka tämä menetelmä toimii, se jättää paljon toivomisen varaa turvallisuuden suhteen. LUOTTOTIETOPOHJAISEEN todennukseen perustuvat LDAP-järjestelmät ovat edelleen melko haavoittuvia. Salasanat voi helposti unohtaa, jakaa ja varastaa, jolloin verkko on altis yli-the-air credential varkaus.

huonompi, standardi LDAP-todennusmenetelmä ei edes salaa verkkoliikennettä, eli verkon ylläpitäjien tehtäväksi jää määrittää LDAP salaamaan turvallisesti ympäristönsä.

suurin ongelma on organisaatioissa, jotka todentavat käyttäjät salasanoilla, koska salasanat eivät riitä suojaamaan nykyaikaisilta kyberhyökkäyksiltä. Salasanoilla ei ole rohkeutta vastustaa nykyaikaisia kyberhyökkäyksiä, kuten brute force-hyökkäystä, joka lähettää loputtomasti luottoyrityksiä, tai man-in-the-middle-hyökkäystä, joka teeskentelee olevansa laillinen verkkoyhteisö ja muodostaa yhteyden hyväksyttyyn verkon käyttäjään.

LDAP-oletusasetuksilla on tuskin mitään mahdollisuuksia nykyaikaisia kyberhyökkäyksiä vastaan. Onneksi on olemassa parempi turvatoimi: digitaaliset varmenteet, joissa on PKI.

RADIUS Authentication with LDAP

on olemassa monia resursseja, jotka vertaavat LDAP ja säde. Vaikka molemmat voivat suorittaa samanlaisia toimintoja, ei ole paljon järkeä vertailla ottaen huomioon, että LDAP-palvelin voi tallentaa käyttäjän tietoja ja RADIUS-palvelin ei. LDAP ei tarjoa MFA-ominaisuuksia tai kirjanpitolokeja, mutta voit suorittaa nämä toiminnot lisäämällä säde.

jos LDAP-palvelimesi sisältää käyttäjähakemistosi, voit yhdistää RADIUS-palvelimen TUNNISTAUTUAKSESI LDAP-hakemistoasi vastaan ja valtuuttaaksesi pääsyn Wi-Fi: hen, VPN: ään ja kaikkiin verkkosovelluksiisi.

pilvipohjainen RADIUS-palvelin on paras tapa todentaa käyttäjät, koska teollisuus on siirtymässä pois paikan päällä olevista infrastruktuureista. Pilven säde voidaan integroida AD / LDAP-ympäristöön ja todentaa dynaamisesti käyttäjät viittaamalla suoraan hakemistoon. Kaikki käyttäjälle osoitetut käytännöt pannaan täytäntöön reaaliajassa, mikä yksinkertaistaa käyttäjän segmentointia.

Cloud RADIUS on valmiiksi rakennettu 802.1 x/EAP-TLS-todennukselle X.509-varmenteilla, mikä on helppo tapa määrittää WPA2-Enterprise-verkko.

LDAP: n määrittäminen WPA2-Enterpriselle

LDAP: tä vaadittiin aiemmin luottotietopohjaiseen todennukseen, minkä seurauksena monet organisaatiot rakensivat todennusinfrastruktuurinsa sen ympärille. Mutta tekniikan kehittyessä valtakirjat ovat tulleet yhä vähemmän luotettavaksi turvamuodoksi. Tämä on saanut monet etsimään vaihtoehtoisia tunnistautumismenetelmiä.

viime vuosina yhä useammat organisaatiot ovat alkaneet siirtyä salasanoista digitaalisiin varmenteisiin verkon tunnistautumisessa. Varmenteet todennetaan automaattisesti suojattuun verkkoon, kun ne ovat kantaman sisällä, eikä käyttäjän tarvitse syöttää niitä tai muistaa niitä. Varmenteet estävät ilmahyökkäyksiä ja lukemattomia uhkia, joille tunnistetiedot ovat alttiita EAP-TLS-todennuksella.

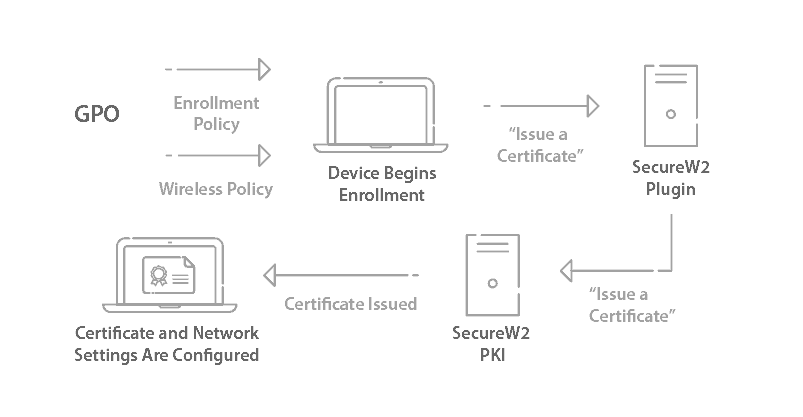

rekisteröintilaitteita pidettiin ennen monimutkaisina, mutta JoinNow onboarding-ratkaisun avulla käyttäjät voivat itse määrittää varmenteet minuuteissa. Kun se on varustettu varmenneella, käyttäjä voidaan todentaa verkkoon vuosikausiksi, eikä sen tarvitse koskaan käsitellä ärsyttäviä salasanojen palautuskäytäntöjä. SecureW2 tarjoaa varmenteiden myöntämiseen ratkaisuja, mutta myös avaimet käteen-PKI-palveluja, jotka tarjoavat koko infrastruktuurin, jota tarvitaan siirryttäessä tunnuksista varmenteisiin.

Oja LDAP hallitulle PKI-ratkaisulle

organisaatiot eri puolilla toimialaa jättävät salasanoja taakseen tunnistautuakseen digitaalisilla varmenteilla. Digitaaliset varmenteet voidaan määrittää todentamaan automaattisesti verkkoon turvallisesti, eivätkä kaikki salasanojen haavoittuvuudet jumita niitä.

Varmennepohjainen todennus poistaa salasanojen ja salakirjoitusvarkauksien tarpeen, koska niillä voidaan salata käyttäjätunnukset. Man-in-the-middle-hyökkäykset perustuvat siihen, että käyttäjätunnukset jaetaan pelkällä tekstillä ilmassa, jolloin ne on helppo siepata.

SecureW2 tarjoaa hallitun Cloud PKI: n, avaimet käteen-PKI-ratkaisun, joka voidaan integroida mihin tahansa ympäristöön ja mahdollistaa varmennepohjaisen todennuksen muutamassa tunnissa. Laitteiden rekisteröimistä 802.1 x-asetuksille pidettiin aiemmin vaikeana, mutta JoinNow onboarding-ratkaisumme antaa ylläpitäjille mahdollisuuden tarjota varmenne jokaiselle BYODILLE, mukaan lukien muut kuin Windows-laitteet. MDMs: ää käyttävät organisaatiot voivat rakentaa tehokkaita yhdyskäytävän sovellusliittymiä ja hyödyntää olemassa olevaa IDP: tä toimittaakseen varmenteita jokaiseen hallittuun laitteeseen.

SecureW2: n PKI toimii kaikkien LDAP-ja SAML IDP-palveluntarjoajien kanssa. Voit hyödyntää nykyistä mainosta tai jättää sen kokonaan. Dynaaminen Cloud RADIUS käyttää alan ensimmäinen ratkaisu viittaamaan hakemistoon suoraan. Palvelin voi etsiä reaaliajassa käyttäjän pätevyyttä ja tunnistetietoja. Historiallisesti tämä oli mahdollista vain LDAP: n kanssa, mutta SecureW2 on kaikkien saatavilla, jotka integroivat palvelumme ympäristöönsä.

vahvempi suojaus Varmennepohjaisella todennuksella

LDAP on laajalti käytössä, mikä johtuu suurelta osin sen yhteensopivuudesta Active Directoryn kanssa. Tämä ei kuitenkaan tarkoita, että ylläpitäjiä pitäisi pidätellä vanhentuneilla todennusmenetelmillä, jotka jättävät verkkonsa alttiiksi kyberhyökkäyksille. Onneksi SecureW2 tarjoaa helpon ratkaisun, jolla voit poistaa salakirjoitusvarkaudet ja vahvistaa verkon turvallisuutta kaikkialla ottamalla käyttöön varmennepohjaisen todennuksen. Integroi LDAP – identiteetin tarjoajasi avaimet käteen-hallinnoituun PKI-ratkaisuumme, joka on paljon edullisempi kuin vanhat on-prem-palvelimet.

LDAP Usein kysyttyä:

Miten löydän LDAP: n Windowsissa?

olitpa töissä suuressa yrityksessä tai SMB: ssä, olet todennäköisesti päivittäisessä vuorovaikutuksessa LDAP: n kanssa. LDAP-hakemistosi kasvaessa on helppo eksyä kaikkiin merkintöihin, joita sinun on ehkä hallittava. Onneksi on olemassa komento, joka auttaa sinua etsimään merkintöjä LDAP-hakemistopuusta: Nslookup.

käytä Nslookupia SRV: n tietojen tarkistamiseen, noudata näitä ohjeita:

- Napsauta Käynnistä ja suorita.

- avoimeen ruutuun kirjoita ”cmd”.

- Anna nslookup.

- Enter set type=all.

- Enter ”_ldap._TCP.dc._msdc: t.Domain_Name”, jossa Domain_Name on verkkotunnuksesi nimi.

Mistä tiedän, onko LDAP määritetty?

jos määrität suodattimia LDAP-palvelimesi hakuparametreille, sinun pitäisi tehdä todentamistestejä varmistaaksesi, että hakusuodattimesi ovat onnistuneet. Kaikkien hakusuodattimien on toimittava oikein, jotta LDAP-palvelimeesi voidaan integroida onnistuneesti.

- Siirry järjestelmään > järjestelmän turvallisuus.

- valitse testaa LDAP-todennuksen asetukset.

- testaa LDAP – käyttäjänimen hakusuodinta. Kirjoita LDAP-käyttäjänimi-kenttään olemassa olevan LDAP-käyttäjän nimi. Valitse testaa LDAP-kysely.

- testaa LDAP-ryhmän nimen hakusuodinta. Käytä olemassa olevaa LDAP – ryhmän nimeä.

- testaa LDAP-käyttäjätunnus varmistaaksesi, että kyselyn syntaksi on oikea ja että LDAP-käyttäjäroolin periytyminen toimii oikein.

miten LDAP-palvelin yhdistetään?

JoinNow MultiOS ja Connector tukevat todennusmekanismia, joka voidaan helposti räätälöidä minkä tahansa LDAP-palvelimen menetelmään ja IDP: hen, jotta käyttäjät voidaan todentaa kirjautumistunnuksella. Kun käyttäjä yrittää kirjautua sisään, jokainen LDAP-palvelin, joka on käytössä todennusta varten, tarkistetaan.

Seuraavassa esitetään integraation määritysvaiheet:

- Määritä identiteetin tarjoaja

- Aloita määrittelemällä IDP: n attribuuttikartoitus. Tässä voit muokata kenttiä, jotka on kansoitettu verkonkäyttäjiesi attribuuteilla ja joita käytetään eri käyttäjäryhmien määrittämiseen verkossasi.

- Määritä Verkkokäytännöt

- lähes kaikilla organisaatioilla on erilaisia käyttäjäryhmiä, jotka edellyttävät eri tasoista pääsyä verkkoihin, palvelimiin, dataan jne. SecureW2: n avulla voit automaattisesti erottaa käyttäjät ryhmiin määrittämällä heidän attribuuttinsa käyttäjien tunnistamiseksi ja segmentoimiseksi. Esimerkiksi yliopisto määrittelisi onboarding-ohjelmiston segmentoimaan käyttäjiä sen perusteella, mikä on heidän asemansa opiskelijana tai professorina.

tarkempi opas on meidän konfigurointi WPA2-Enterprise AD / LDAP palvelimet opas.

miten LDAP korjataan?

LDAP-palvelimen osoitetta ratkaistaessa järjestelmä tukee DNS SRV-ja AAA-hakuja. Järjestelmä yrittää aina ensin perustaa TLS-yhteyden LDAP-palvelimeen. Jos tämä epäonnistuu, se voi palata TCP-yhteyden, jos mahdollista. TLS-yhteyden muodostamiseksi LDAP-palvelimen varmenteen on oltava CA-varmenteiden säilössä luotetun viranomaisen allekirjoittama.

myös selvitetyn LDAP-palvelimen osoitteen on vastattava LDAP-palvelimen varmenteen sisältämää CN: ää (yleisnimeä). Järjestelmä muodostaa yhteyden SRV-haun palauttamaan porttiin tai se muodostaa yhteyden 389 (TCP) tai 636 (TLS).

pyynnöt hakea Active Directoryn maailmanlaajuisesta luettelosta käyttävät portteja 3268 (TCP) ja 3269 (TLS).