netwerk probleemoplossing is het moeilijkste deel in Unix Administration.To krijg deze netwerkproblemen oplossen, U hebt goede ondersteuning nodig van het netwerkteam .Je weet nooit waar het probleem zich bevindt op netwerkproblemen omdat veel hardware betrokken zoals NIC, switch, kabels, routers en firewalls. De meeste netwerkproblemen zijn intermediair en je weet nooit wanneer het zal gebeuren again.So u moet volledige netwerkactiviteit vastleggen om de problemen te vinden.In Solaris hebben we een ingebouwde tool genaamd snoop die het echte netwerkverkeer zal vastleggen en opslaan in een bestand. UnixArena ’s Snoop guide zal u helpen om de snoop tussen twee IP’ s in te stellen.

neem aan dat u de Snoop-uitvoer hebt verzameld.Hoe analyseer je het ? U kunt gebruik maken van snoop Commando het zelf om de Snoop logs te lezen.Maar het is niet gebruiksvriendelijk.Ik zou u aanraden om wireshark gebruiken om analyse snoop output van uw laptop / Desktop.Hier zullen we zien hoe de analyse snoop gegevens met behulp van wireshark.

1.Download wireshark en installeer het op uw laptop. U kunt windows-versie downloaden vanaf http://www.wireshark.org/download.html

2.Open een wireshark.

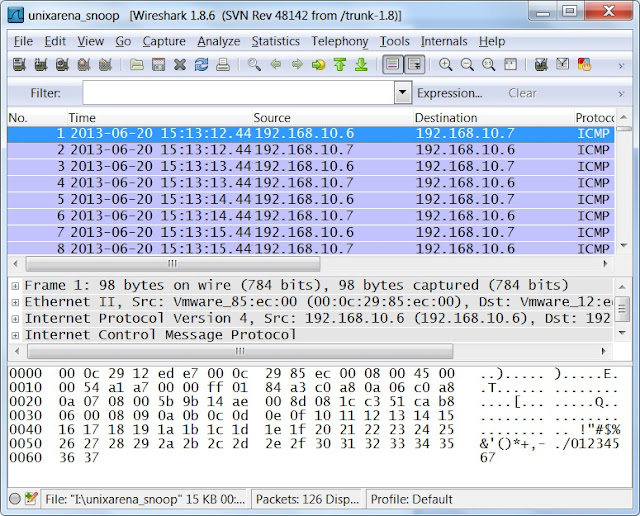

3.Ga naar Bestand – > Open – >Selecteer het snoop-gegevensbestand van uw laptop / Desktop.

u kunt het Snoop-gegevensbestand van Unix naar windows kopiëren met winSCP.

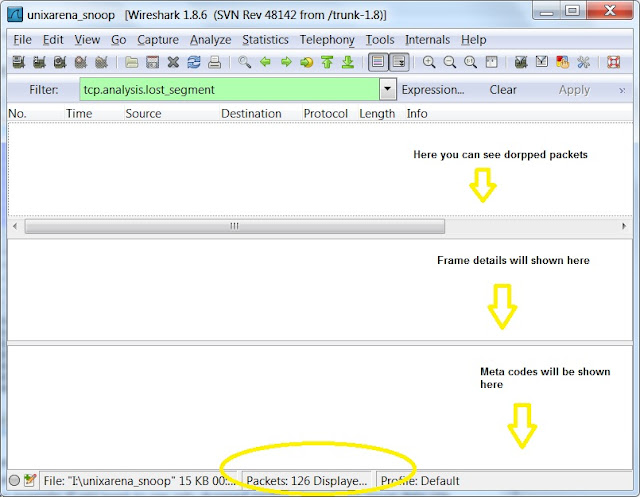

4.Als je geen netwerkexpertise hebt, dan zul je je erg moeilijk voelen om deze outputs te begrijpen.Maar als een systeembeheerder,je controleert enkele dingen met behulp van wireshark filers. Als voorbeeld.als je alleen gevallen pakketten wilt zien van deze snoop data,gebruik dan “tcp.analyse.lost_segment ” filter.Typ gewoon deze filterstring in dat tabblad wireshark en pas toe.

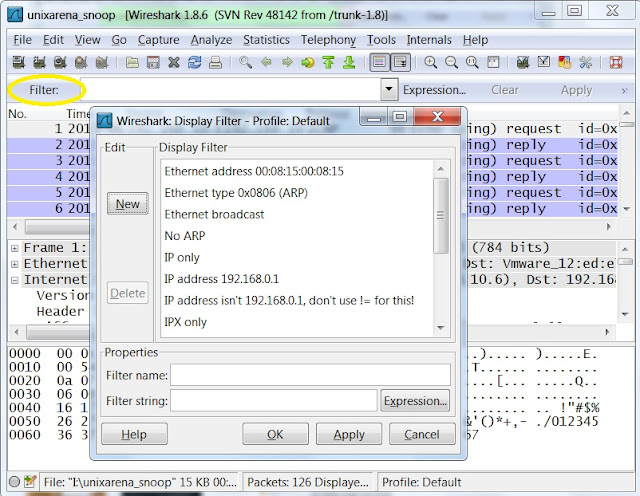

5.Er zijn veel ingebouwde filters beschikbaar in wireshark. Om een ander filter toe te passen,klikt u op het tabblad filter en u krijgt onder het scherm.Selecteer het gewenste filter en gebruik het.

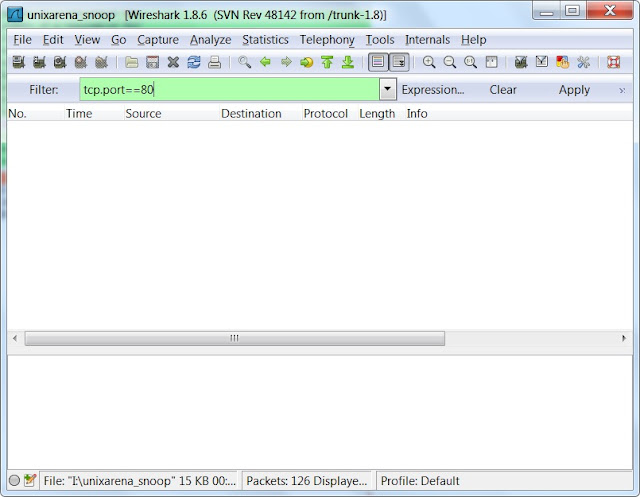

6.Als je bijvoorbeeld resultaten wilt filteren met specifieke post,gebruik dan ” tcp.port= = por_number ” filter zoals hieronder. UDP-filter: voor een voorbeeld, om DNS-verkeer te filteren, gebruik ” udp.port==53″.

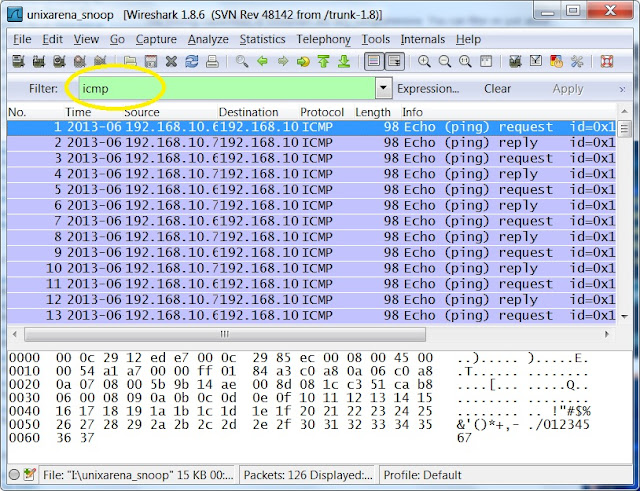

7.U kunt ook de protocolnaam als filter gebruiken.Voor een voorbeeld,als je alleen http protocol verkeer wilt zien,typ gewoon “http” filter tab en apply.In het onderstaande voorbeeld, Ik heb “icmp” filter gebruikt om alleen ping verzoeken te zien.

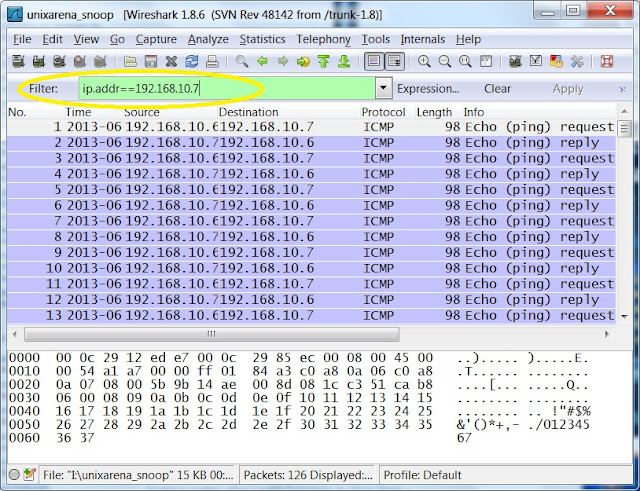

8.In in sommige gevallen moet u een specifiek IP-adresverkeer vinden waar dit IP-adres de bestemming kan zijn of source.In deze situatie, je nodig hebt om filter te gebruiken zoals hieronder een.

9.To zie alleen http ” get “aanvraag van alle IP’ s gebruik onder filter.

http.verzoek

12. Gebruik het onderstaande filter om het gesprek tussen de twee gedefinieerde IP-adressen te zien.

opmerking: vervang het IP-adres door uw systeem.

ip.addr= = 192.168.10.6 && ip.addr==192.168.10.7

13. Gebruik het onderstaande filter om alle heruitzendingen in de Snoop-trace weer te geven.

tcp.analyse.doorgifte