Wat is Wired Equivalent Privacy (WEP)?

Wired Equivalent Privacy (WEP) is een beveiligingsprotocol, gespecificeerd in de IEEE Wireless Fidelity (Wi-Fi) standaard, 802.11 b. die standaard is ontworpen om een Wireless local area network (WLAN) te voorzien van een niveau van beveiliging en privacy vergelijkbaar met wat gewoonlijk wordt verwacht van een bekabeld LAN.

het WEP-protocol werd in 1997 geïntroduceerd, maar werd geteisterd door verschillende beveiligingsproblemen. Normalisatie-instellingen begonnen het gebruik ervan begin jaren 2000 te ontmoedigen, omdat effectievere normen werden ingevoerd.

WEP probeerde de toegang tot draadloze netwerkgegevens te beperken op dezelfde manier als bekabelde lokale netwerken (LAN ‘ s) gegevens beschermen. Gebruikers met fysieke toegang tot de netwerktoegangspunten zijn de enigen met toegang tot bekabelde netwerken. Draadloze netwerken zoals Wi-Fi zijn afhankelijk van versleutelingsprotocollen zoals WEP om onbevoegde toegang tot netwerkgegevens te voorkomen.

fysieke beveiligingsmechanismen beschermen een bedraad LAN tot op zekere hoogte. Een gecontroleerde toegang tot een gebouw voorkomt bijvoorbeeld dat buitenstaanders binnenlopen en hun apparaten aansluiten op het LAN. Buitenstaanders kunnen toegang krijgen tot WLAN ‘ s via de radiogolven die verbinding maken met het netwerk.

Hoe werkt WEP?

het bekabelde gelijkwaardige Privacyprotocol voegt beveiliging toe die vergelijkbaar is met de fysieke beveiliging van een bekabeld netwerk door gegevens die via het WLAN worden verzonden te versleutelen. Data-encryptie beschermt de kwetsbare draadloze verbinding tussen clients en access points.

nadat WEP draadloze gegevensoverdracht beveiligt, kunnen andere LAN-beveiligingsmechanismen zorgen voor privacy en vertrouwelijkheid van gegevens. Deze omvatten wachtwoordbeveiliging, end-to-end encryptie, virtuele private netwerken en authenticatie.

de basisdiensten voor netwerkbeveiliging die het protocol biedt voor draadloze netwerken omvatten::

- Privacy. WEP gebruikte aanvankelijk een 64-bits sleutel met het RC4 stream-encryptie-algoritme om draadloos verzonden gegevens te versleutelen. Latere versies van het protocol Toegevoegd ondersteuning voor 128-bit sleutels en 256-bit sleutels voor verbeterde beveiliging. WEP gebruikt een 24-bit initialisatievector, wat resulteerde in effectieve sleutellengtes van 40, 104 en 232 bits.

- gegevensintegriteit. WEP gebruikt het CRC-32 checksum algoritme om te controleren of de verzonden gegevens onveranderd zijn op de bestemming. De afzender gebruikt de CRC-32 cyclische redundantiecontrole om een 32-bits hashwaarde te genereren uit een reeks gegevens. De ontvanger gebruikt dezelfde controle bij ontvangst. Als de twee waarden verschillen, kan de ontvanger een doorgifte aanvragen.

- authenticatie. WEP verifieert clients wanneer ze voor het eerst verbinding maken met het draadloze netwerktoegangspunt. Het maakt authenticatie van draadloze clients mogelijk met deze twee mechanismen:

- Open systeem authenticatie. Met OSA kunnen Wi-Fi-verbonden systemen toegang krijgen tot elk WEP-netwerktoegangspunt, zolang het verbonden systeem een service set identifier gebruikt die overeenkomt met de SSID van het toegangspunt.

- Authenticatie Met Gedeelde Sleutel. Met SKA gebruiken Wi-Fi-verbonden systemen een challenge-response-algoritme in vier stappen om te verifiëren.

nadelen voor bekabelde gelijkwaardige Privacy

WEP wordt op grote schaal geïmplementeerd en geïmplementeerd, maar het lijdt aan ernstige beveiligingsproblemen. Deze omvatten:

- Stream cipher. Encryptie-algoritmen toegepast op gegevensstromen, genaamd stream cijfers, kunnen kwetsbaar zijn voor aanvallen wanneer een sleutel wordt hergebruikt. De relatief kleine sleutelruimte van het protocol maakt het onmogelijk om het hergebruik van sleutels te voorkomen.

- RC4 zwakke punten. Het RC4-algoritme zelf is onderzocht op cryptografische zwakte en wordt niet langer als veilig beschouwd om te gebruiken.

- facultatief. Zoals ontworpen, is het protocol gebruik optioneel. Omdat het optioneel is, konden gebruikers het vaak niet activeren bij het installeren van WEP-apparaten.

- gedeelde sleutel. De standaardconfiguratie voor deze systemen gebruikt één gedeelde sleutel voor alle gebruikers. U kunt individuele gebruikers niet verifiëren wanneer alle gebruikers dezelfde sleutel delen.

deze zwakke punten verloren WEP. De meeste normalisatieorganisaties verouderden het protocol kort nadat het Wi-Fi Protected Access (WPA) – protocol in 2003 beschikbaar kwam.

WEP vs. WPA

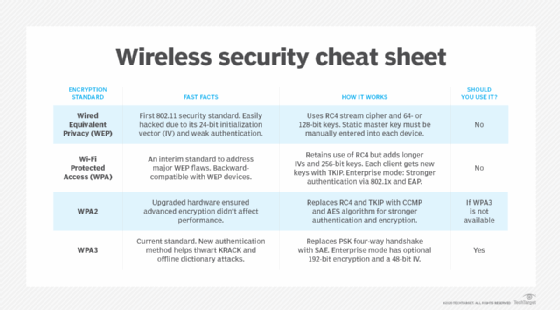

de IEEE introduceerde Bedrade gelijkwaardige Privacy in de 802.11 draadloze netwerkstandaard in 1997 en bracht WPA vijf jaar later uit als een voorgestelde vervanging. Pogingen om WEP tijdens zijn korte levensduur op te lossen, slaagden er niet in een veilige oplossing voor draadloze netwerktoegang te produceren. WPA2 verving het in 2004.

WEP-varianten en verbeterde versies van WPA bevatten de volgende protocollen:

- WEP2. Nadat beveiligingsproblemen opdoken, verhoogden wijzigingen in de IEEE-SPECIFICATIES de WEP-sleutellengte tot 128 bits en vereiste het gebruik van Kerberos-authenticatie. Deze wijzigingen bleken echter onvoldoende om WEP veiliger te maken en werden van de standaard geschrapt.

- WEPplus of WEP+. Agere Systems, een geïntegreerde schakeling component bedrijf, ontwikkelde deze eigen variant. WEP + elimineerde zwakke toetsen uit de sleutelruimte. Echter, fundamentele kwesties bleven, en alleen Agere Systems Wi-Fi producten gebruikt WEP+.

- WPA. De eerste versie van WPA verhoogde de sleutellengte tot 128 bits en verving de CRC-32 integrity check met het Temporal Key Integrity Protocol. Echter, WPA maakt nog steeds gebruik van de RC4 encryptie-algoritme, en behield andere zwakke punten van WEP.

- WPA2. Deze WPA-update voegde sterkere encryptie en integriteitsbescherming toe. Het maakt gebruik van de teller Mode Cipher Block Chaining Message Authentication Code Protocol, die de geavanceerde encryptie standaard algoritme voor encryptie en integriteit verificatie van draadloze transmissies bevat. WPA2 komt in de volgende twee modi:

- WPA2-Enterprise vereist een remote Authentication Dial-In user Service authentication server om gebruikers te authenticeren.

- WPA2-Pre-Shared Key is bedoeld voor persoonlijk gebruik en is gebaseerd op pre-shared keys gegeven aan geautoriseerde gebruikers.

- WPA3. De huidige versie van WPA kwam beschikbaar in 2018. Het biedt veel verbeterde beveiliging voor draadloze netwerkgebruikers. WPA3 verbeteringen omvatten:

- sterkere encryptie in zowel bedrijfs-als persoonlijke modi;

- verbeterde authenticatie voor persoonlijke modus; en

- perfect forward secrecy voor persoonlijke modus communicatie.

Hoe wordt WEP gebruikt?

fabrikanten van draadloze hardware implementeerden WEP in hardware, wat betekende dat updates van het beveiligingsprotocol moesten passen in het flashgeheugen van draadloze netwerkinterfacekaarten en netwerktoegangspunten. Dit beperkte de omvang van verbeteringen die mogelijk waren met WEP en WPA. Het betekende ook dat systemen die oudere hardware gebruiken kwetsbaar konden zijn voor bekende aanvallen.

gezien de wijdverbreide inzet van goedkope draadloze apparaten en toegangspunten, wordt WEP nog steeds gebruikt en zal dit blijven gebeuren totdat de verouderde hardware is uitgeschakeld. Dat betekent dat netwerk-en IT-professionals waakzaam moeten zijn bij het identificeren en vervangen van deze verouderde apparaten.

Lees meer over de protocollen die worden gebruikt om draadloze netwerken te beveiligen in dit overzicht van WLAN-beveiligingsstandaarden.