LDAP is al vele jaren het dominante protocol voor veilige gebruikersauthenticatie voor on-premise mappen. Organisaties hebben LDAP gebruikt om gegevens van directoryservices op te slaan en op te halen en is een cruciaal onderdeel van de blueprint voor Active Directory (AD), de meest gebruikte directoryservices. LDAP bood van oudsher een efficiënt beveiligingsniveau voor organisaties om WPA2-Enterprise te implementeren.

gelukkig helpen SecureW2 ‘ s Cloud PKI-services AD / LDAP-omgevingen naadloos te migreren naar de cloud met een passwordless Azure-oplossing. Maar als je LDAP en AD wilt behouden, bieden we ook de #1 BYOD onboarding client aan waarmee je eindgebruikers zichzelf kunnen bedienen voor PEAP-MSCHAPv2 802.1 X authenticatie. Zonder de onboarding client, kunt u het configureren van server certificaat validatie missen en laat uw netwerk blootgesteld. SecureW2 ‘ s Cloud PKI kan worden opgezet in minder dan een uur en vereist geen vorkheftruck upgrades, kijk gewoon wat onze klanten te zeggen hebben.

dit artikel gaat dieper in op LDAP en onderzoekt of de beveiligingsnormen voldoen aan modernere cyberdreigingen.

Wat is LDAP?

Lightweight Directory Access Protocol, of LDAP, is een softwareprotocol dat gegevens opslaat en ordent om het gemakkelijk doorzoekbaar te maken. De gegevens kunnen alle informatie zijn over organisaties, apparaten of gebruikers die zijn opgeslagen in mappen. LDAP is het protocol dat door servers wordt gebruikt om met on-premise directory ‘ s te spreken.

gegevens worden opgeslagen in een hiërarchische structuur genaamd een directory Information Tree (DIT), die gegevens organiseert in een vertakkende “tree” structuur, waardoor het makkelijker wordt voor beheerders om door hun mappen te navigeren, specifieke gegevens te vinden en gebruikers toegangsbeleid te beheren.

Wat Betekent “Lichtgewicht”?

de voorganger van LDAP, het Directory Access Protocol, werd ontwikkeld als onderdeel van de x.500 directory service. Het gebruikte echter de OSI protocol stack die niet paste bij veel netwerken en daarom moeilijk te implementeren was.

LDAP werd ontwikkeld als een lichtgewicht (minder code) alternatief protocol dat toegang kon krijgen tot x. 500 directory services met TCP / IP protocol, dat de standaard was (en is) voor het internet.

Wat doet LDAP?

het hoofddoel van LDAP is te dienen als een centraal knooppunt voor authenticatie en autorisatie. LDAP helpt organisaties gebruikersreferenties (gebruikersnaam/wachtwoord) op te slaan en ze later te openen, zoals wanneer een gebruiker probeert toegang te krijgen tot een LDAP-toepassing. De referenties van die gebruiker die zijn opgeslagen in LDAP, verifiëren de gebruiker.

gebruikersattributen kunnen ook worden opgeslagen in LDAP, dat bepaalt waartoe de gebruiker toegang heeft op basis van het beleid dat door de map is ingesteld.

Hoe werkt LDAP?

LDAP is gebaseerd op een client-server interactie. De client begint een sessie met de server, genaamd een “binding”. De client presenteert hun gebruikersreferenties die de server kan vergelijken met de map en toegang kan autoriseren op basis van de kenmerken van die gebruiker.

LDAP-modellen

LDAP kan worden opgesplitst in 4 modellen die 4 verschillende services verklaren die door een LDAP-Server worden geleverd.

Informatiemodel

dit model bepaalt welke informatie in LDAP kan worden opgeslagen en is gebaseerd op”entries”. Een item is een identifier voor een real-world object (servers, apparaten, gebruikers) in een netwerk door middel van attributen die het object beschrijven. Ingangen helpen bij het bepalen van de netwerktoegangsniveaus van de gebruiker.

Naamgevingsmodel

hier worden DN-namen toegewezen op basis van hun positie in de dit-hiërarchie. DNs bestaat uit RDN (Relative Distinguished Names), die elk itemattribuut vertegenwoordigen. In eenvoudiger termen, RDN is als een bestandsnaam in Windows, terwijl de DN is als de Bestandspadnaam.

Functioneel Model

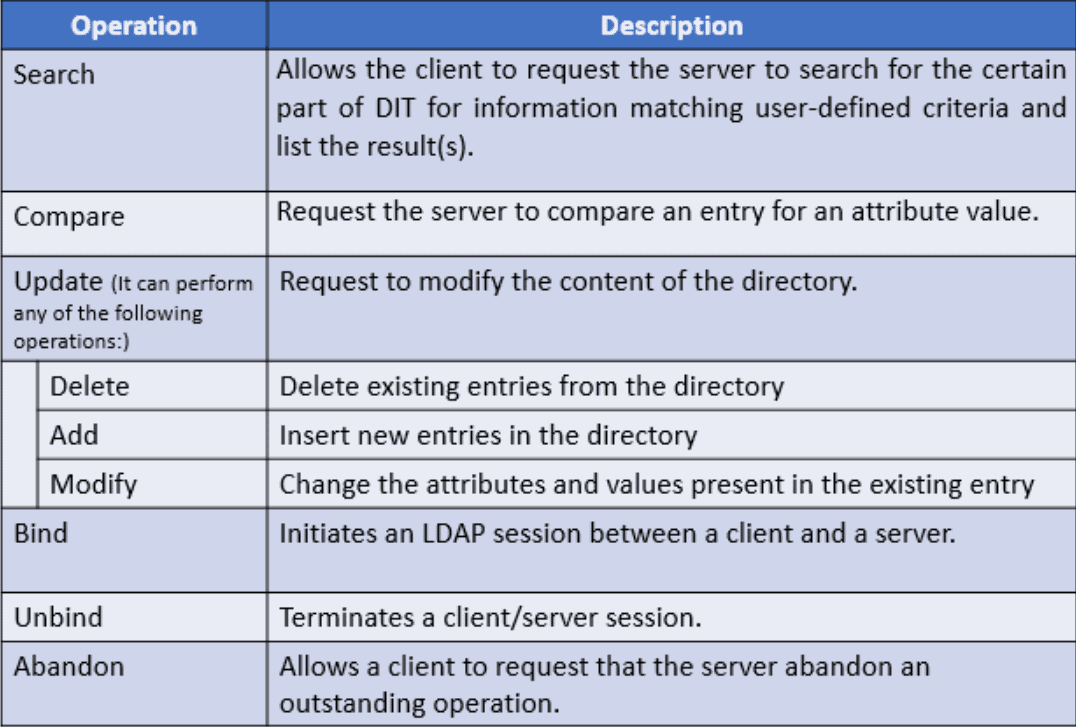

het functioneel model bepaalt welke functies U kunt uitvoeren met een LDAP-server. Deze functies kunnen worden onderverdeeld in drie hoofdcategorieën, elk met hun eigen subcategorieën.

- Query-gaat en haalt de gevraagde informatie op die in de map is opgeslagen.

- bijwerken-wijzigt de informatie in het adresboek. Gebruikers kunnen bestaande informatie toevoegen, verwijderen of wijzigen.

- authenticatie: hiermee kunnen gebruikers verbinding maken met de LDAP-server en de verbinding verbreken.Deze handige grafiek die door Hack2Secure doet een uitstekend werk waarin elke functie.

beveiligingsmodel

het beveiligingsmodel biedt clients de mogelijkheid om hun identiteit aan te geven voor authenticatie. Na verificatie kunnen servers bepalen welk toegangsniveau aan de client wordt verleend op basis van hun beleid. Uitbreiding van de Bind operatie van het functionele Model, zijn er drie opties voor binding:

- geen authenticatie – deze optie wordt aanbevolen voor gevallen waarin credential theft geen probleem is. Iedereen die de velden DN en wachtwoord leeg laat, wordt gedefinieerd als een anonieme gebruiker en krijgt toegangsniveaus toegewezen op basis van bestaand netwerkbeleid. Deze optie wordt meestal gelaten voor termijnen of andere gevallen waar authenticatie niet vereist is.

- Basisverificatie: de LDAP-client moet een DN en een wachtwoord voor authenticatie opgeven. De server vergelijkt vervolgens de DN en het wachtwoord met de netwerkdirectory en verleent hen toegang op basis van de attributen van de gebruiker. De referenties worden verzonden over duidelijke tekst, wat betekent dat ze gemakkelijk kunnen worden gelezen door een onbevoegde partij als men zou infiltreren in hun sessie

- SASL – Simple Authentication and Security Layer, of SASL, is een protocol dat zowel de client als de server nodig heeft om identificerende informatie te verstrekken.

LDAP en Actvie Directory

hoewel velen LDAP en Active Directory (AD) door elkaar gebruiken, zijn ze in feite twee verschillende soorten software, hoewel ze kunnen samenwerken. Zie LDAP als de taal die AD kan spreken. De taak van LDAP is het extraheren van informatie die is opgeslagen in AD. Wanneer een gebruiker iets opzoekt in AD, zoals een computer of printer, wordt LDAP gebruikt om relevante informatie te vinden en de resultaten aan de gebruiker te presenteren.

AD is de meest gebruikte directoryserver en gebruikt LDAP om te communiceren. LDAP is het protocol dat wordt gebruikt voor het opvragen, onderhouden en bepalen van toegang zodat AD kan functioneren.

een ander verschil tussen LDAP en AD is hoe zij Apparaatbeheer hanteren. AD heeft een mechanisme met de naam Groepsbeleid (GPO) waarmee beheerders Windows-apparaten kunnen beheren en mogelijkheden voor eenmalige aanmelding bieden, die geen van beide beschikbaar zijn met LDAP. Als het gaat om mogelijkheden, is er veel te wensen over met LDAP, wat betekent dat AD-Domeinadministrators op zichzelf staan bij het implementeren van LDAP-compatibele apparaten en servers.

helaas, standaard LDAP beveiliging doet het niet goed tegen cyberdreigingen, die we hierna zullen bespreken.

LDAP: het inschakelen van LDAP via SSL / TLS

LDAP-beveiliging is noodzakelijk omdat het de opslag en het ophalen van gevoelige informatie betreft. Standaard LDAP-verkeer is echter niet versleuteld, waardoor het kwetsbaar is voor cyberaanvallen. LDAP is niet in staat om de authenticatie op zichzelf te beveiligen, wat leidde tot de implementatie van Secure LDAP (LDAP). Na het verbinden met een client versleutelt LDAPS webverkeer met SSL/TLS om een binding met de map tot stand te brengen.

SSL/TLS-versleuteling is een internetstandaard omdat het digitale x. 509-certificaten gebruikt om een verbinding tussen client en server te beveiligen. Certificaten dienen als identifiers voor het apparaat/de server waarin het zich bevindt.

De meeste organisaties die LDAP-verkeer versleutelen, gebruiken een gebruikersnaam en wachtwoord voor authenticatie. Terwijl die methode werkt, laat het veel te wensen over met betrekking tot veiligheid. LDAP-systemen die afhankelijk zijn van op credential gebaseerde authenticatie zijn nog steeds redelijk kwetsbaar. Wachtwoorden kunnen gemakkelijk worden vergeten, gedeeld en gestolen, waardoor het netwerk gevoelig is voor over-the-air credential diefstal.

erger nog, de standaard LDAP-verificatiemethode versleutelt zelfs geen webverkeer, wat betekent dat netwerkbeheerders LDAP moeten configureren om veilig te versleutelen voor hun omgevingen.

het grootste probleem ligt bij organisaties die gebruikers authenticeren met wachtwoorden, omdat wachtwoorden onvoldoende zijn om te beschermen tegen moderne cyberaanvallen. Wachtwoorden missen de kracht om te staan tegen moderne cyberaanvallen zoals de brute force attack, dat is een methode die eindeloze credential pogingen stuurt, of de man-in-the-middle attack, die zich voordoet als een legitieme netwerkentiteit en verbindt met een goedgekeurde netwerkgebruiker.

standaard LDAP-instellingen maken nauwelijks kans tegen moderne cyberaanvallen. Gelukkig is er een betere veiligheidsmaatregel: digitale certificaten met een PKI.

radius-authenticatie met LDAP

er zijn veel bronnen die LDAP en RADIUS vergelijken. Hoewel ze beide soortgelijke functies kunnen uitvoeren, heeft het niet veel zin om te vergelijken aangezien een LDAP-server gebruikersinformatie kan opslaan en een RADIUS-server dat niet kan. LDAP biedt geen MFA-mogelijkheden of accounting logs, maar u kunt deze functies uitvoeren door RADIUS toe te voegen.

als uw LDAP-server uw gebruikersmap bevat, kunt u een RADIUS-server verbinden om te verifiëren met uw LDAP-map om toegang te verlenen tot Wi-Fi, VPN en al uw webtoepassingen.

een cloud-gebaseerde RADIUS-server is de beste praktijk voor het authenticeren van gebruikers, omdat de industrie zich verwijdert van on-premise infrastructuren. Cloud RADIUS kan in een AD/LDAP-omgeving worden geïntegreerd en gebruikers dynamisch worden geverifieerd door rechtstreeks naar de map te verwijzen. Alle beleidsregels die aan een gebruiker worden toegekend, worden in real-time afgedwongen, waardoor de segmentatie van gebruikers wordt vereenvoudigd.

Cloud RADIUS is vooraf gebouwd voor 802.1 x/EAP-TLS-verificatie met x.509-certificaten, wat een eenvoudige manier is om een WPA2-Enterprise-netwerk te configureren.

LDAP configureren voor WPA2-Enterprise

LDAP was vroeger vereist voor op credential gebaseerde authenticatie, en als gevolg daarvan bouwden veel organisaties er hun authenticatieinfrastructuur omheen. Maar naarmate de technologie vordert, zijn referenties steeds minder een betrouwbare vorm van veiligheid geworden. Dit heeft velen gevraagd om te zoeken naar alternatieve verificatiemethoden.

in de afgelopen jaren hebben we steeds meer organisaties zien overgaan van wachtwoorden naar digitale certificaten voor netwerkauthenticatie. Certificaten worden automatisch bij het beveiligde netwerk aangemeld wanneer ze binnen het bereik vallen en hoeven niet door de gebruiker te worden ingevoerd of onthouden. Certificaten voorkomen aanvallen via de ether en een groot aantal bedreigingen waarvoor referenties vatbaar zijn met EAP-TLS-verificatie.

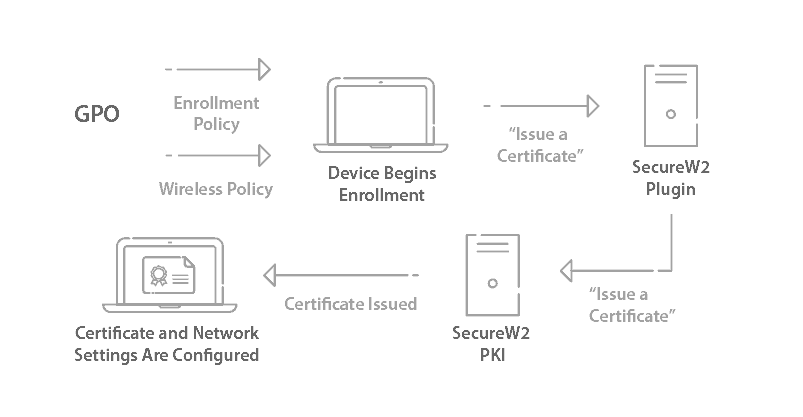

terwijl het inschrijven van apparaten vroeger als complex werd beschouwd, stelt de JoinNow onboarding oplossing gebruikers in staat om zichzelf in te stellen voor certificaten in minuten. Eenmaal uitgerust met een certificaat, de gebruiker kan worden geverifieerd aan het netwerk voor jaren en zal nooit te maken hebben met vervelende wachtwoord reset beleid. SecureW2 biedt niet alleen oplossingen voor het uitgeven van certificaten, maar ook kant-en-klare PKI-services die de volledige infrastructuur bieden die nodig is om over te schakelen van referenties naar certificaten.

Ditch LDAP voor een beheerde PKI-oplossing

organisaties in de industrie laten wachtwoorden achter om te authenticeren met digitale certificaten. Digitale certificaten kunnen worden geconfigureerd om automatisch veilig te authenticeren bij een netwerk en zijn niet vastgelopen door alle kwetsbaarheden van wachtwoorden.

authenticatie op basis van certificaten elimineert de noodzaak van wachtwoorden en over-the-air credential diefstallen omdat ze gebruikersreferenties kunnen versleutelen. Man-in-the-middle aanvallen vertrouwen op gebruikersreferenties die in plaintext via de ether worden gedeeld, waardoor ze gemakkelijk te onderscheppen zijn.

SecureW2 biedt een Managed Cloud PKI, een kant-en-klare PKI-oplossing die in elke omgeving kan worden geà ntegreerd en op certificaten gebaseerde authenticatie in een kwestie van uren mogelijk maakt. Het inschrijven van apparaten voor 802.1 X-instellingen werd vroeger als moeilijk beschouwd, maar onze JoinNow onboarding-oplossing geeft beheerders de mogelijkheid om een certificaat te verstrekken op elke BYOD, inclusief niet-Windows-apparaten. Organisaties die MDM ’s gebruiken, kunnen krachtige gateway-API’ s bouwen en hun bestaande IDP gebruiken om certificaten te leveren aan elk beheerd apparaat.De PKI van SecureW2 werkt met alle LDAP-en SAML-IDP-providers. U kunt gebruik maken van uw huidige advertentie of laat het achter volledig. Onze Dynamic Cloud RADIUS maakt gebruik van een industrie-eerste oplossing om direct naar de directory te verwijzen. De server kan in real time de geldigheid van de gebruiker en hun identificerende informatie opzoeken. Historisch gezien was dit alleen mogelijk met LDAP, maar met SecureW2 is beschikbaar voor iedereen die onze service integreert in zijn omgeving.

sterkere beveiliging met op certificaten gebaseerde authenticatie

LDAP wordt veel gebruikt vanwege de compatibiliteit met Active Directory. Echter, dat betekent niet dat admins moeten worden tegengehouden met verouderde authenticatie methoden die hun netwerken kwetsbaar voor cyberaanvallen te verlaten. Gelukkig biedt SecureW2 een eenvoudige oplossing om over-the-air credential theft te elimineren en de netwerkbeveiliging rondom te versterken door op certificaten gebaseerde authenticatie te implementeren. Integreer uw LDAP-identiteitsprovider met onze turnkey Managed PKI-oplossing, die veel betaalbaarder is dan legacy on-prem-servers.

LDAP Veelgestelde vragen:

Hoe vind ik LDAP in Windows?

of u nu bij een groot bedrijf of bij het MKB werkt, u hebt waarschijnlijk dagelijks interactie met LDAP. Naarmate je LDAP directory groeit, is het gemakkelijk om te verdwalen in alle items die je mogelijk moet beheren. Gelukkig is er een commando dat je zal helpen bij het zoeken naar items in een LDAP directory tree: Nslookup.

gebruik Nslookup om de SRV-records te verifiëren, volg deze stappen:

- klik op Start en uitvoeren.

- typ in het vak Openen “cmd”.

- voer nslookup in.

- Enter set type = all.

- Enter ” _ldap._TCP.DC._msdcs.Domain_Name”, waarbij Domain_Name de naam van uw domein is.

hoe Weet ik of LDAP is geconfigureerd?

als u filters configureert voor zoekparameters voor uw LDAP-server, moet u authenticatietests uitvoeren om te bevestigen dat uw zoekfilters succesvol zijn. Alle zoekfilters moeten goed werken om succesvolle integraties met uw LDAP-server te garanderen.

- Ga naar Systeem > Systeembeveiliging.

- klik op LDAP-verificatieinstellingen testen.

- Test het zoekfilter voor LDAP-Gebruikersnamen. Typ in het veld LDAP-gebruikersnaam de naam van een bestaande LDAP-gebruiker. Klik op LDAP-query testen.

- Test het zoekfilter voor LDAP-groepsnamen. Gebruik een bestaande LDAP-groepsnaam.

- Test de LDAP-gebruikersnaam om er zeker van te zijn dat de query-syntaxis correct is en dat LDAP-gebruikersgroeprolovererving correct werkt.

Hoe verbind ik een LDAP-server?

JoinNow MultiOS and Connector ondersteunt een authenticatiemechanisme dat gemakkelijk kan worden aangepast aan de methode en IDP van elke LDAP-server om gebruikers te authenticeren met een loginnaam. Wanneer een gebruiker probeert in te loggen, wordt elke LDAP-server die is ingeschakeld voor verificatie geverifieerd.

het volgende toont de stappen om de integratie te configureren:

- Configureer de Identity Provider

- begin met het configureren van de attribuuttoewijzing van het IDP. Hier kunt u de velden aanpassen die worden ingevuld door de attributen van uw netwerkgebruikers en worden gebruikt om verschillende gebruikersgroepen binnen uw netwerk te definiëren.

- configureer het netwerkbeleid

- bijna alle organisaties hebben verschillende gebruikersgroepen die verschillende niveaus van toegang tot netwerken, servers, gegevens, enz. vereisen. Door onboarding met SecureW2 kunt u gebruikers automatisch scheiden in groepen door hun attributen te configureren om gebruikers te identificeren en te segmenteren. Een universiteit zou bijvoorbeeld de onboarding software configureren om gebruikers te segmenteren op basis van hun status als student of hoogleraar.

ga voor een meer gedetailleerde handleiding naar onze handleiding WPA2-Enterprise configureren voor AD/LDAP-servers.

hoe repareer ik LDAP?

bij het oplossen van het LDAP-serveradres ondersteunt het systeem DNS SRV-en AAA-lookups. Het systeem probeert altijd in eerste instantie een TLS verbinding op te zetten met de LDAP server. Als dat mislukt kan het terugvallen op een TCP-verbinding indien mogelijk. Als u een TLS-verbinding wilt maken, moet het certificaat van de LDAP-server worden ondertekend door een autoriteit die wordt vertrouwd in het Ca-certificaatarchief.

ook moet het adres van de opgeloste LDAP-server overeenkomen met de CN (algemene naam) in het certificaat dat door de LDAP-server wordt gepresenteerd. Het systeem zal verbinding maken met de poort geretourneerd door een SRV lookup, of het zal verbinding maken met 389 (TCP) of 636 (TLS).

verzoeken om te zoeken in de Globale Active Directory-catalogus gebruiken poorten 3268 (TCP) en 3269 (TLS).