een virtueel lokaal netwerk of VLAN is een manier om computers op een netwerk te partitioneren in clustergroepen die een gemeenschappelijk zakelijk doel dienen. Het LAN-deel geeft aan dat we fysieke hardware partitioneren terwijl het virtuele deel aangeeft dat we logica gebruiken om dit te bereiken. In dit artikel zullen we zien hoe u een VLAN kunt maken en vervolgens kunt configureren zodat datapakketten van een andere VLAN erin kunnen overstappen.

Noot: hoewel we hebben geprobeerd om de hele oefening van het opzetten van een VLAN zo eenvoudig mogelijk te maken, wordt aangenomen dat u, de lezer, een basiskennis hebt van netwerkconfiguratie. We gaan er ook van uit dat je een praktische kennis hebt van de concepten en doeleinden van IP-adressen, gateways, switches en routers. Daarnaast moet u ook weten over het navigeren door de interface-en subinterfaceconfiguratieprocedures op computers en netwerkapparaten.

stap-voor-stap – het opzetten van een VLAN

de beste manier om te leren hoe een VLAN op te zetten – afgezien van naar een Netwerkschool gaan – is om het daadwerkelijk te doen in een praktische oefening. En omdat we niet allemaal routers en switches hebben liggen, zou het zinvol zijn om ons VLAN in een gesimuleerde omgeving te creëren.

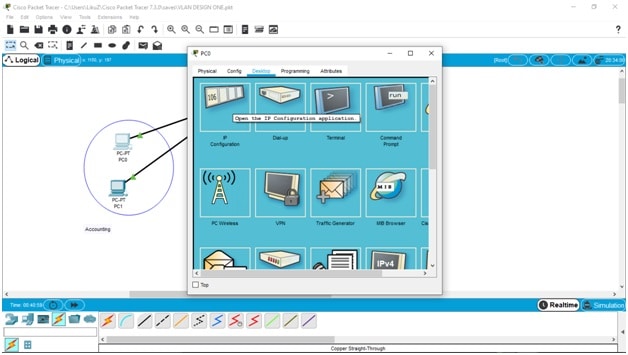

in dit voorbeeld zullen we Cisco Packet Tracer gebruiken om aan te tonen hoe we ons VLAN kunnen instellen. Het is een van de makkelijkste, en meest realistische, tools te gebruiken en zorgt voor zowel GUI en CLI-interfaces. Op deze manier kunt u de commando ‘ s zien die in real-time worden uitgevoerd, ook al klikt en sleept u terwijl u bezig bent met uw configuratie.

de tool kan worden gedownload, ingesteld en geverifieerd (door een leeraccount te openen bij Cisco Networking Academy). Maak je geen zorgen; je kunt je gewoon aanmelden voor de gratis Cisco Packet Tracer cursus om volledige toegang te krijgen tot de design tool.

naast het gebruiksgemak, met Cisco als marktleider, denken we dat dit de juiste keuze is om aan te tonen hoe een VLAN opgezet moet worden.

natuurlijk kunt u elk ander soortgelijk gereedschap gebruiken-omdat het concept hetzelfde blijft. Een snelle online zoeken zal u laten zien dat er applicaties-desktop en browser-based – voor elk merk van netwerkinterface apparaten die er zijn. Zoek en werk met degene die je het meest comfortabel met.

Router-on – a-Stick-de uitleg

hoewel er vele manieren zijn om een VLAN of inter-VLAN in te stellen, zal de architectuur die we zullen maken gebruik maken van wat bekend staat als een Cisco-Router op een Stick-configuratie.

in deze netwerkconfiguratie heeft onze router één fysieke of logische verbinding met ons netwerk. Deze router helpt de twee VLAN ‘ s – die niet met elkaar kunnen communiceren – te overbruggen door via één kabel met onze switch te verbinden.

zo werkt het: datapakketten die worden verzonden vanaf een computer in het Accounting VLAN – en bestemd zijn voor een computer in het Logistics VLAN – zullen naar de switch reizen. De switch, bij het herkennen van de pakketten die moeten overstappen naar een andere VLAN, zal het verkeer doorsturen naar de router.

de router zal ondertussen één fysieke interface hebben (een netwerkkabel, in ons voorbeeld) die is opgesplitst in twee logische subinterfaces. De subinterfaces krijgen elk toegang tot één VLAN.

wanneer de datapakketten bij de router aankomen, worden ze via de geautoriseerde subinterface doorgestuurd naar het juiste VLAN en dan op hun beoogde bestemming aankomen.

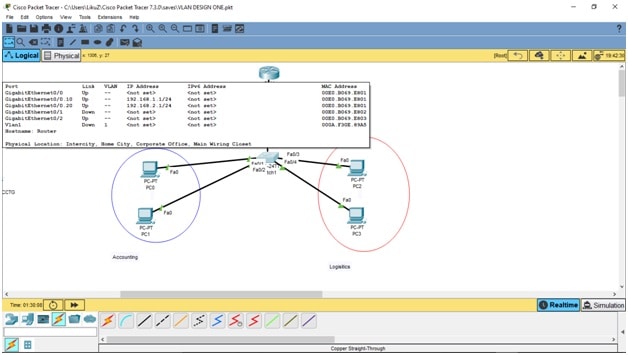

onze Router op een Stick VLAN setup, met inter-VLAN mogelijkheden, ziet er als volgt uit:

het plannen van uw taken

de hele taak van het creëren van onze netwerkarchitectuur zal worden onderverdeeld in vier hoofdcategorieën waar u:

- verbind alle apparaten om de juiste architectuur te vormen

- configureer interfaces zodat alle apparaten met elkaar kunnen “praten”

- maak VLAN ’s aan en wijs computers toe aan hun respectieve VLAN’ s

- bevestig de juiste configuratie door aan te tonen dat de computers niet kunnen communiceren buiten hun VLAN

dus, zonder verder oponthoud, laten we beginnen met het maken van ons VLAN. Vergeet niet, het zal in eerste instantie een schakelaar en vier computers aangesloten op het. U kunt de router later in het ontwerp brengen als u ervoor kiest om dit te doen.

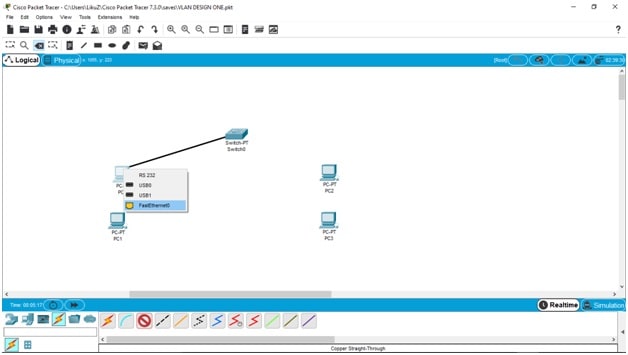

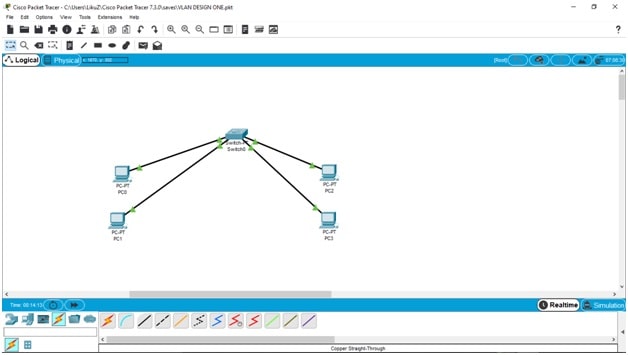

sluit alle apparaten

Sleep een switch, een router en vier computers naar het hoofdontwerp bord. Voor onze demo gebruiken we een 2960 switch en een 2911 router. De schakelaar zal verbinding maken met vier computers (PC0, PC1, PC2, en PC3) met behulp van koper straight-through draadverbindingen (u zult de beschrijving van de hardware en verbindingstypen te zien aan de onderkant van het Tracer venster).

aansluit vervolgens de switch op elke computer met behulp van de FastEthernet-poorten.

zodra alle apparaten zijn aangesloten, moet er groen verkeer tussen de apparaten stromen. Als de tool probeert te emuleren apparaten opstarten en verbinden in de echte wereld, het kan een minuut of twee duren. Zo maak je geen zorgen als de indicatoren van de gegevensstroom Oranje voor een paar seconden blijven. Als uw verbindingen en configuraties correct zijn, zal het allemaal snel veranderen in groen.

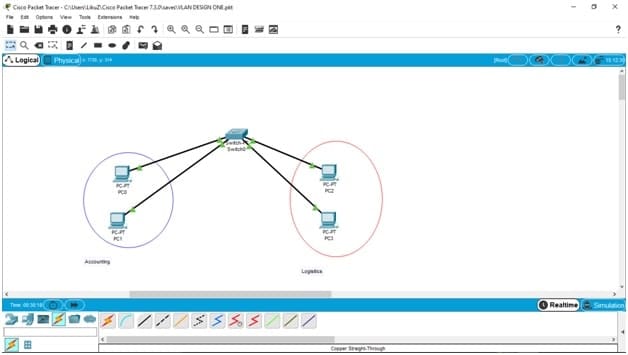

om het makkelijker te begrijpen, laten we de twee computers aan de linkerkant markeren als behorend tot de boekhouding (blauw) en de andere twee als behorend tot de logistieke afdelingen (rood).

configureer interfaces

laten we nu beginnen met het toewijzen van IP-adressen zodat onze computers met elkaar kunnen communiceren. De IP-toewijzingen zullen er zo uitzien:

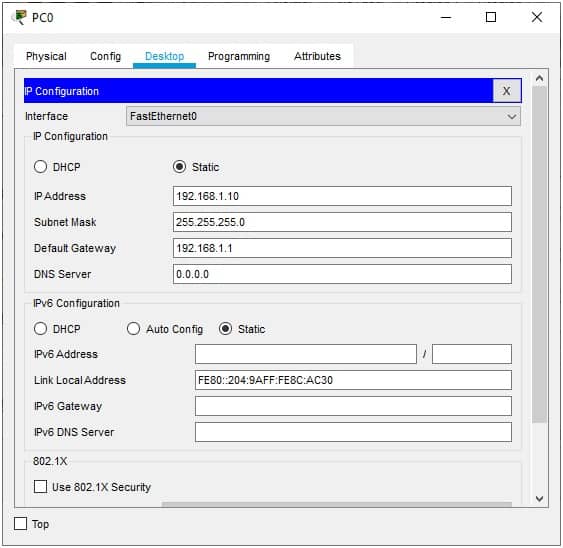

- ACCT PC0 = 192.168.1.10/255.255.255.0

- ACCT PC1 = 192.168.1.20 / 255.255.255.0

- LOGS PC2 = 192.168.2.10/255.255.255.0

- LOGS PC3 = 192.168.2.20/255.255.255.0

de standaard gateway voor de computers is 192.168.1.1 voor de eerste twee in Accounting, en 192.168.2.1 voor de laatste twee computers in logistiek. U kunt de configuratie openen door naar het bureaubladmenu te gaan en vervolgens op het IP configuratievenster te klikken.

zodra u daar bent, start u met het invullen van de configuraties voor alle computers:

wanneer u klaar bent, kunnen we nu verder gaan met de switch. Eerst echter moeten we niet vergeten dat er twee soorten poorten op onze switch:

- Toegang tot Poorten: dit zijn de poorten die gebruikt worden om de alledaagse apparaten als computers en servers verbinding te maken; in ons voorbeeld zijn dit de FastEthernet 0/1, FastEthernet 1/1, FastEthernet 2/1, en FastEthernet 3/1 – één voor elke computer.

- Hoofdpoorten: dit zijn de poorten waarmee een switch kan communiceren met een andere switch – of in ons voorbeeld een VLAN-naar-VLAN communicatie op dezelfde switch (via de router) – om het netwerk uit te breiden; we zullen de GigaEthernet0/0 poorten gebruiken op beide connectiviteitsapparaten.

met dat in gedachten, laten we verder gaan met het leuke gedeelte – de switch configureren om onze VLAN ‘ s te draaien.

maak VLAN ’s aan en wijs computers

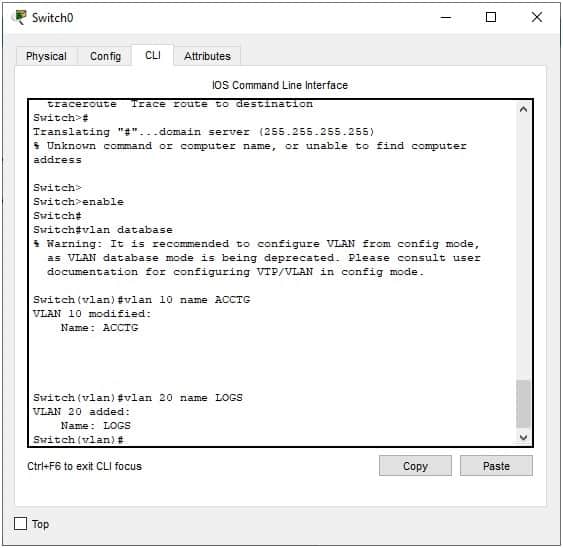

toe.laten we dus eerst VLAN’ s maken – ze zullen ACCT (VLAN 10) en LOGS (VLAN 20) heten.

Ga naar de CLI van de switch om de commando ‘ s in te typen:

Switch#config terminalSwitch(config)#vlan 10Switch(config-vlan)#name ACCTSwitch(config-vlan)#vlan 20Switch(config-vlan)#name LOGS

de commando ’s in uw CLI moeten er zo uitzien:

of, als je het niet aankunt, kun je gewoon de GUI gebruiken om de VLAN’ s aan te maken (en nog steeds de commando ‘ s zien draaien zoals ze hieronder worden uitgevoerd). Ga naar het Configuratievlan-Databasemenu en voeg de VLAN ‘ s toe door hun nummers (10,20) en namen (ACCT, LOGS) in te voeren.

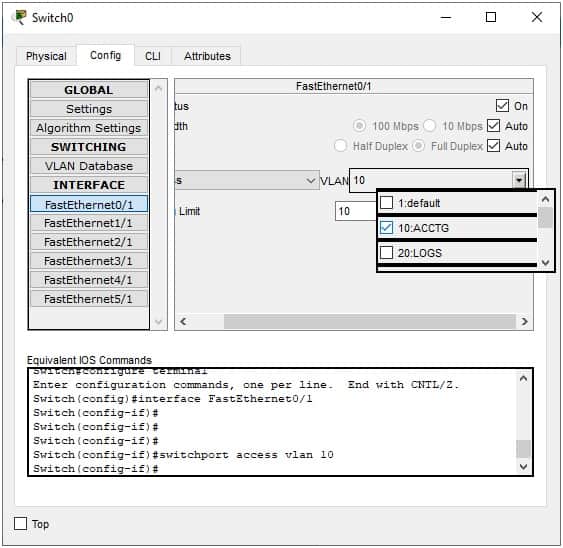

vervolgens moeten we elke poort, die de switch gebruikt om de computers aan te sluiten, toewijzen aan hun respectievelijke VLAN ‘ s.

u kunt eenvoudig de interface kiezen en vervolgens het vakje van het bijbehorende VLAN aanvinken in het configuratiemenu aan de rechterkant.:

zoals u kunt zien in de afbeelding hierboven, kunt u ook naar de CLI-interface van elke poort gaan en het commando: switchport access vlan 10 gebruiken om dezelfde taak uit te voeren.

maak je geen zorgen; er is een kortere manier om dit te doen in het geval er een groot aantal poorten moet worden toegewezen. Bijvoorbeeld, als je 14 poorten had, zou het commando:

Switch(config-if)#int range fa0/1-14Switch(config-if-range)#switchport mode access

het tweede commando zorgt ervoor dat de switch begrijpt dat poorten toegangspoorten moeten zijn en geen TRUNKPOORTEN.

bevestig de juiste configuratie

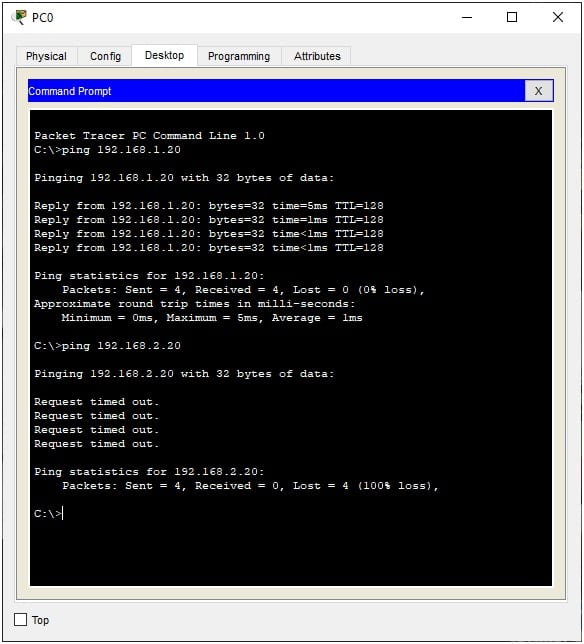

en dat is het; we hebben twee VLAN ‘ s gemaakt op dezelfde switch. Om het te testen en te bevestigen dat onze configuratie correct is, kunnen we pingen P1 en P3 van P0 proberen. De eerste ping zou goed moeten zijn, terwijl de tweede een time-out zou moeten hebben en alle pakketten zou moeten verliezen.:

hoe een inter-VLAN

op te zetten nu, hoewel we de computers in twee VLAN ‘ s hebben verdeeld – zoals nodig was – is het logischer dat de twee afdelingen (boekhouding en logistiek) met elkaar zouden moeten communiceren. Dit zou de norm zijn in elke echte zakelijke omgeving. Logistiek kon immers niet worden gekocht of geleverd zonder financiële steun, toch?

we moeten er dus voor zorgen dat ACCT en LOGS kunnen communiceren – zelfs als ze op aparte VLAN ‘ s staan. Dit betekent dat we een inter-VLAN communicatie moeten creëren.

hier is hoe het te doen

we hebben de hulp van onze router nodig; het zal fungeren als een brug tussen de twee VLAN ‘ s – dus, ga je gang en voeg een router toe aan uw ontwerp als je dat nog niet hebt gedaan.

als we in de configuratie springen, moeten we begrijpen dat we één poort op de router zullen gebruiken voor de communicatie van beide VLAN’ s door deze in twee poorten te “splitsen”. Ondertussen zal de switch slechts één TRUNK poort gebruiken om alle communicatie naar en van de router te verzenden en te ontvangen.

dus, teruggaand naar onze router, zullen we de gigabitethernet0/0 interface splitsen in GigabitEthernet0/0.10 (voor VLAN10) en GigabitEthernet0/0.20 (voor VLAN20). Vervolgens gebruiken we het IEEE 802.1 Q standaardprotocol voor het verbinden van switches, routers en het definiëren van VLAN-topologieën.

eenmaal klaar, worden deze” sub – interfaces ” – zoals ze genoemd worden-dan toegewezen aan elk VLAN dat we willen verbinden of bridge.

ten slotte, herinner je je de gateways-192.168.1.1 en 192.168.2.1 – die we eerder aan de configuraties van de computers hebben toegevoegd? Nou, dit zullen de nieuwe IP-adressen van de split poorten of sub-interfaces op de router.

de CLI-commando ‘ s om de subinterfaces onder de gigabitethernet0/0 interface aan te maken zijn:

Router (config)#interface GigabitEthernet0/0.10Router (config-subif)#encapsulation dot1q 10Router (config-subif)#ip address 192.168.1.1 255.255.255.0

alles herhalen voor de tweede subinterface en VLAN krijgen we

Router (config)#interface GigabitEthernet0/0.20Router (config-subif)#encapsulation dot1q 20Router (config-subif)#ip address 192.168.2.1 255.255.255.0

zodra u de CLI sluit, kunt u bevestigen dat uw configuratie correct is door simpelweg de muis over de router te bewegen om uw werk te zien, dat er ongeveer zo uit zou moeten zien.:

nu weten we dat we alleen onze sub-interfaces (op de router) kunnen verbinden met onze switch via de trunk poort – en dus moeten we het nu maken.

het enige wat u hoeft te doen is in de GigabitEthernet0/0 configuratie van de switch gaan en uitvoeren: switchport mode trunk.

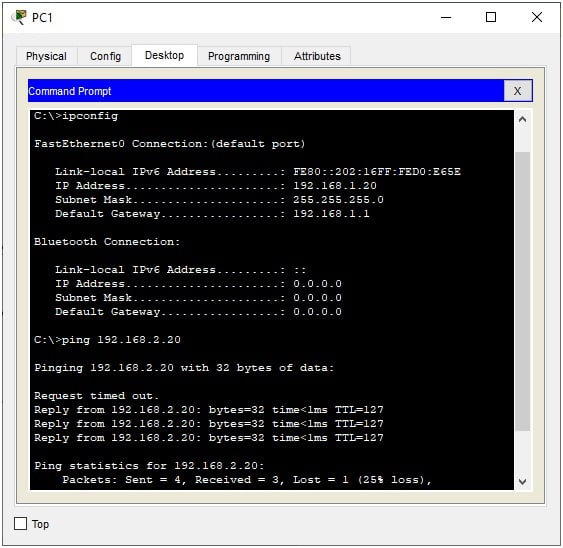

en daar heb je het; je hebt zojuist twee VLAN ‘ s gemaakt die elk twee computers bevatten en die nog steeds met elkaar kunnen communiceren. U kunt dit bewijzen door de eerste logistieke computer (PC2) te pingen met IP-adres 192.168.2.10 vanaf de eerste Boekhoudcomputer (PC0) met het IP-adres 192.168.1.10:

groot succes!

waarom een VLAN of inter-VLAN

op dit moment vragen sommigen van u zich misschien af waarom we deze oefening zouden moeten doorlopen en ons überhaupt bezig zouden moeten houden met VLAN ’s of inter-VLAN’ s. Nou, er zijn vele redenen, waarvan sommige zijn:

- beveiliging het opsplitsen van een netwerk in componenten zorgt ervoor dat alleen geautoriseerde gebruikers en apparaten toegang hebben tot een subnetwerk. U zou niet willen dat uw accountants zich bemoeien met het werk van uw logistieke afdeling of vice versa.

- veiligheid in het geval van een virusuitbraak zou slechts één subnet worden aangetast omdat de apparaten op een subnet niet in staat zouden zijn om het virus te communiceren – en dus over te dragen – naar een ander subnet. Op deze manier, clean-up procedures zou worden gericht op dat ene subnet dat maakt het ook gemakkelijker om de boosdoener machine een stuk sneller te identificeren.

- zorgt voor privacy door isolatie als iemand meer wil weten over de architectuur van uw netwerk (met de bedoeling het aan te vallen), zou hij een pakketsniffer gebruiken om uw lay-out in kaart te brengen. Met geà soleerde sub-netwerken, zouden de schuldigen slechts in staat zijn om een gedeeltelijk beeld van uw netwerk te krijgen en zo hen kritische informatie over uw kwetsbaarheden te ontzeggen, bijvoorbeeld.

- vergemakkelijkt netwerkverkeer geïsoleerde subnetwerken kunnen het verkeersgebruik laag houden door resource-intensieve processen tot hun eigen bereik te beperken en het hele netwerk niet te overrompelen. Dit betekent, alleen maar omdat het duwen van kritische updates voor de Boekhoudmachines, betekent niet dat de logistieke afdeling moet worden geconfronteerd met een vertraging van het netwerk ook.

- Verkeersprioritering bij bedrijven die verschillende soorten dataverkeer hebben, kunnen gevoelige of resource-hogging pakketten (bijvoorbeeld VoIP, media en grote gegevensoverdracht) worden toegewezen aan een VLAN met een grotere breedband, terwijl degenen die alleen het netwerk nodig hebben om e-mails te versturen, kunnen worden toegewezen aan een VLAN met een kleinere bandbreedte.

- schaalbaarheid wanneer een bedrijf de beschikbare bronnen voor zijn computers moet opschalen, kan het deze opnieuw toewijzen aan nieuwe VLAN ‘ s. Hun beheerders maken eenvoudig een nieuw VLAN en verplaatsen de computers er gemakkelijk in.

zoals we kunnen zien, helpen VLAN ‘ s een netwerk te beschermen en verbeteren ze ook de prestaties van de datapakketten die eromheen reizen.

statische VLAN vs dynamische VLAN

we dachten dat het vermeldenswaard zou zijn dat er twee soorten VLAN ‘ s zijn die beschikbaar zijn voor implementatie:

statische VLAN

dit VLAN-ontwerp is afhankelijk van hardware om de subnetwerken aan te maken. De computers worden toegewezen aan een specifieke poort op een switch en direct aangesloten. Als ze naar een ander VLAN moeten verhuizen, worden de computers gewoon losgekoppeld van de oude schakelaar en weer aangesloten op de nieuwe.

het probleem is dat iedereen van de ene VLAN naar de andere kan gaan door simpelweg de poorten te veranderen waarmee ze verbonden zijn. Dit betekent dat beheerders fysieke beveiligingsmethoden of apparaten nodig hebben om dergelijke onbevoegde toegang te voorkomen.

dynamisch VLAN

dit is het VLAN dat we zojuist hebben gemaakt in de oefening die we eerder deden. In deze VLAN-architectuur hebben we software VLAN ’s waar de beheerders gewoon logica gebruiken om specifieke IP-of MAC-adressen toe te wijzen aan hun respectieve VLAN’ s.

dit betekent dat apparaten kunnen worden verplaatst naar elk deel van het bedrijf, en zodra ze verbinding maken met het netwerk, keren ze terug naar hun vooraf toegewezen VLAN ‘ s. Er zijn geen extra configuraties nodig.

als er één nadeel van dit scenario is, kan het alleen maar zijn dat de onderneming zou moeten investeren in een intelligente switch – een VLAN Management Policy Switch (VMPS) – die aan de dure kant kan zijn in vergelijking met de traditionele switch die wordt gebruikt in statische VLAN ‘ s.Hier kan ook met zekerheid worden aangenomen dat bedrijven met een paar computers en een kleiner IT-budget ervoor kunnen kiezen om een statisch VLAN te implementeren, terwijl bedrijven met een groot aantal apparaten en een behoefte aan meer efficiëntie en beveiliging verstandig zouden zijn om te investeren in een dynamisch VLAN.

conclusie

we hopen dat u alle informatie hebt gevonden die u nodig hebt om te leren hoe u een VLAN kunt opzetten. We hopen ook dat de oefening gemakkelijk te volgen was en dat jullie nu verder kunnen bouwen op de kennis die jullie hebben opgedaan. Omdat, zelfs als je blijft opschalen naar boven, deze basisstappen hetzelfde blijven – je gewoon doorgaan met het toevoegen van hardware en configuraties aan de basis.