Feilsøking Av Nettverk er den vanskeligste delen I Unix Administration.To få løse disse nettverksproblemene, du trenger god støtte fra nettverksteamet .Du vet aldri hvor problemet ligger på nettverksproblemer siden mange hardwares involvert SOM NIC, switch, kabler, rutere og brannmurer. De fleste av nettverksproblemene er mellomliggende, og du vet aldri når det vil skje again.So du må fange fullstendig nettverksaktivitet for å finne problemene.I Solaris har Vi et innebygd verktøy kalt snoop som vil fange den virkelige nettverkstrafikken og lagre den i filen. UnixArena Snoop guide vil hjelpe deg å sette snoop mellom TO IP-er.

Anta at du har samlet snoop utgang.Hvordan analyserer du det ? Du kan bruke snoop kommandoen selv til å lese snoop loggene.Men det er ikke brukervennlig.Jeg vil anbefale deg å bruke wireshark til analyse snoop utgang fra din laptop / Desktop.Her ser vi hvordan du analyserer snoop data ved hjelp av wireshark.

1.Last ned wireshark og installer den på den bærbare datamaskinen. Du kan laste ned windows-versjonen fra http://www.wireshark.org/download.html

2.Åpne en wireshark.

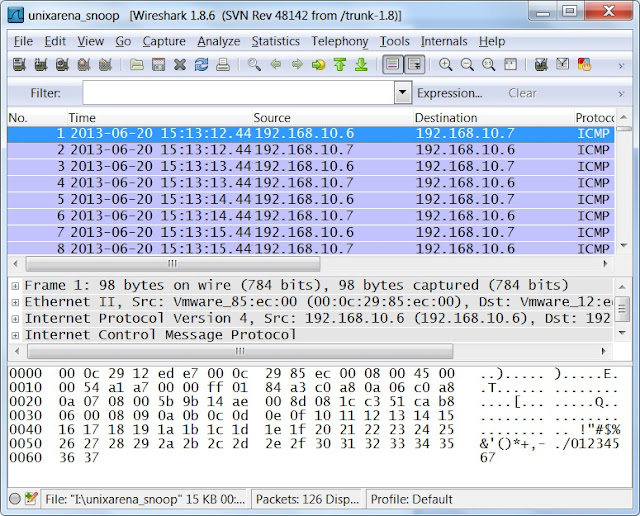

3.Gå Til Fil-> Åpne – > Velg snoop datafilen fra din bærbare / Stasjonære.

du kan kopiere snoop datafilen Fra Unix til windows ved hjelp av winSCP.

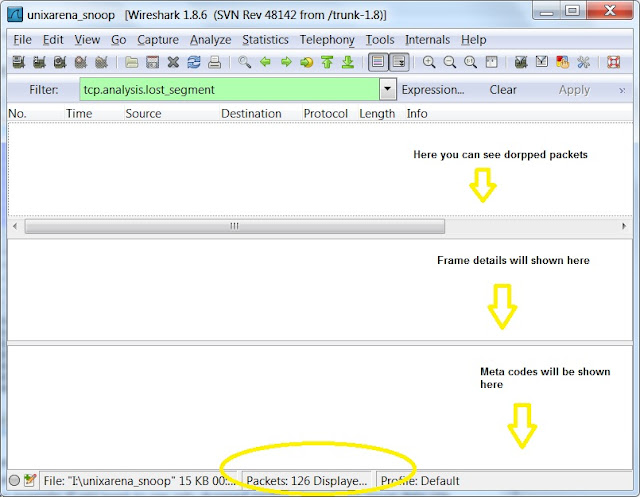

4.Hvis du ikke er en nettverkskompetanse, vil du føle deg veldig vanskelig å forstå disse utgangene.Men som systemadministrator sjekker du få ting ved hjelp av wireshark filers. For et eksempel.hvis du vil se bare droppet pakker fra disse snoop data,bruk » tcp.analyse.lost_segment » filter.Bare skriv inn disse filterstrengen i den wireshark-fanen og bruk.

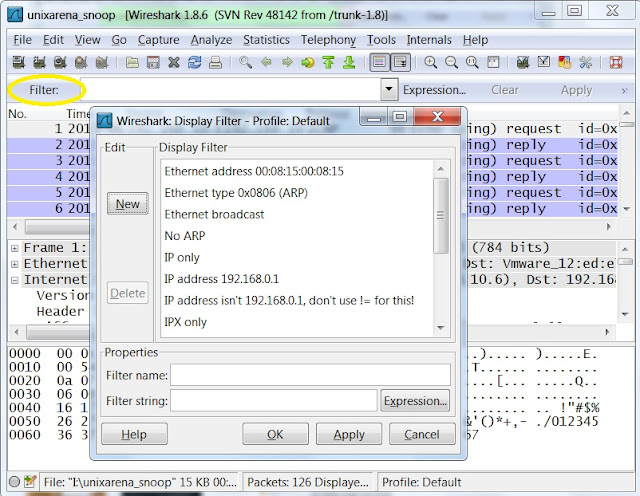

5.Det er mange innebygde filtre tilgjengelig i wireshark. For å bruke annet filter, klikk på filter-fanen, og du kommer under skjermen.Velg ønsket filter og bruk det.

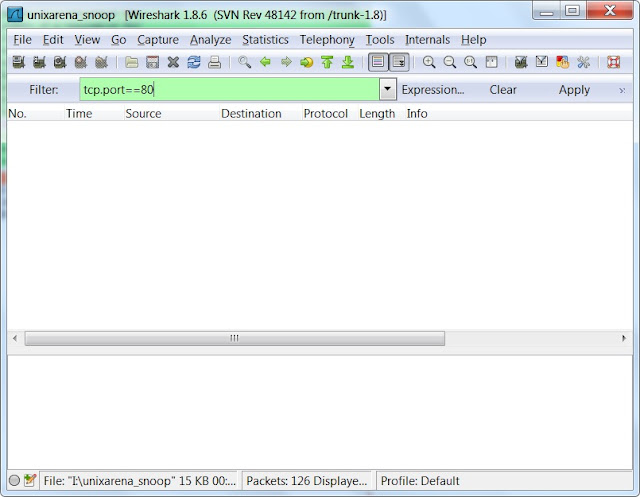

6.For eksempel,hvis du vil filtrere resultater med bestemt innlegg,bruk » tcp.port = = por_number » filter som nedenfor. UDP filter: for eksempel, for å filtrere DNS-trafikk, bruk » udp.port = = 53″.

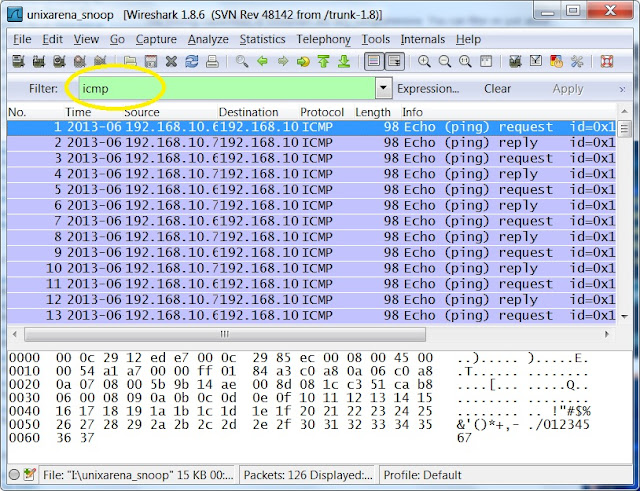

7.Du kan også bruke protokollnavn som filter.For eksempel,hvis du vil se bare http-protokolltrafikk,skriv bare» http «filterfanen og apply.In eksemplet nedenfor har jeg brukt» icmp » filter for å se bare ping-forespørsler.

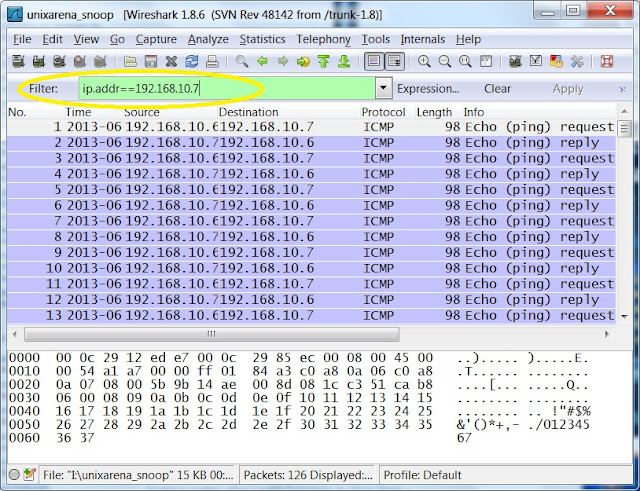

8.In noen tilfeller må du finne en bestemt IP-adressetrafikk der DENNE IP kan være destinasjon eller source.In denne situasjonen må du bruke filter som under en.

9.To se bare http » get » forespørsel fra ALL IP bruk under filter.

http.forespørsel

12. For å se samtalen mellom DE to definerte IP-adressene, bruk filteret nedenfor.

Merk: Erstatt IP-adressen med din systems one.

ip.addr= = 192.168.10.6 & & ip.adr==192.168.10.7

13. For å vise alle re-sendinger i snoop trace, bruk filteret nedenfor.

tcp.analyse.videresending