I mange år HAR LDAP vært den dominerende protokollen for sikker brukerautentisering for lokale kataloger. Organisasjoner har brukt LDAP til å lagre og hente data fra katalogtjenester og er en kritisk del av blueprint For Active Directory (AD), den mest brukte katalogtjenesten. HISTORISK HAR LDAP gitt et effektivt sikkerhetsnivå for organisasjoner å distribuere WPA2-Enterprise.

Heldigvis Hjelper Securew2s Cloud PKI-tjenester ad / LDAP-miljøer sømløst migrere til skyen med En Passordløs Azure-løsning. Men hvis DU vil beholde LDAP og AD, tilbyr vi også # 1 BYOD onboarding-klienten som lar sluttbrukerne selvbetjene seg SELV FOR peap-MSCHAPv2 802.1 x-godkjenning. Uten onboarding klienten, kan du gå glipp konfigurere serversertifikat validering og la nettverket utsatt. Securew2s Cloud PKI kan settes opp på under en time og krever ingen gaffeltruckoppgraderinger, bare se hva våre kunder har å si.

DENNE artikkelen tar et dypdykk I LDAP og undersøker om sikkerhetsstandardene holder opp til mer moderne cybertrusler.

HVA ER LDAP?

Lightweight Directory Access Protocol, ELLER LDAP, er en programvareprotokoll som lagrer og ordner data for å gjøre det enkelt søkbart. Dataene kan være informasjon om organisasjoner, enheter eller brukere som er lagret i kataloger. LDAP ER protokollen som brukes av servere for å snakke med lokale kataloger.

Data lagres i en hierarkisk struktur kalt ET Kataloginformasjonstre (DIT), som organiserer data i en forgreningsstruktur for «tre», noe som gjør det enklere for administratorer å navigere i katalogene, finne spesifikke data og administrere retningslinjer for brukertilgang.

Hva Betyr» Lett»?

forgjengeren TIL LDAP, Directory Access Protocol, ble utviklet som en del av x. 500 katalogtjenesten. DET brukte IMIDLERTID OSI-protokollstakken som ikke passet med mange nettverk og derfor var vanskelig å implementere.

LDAP ble utviklet for å være en lett (som betyr mindre kode) alternativ protokoll som kunne få tilgang til x.500 katalogtjenester MED TCP/IP-protokoll, som var (og er) standarden for internett.

Hva GJØR LDAP?

HOVEDFORMÅLET MED LDAP er å fungere som et sentralt knutepunkt for autentisering og autorisasjon. LDAP hjelper organisasjoner med å lagre brukerlegitimasjon (brukernavn/passord) og deretter få tilgang til dem senere, for eksempel når en bruker forsøker å få tilgang til ET LDAP-aktivert program. At brukerens legitimasjon lagret I LDAP godkjenne brukeren.

brukerattributter kan også lagres I LDAP, som bestemmer hva brukeren får tilgang til basert på policyer angitt av katalogen.

HVORDAN FUNGERER LDAP?

LDAP er basert på en klient-server-interaksjon. Klienten starter en økt med serveren, kalt en «bindende». Klienten presenterer sin brukerlegitimasjon som serveren kan sammenligne mot katalogen og autorisere tilgang basert på brukerens attributter.

LDAP-Modeller

LDAP kan deles inn i 4 modeller som forklarer 4 forskjellige tjenester levert AV EN LDAP-Server.

Informasjonsmodell

denne modellen bestemmer hvilken informasjon SOM kan lagres I LDAP og er avhengig av «oppføringer». En oppføring er en identifikator for et objekt i den virkelige verden (servere, enheter, brukere) i et nettverk gjennom attributter som beskriver objektet. Oppføringer bidrar til å bestemme brukerens nettverkstilgangsnivåer.

Naming Model

her tildeles oppføringer Distinguished Names (DN) basert på deres posisjon I DIT-hierarkiet. DNs består Av Relative Distinguished Names (RDN), som selv representerer hver oppføring attributt. I enklere termer ER RDN som Et Filnavn I Windows, MENS DN er Som Filbanenavnet.

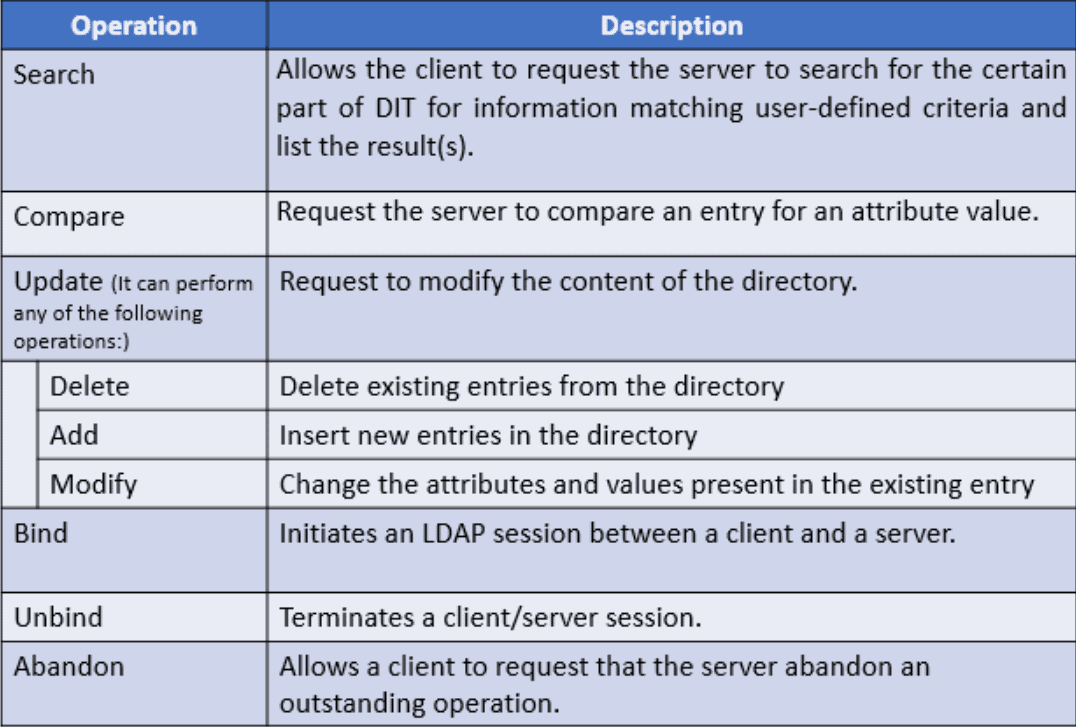

Funksjonell Modell

funksjonell modell definerer hvilke funksjoner DU kan gjøre med EN LDAP-server. Disse funksjonene kan deles inn i tre hovedkategorier, hver med sine egne underkategorier.

- Spørring-Går og henter den forespurte informasjonen som er lagret i katalogen.

- Update-Endrer informasjonen i katalogen. Brukere kan legge til, slette eller endre eksisterende informasjon.

- Autentisering – lar brukerne koble til OG fra MED LDAP-serveren.Denne hendige diagram levert Av Hack2Secure gjør en utmerket jobb skisserte hver funksjon.

Sikkerhetsmodell

Sikkerhetsmodellen gir klientene mulighet til å oppgi sin identitet for godkjenning. Når autentisert, kan servere bestemme hvilket tilgangsnivå som er gitt til klienten basert på deres retningslinjer. Utvidelse På Bind-operasjonen Fra Funksjonell Modell, er det tre alternativer for binding:

- Ingen Godkjenning – dette alternativet anbefales for tilfeller der legitimasjonstyveri ikke er et problem. Alle som forlater FELTENE DN og passord, vil bli definert som en anonym bruker og bli tildelt tilgangsnivåer basert på eksisterende nettverkspolicyer. Dette alternativet er vanligvis igjen for avdrag eller andre tilfeller der godkjenning ikke er nødvendig.

- Enkel Godkjenning-LDAP-klienten er nødvendig for å gi EN DN og et passord for godkjenning. Serveren sammenligner DERETTER DN og passord mot nettverkskatalogen og gir dem tilgang basert på brukerens attributter. Legitimasjonene sendes over klartekst, noe som betyr at de lett kan leses av en uautorisert part hvis man skulle infiltrere sin sesjon

- Sasl-Simple Authentication And Security Layer, eller SASL, er en protokoll som krever at både klienten og serveren oppgir identifiserende informasjon.

LDAP Og Actvie Directory

selv om MANGE bruker LDAP og Active Directory (AD) om hverandre, er de faktisk to forskjellige typer programvare, selv om de kan fungere sammen. TENK PÅ LDAP som språket SOM AD er i stand til å snakke. OPPGAVEN MED LDAP er å trekke ut informasjon lagret I AD. NÅR en bruker ser noe opp I AD, som en datamaskin eller skriver, ER LDAP det SOM brukes til å finne relevant informasjon og presentere resultatene til brukeren.

AD er den mest brukte katalogserveren, OG DEN bruker LDAP til å kommunisere. LDAP er protokollen som brukes til å spørre, vedlikeholde og bestemme tilgang for AT AD skal fungere.

EN annen forskjell MELLOM LDAP og AD er hvordan DE håndterer enhetsadministrasjon. AD har En mekanisme som kalles Gruppepolicy (GPO) som gjør det mulig for administratorer å kontrollere Windows-enheter og tilbyr Single Sign-On-evner, som ikke er tilgjengelig MED LDAP. NÅR det gjelder evne, er DET mye å være ønsket MED LDAP, noe som betyr AT AD-domeneadministratorer er alene når de implementerer LDAP-kompatible enheter og servere.

dessverre går standard LDAP-sikkerhet ikke bra mot cybertrusler, som vi diskuterer neste.

LDAPS: Aktivering AV LDAP OVER SSL / TLS

LDAP-sikkerhet er viktig siden DET innebærer lagring og gjenfinning av sensitiv informasjon. STANDARD LDAP-trafikk er imidlertid ikke kryptert, noe som gjør DEN sårbar for cyberangrep. LDAP er ikke i stand til å sikre autentisering på egen hånd, noe som førte til implementeringen Av Secure LDAP (LDAPS). ETTER tilkobling til en klient krypterer LDAPS webtrafikk MED SSL / TLS for å etablere et bind med katalogen.

SSL / TLS-kryptering er en internett-standard fordi den bruker digitale x.509-sertifikater for å sikre en forbindelse mellom klient og server. Sertifikater fungerer som identifikatorer for enheten/serveren der den ligger.

de fleste organisasjoner som krypterer LDAP-trafikk, bruker brukernavn og passord for autentiseringsformål. Mens denne metoden fungerer, etterlater det mye å være ønsket i forhold til sikkerhet. LDAP-systemer som er avhengige av legitimasjonsbasert godkjenning, er fortsatt ganske sårbare. Passord kan lett glemt, delt, og stjålet, forlater nettverket utsatt for over-the-air legitimasjonstyveri.

Verre, standard LDAP-godkjenningsmetoden krypterer ikke engang webtrafikk, noe som betyr at nettverksadministratorer er igjen med jobben med å konfigurere LDAP for å kryptere sikkert for sine miljøer.

hovedproblemet ligger i organisasjoner som autentiserer brukere med passord fordi passord er utilstrekkelige for å beskytte mot moderne cyberangrep. Passord mangler styrken til å stå imot moderne cyberangrep som brute force attack, som er en metode som sender uendelige legitimasjonsforsøk, eller man-in-the-middle-angrepet, som later til å være en legitim nettverksenhet og forbinder med en godkjent nettverksbruker.

Standard LDAP-innstillinger står knapt en sjanse mot moderne cyberangrep. Heldigvis er det et bedre sikkerhetstiltak: digitale sertifikater med PKI.

RADIUS-Godkjenning med LDAP

det er mange ressurser der ute som sammenligner LDAP og RADIUS. Mens de begge kan utføre lignende funksjoner, gir det ikke mye mening å sammenligne med tanke på at EN LDAP-server kan lagre brukerinformasjon og EN RADIUS-server ikke kan. LDAP gir IKKE MFA-funksjoner eller regnskapslogger, men du kan utføre disse funksjonene ved å legge TIL RADIUS.

hvis LDAP-serveren inneholder brukerkatalogen din, kan du koble TIL EN RADIUS-server for å godkjenne MOT LDAP-katalogen din for å godkjenne tilgang Til Wi-Fi, VPN og alle webprogrammene dine.

en skybasert RADIUS-server er den beste praksisen for godkjenning av brukere fordi bransjen beveger seg bort fra lokal infrastruktur. Cloud RADIUS kan integreres i EN AD / LDAP miljø og dynamisk godkjenne brukere ved direkte å referere til katalogen. Eventuelle retningslinjer som tilskrives en bruker, håndheves i sanntid, noe som forenkler brukersegmentering.

Cloud RADIUS leveres forhåndsbygd for 802.1 x / EAP-TLS-godkjenning med x. 509-sertifikater, som er en enkel måte å konfigurere ET wpa2-Enterprise-nettverk på.

Konfigurere LDAP FOR WPA2-Enterprise

LDAP pleide å være nødvendig for legitimasjonsbasert godkjenning, og som et resultat bygget mange organisasjoner sin autentiseringsinfrastruktur rundt den. Men etter hvert som teknologien har utviklet seg, har legitimasjon blitt mindre og mindre av en pålitelig form for sikkerhet. Dette har bedt mange om å søke etter alternative godkjenningsmetoder.

de siste årene har vi sett flere og flere organisasjoner begynne å bytte fra passord til digitale sertifikater for nettverksautentisering. Sertifikater godkjennes automatisk til det sikre nettverket når de er innenfor rekkevidde og trenger ikke å legges inn eller huskes av brukeren. Sertifikater forhindrer Over-The-Air-angrep og en myriade av trusler som legitimasjon er utsatt for med eap-TLS-godkjenning.

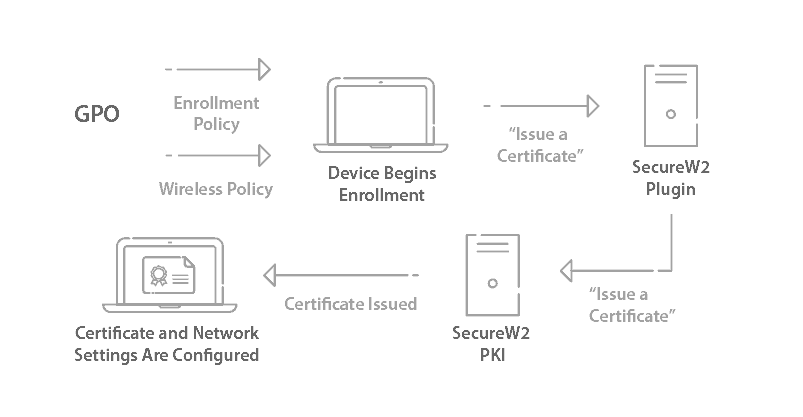

mens påmeldingsenheter pleide å bli ansett som komplekse, lar JoinNow onboarding-løsningen brukerne selvkonfigurere for sertifikater på få minutter. Når utstyrt med et sertifikat, kan brukeren godkjennes til nettverket i mange år, og vil aldri måtte forholde seg til pesky passord reset politikk. SecureW2 tilbyr ikke bare løsninger for utstedelse av sertifikater, MEN også nøkkelferdige pki-tjenester som gir hele infrastrukturen som kreves for å bytte fra legitimasjon til sertifikater.

Grøft LDAP For En Administrert Pki Løsning

Organisasjoner over hele bransjen forlater passord bak for å godkjenne med digitale sertifikater. Digitale sertifikater kan konfigureres til å automatisk autentisere til et nettverk sikkert og er ikke overbelastes ned av alle sårbarheter i passord.

Sertifikatbasert godkjenning eliminerer nødvendigheten av passord og over-the-air legitimasjon tyverier fordi de kan kryptere brukerlegitimasjon. Man-in-the-middle angrep stole på brukerlegitimasjon blir delt i klartekst over luften, noe som gjør dem enkle å fange opp.

SecureW2 tilbyr En Administrert Sky PKI, en nøkkelferdig PKI-løsning som kan integreres i ethvert miljø og aktivere sertifikatbasert godkjenning i løpet av noen timer. Registrering av enheter for 802.1 x-innstillinger ble tidligere ansett som vanskelig, men Vår JoinNow onboarding-løsning gir administratorer muligheten til å klargjøre et sertifikat på HVER BYOD, inkludert ikke-Windows-enheter. Organisasjoner som bruker Mdm-Er, kan bygge kraftige gateway-Api-Er og utnytte DEN eksisterende IDP-en til å levere sertifikater til alle administrerte enheter.

Securew2s PKI fungerer med ALLE LDAP-og SAML IDP-leverandører. Du kan utnytte DIN NÅVÆRENDE ANNONSE eller legge den helt bak. Vår Dynamic Cloud RADIUS bruker en bransjens første løsning for å referere katalogen direkte. Serveren kan slå opp i sanntid gyldigheten av brukeren og deres identifiserende informasjon. Historisk var dette bare mulig MED LDAP, men Med SecureW2 er tilgjengelig for alle som integrerer vår tjeneste i deres miljø.

Sterkere Sikkerhet med Sertifikatbasert Godkjenning

LDAP er mye brukt på grunn av kompatibiliteten Med Active Directory. Det betyr imidlertid ikke at admins må holdes tilbake med antikke autentiseringsmetoder som gjør nettverkene sårbare for cyberangrep. Heldigvis, SecureW2 tilbyr en enkel løsning for å eliminere over-the-air legitimasjon tyveri og styrke nettverkssikkerhet rundt ved å distribuere sertifikatbasert autentisering. Integrer DIN LDAP-Identitetsleverandør med vår nøkkelferdige Administrerte pki-løsning, som er mye rimeligere enn eldre on-prem-servere.

VANLIGE SPØRSMÅL OM LDAP:

Hvordan finner JEG LDAP I Windows?

ENTEN du jobber i et stort selskap eller SMB, samhandler du sannsynligvis daglig med LDAP. ETTER hvert som LDAP-katalogen vokser, er det lett å gå seg vill i alle oppføringene du må administrere. Heldigvis er det en kommando som hjelper deg med å søke etter oppføringer i ET LDAP-katalogtre: Nslookup.

Bruk Nslookup til å kontrollere SRV-postene, følg disse trinnene:

- Klikk Start Og Kjør.

- skriv inn «cmd»i åpne-boksen.

- Skriv inn nslookup.

- Skriv inn set type=alle.

- Skriv inn «_ldap._TCP.DC._msdcs.Domain_Name», Der Domain_Name er navnet på domenet ditt.

Hvordan vet JEG om LDAP er konfigurert?

hvis du konfigurerer filtre for søkeparametere FOR LDAP-serveren, bør du utføre godkjenningstester for å bekrefte at søkefiltrene er vellykkede. Alle søkefiltre må fungere skikkelig for å sikre vellykkede integrasjoner med LDAP-serveren din.

- Gå Til System > Systemsikkerhet.

- Klikk Test LDAP-godkjenningsinnstillinger.

- Test SØKEFILTERET FOR LDAP – brukernavn. Skriv inn navnet på EN EKSISTERENDE LDAP-bruker i LDAP-brukernavn-feltet. Klikk Test LDAP-spørring.

- Test SØKEFILTERET FOR LDAP-gruppenavn. Bruk et EKSISTERENDE LDAP-gruppenavn.

- Test LDAP-brukernavnet for å kontrollere at søkesyntaksen er riktig og AT ROLLEARV FOR LDAP-brukergruppe fungerer som den skal.

hvordan kobler JEG TIL EN LDAP-server?

JoinNow MultiOS og Connector støtter en autentiseringsmekanisme som lett kan skreddersys TIL EN LDAP-servers metode og IDP for å godkjenne brukere med et påloggingsnavn. NÅR en bruker prøver å logge på, bekreftes HVER LDAP-server som er aktivert for godkjenning.

følgende viser trinnene som er involvert for å konfigurere integrasjonen:

- Konfigurer Identitetsleverandøren

- Begynn med å konfigurere attributttilordningen FOR IDP. Her vil du tilpasse feltene som fylles ut av egenskapene til nettverksbrukerne dine, og vil bli brukt til å definere ulike brukergrupper i nettverket ditt.

- Konfigurer Nettverkspolicyene

- Nesten alle organisasjoner har forskjellige brukergrupper som krever varierende tilgangsnivåer til nettverk, servere, data osv. Ved å bruke SecureW2 kan du automatisk skille brukere inn i grupper ved å konfigurere attributtene for å identifisere og segmentere brukere. Et universitet vil for eksempel konfigurere onboarding-programvaren til å segmentere brukere basert på deres status som student eller professor.

hvis du vil ha en mer detaljert veiledning, kan du gå til konfigureringsveiledningen for WPA2-Enterprise FOR AD / LDAP-servere.

HVORDAN løser JEG LDAP?

når LDAP-serveradressen løses, støtter systemet DNS SRV-og AAA-oppslag. Systemet prøver alltid i første omgang å sette OPP EN tls-tilkobling med LDAP-serveren. Hvis det mislykkes, kan det falle tilbake til EN TCP-tilkobling hvis det er mulig. HVIS DU vil opprette EN tls-tilkobling, MÅ LDAP-serverens sertifikat være signert av en myndighet som er klarert I CA-sertifikatlageret.

DEN løste LDAP-serveradressen må også samsvare MED CN (common name) som finnes i sertifikatet SOM PRESENTERES AV LDAP-serveren. Systemet vil koble til porten som returneres AV ET SRV-oppslag, eller det vil koble til 389 (TCP) eller 636 (TLS).

Forespørsler om å søke I Den Globale Active Directory-Katalogen bruker portene 3268 (TCP) og 3269 (TLS).