Et Virtuelt Lokalnettverk eller VLAN er en måte å partisjonere datamaskiner på et nettverk i klyngegrupper som tjener et felles forretningsformål. LAN-delen indikerer at vi partisjonerer fysisk maskinvare mens den virtuelle delen indikerer at vi bruker logikk for å oppnå det. I denne artikkelen vil vi se hvordan du kan opprette EN VLAN og deretter konfigurere den for å tillate datapakker fra en ANNEN VLAN å krysse over i den.

Notat: mens vi har forsøkt å gjøre hele øvelsen med å sette opp EN VLAN så enkelt som mulig, antas det at du, leseren, har en grunnleggende forståelse av nettverkskonfigurasjon. Vi antar også at du har relevant kunnskap om konseptene OG formålene TIL IP-adresser, gatewayer, svitsjer og rutere. I tillegg må du også vite om å navigere i grensesnittet og undergrensesnittkonfigurasjonsprosedyrene på datamaskiner og nettverksenheter.

Trinn-For-trinn – hvordan sette opp EN VLAN

den beste måten å lære å sette OPP EN VLAN-bortsett fra å gå til nettverksskole – er å faktisk gjøre det i en praktisk øvelse. Og siden vi ikke alle har rutere og brytere som ligger om, ville det være fornuftig å lage VÅR VLAN i et simulert miljø.

I dette eksemplet bruker Vi Cisco Packet Tracer for å demonstrere hvordan du setter opp VLAN. Det er en av de enkleste, og mest realistiske, verktøy å bruke og gir mulighet for BÅDE GUI og CLI grensesnitt. På denne måten kan du se kommandoene som blir utført i sanntid, selv om du bare klikker og drar og slipper når du går om konfigurasjonen.

verktøyet kan lastes ned, konfigureres og verifiseres (ved å åpne en læringskonto Hos Cisco Networking Academy). Ikke bekymre deg; du kan bare registrere DEG For Det Gratis Cisco Packet Tracer-Kurset for å få full tilgang til designverktøyet.

Også, og bortsett fra brukervennlighet, Med Cisco som markedsleder, tror vi at Dette er det riktige valget for å demonstrere hvordan man setter opp EN VLAN.

selvfølgelig kan du bruke et annet lignende verktøy – fordi konseptet forblir det samme. En rask online søk vil vise deg det er programmer-desktop samt nettleser-basert – for hver merkevare av nettverksgrensesnitt enheter der ute. Finn og arbeid med den du er mest komfortabel med.

Router-on-A-Stick – the explanation

Mens det er mange måter å sette OPP EN VLAN eller inter-VLAN, arkitekturen vi skal lage vil gjøre bruk av det som er kjent som En Cisco Router på En Pinne konfigurasjon.

i denne nettverkskonfigurasjonen vil ruteren vår ha en enkelt fysisk eller logisk tilkobling til nettverket vårt. Denne ruteren vil bidra til å bygge bro over De to Vlan – som ikke kan kommunisere med hverandre-ved å koble til bryteren via en enkelt kabel.

slik fungerer det: datapakker som sendes ut fra en datamaskin I Regnskaps VLAN – og beregnet for en datamaskin I Logistikk VLAN-vil reise til bryteren. Bryteren, ved å gjenkjenne pakkene må krysse over til en ANNEN VLAN, vil videresende trafikken til ruteren.

ruteren vil i mellomtiden ha ett fysisk grensesnitt (en nettverkskabel, i vårt eksempel) som er delt inn i to logiske undergrensesnitt. Undergrensesnittene vil hver bli autorisert til å få tilgang til en VLAN.

når datapakkene kommer til ruteren, vil de bli videresendt til riktig VLAN via det autoriserte undergrensesnittet og deretter ankomme til deres tiltenkte destinasjon.

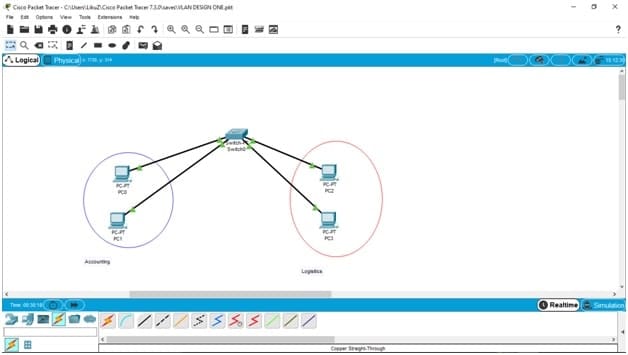

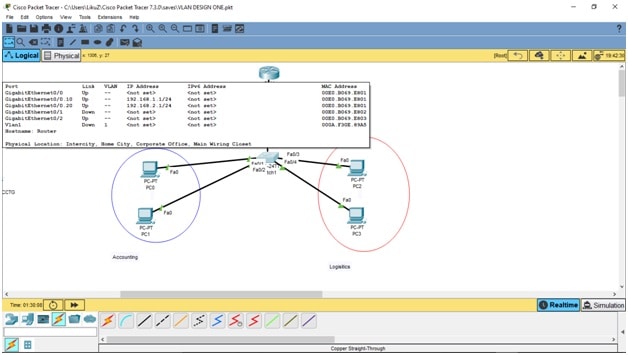

Vår Ruter på En Pinne VLAN oppsett, med inter-VLAN evner, vil se slik ut:

Planlegging av oppgaver

hele oppgaven med å skape vår nettverksarkitektur vil bli delt inn i fire hovedkategorier hvor du vil:

- Koble alle enheter for å danne riktig arkitektur

- Konfigurer grensesnitt slik at alle enhetene kan «snakke» med hverandre

- Lag Vlan og tilordne datamaskiner til deres respektive Vlan

- Bekreft riktig konfigurasjon ved å demonstrere at datamaskinene ikke kan kommunisere utover DERES VLAN

Så, uten videre, la oss begynne å lage VÅR VLAN . Husk at det i utgangspunktet vil ha en bryter og fire datamaskiner koblet til den. Du kan ta med ruteren inn i designet senere hvis du velger å gjøre det.

Koble alle enheter

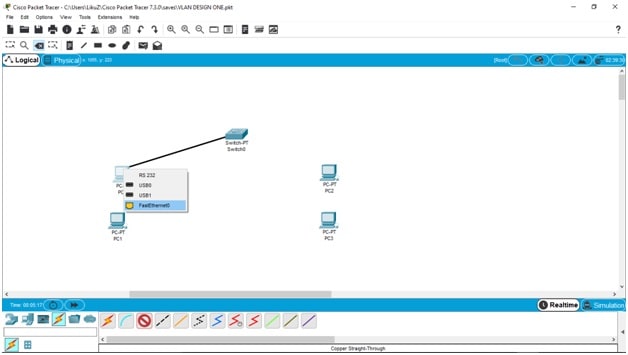

Dra og slipp en bryter, en ruter og fire datamaskiner inn i hoveddesignkortet. For vår demo bruker vi en 2960-bryter og en 2911-ruter. Bryteren vil koble til fire datamaskiner (PC0, PC1, PC2 og PC3) ved hjelp av kobber rett gjennom ledningsforbindelser(du vil se beskrivelsen av maskinvare-og tilkoblingstyper helt nederst I Sporingsvinduet).

koble deretter bryteren til hver datamaskin ved Hjelp Av FastEthernet-porter.

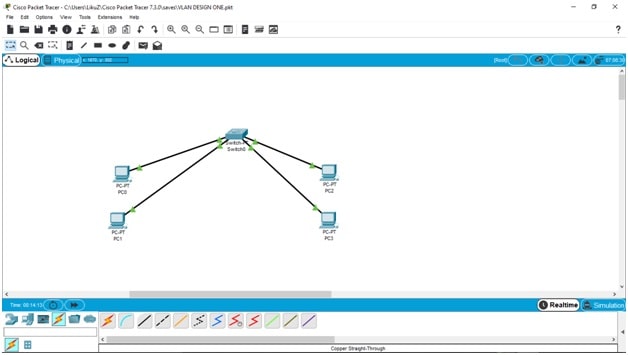

Når alle enheter er tilkoblet, bør du ha all-grønn trafikk som strømmer mellom enhetene. Som verktøyet prøver å etterligne enheter oppstart og tilkobling i den virkelige verden, kan det ta et minutt eller to. Så ikke bekymre deg hvis dataflytindikatorene forblir oransje i noen sekunder. Hvis tilkoblingene og konfigurasjonene dine er riktige, vil alt snart skifte til grønt.

for å gjøre det lettere å forstå, la oss merke de to datamaskinene til venstre som tilhørende Regnskapsavdelingen (blå) og de to andre som tilhørende Logistikkavdelingene (rød).

Konfigurer grensesnitt

la Oss nå begynne å tilordne IP-adresser slik at våre datamaskiner kan begynne å kommunisere med hverandre. IP-oppdragene vil se slik ut:

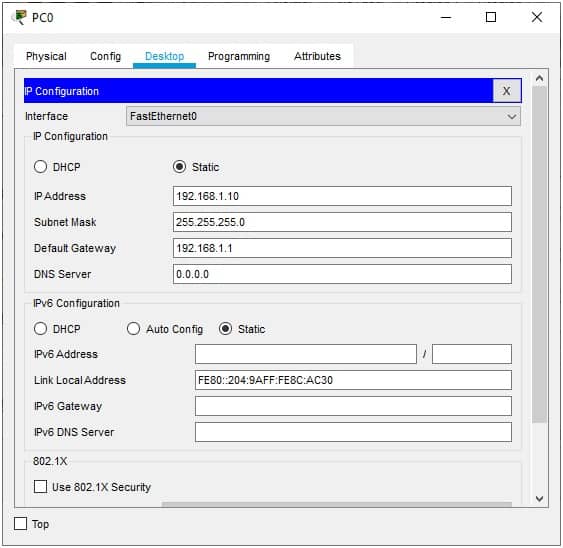

- ACCT PC0 = 192.168.1.10/255.255.255.0

- ACCT PC1 = 192.168.1.20/255.255.255.0

- LOGGER PC2 = 192.168.2.10/255.255.255.0

- LOGGER PC3 = 192.168.2.20/255.255.255.0

standard gateway for datamaskinene er 192.168.1.1 for De to første i Regnskap, og 192.168.2.1 for De to siste datamaskinene I Logistikk. Du kan få tilgang til konfigurasjonen ved å gå Til Skrivebordsmenyen og deretter klikke PÅ IP-Konfigurasjonsvinduet.

når du er der, begynner du å fylle ut konfigurasjonene for alle datamaskinene:

når du er ferdig, kan vi nå gå videre til bryteren. Først må vi imidlertid huske at det vil være to typer porter på bryteren vår:

- I vårt eksempel Er Disse FastEthernet 0/1, FastEthernet 1/1, FastEthernet 2/1 og FastEthernet 3/1 – en For hver datamaskin.

- Bagasjeromsporter: dette er portene som tillater en bryter å kommunisere med en annen bryter-eller i vårt eksempel EN VLAN-TIL-VLAN-kommunikasjon på samme bryter (via ruteren) – for å utvide nettverket; vi vil bruke GigaEthernet0 / 0-porter på begge tilkoblingsenhetene.

Med det i tankene, la oss gå videre til den morsomme delen – konfigurere bryteren for å kjøre Våre Vlan.

Lag Vlan og tilordne datamaskiner

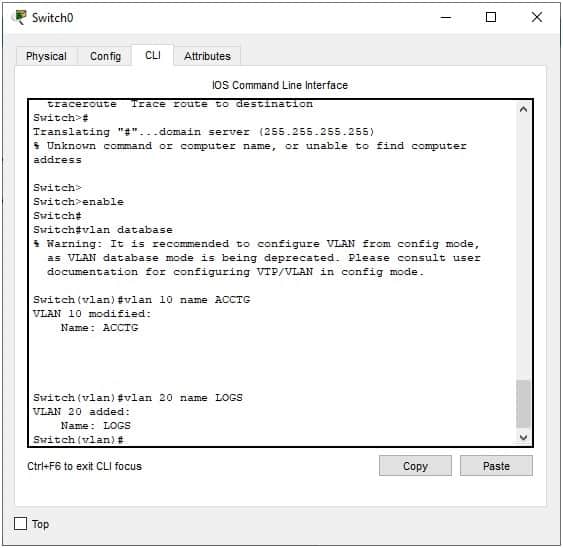

Så la oss lage Vlan først – DE vil bli kalt ACCT (VLAN 10) OG LOGGER (VLAN 20).

Gå TIL bryterens CLI for å skrive inn kommandoene:

Switch#config terminalSwitch(config)#vlan 10Switch(config-vlan)#name ACCTSwitch(config-vlan)#vlan 20Switch(config-vlan)#name LOGS

kommandoene i CLI skal se slik ut:

Eller, hvis du ikke klarer det, kan du bare bruke GUI til å lage Vlan (og fortsatt se kommandoene kjøre som de blir utført nedenfor). Gå Til Config-VLAN-Databasemenyen og LEGG Til Vlan ved å skrive inn tallene deres (10,20) og navn(ACCT, LOGGER).

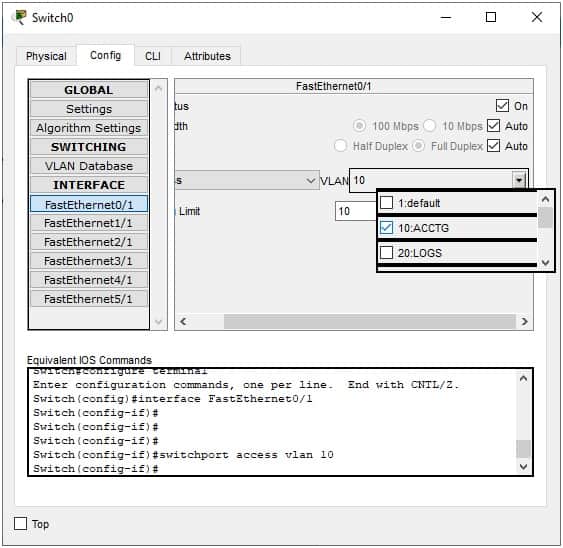

Deretter må vi tildele hver port, som bryteren bruker til å koble datamaskinene til deres respektive Vlan.

du kan bare velge grensesnittet og deretter merke av i boksen til den tilsvarende VLAN fra konfigurasjonsmenyen til høyre:

som du kan se fra bildet ovenfor, kan du alternativt gå INN I CLI-grensesnittet til hver port og bruke kommandoen: switchport access vlan 10 for å utføre samme oppgave.

Ikke bekymre deg; det er en kortere måte å gjøre dette på hvis det er et stort antall porter å tildele. Hvis du for eksempel hadde 14 porter, ville kommandoen være:

Switch(config-if)#int range fa0/1-14Switch(config-if-range)#switchport mode access

den andre kommandoen sørger for at bryteren forstår at portene skal VÆRE TILGANGSPORTER og ikke TRUNKPORTER.

Bekreft riktig konfigurasjon

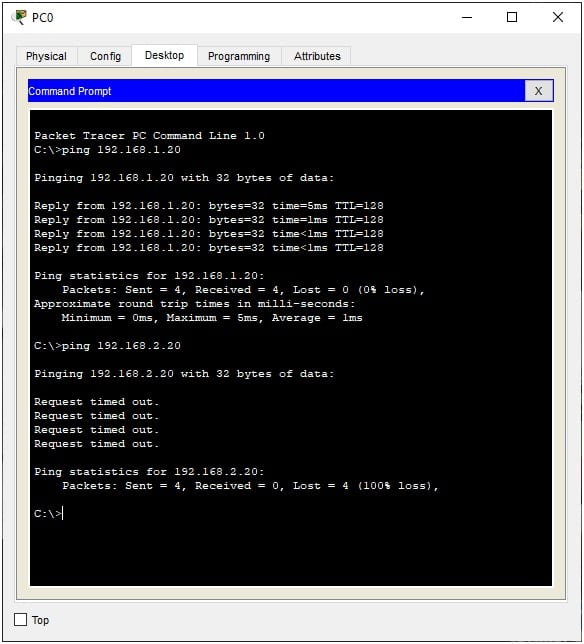

og det er det; vi har opprettet to Vlan på samme bryter. For å teste det, og bekrefte at konfigurasjonen er riktig, kan vi prøve å pinge P1 Og P3 Fra P0. Den første pingen skal være bra, mens den andre skal gå ut og miste alle pakkene:

hvordan sette opp en inter-VLAN

nå, selv om vi har delt datamaskinene i to Vlan – som det var nødvendig-er det mer fornuftig at de to avdelingene (Regnskap og Logistikk) må kommunisere med hverandre. Dette ville være normen i enhver virkelige forretningsmiljø. Tross alt, logistikk kunne ikke kjøpes eller leveres uten økonomisk støtte, ikke sant?

så, vi må sørge FOR AT ACCT OG LOGGER er i stand til å kommunisere – selv om de er på separate Vlan. Dette betyr at vi må skape en inter-VLAN-kommunikasjon.

Slik går du om det

vi trenger hjelp fra ruteren vår; den vil fungere som en bro mellom DE TO VLAN – så fortsett og legg til en ruter til designet ditt hvis du ikke allerede har gjort det.

Hoppe inn i konfigurasjonen, må vi forstå at vi vil bruke en port på ruteren for Begge VLANs kommunikasjon ved å «splitte» den i to porter. I mellomtiden vil bryteren bare bruke en KOFFERTPORT for å sende og motta all kommunikasjon til og fra ruteren.

så, tilbake til ruteren vår, vil vi dele GigabitEthernet0 / 0-grensesnittet I GigabitEthernet0 / 0.10 (FOR VLAN10) Og GigabitEthernet0/0.20 (FOR VLAN20). Vi vil da bruke ieee 802.1 Q standardprotokoll for sammenhengende brytere, rutere og for å definere VLAN-topologier.

når de Er ferdig, blir disse «undergrensesnittene»-som de kalte – tildelt hver VLAN som vi vil koble til eller bro.

Husk endelig gatewayene-192.168.1.1 og 192.168.2.1-vi la til datamaskinens konfigurasjoner tidligere? Vel, disse vil være DE nye IP-adressene til split-porter eller undergrensesnitt på ruteren.

CLI-kommandoene for å opprette undergrensesnittene under GigabitEthernet0 / 0-grensesnittet ville være:

Router (config)#interface GigabitEthernet0/0.10Router (config-subif)#encapsulation dot1q 10Router (config-subif)#ip address 192.168.1.1 255.255.255.0

Gjenta alt for det andre undergrensesnittet og VLAN vi får

Router (config)#interface GigabitEthernet0/0.20Router (config-subif)#encapsulation dot1q 20Router (config-subif)#ip address 192.168.2.1 255.255.255.0

når DU lukker CLI, kan du bekrefte at konfigurasjonen er riktig ved å bare bevege musen over ruteren for å se arbeidet ditt, som skal se slik ut:

nå vet Vi At vi bare kan koble våre undergrensesnitt (på ruteren) til bryteren via bagasjerommet – og så må vi opprette det nå –

alt du trenger å gjøre er å gå I bryterens GigabitEthernet0 / 0-konfigurasjon og kjør: switchport mode trunk.

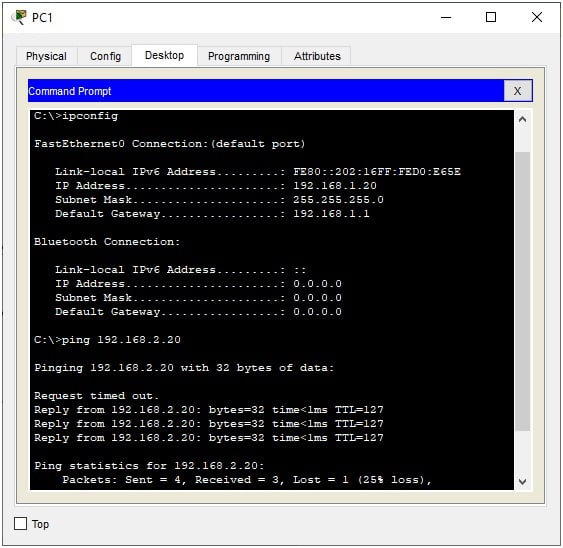

og der har du det; du har nettopp opprettet to Vlan som inneholder to datamaskiner hver og som fortsatt kan kommunisere med hverandre. Du kan bevise dette ved å pinge den første Logistikkdatamaskinen (PC2) MED IP-adresse 192.168.2.10 Fra Den første Regnskapsdatamaskinen (PC0) MED IP-adressen 192.168.1.10:

Stor Suksess!

Hvorfor sette opp EN VLAN eller inter-VLAN

på dette punktet kan noen av dere lure på hvorfor vi trenger å gå gjennom denne øvelsen og bry deg med Vlan eller inter-Vlan i det hele tatt. Vel, det er mange grunner, hvorav noen er:

- Å Bryte opp et nettverk i komponenter sikrer at kun autoriserte brukere og enheter kan få tilgang til et undernettverk. Du vil ikke at regnskapsførerne skal forstyrre arbeidet i logistikkavdelingen eller omvendt.

- Sikkerhet I tilfelle det er et virusutbrudd, vil bare ett delnett bli påvirket da enhetene på ett delnett ikke ville kunne kommunisere – og dermed overføre – viruset til et annet. På denne måten vil oppryddingsprosedyrer være fokusert på det ene delnettet som også gjør det lettere å identifisere skyldige maskinen mye raskere.

- Sikrer personvern ved isolasjon Hvis noen ønsket å finne ut om nettverksarkitekturen din (med det formål å angripe den), ville de bruke en pakkesniffer for å kartlegge oppsettet ditt. Med isolerte undernettverk vil synderne bare kunne få et delvis bilde av nettverket ditt, og dermed nekte dem kritisk informasjon om dine sårbarheter, for eksempel.

- Forenkler nettverkstrafikk Isolerte undernettverk kan holde trafikkforbruket nede ved å holde ressurskrevende prosesser begrenset til eget omfang og ikke overveldende hele nettverket. Dette betyr at bare fordi det presser kritiske oppdateringer til regnskapsmaskinene, betyr det ikke at logistikkavdelingen også må møte en nettverksnedgang.

- trafikk prioritering med bedrifter som har ulike typer datatrafikk sensitive eller ressurs-hogging pakker (VoIP, media, og store dataoverføringer, for eksempel) kan tilordnes EN VLAN med større bredbånd mens de som bare trenger nettverket til å sende ut e-post kan tilordnes EN VLAN med mindre båndbredde.

- Skalerbarhet når en bedrift trenger å skalere opp ressursene som er tilgjengelige for datamaskinene, kan den tilordne dem til nye Vlan-Er. Deres administratorer bare opprette en ny VLAN og deretter flytte datamaskiner til dem med letthet.

Som vi kan se, Vlan bidra til å beskytte et nettverk samtidig forbedre ytelsen til datapakker som reiser rundt det.

Statisk VLAN vs Dynamisk Vlan

vi trodde det ville være verdt å nevne at det finnes to Typer Vlan som er tilgjengelige for implementering:

Statisk VLAN

DENNE VLAN-designen er avhengig av maskinvare for å opprette undernettverkene. Datamaskinene er tilordnet en bestemt port på en bryter og plugget rett inn. Hvis de trenger å flytte til en ANNEN VLAN, er datamaskinene bare koblet fra den gamle bryteren og koblet til den nye.

problemet med dette er at alle kan flytte fra EN VLAN til en annen ved å bare bytte portene de er koblet til. Dette betyr at administratorer vil kreve fysiske sikkerhetsmetoder eller enheter på plass for å forhindre slik uautorisert tilgang.

Dynamic VLAN

DETTE ER VLAN vi nettopp har laget i øvelsen vi gjorde tidligere. I DENNE vlan-arkitekturen har vi programvarevlan hvor administratorene bare bruker logikk for å tildele bestemte IP-eller MAC-adresser til deres respektive Vlan.

dette betyr at enheter kan flyttes til hvilken som helst del av virksomheten, og så snart de kobler seg til nettverket, går de tilbake til sine forhåndstildelte Vlan-Er. Det er ikke behov for flere konfigurasjoner.

Hvis det er en ulempe med dette scenariet, kan det bare være at virksomheten må investere i en intelligent bryter – EN VLAN Management Policy Switch (VMPS) – som kan være på den dyre siden sammenlignet med den tradisjonelle bryteren som brukes i statiske Vlan.

det kan også trygt antas her at bedrifter med noen datamaskiner og et mindre it-budsjett kan velge å implementere en statisk VLAN, mens de med et stort antall enheter og et behov for mer effektivitet og sikkerhet ville være klokt å investere i en dynamisk VLAN.

Konklusjon

vi håper du har funnet all informasjonen du trenger for å lære om hvordan du setter OPP EN VLAN. Vi håper også at øvelsen var lett å følge, og at du nå kan fortsette å bygge videre på kunnskapen du har oppnådd. Fordi, selv når du fortsetter å skalere oppover, forblir disse grunnleggende trinnene de samme-du fortsetter å legge til maskinvare og konfigurasjoner til det grunnleggende.