Wired Equivalent Privacy(WEP)とは何ですか?

Wired Equivalent Privacy(WEP)は、IEEE Wireless Fidelity(Wi-Fi)規格802.11bで規定されているセキュリティプロトコルです。

WEPプロトコルは1997年に導入されたが、いくつかのセキュリティ上の問題に悩まされていた。 標準化団体は、より効果的な標準が導入されたとして、2000年代初頭にその使用を落胆し始めました。

WEPは、wired local area networks(Lan)がデータを保護するのと同じ方法で、無線ネットワークデータへのアクセスを制限しようとしました。 ネットワークアクセスポイントに物理的にアクセスできるユーザは、有線ネットワークにアクセスできる唯一のユーザです。 Wi-Fiなどのワイヤレスネットワークは、ネットワークデータへの不正アクセスを防ぐためにWEPなどの暗号化プロトコルに依存しています。

物理的なセキュリティメカニズムは、有線LANをある程度保護します。 たとえば、建物へのアクセスが制御されているため、外部の人が歩いてデバイスをLANに接続することができません。 外部者は、ネットワークに接続する電波を介してWlanにアクセスできます。

WEPはどのように機能しますか?

Wired Equivalent Privacy protocolは、WLAN経由で送信されるデータを暗号化することにより、有線ネットワークの物理セキュリティと同様のセキュリティを追加します。 データ暗号化は、クライアントとアクセスポイント間の脆弱な無線リンクを保護します。

WEPが無線データ伝送を保護した後、他のLANセキュリティメカニズムはプライバシーとデータの機密性を確保することができます。 これらには、パスワード保護、エンドツーエンドの暗号化、仮想プライベートネットワーク、認証が含まれます。

このプロトコルが無線ネットワークに提供する基本的なネットワークセキュリティサービスには、次のものがあります:

- プライバシー。 WEPは当初、無線で送信されるデータを暗号化するためにRC4ストリーム暗号化アルゴリズムを備えた64ビット鍵を使用しました。 以降のバージョンのプロトコルでは、セキュリティを向上させるために128ビットキーと256ビットキーのサポートが追加されました。 WEPは24ビットの初期化ベクトルを使用し、有効なキー長は40、104、および232ビットになりました。

- データの整合性。 WEPは、CRC-32チェックサムアルゴリズムを使用して、送信先で送信されたデータが変更されていないことを確認します。 送信側は、CRC-32巡回冗長検査を使用して、一連のデータから32ビットのハッシュ値を生成します。 受信者は、受信時に同じ小切手を使用します。 2つの値が異なる場合、受信者は再送信を要求できます。

- WEPは、ワイヤレスネットワークアクセスポイントに最初に接続するときにクライアントを認証します。 これにより、次の2つのメカニズムを使用してワイヤレスクライアントの認証が可能になります:

- システム認証を開きます。 Osaを使用すると、Wi-Fi接続システムは、接続されたシステムがアクセスポイントのSSIDと一致するサービスセット識別子を使用している限り、任意のWEPネ

- 共有キー認証。 SKAでは、Wi-Fiに接続されたシステムは、認証に四段階のチャレンジ応答アルゴリズムを使用します。

Wired Equivalent Privacyの欠点

WEPは広く実装および展開されていますが、深刻なセキュリティ上の弱点があります。 これらは次のとおりです:

- ストリーム暗号。 ストリーム暗号と呼ばれるデータストリームに適用される暗号化アルゴリズムは、キーが再利用されると攻撃に対して脆弱になる可能性があります。 プロトコルの比較的小さなキースペースは、キーの再利用を避けることを不可能にします。

- RC4アルゴリズム自体は暗号化の弱点のために精査されており、もはや安全に使用できるとはみなされていません。

- 設計されているように、議定書の使用は任意である。 これはオプションであるため、ユーザーはWEP対応デバイスをインストールするときにアクティブ化に失敗したことがよくあります。

- 共有キー。 これらのシステムのデフォルト設定では、すべてのユーザーに対して単一の共有キーが使用されます。 すべてのユーザーが同じキーを共有している場合、個々のユーザーを認証することはできません。

これらの弱点はWEPを運命づけました。 ほとんどの標準化団体は、2003年にWi-Fi Protected Access(WPA)プロトコルが利用可能になった直後にこのプロトコルを非推奨にしました。

WEP vs.WPA

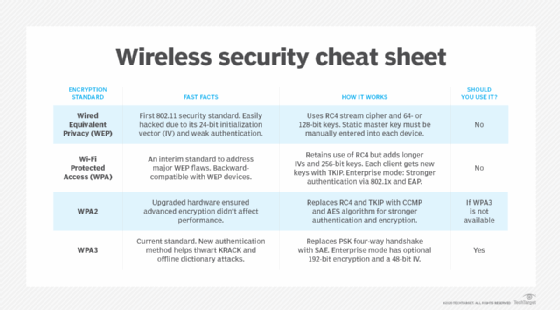

IEEEは1997年に802.11wireless networking規格でWired Equivalent Privacyを導入し、5年後にWPAをリリースしました。 その短い寿命の間にWEPを修正するための努力は、無線ネットワークアクセスへの安全なソリューションを生成するために失敗しました。 WPA2は2004年に正式に置き換えられた。

WEPの変種とWPAの改良版には、以下のプロトコルが含まれています:

- 2009.02.25 セキュリティ上の問題が発生した後、IEEE仕様の変更によりWEPキーの長さが128ビットに増加し、Kerberos認証を使用する必要がありました。 しかし、これらの変更はWEPをより安全にするには不十分であることが判明し、標準から削除されました。

- WEPplusまたはWEP+。 集積回路部品の会社であるAgere Systemsは、この独自の変種を開発しました。 WEP+は、キー空間から弱いキーを排除しました。 しかし、基本的な問題は残っており、Agere Systems Wi-Fi製品のみがWEP+を使用していました。

- WPAの最初のバージョンでは鍵の長さが128ビットに増加し、Crc-32整合性チェックがTemporal Key Integrity Protocolに置き換えられました。 ただし、WPAはまだRC4暗号化アルゴリズムを使用し、WEPからの他の弱点を保持しています。

- WPA2. このWPAの更新により、より強力な暗号化と整合性保護が追加されました。 それは無線伝達の暗号化そして完全性の証明のための高度の暗号化標準的なアルゴリズムを組み込む反対モード暗号ブロック連鎖メッセージの認証コード議定書を使用する。

- WPA2-Enterpriseでは、ユーザを認証するためにリモート認証ダイヤルインユーザサービス認証サーバが必要です。

- WPA2-事前共有キーは個人的な使用を目的としており、許可されたユーザーに与えられた事前共有キーに依存しています。

- WPA3. WPAの現在のバージョンは2018年に利用可能になりました。 それは無線ネットワークのユーザーに大いに改善された保証を提供します。 WPA3の改善点には、enterpriseモードとpersonalモードの両方での暗号化の強化、personalモードでの認証の改善、およびpersonalモード通信でのperfect forward secrecyの改善が含まれます。

WEPはどのように使われていますか?

ワイヤレスハードウェアメーカーはハードウェアにWEPを実装していたため、セキュリティプロトコルの更新はワイヤレスネットワークインターフェースカー これにより、WEPとWPAで可能な改善の範囲が制限されました。 また、古いハードウェアを使用しているシステムは、よく知られた攻撃に対して脆弱である可能性があることを意味しました。

安価な無線機器やアクセスポイントの広範な展開を考えると、WEPはまだ使用されており、旧式のハードウェアが廃止されるまで使用され続けます。 つまり、ネットワークとIT担当者は、これらの古いデバイスを特定して交換する際に警戒する必要があります。

無線ネットワークを保護するために使用されるプロトコルの詳細については、このWLANセキュリティ標準の概要を参照してください。