仮想ローカルエリアネットワークまたはVLANは、ネットワーク上のコン LAN部分は物理ハードウェアを分割していることを示し、仮想部分はそれを達成するためにロジックを使用していることを示します。 この記事では、VLANを作成し、別のVLANからのデータパケットがそれに渡ることを許可するようにそれを設定する方法を見ます。

: 私たちは、できるだけ簡単にVLANを設定するの全体の運動を作ることを試みてきましたが、あなた、読者は、ネットワーク構成の基本的な把握を持っている また、IPアドレス、ゲートウェイ、スイッチ、およびルーターの概念と目的についての実用的な知識を持っていることを前提としています。 また、コンピュータやネットワークデバイスでのインターフェイスとサブインターフェイスの構成手順の操作についても知っておく必要があります。

ステップバイステップ-VLANの設定方法

VLANの設定方法を学ぶ最良の方法は、ネットワーキング学校に行くこととは別に、実際に実践的な演習で実際に行うこ そして、私たち全員がルーターやスイッチを持っているわけではないので、シミュレートされた環境でVLANを作成することは理にかなっています。この例では、CISCO Packet Tracerを使用してVLANを設定する方法を示します。 これは、使用するのが最も簡単で、最も現実的なツールの一つであり、GUIとCLIインターフェイスの両方を可能にします。 このようにして、構成中に単にクリックしてドラッグアンドドロップしていても、リアルタイムで実行されているコマンドを確認できます。

このツールは、ダウンロード、セットアップ、および検証できます(Cisco Networking Academyで学習アカウントを開設することにより)。 設計ツールへのフルアクセスを得るために無料のCisco Packet Tracerコースにサインアップするだけです。

また、使いやすさとは別に、シスコがマーケットリーダーであることから、これはVLANの設定方法を実証するための適切な選択であると考えています。

もちろん、他の同様のツールを使用することができます–概念は同じままです。 迅速なオンライン検索は、アプリケーションがあることが表示されます–デスクトップだけでなく、ブラウザベース-そこにネットワークインターフェースデバイ あなたが最も快適なものを見つけて作業してください。

Router-on-A-Stick–説明

VLANまたはインター VLANを設定する多くの方法がありますが、作成するアーキテクチャは、Stick構成でCisco Routerとして知られているものを利用します。

このネットワーク構成では、ルーターはネットワークへの単一の物理的または論理的な接続を持ちます。 このルータは、単一のケーブルを介してスイッチに接続することにより、相互に通信できない2つのVlanをブリッジするのに役立ちます。

それがいかに働くか次のとおりである:会計VLANのコンピュータから送り出され、兵站学VLANのコンピュータのために意図されているデータパケットはスイッチに移動します。 スイッチは、パケットが別のVLANに交差する必要があることを認識すると、トラフィックをルータに転送します。

一方、ルータには1つの物理インターフェイス(この例ではネットワークケーブル)があり、2つの論理サブインターフェイスに分割されています。 サブインターフェイスはそれぞれ1つのVLANにアクセスするために承認されます。

データパケットがルータに到着すると、許可されたサブインターフェイスを介して正しいVLANに転送され、目的の宛先に到着します。

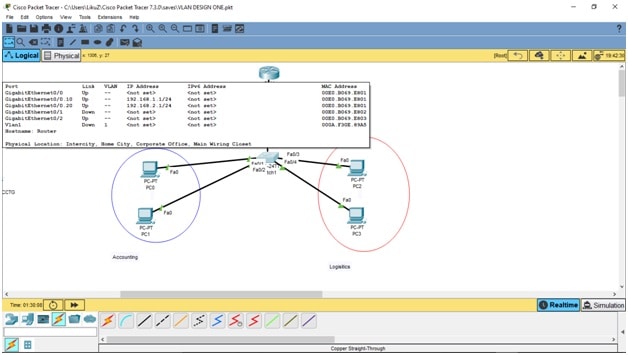

Stick VLAN設定のルーターは、VLAN間機能を備えており、次のようになります:

タスクの計画

ネットワークアーキテクチャを作成するタスク全体は、次の四つの主要なカテゴリに分けられます。:

- すべてのデバイスを接続して正しいアーキテクチャを形成する

- すべてのデバイスが互いに”話す”ことができるようにインターフェイスを設定する

- Vlanを作成し、それぞれのVlanにコンピュータを割り当てる

- コンピュータがVLANを超えて通信できないことを示すことによって正しい設定を確認する

だから、それ以上の騒ぎなしに、VLANの作成を始めましょう。 覚えておいて、それは最初にスイッチとそれに接続された四つのコンピュータを持っています。 そうすることを選択すれば設計にルータを後で持って来ることができます。

すべてのデバイスを接続します

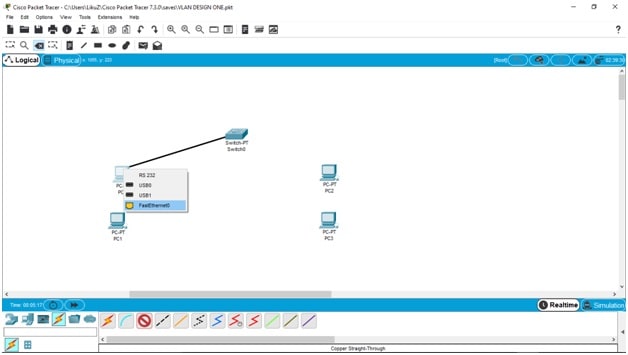

スイッチ、ルータ、および四つのコンピュータをメインデザインボードにドラッグアンドドロップします。 私たちのデモでは、2960スイッチと2911ルータを使用します。 スイッチは4台のコンピュータ(PC0、PC1、PC2、およびPC3)に銅線ストレートスルー接続を使用して接続します(トレーサーウィンドウの一番下にハードウェアと接

次に、fastethernetポートを使用してスイッチを各コンピュータに接続します。

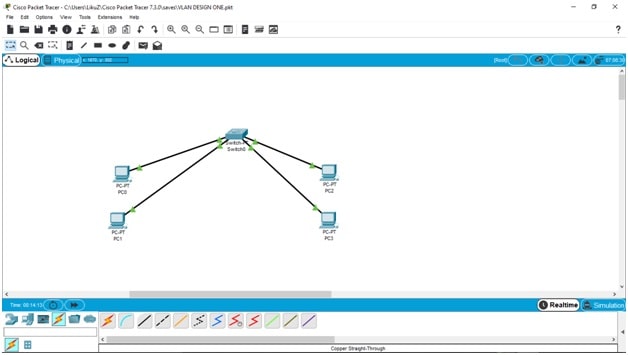

すべてのデバイスが接続されたら、デバイス間を流れるすべての緑のトラフィックを持っている必要があります。 このツールは、現実の世界でのデバイスの起動と接続をエミュレートしようとすると、1〜2分かかる場合があります。 データフローインジケータが数秒間オレンジ色のままであれば心配しないでください。 接続と構成が正しい場合は、すぐにすべてが緑色に変わります。

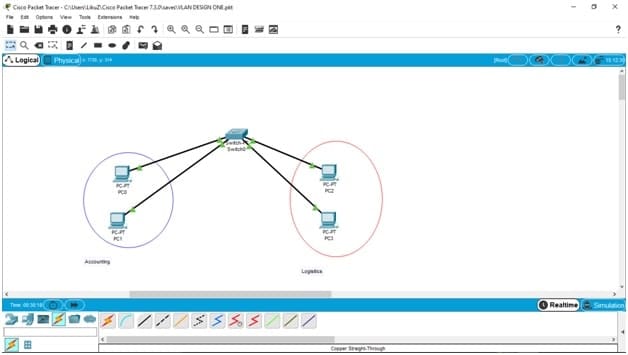

物事を把握しやすくするために、左の二つのコンピュータを経理部門(青)に属し、他の二つを物流部門(赤)に属しているとマークしてみましょう。

インターフェイスの設定

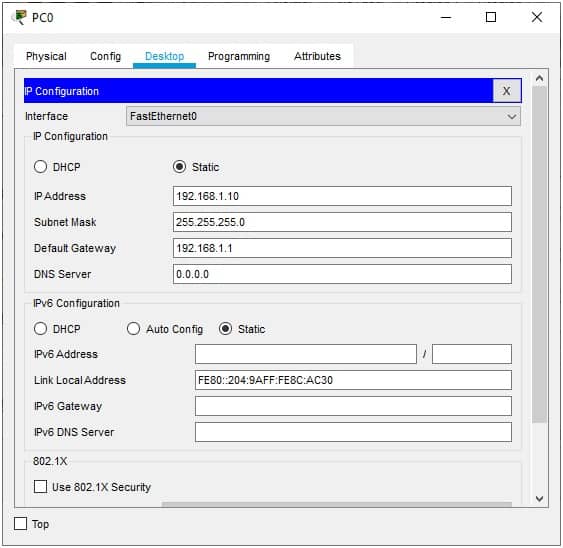

さて、私たちのコンピュータが互いに通信を開始できるようにIPアドレスの割り当てを開始しましょう。 IPの割り当ては次のようになります:

- ACCT PC0= 192.168.1.10/255.255.255.0

- ACCT PC1=192.168.1.20/255.255.255.0

- = 192.168.2.10/255.255.255.0

- ログPC3= 192.168.2.20/255.255.255.0

コンピューターのデフォルトゲートウェイは、アカウンティングの最初の2つのコンピューターでは192.168.1.1、ロジスティクスの最後の2つのコンピューターでは192.168.2.1です。 設定にアクセスするには、デスクトップメニューに移動し、IP設定ウィンドウをクリックします。

そこにいたら、すべてのコンピュータの設定を入力し始めます:

完了したら、スイッチに進むことができます。 最初に、しかし、私達は私達のスイッチに2つのタイプのポートがあることを覚えておく必要があります:

- この例では、fastethernet0/1、fastethernet1/1、fastethernet2/1、およびfastethernet3/1が各コンピュータに1つずつあります。

- トランクポート: これらは、スイッチが別のスイッチと通信することを可能にするポート、またはこの例では、同じスイッチ上の(ルータを介した)VLAN間通信を可能にするポートそれを念頭に置いて、vlanを実行するようにスイッチを設定するという楽しい部分に移りましょう。

Vlanを作成し、コンピュータを割り当てます

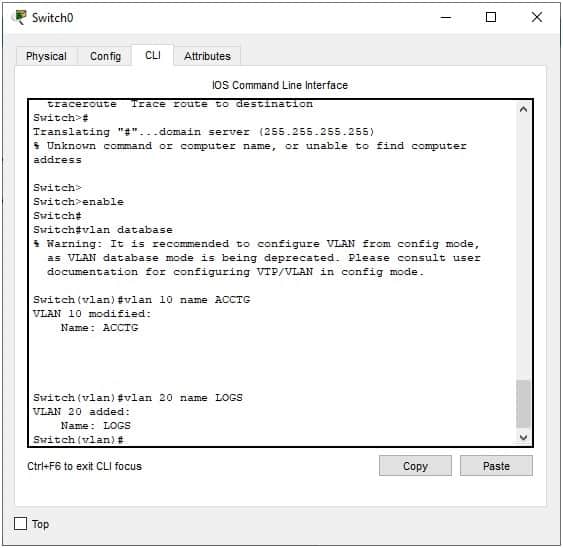

だから、最初にVlanを作成してみましょう–彼らはACCT(VLAN10)とログ(VLAN20)という名前になります。

スイッチのCLIに移動して、コマンドを入力します:

Switch#config terminalSwitch(config)#vlan 10Switch(config-vlan)#name ACCTSwitch(config-vlan)#vlan 20Switch(config-vlan)#name LOGS

CLIのコマンドは次のようになります:

または、それまででない場合は、単にGUIを使用してVlanを作成できます(以下で実行されているコマンドが実行されていることを確認してく Config-VLANデータベースメニューに移動し、番号(10,20)と名前(ACCT、ログ)を入力してVlanを追加します。

次に、スイッチがコンピュータを接続するために使用する各ポートをそれぞれのVlanに割り当てる必要があります。

単にインターフェイスを選択し、右側の設定メニューから対応するVLANのチェックボックスをオンにすることができます:

上のイメージから見ることができるように、代わりに各ポートのCLIインターフェイスに入り、コマンドを使用できます:switchport access vlan10同じタスクを実行するため。

心配しないでください;割り当てるポートが多数ある場合に備えて、これを行う短い方法があります。 たとえば、14個のポートがある場合、コマンドは次のようになります:

Switch(config-if)#int range fa0/1-14Switch(config-if-range)#switchport mode access

2番目のコマンドは、スイッチがポートがアクセスポートであり、トランクポートではないことを認識するようにします。

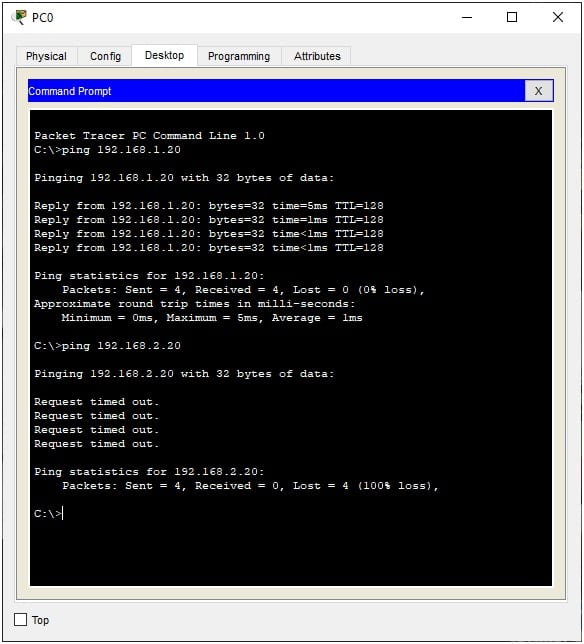

正しい設定を確認して下さい

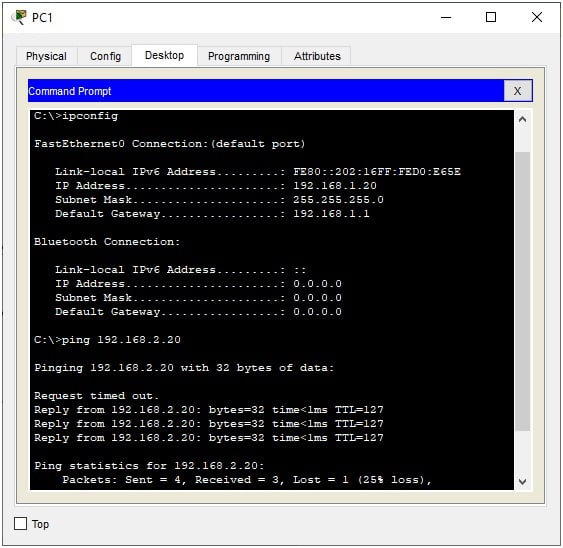

そしてそれはそれです;私達は同じスイッチの2つのVlanを作成しました。 それをテストし、設定が正しいことを確認するために、p0からp1とP3をpingしようとすることができます。 最初のpingは問題ないはずですが、2番目のpingはタイムアウトしてすべてのパケットを失うはずです:

VLAN間の設定方法

今、我々は二つのVlanにコンピュータを分割していますが、-必要に応じて–それは二つの部門(会計と物流)が互いに通信する必要があることをより理にかなっています。 これは、実際のビジネス環境では当たり前のことです。 結局のところ、物流は、右、金融支援なしで購入または供給することができませんでしたか?したがって、ACCTとログが別々のVlan上にある場合でも、通信できることを確認する必要があります。 これは、VLAN間通信を作成する必要があることを意味します。

ここでは、それについて移動する方法です

私たちは、ルータの助けが必要になります;それは二つのVLAN間のブリッジとして機能します–ので、先に行くと、あ

設定に入ると、ルータ上の1つのポートを2つのポートに「分割」することで、両方のVlanの通信に使用することを理解する必要があります。 一方、スイッチは、ルータとの間ですべての通信を送受信するために1つのトランクポートのみを使用します。したがって、ルータに戻って、Gigabitethernet0/0インターフェイスをGIGABITETHERNET0/0.10(VLAN10の場合)とGigabitethernet0/0.20(VLAN20の場合)に分割します。 次に、IEEE802.1Q標準プロトコルを使用して、スイッチ、ルータの相互接続、およびVLANトポロジの定義を行います。

完了すると、これらの”サブインターフェイス”が呼び出されたときに、接続またはブリッジする各VLANに割り当てられます。

最後に、ゲートウェイ–192.168.1.1と192.168.2.1–を覚えておいてください。 さて、これらはルータ上の分割ポートまたはサブインターフェイスの新しいIPアドレスになります。

GIGABITETHERNET0/0インターフェイスの下にサブインターフェイスを作成するCLIコマンドは次のようになります:

Router (config)#interface GigabitEthernet0/0.10Router (config-subif)#encapsulation dot1q 10Router (config-subif)#ip address 192.168.1.1 255.255.255.0

2番目のサブインターフェイスとVLANですべてを繰り返すと、CLIを閉じると、マウスをルータの上に移動するだけで、設定が正しいことを確認できます。:

今、私達はトランクポートによって私達のスイッチに私達のサブインターフェイスを(ルーターの)接続しかできないことを知っています-従って、私達は今それを作成する必要があります。

する必要があるのは、スイッチのGigabitethernet0/0設定に移動して、:switchport mode trunkを実行することだけです。

そしてそこにあなたはそれを持っています;あなたはちょうど2つのコンピュータをそれぞれ含み、まだ互いに通信できる2つのVlanを作成しました。 これを証明するには、IPアドレス192.168.2を持つ最初のロジスティクスコンピュータ(PC2)にpingを実行します。IPアドレスを持つ最初の会計コンピュータ(PC0)から10 192.168.1.10:

大成功!

なぜVLANまたはVLAN間を設定するのか

この時点で、なぜこの演習を行ってVlanまたはVlan間を気にする必要があるのか疑問に思う人もいます。 まあ、多くの理由がありますが、そのうちのいくつかは次のとおりです:

- セキュリティネットワークをコンポーネントに分割することで、承認されたユーザーとデバイスのみがサブネッ あなたの会計士があなたの物流部門の仕事を妨害したり、その逆をしたりしたくないでしょう。

- 安全性ウイルスが発生した場合、あるサブネット上のデバイスはウイルスを別のサブネットに通信–転送することができないため、一つのサブネット このようにして、クリーンアップ手順はそのサブネットに焦点を当て、犯人のマシンをより迅速に識別することが容易になります。

- は分離によってプライバシーを保証誰かがあなたのネットワークのアーキテクチャについて知りたい場合(それを攻撃する意図で)、彼らはあなたのレイアウ 孤立したサブネットワークでは、犯人はネットワークの部分的な画像しか取得できないため、たとえば、脆弱性に関する重要な情報を拒否します。

- ネットワークトラフィックを緩和孤立したサブネットワークは、リソース集約型のプロセスを独自のスコープに限定し、ネットワーク全体を圧倒しないようにすることで、トラフィックの使用量を抑えることができます。 これは、それが会計マシンに重要な更新を推進しているという理由だけで、物流部門があまりにもネットワークの減速に直面しているという意味では

- さまざまなタイプのデータトラフィックを持つ企業とのトラフィックの優先順位付け機密パケットまたはリソース占有パケット(VoIP、メディア、大規模なデータ転送など)は、より大きなブロードバンドのVLANに割り当てることができますが、電子メールを送信するためにネットワークのみを必要とするものは、より少ない帯域幅のVLANに割り当てることができます。

- スケーラビリティビジネスがコンピュータで利用可能なリソースをスケールアップする必要がある場合、それらを新しいVlanに再割り当てできます。 彼らの管理者は、単に新しいVLANを作成し、簡単にそれらにコンピュータを移動します。ご覧のとおり、Vlanはネットワークを保護しながら、その周りを移動するデータパケットのパフォーマンスを向上させるのに役立ちます。

静的VLANと動的VLAN

実装に使用できるVlanには2つのタイプがあることに言及する価値があると考えました:

静的VLAN

このVLANの設計は、サブネットワークを作成するハードウェアに依存します。 コンピュータはスイッチの特定のポートに割り当てられ、すぐに接続されます。 それらが別のVLANに動く必要があればコンピュータは古いスイッチから単にプラグを抜かれ、新しいものに再び差し込まれます。

これの問題は、接続されているポートを切り替えるだけで、誰でもあるVLANから別のVLANに移動できることです。 つまり、管理者は、このような不正アクセスを防止するために、物理的なセキュリティ方法またはデバイスを設置する必要があります。

ダイナミックVLAN

これは、前に行った演習で作成したVLANです。 このVLANの建築では、私達に管理者がそれぞれVlanに特定のIPまたはMACアドレスを割り当てるのに論理を単に使用するソフトウェアVlanがある。

これは、デバイスをビジネスのどの部分にも移動できることを意味し、ネットワークに接続するとすぐに、事前に割り当てられたVlanに戻ります。 追加の構成は必要ありません。

このシナリオに一つの欠点がある場合、ビジネスはインテリジェントスイッチ–VLAN Management Policy Switch(VMPS)–に投資する必要があるということだけがあります。

ここでは、コンピュータが少なく、IT予算が小さい企業は静的VLANを実装することを選択できますが、デバイスが多く、効率とセキュリティが必要な企業は、動的VLANに投資するのが賢明であると仮定することもできます。

結論

VLANの設定方法について学ぶために必要なすべての情報を見つけたことを願っています。 私達はまた練習が続き易く、今あなたが得た知識に造ることを続けることができることを望む。 スケールアップを続けても、これらの基本的な手順は同じままであるため、基本にハードウェアと構成を追加し続けるだけです。