長年にわたり、LDAPはオンプレミスディレクトリの安全なユーザー認証のための支配的なプロトコルでした。 組織はLDAPを使用してディレクトリサービスからデータを格納および取得しており、最も広く使用されているディレクトリサービスであるActive Directory(AD)の青写真 歴史的に、LDAPは組織がWPA2-Enterpriseを展開するための効率的なレベルのセキュリティを提供しました。

幸いなことに、Securew2のCloud PKIサービスは、パスワードのないAzureソリューションを使用して、AD/LDAP環境をクラウドにシームレスに移行するのに役立ちます。 しかし、LDAPとADを維持したい場合は、エンドユーザーがPEAP-Mschapv2 802.1X認証のためにセルフサービスを可能にする#1BYODオンボーディングクライアントも提供し 初期登録クライアントがないと、サーバー証明書の検証の構成が失敗し、ネットワークが公開されたままになる可能性があります。 Securew2の雲PKIは時間の下でセットアップすることができ、フォークリフトの改善を要求しない、ちょうど私達の顧客が言わなければならないものを見な

この記事では、LDAPに深く掘り下げ、そのセキュリティ基準がより現代的なサイバー脅威に耐えているかどうかを調べます。

LDAPとは何ですか?

Lightweight Directory Access Protocol(LDAP)は、データを簡単に検索できるようにデータを格納および配置するソフトウェアプロトコルです。 このデータには、ディレクトリに格納されている組織、デバイス、またはユーザーに関する任意の情報を指定できます。 LDAPは、サーバーがオンプレミスディレクトリと通信するために使用されるプロトコルです。

データはディレクトリ情報ツリー(DIT)と呼ばれる階層構造に格納され、データを分岐する”ツリー”構造に整理することで、管理者がディレクトリを移動し、特定のデータを検索し、ユーザーアクセスポリシーを管理することが容易になります。

“軽量”とはどういう意味ですか?

LDAPの前身であるディレクトリアクセスプロトコルは、x.500ディレクトリサービスの一部として開発されました。 しかし、多くのネットワークに適合しないOSIプロトコルスタックを使用していたため、実装が困難でした。

LDAPは、インターネットの標準であった(そしてある)TCP/IPプロトコルでx.500ディレクトリサービスにアクセスできる軽量(少ないコードを意味する)代替プロトコル

LDAPは何をしますか?

LDAPの主な目的は、認証と承認のための中央ハブとして機能することです。 LDAPは、組織がユーザー資格情報(ユーザー名/パスワード)を保存し、ユーザーがLDAP対応アプリケーションにアクセスしようとしているときのように、後でそれらにアクセ LDAPに保存されているそのユーザーの資格情報は、ユーザーを認証します。

ユーザー属性は、ディレクトリによって設定されたポリシーに基づいて、そのユーザーがアクセスを許可されるものを決定するLDAPに格納することもできます。

LDAPはどのように機能しますか?

LDAPは、クライアントとサーバーの相互作用に基づいています。 クライアントは、”バインド”と呼ばれるサーバーとのセッションを開始します。 クライアントは、サーバーがディレクトリと比較し、そのユーザーの属性に基づいてアクセスを承認できるユーザー資格情報を提示します。

LDAPモデル

LDAPは、LDAPサーバーによって提供される4つの異なるサービスを説明する4つのモデルに分けることができます。

情報モデル

このモデルは、LDAPに格納できる情報を決定し、”エントリ”に依存します。 エントリは、オブジェクトを記述する属性を介してネットワーク内の実世界のオブジェクト(サーバー、デバイス、ユーザー)の識別子です。 エントリは、ユーザーのネットワークアクセスレベルを決定するのに役立ちます。

名前付けモデル

ここでは、エントリにDit階層内の位置に基づいて識別名(DN)が割り当てられます。 DNsは相対識別名(RDN)で構成され、それ自体が各エントリ属性を表します。 簡単に言えば、RDNはWindowsのファイル名のようなものですが、DNはファイルパス名のようなものです。

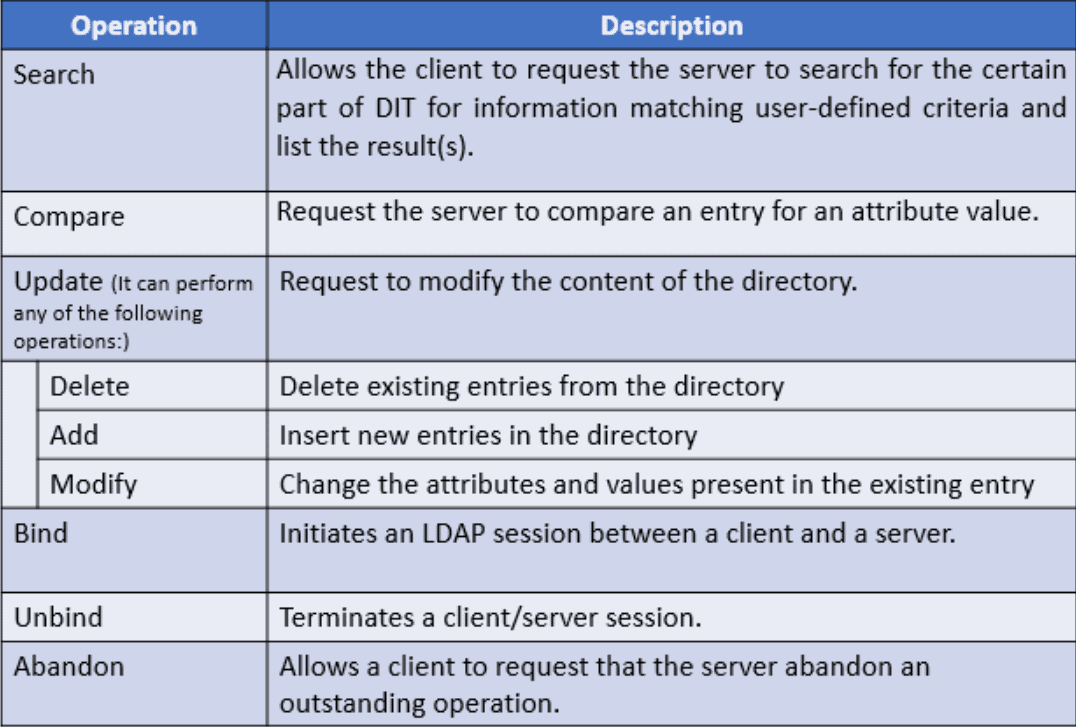

機能モデル

機能モデルは、LDAPサーバーで実行できる機能を定義します。 これらの関数は、それぞれ独自のサブカテゴリを持つ三つの主要なカテゴリに分類することができます。

- Query–ディレクトリに格納されている要求された情報を取得します。

- Update–ディレクトリ内の情報を変更します。 ユーザーは、既存の情報を追加、削除、または変更できます。

- 認証–ユーザーがLDAPサーバーに接続および切断できるようにします。Hack2Secureが提供するこの便利なチャートは、各機能の概要を説明する優れた仕事をしています。

セキュリティモデル

セキュリティモデルは、クライアントに認証のためのidを提供する機会を与えます。 認証されると、サーバーはポリシーに基づいてクライアントに付与されるアクセスレベルを決定できます。 機能モデルからのバインド操作を拡張すると、バインドには三つのオプションがあります:

- 認証なし–このオプションは、資格情報の盗難が問題にならない場合に推奨されます。 DNおよびpasswordフィールドを空白のままにしたユーザーは、匿名ユーザーとして定義され、既存のネットワークポリシーに基づいてアクセスレベルが割り当 このオプションは、通常、分割払いまたは認証が必要ない他のインスタンスの場合に残されます。

- 基本認証–LDAPクライアントは、認証用のDNとパスワードを提供する必要があります。 次に、サーバーはDNとパスワードをネットワークディレクトリと比較し、ユーザーの属性に基づいてアクセスを許可します。 つまり、セッション

- SASL–Simple Authentication and Security Layer、またはSASLは、クライアントとサーバーの両方に識別情報を提供する必要があるプロトコルです。

LDAPとActvie Directory

多くはLDAPとActive Directory(AD)を同じ意味で使用していますが、実際には二つの異なるタイプのソフトウェアですが、一緒に動作することはできます。 LDAPは、ADが話すことができる言語と考えてください。 LDAPのタスクは、ADに格納されている情報を抽出することです。 ユーザーがコンピュータやプリンタなどのADで何かを検索すると、LDAPは関連する情報を見つけて結果をユーザーに提示するために使用されます。

ADは最も広く使用されているディレクトリサーバーであり、LDAPを使用して通信します。 LDAPは、ADが機能するためにアクセスを照会、維持、および決定するために使用されるプロトコルです。

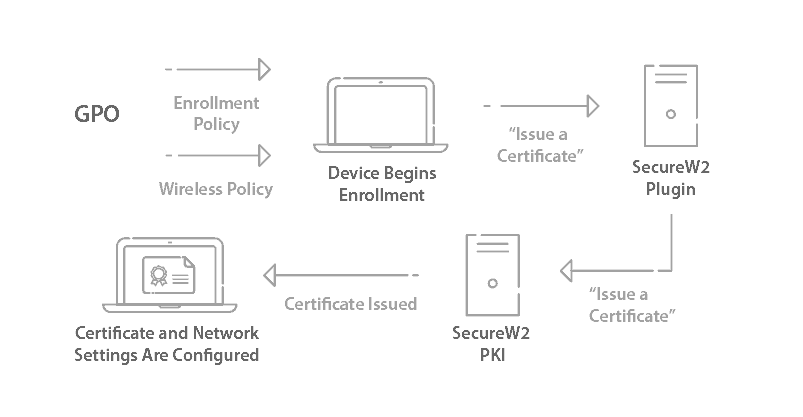

LDAPとADのもう一つの違いは、デバイス管理をどのように処理するかです。 ADには、管理者がWindowsデバイスを制御できるようにするグループポリシー(GPO)と呼ばれるメカニズムがあり、シングルサインオン機能を提供しています。 これは、LDAP互換のデバイスとサーバーを実装するときにADドメイン管理者が単独でいることを意味します。

残念ながら、標準的なLDAPセキュリティはサイバー脅威に対してはうまくいきません。

LDAPS:SSL/TLS経由でLDAPを有効にする

LDAPセキュリティは、機密情報の保存と取得を必要とするため、不可欠です。 ただし、標準のLDAPトラフィックは暗号化されていないため、サイバー攻撃に対して脆弱です。 LDAPは独自に認証を保護することができず、Secure LDAP(LDAPS)の実装が発生しました。 クライアントに接続した後、LDAPSはSSL/TLSを使用してwebトラフィックを暗号化し、ディレクトリとのバインドを確立します。

SSL/TLS暗号化は、クライアントとサーバー間の接続を保護するためにデジタルx.509証明書を使用するため、インターネット標準です。 証明書は、それが存在するデバイス/サーバーの識別子として機能します。

LDAPトラフィックを暗号化するほとんどの組織は、認証目的でユーザー名とパスワードを使用します。 その方法は機能しますが、セキュリティに関しては多くのことが望まれています。 資格情報ベースの認証に依存するLDAPシステムは、依然としてかなり脆弱です。 パスワードは簡単に忘れられ、共有され、盗まれる可能性があり、ネットワークは無線での資格情報の盗難の影響を受けやすくなります。

さらに悪いことに、標準のLDAP認証方法はwebトラフィックを暗号化していないため、ネットワーク管理者は環境に対して安全に暗号化するようにLDAPを設

主な問題は、パスワードが現代のサイバー攻撃から保護するには不十分であるため、パスワードでユーザーを認証する組織にあります。 パスワードには、無限の資格情報の試行を送信する方法であるブルートフォース攻撃や、正当なネットワークエンティティのふりをして承認されたネットワークユーザーと接続する中間者攻撃のような現代のサイバー攻撃に対抗するための不屈の精神が欠けています。

デフォルトのLDAP設定は、ほとんど現代のサイバー攻撃に対してチャンスを立っています。 幸いなことに、より良いセキュリティ対策があります:PKI付きのデジタル証明書。LDAPを使用したRADIUS認証

LDAPとRADIUSを比較する多くのリソースがあります。 両方とも同様の機能を実行できますが、LDAPサーバーがユーザー情報を格納でき、RADIUSサーバーが格納できないことを考慮して比較するのはあまり意味がありません。 LDAPにはMFA機能やアカウンティングログはありませんが、RADIUSを追加することでこれらの機能を実行できます。

LDAPサーバーにユーザーディレクトリが含まれている場合は、RADIUSサーバーを接続してLDAPディレクトリに対して認証し、Wi-Fi、VPN、およびすべてのwebアプリケーションへのア

クラウドベースのRADIUSサーバーは、業界がオンプレミスのインフラストラクチャから離れているため、ユーザーを認証するためのベストプラクティスです。 Cloud RADIUSはAD/LDAP環境に統合され、ディレクトリを直接参照することでユーザーを動的に認証できます。 ユーザーに帰属するポリシーはすべてリアルタイムで適用され、ユーザーのセグメンテーションが簡素化されます。

Cloud RADIUSは、x.509証明書を使用した802.1x/EAP-TLS認証用に事前に構築されているため、WPA2-Enterpriseネットワークを簡単に設定できます。

WPA2-Enterprise用のLDAPの設定

以前は、資格情報ベースの認証にLDAPが必要でしたが、その結果、多くの組織が認証インフラストラクチャを構築しました。 しかし、技術が進歩するにつれて、資格情報は信頼性の高いセキュリティ形式になりつつあります。 これにより、多くの人が代替認証方法を検索するようになりました。

近年、ネットワーク認証のためにパスワードからデジタル証明書に切り替える組織が増えてきています。 証明書は、範囲内で安全なネットワークに対して自動的に認証され、ユーザーが入力したり記憶したりする必要はありません。 証明書は、EAP-TLS認証で資格情報が影響を受けやすい無線攻撃や無数の脅威を防止します。

以前はデバイスの登録が複雑であると考えられていましたが、JoinNowオンボーディングソリューションでは、ユーザーは数分で証明書を自己構成できます。 証明書が装備されていれば、ユーザーは幾年もの間ネットワークに認証することができ、厄介なパスワードリセットポリシーを取扱う必要がない。 Securew2は、証明書を発行するためのソリューションだけでなく、資格情報から証明書に切り替えるために必要なインフラストラクチャ全体を提供するターンキー PKIサービスも提供しています。

DITCH LDAP For a Managed PKI Solution

業界全体の組織は、デジタル証明書で認証するためにパスワードを残しています。 デジタル証明書は、自動的に安全にネットワークに認証するように構成することができ、パスワードのすべての脆弱性によって行き詰まりません。

証明書ベースの認証は、ユーザーの資格情報を暗号化できるため、パスワードや無線での資格情報の盗難の必要性を排除します。 Man-in-the-middle攻撃は、ユーザーの資格情報が空中で平文で共有されることに依存しており、傍受が容易になります。

Securew2は管理された雲PKI、あらゆる環境に統合され、ほんの数時間の証明書ベースの認証を可能にすることができるターンキー PKIの解決を提供する。 以前は802.1x設定のデバイスを登録するのは難しいと考えられていましたが、JoinNowオンボーディングソリューションでは、管理者がWindows以外のデバイスを含むすべてのBYODに証明書をプロビジョニングできるようになりました。 MDMsを使用する組織は、強力なゲートウェイApiを構築し、既存のIDPを活用してすべての管理対象デバイスに証明書を配信できます。

Securew2のPKIは、すべてのLDAPおよびSAML IDPプロバイダで動作します。 あなたの現在の広告にてこ入れするか、または完全に残すことができる。 当社のDynamic Cloud RADIUSは、業界初のソリューションを使用してディレクトリを直接参照します。 サーバーは、ユーザーの有効性とその識別情報をリアルタイムで検索することができます。 歴史的に、これはLDAPでのみ可能でしたが、Securew2では、当社のサービスを自分の環境に統合する人は誰でも利用できます。

証明書ベースの認証によるセキュリティ強化

LDAPは、Active Directoryとの互換性のために広く使用されています。 しかし、それは管理者がサイバー攻撃に対して脆弱なネットワークを残す時代遅れの認証方法で戻って開催する必要があることを意味するものでは 幸いなことに、Securew2は、証明書ベースの認証を展開することにより、無線での資格情報の盗難を排除し、ネットワークセキュリティを強化する簡単なソリ LDAP Idプロバイダーを当社のターンキーマネージドPKIソリューションと統合することで、従来のオンプレムサーバーよりもはるかに手頃な価格です。

:

WINDOWSでLDAPを見つけるにはどうすればよいですか?

あなたは大企業やSMBで働いているかどうか、あなたはおそらくLDAPと日常的に対話しています。 LDAPディレクトリが大きくなるにつれて、管理する必要があるすべてのエントリが失われるのは簡単です。 幸いなことに、LDAPディレクトリツリー内のエントリを検索するのに役立つコマンドNslookupがあります。

NSLOOKUPを使用してSRVレコードを確認するには、次の手順に従います:

- “開始”と”実行”をクリックします。

- 開いているボックスに”cmd”と入力します。

- nslookupを入力します。

- set type=allと入力します。

- “_ldap”と入力します。_Tcp.dc._Msdcs.ここで、Domain_Nameはドメインの名前です。

LDAPが設定されているかどうかを確認するにはどうすればよいですか。

LDAPサーバーの検索パラメータのフィルタを設定している場合は、認証テストを実行して、検索フィルタが成功したことを確認する必要があります。 LDAPサーバーとの統合を成功させるには、すべての検索フィルタが正常に動作している必要があります。

- システム>システムセキュリティに移動します。

- “LDAP認証設定のテスト”をクリックします。

- LDAPユーザー名検索フィルタをテストします。 [LDAPユーザー名LDAP user name]フィールドに、既存のLDAPユーザーの名前を入力します。 [LDAPクエリのテスト]をクリックします。

- LDAPグループ名検索フィルタをテストします。 既存のLDAPグループ名を使用します。

- LDAPユーザー名をテストして、クエリ構文が正しいこと、およびLDAPユーザー-グループ-ロールの継承が適切に機能することを確認します。

LDAPサーバーを接続するにはどうすればよいですか?

Joinnow MultiOS And Connectorは、任意のLDAPサーバーの方法とIDPに容易に調整できる認証メカニズムをサポートしており、ログイン名でユーザーを認証します。 ユーザーがログインしようとすると、認証が有効になっている各LDAPサーバーが検証されます。

以下は、統合を構成するための手順を示しています:

- Idプロバイダーの設定

- まず、IDPの属性マッピングを設定します。 ここでは、ネットワークユーザーの属性によって設定され、ネットワーク内のさまざまなユーザーグループを定義するために使用されるフィールドをカスタマ

- ネットワークポリシーの設定

- ほぼすべての組織には、ネットワーク、サーバー、データなどへのさまざまなレベルのアクセスを必要とする異なるユーザーグルー Securew2を使用してオンボーディングすることで、ユーザーを識別してセグメント化する属性を設定することで、ユーザーを自動的にグループに分離できます。 たとえば、大学は、学生または教授としての地位に基づいてユーザーをセグメント化するようにオンボーディングソフトウェアを構成します。

詳細なガイドについては、”AD/LDAPサーバー用のWPA2-Enterpriseの設定”ガイドを参照してください。

LDAPを修正するにはどうすればよいですか?

LDAPサーバアドレスを解決する場合、システムはDNS SRVおよびAAAルックアップをサポートします。 システムは常に最初のインスタンスでLDAPサーバとのTLS接続を設定しようとします。 それが失敗した場合、可能であればTCP接続にフォールバックする可能性があります。 TLS接続を確立するには、LDAPサーバーの証明書に、CA証明書ストアで信頼されている認証局によって署名する必要があります。

また、解決されたLDAPサーバーのアドレスは、LDAPサーバーによって提示された証明書に含まれるCN(共通名)と一致する必要があります。 システムはSRVルックアップによって返されたポートに接続するか、389(TCP)または636(TLS)に接続します。

Active Directoryグローバルカタログを検索する要求は、ポート3268(TCP)および3269(TLS)を使用します。