La risoluzione dei problemi di rete è la parte più difficile in Unix Administration.To ottenere risolvere questi problemi di rete, è necessario un buon supporto da parte del team di rete .Non si sa mai dove il problema risiede su problemi di rete dal momento che molti hardware coinvolti come NIC, switch, cavi, router e firewall. La maggior parte dei problemi di rete sono intermedi e non si sa mai quando accadrà again.So è necessario acquisire l’attività di rete completa per trovare i problemi.In Solaris abbiamo uno strumento integrato chiamato snoop che catturerà il traffico di rete reale e salvarlo in file. La guida Snoop di UnixArena ti aiuterà a configurare lo snoop tra due IP.

Supponiamo che tu abbia raccolto l’output di snoop.Come lo analizzi ? È possibile utilizzare il comando snoop di per sé per leggere i log di snoop.Ma non è facile da usare.Ti consiglierei di utilizzare wireshark per analizzare l’output di snoop dal tuo laptop / Desktop.Qui vedremo come analizzare i dati di snoop usando wireshark.

1.Scarica wireshark e installarlo nel vostro computer portatile. È possibile scaricare la versione di Windows da http://www.wireshark.org/download.html

2.Apri un wireshark.

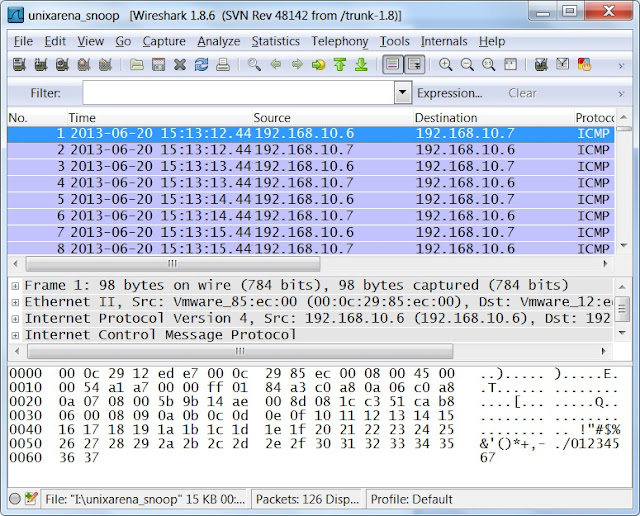

3.Vai a File – > Apri – > Seleziona il file di dati snoop dal tuo laptop/desktop.

È possibile copiare il file di dati snoop da Unix a Windows utilizzando WinSCP.

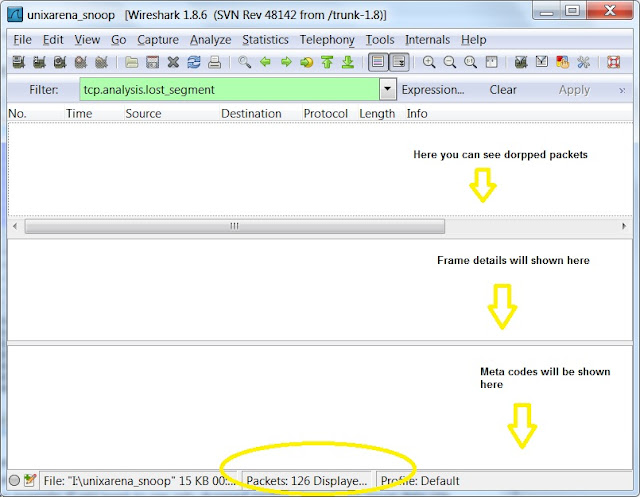

4.Se non una competenza di rete, allora vi sentirete molto difficile da capire queste uscite.Ma come amministratore di sistema, controlli poche cose usando i filer wireshark. Per un esempio.se vuoi vedere solo i pacchetti rilasciati da questi dati di snoop, usa ” tcp.analisi.filtro” lost_segment”.Basta digitare queste stringhe di filtro in quella scheda wireshark e applicare.

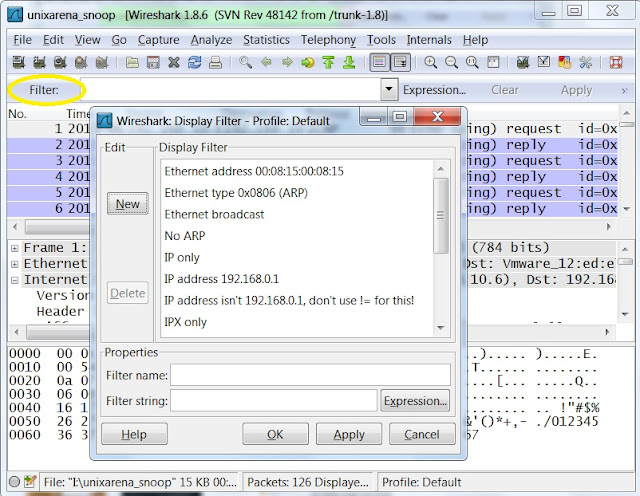

5.Ci sono molti filtri integrati disponibili in wireshark. Per applicare filtro diverso, fare clic sulla scheda filtro e si otterrà sotto schermo.Seleziona il filtro desiderato e usalo.

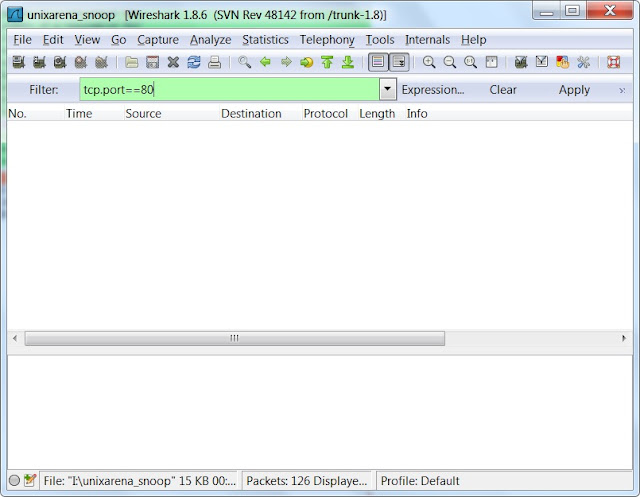

6.Ad esempio,se si desidera filtrare i risultati con post specifici, utilizzare ” tcp.port = = por_number” filter come sotto. Filtro UDP: Per un esempio, per filtrare il traffico DNS, utilizzare ” udp.porto==53″.

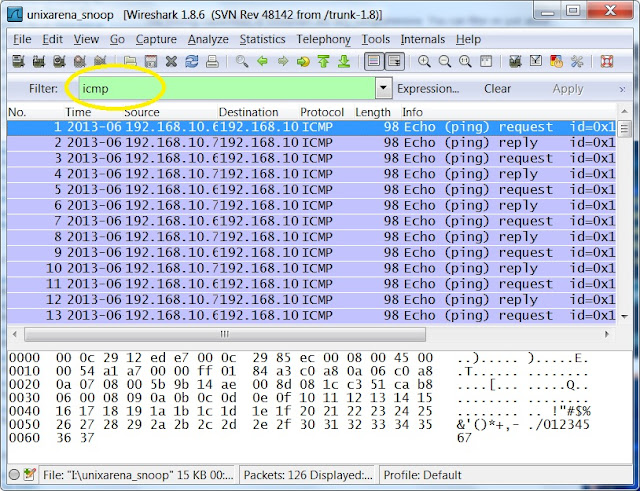

7.È inoltre possibile utilizzare il nome del protocollo come filtro.Per un esempio, se vuoi vedere solo il traffico del protocollo http, digita la scheda filtro “http” e apply.In nell’esempio seguente, ho usato il filtro “icmp” per vedere solo le richieste di ping.

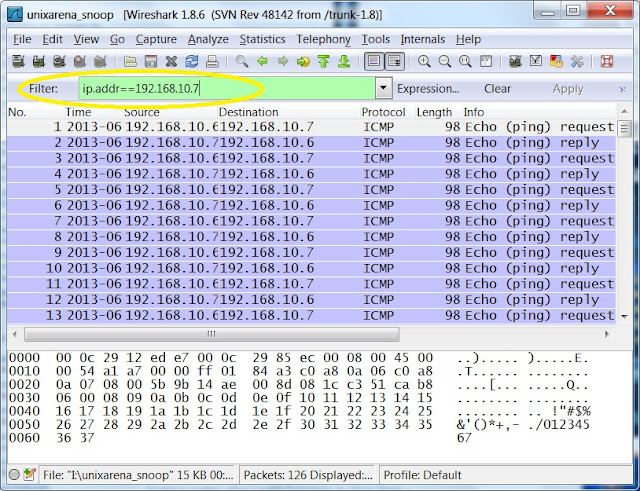

8.In in alcuni casi, è necessario trovare un traffico di indirizzo IP specifico in cui questo IP può essere destinazione o source.In questa situazione, è necessario utilizzare il filtro come sotto uno.

9.To vedi solo la richiesta http “get” dall’uso di tutti gli IP sotto il filtro.

http.richiesta

12. Per visualizzare la conversazione tra i due indirizzi IP definiti utilizzare il filtro sottostante.

Nota: Sostituire l’indirizzo IP con il vostro sistemi uno.

ip.addr= = 192.168.10.6 & & ip.addr==192.168.10.7

13. Per visualizzare tutte le ritrasmissioni nella traccia snoop, utilizzare il filtro sottostante.

tcp.analisi.ritrasmissione