Che cosa è Wired Equivalent Privacy (WEP)?

Wired Equivalent Privacy (WEP) è un protocollo di sicurezza, specificato nello standard IEEE Wireless Fidelity (Wi-Fi), 802.11 b. Tale standard è progettato per fornire una rete locale wireless (WLAN) con un livello di sicurezza e privacy paragonabile a quello che di solito ci si aspetta da una LAN cablata.

Il protocollo WEP è stato introdotto nel 1997, ma è stato afflitto da diversi problemi di sicurezza. Gli organismi di normalizzazione hanno iniziato a scoraggiarne l’uso nei primi anni 2000, poiché sono state introdotte norme più efficaci.

WEP ha tentato di limitare l’accesso ai dati della rete wireless allo stesso modo in cui le reti locali cablate (LAN) proteggono i dati. Gli utenti con accesso fisico ai punti di accesso alla rete sono gli unici con accesso alle reti cablate. Le reti wireless come il Wi-Fi dipendono da protocolli di crittografia come il WEP per impedire l’accesso non autorizzato ai dati di rete.

I meccanismi di sicurezza fisica proteggono una LAN cablata in una certa misura. Ad esempio, l’accesso controllato a un edificio impedisce agli estranei di entrare e collegare i loro dispositivi alla LAN. Gli estranei possono accedere alle WLAN tramite le onde radio che si connettono alla rete.

Come funziona WEP?

Il protocollo di privacy equivalente cablato aggiunge sicurezza simile alla sicurezza fisica di una rete cablata crittografando i dati trasmessi sulla WLAN. La crittografia dei dati protegge il collegamento wireless vulnerabile tra client e punti di accesso.

Dopo che WEP protegge le trasmissioni di dati wireless, altri meccanismi di sicurezza LAN possono garantire la privacy e la riservatezza dei dati. Questi includono la protezione con password, crittografia end-to-end, reti private virtuali e autenticazione.

I servizi di sicurezza di rete di base forniti dal protocollo per le reti wireless includono quanto segue:

- Privacy. Inizialmente WEP utilizzava una chiave a 64 bit con l’algoritmo di crittografia RC4 stream per crittografare i dati trasmessi in modalità wireless. Le versioni successive del protocollo hanno aggiunto il supporto per chiavi a 128 bit e chiavi a 256 bit per una maggiore sicurezza. WEP utilizza un vettore di inizializzazione a 24 bit, che ha portato a lunghezze chiave effettive di 40, 104 e 232 bit.

- Integrità dei dati. WEP utilizza l’algoritmo di checksum CRC-32 per verificare che i dati trasmessi siano invariati a destinazione. Il mittente utilizza il controllo di ridondanza ciclica CRC-32 per generare un valore hash a 32 bit da una sequenza di dati. Il destinatario utilizza lo stesso controllo al ricevimento. Se i due valori differiscono, il destinatario può richiedere una ritrasmissione.

- Autenticazione. WEP autentica i client quando si connettono per la prima volta al punto di accesso alla rete wireless. Consente l’autenticazione dei client wireless con questi due meccanismi:

- Autenticazione del sistema aperto. Con O, i sistemi connessi Wi-Fi possono accedere a qualsiasi punto di accesso alla rete WEP, purché il sistema connesso utilizzi un identificatore del set di servizi che corrisponda all’SSID del punto di accesso.

- Autenticazione chiave condivisa. Con SKA, i sistemi connessi al Wi-Fi utilizzano un algoritmo challenge-response in quattro fasi per l’autenticazione.

Inconvenienti alla privacy equivalente cablata

WEP è ampiamente implementato e distribuito, ma soffre di gravi carenze di sicurezza. Questi includono:

- Cifrario di flusso. Gli algoritmi di crittografia applicati ai flussi di dati, chiamati cifrari di flusso, possono essere vulnerabili agli attacchi quando una chiave viene riutilizzata. Lo spazio chiave relativamente piccolo del protocollo rende impossibile evitare il riutilizzo delle chiavi.

- Punti deboli RC4. L’algoritmo RC4 stesso è stato esaminato per debolezza crittografica e non è più considerato sicuro da usare.

- Opzionale. Come progettato, l’uso del protocollo è facoltativo. Poiché è facoltativo, gli utenti spesso non sono riusciti ad attivarlo durante l’installazione di dispositivi abilitati WEP.

- Chiave condivisa. La configurazione predefinita per questi sistemi utilizza una singola chiave condivisa per tutti gli utenti. Non è possibile autenticare singoli utenti quando tutti gli utenti condividono la stessa chiave.

Queste debolezze condannato WEP. La maggior parte degli organismi di standard ha deprecato il protocollo subito dopo che il protocollo WPA (Wi-Fi Protected Access) è diventato disponibile nel 2003.

WEP vs. WPA

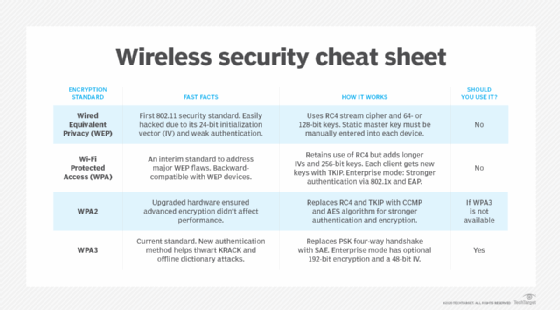

L’IEEE ha introdotto la privacy equivalente cablata nello standard di rete wireless 802.11 nel 1997 e poi ha rilasciato WPA come sostituzione proposta cinque anni dopo. Gli sforzi per risolvere WEP durante la sua breve durata non sono riusciti a produrre una soluzione sicura per l’accesso alla rete wireless. WPA2 lo ha formalmente sostituito nel 2004.

Le varianti WEP e le versioni migliorate di WPA includono i seguenti protocolli:

- WEP2. Dopo che sono emersi problemi di sicurezza, le modifiche alle specifiche IEEE hanno aumentato la lunghezza della chiave WEP a 128 bit e richiesto l’uso dell’autenticazione Kerberos. Tuttavia, questi cambiamenti si sono rivelati insufficienti per rendere il WEP più sicuro e sono stati eliminati dallo standard.

- WEPplus o WEP+. Agere Systems, una società di componenti di circuiti integrati, ha sviluppato questa variante proprietaria. WEP + ha eliminato le chiavi deboli dallo spazio chiave. Tuttavia, le questioni fondamentali sono rimaste, e solo Agere Systems Wi-Fi prodotti utilizzati WEP+.

- WPA. La prima versione di WPA ha aumentato la lunghezza della chiave a 128 bit e ha sostituito il controllo di integrità CRC-32 con il protocollo di integrità della chiave temporale. Tuttavia, WPA utilizza ancora l’algoritmo di crittografia RC4 e ha mantenuto altri punti deboli da WEP.

- WPA2. Questo aggiornamento WPA aggiunto crittografia più forte e la protezione dell’integrità. Esso utilizza la modalità Contatore cifratura Block Chaining Message Authentication Code Protocol, che incorpora l’algoritmo Advanced Encryption Standard per la crittografia e la verifica dell’integrità delle trasmissioni wireless. WPA2 è disponibile nelle seguenti due modalità:

- WPA2-Enterprise richiede un server di autenticazione remota del servizio utente dial-in per autenticare gli utenti.

- WPA2-La chiave pre-condivisa è destinata all’uso personale e si basa su chiavi pre-condivise fornite agli utenti autorizzati.

- WPA3. L’attuale versione di WPA è diventata disponibile nel 2018. Fornisce una maggiore sicurezza per gli utenti della rete wireless. I miglioramenti di WPA3 includono:

- crittografia più forte sia in modalità enterprise che personale;

- autenticazione migliorata per la modalità personale; e

- perfetta segretezza in avanti per le comunicazioni in modalità personale.

Come si usa WEP?

I produttori di hardware wireless hanno implementato WEP in hardware, il che significava che gli aggiornamenti del protocollo di sicurezza dovevano adattarsi alla memoria flash delle schede di interfaccia di rete wireless e dei dispositivi di access point di rete. Ciò ha limitato la portata dei miglioramenti possibili con WEP e WPA. Significava anche sistemi che utilizzano hardware più vecchio potrebbe essere vulnerabile ad attacchi ben noti.

Data la diffusione diffusa di dispositivi wireless e access point economici, WEP è ancora in uso e continuerà ad essere utilizzato fino al ritiro dell’hardware obsoleto. Ciò significa che i professionisti del networking e IT dovrebbero essere vigili nell’identificare e sostituire questi dispositivi obsoleti.

Ulteriori informazioni sui protocolli utilizzati per proteggere le reti wireless in questa panoramica degli standard di sicurezza WLAN.