Per molti anni, LDAP è stato il protocollo dominante per l’autenticazione utente sicura per le directory on-premise. Le organizzazioni hanno utilizzato LDAP per archiviare e recuperare i dati dai servizi di directory ed è una parte fondamentale del blueprint per Active Directory (AD), il servizio di directory più utilizzato. Storicamente, LDAP ha fornito un livello di sicurezza efficiente per le organizzazioni per distribuire WPA2-Enterprise.

Fortunatamente, i servizi Cloud PKI di SecureW2 aiutano gli ambienti AD/LDAP a migrare senza problemi nel cloud con una soluzione Azure senza password. Ma se vuoi mantenere LDAP e AD, offriamo anche il client di onboarding BYOD # 1 che consente agli utenti finali di self-service per l’autenticazione PEAP-MSCHAPv2 802.1 X. Senza il client di onboarding, potresti perdere la configurazione della convalida del certificato del server e lasciare esposta la tua rete. Il Cloud PKI di SecureW2 può essere installato in meno di un’ora e non richiede alcun aggiornamento del carrello elevatore, basta vedere cosa hanno da dire i nostri clienti.

Questo articolo prende un tuffo in profondità LDAP ed esamina se i suoi standard di sicurezza reggono fino a più moderne minacce informatiche.

Che cos’è LDAP?

Lightweight Directory Access Protocol, o LDAP, è un protocollo software che memorizza e organizza i dati per renderli facilmente ricercabili. I dati possono essere qualsiasi informazione su organizzazioni, dispositivi o utenti memorizzati nelle directory. LDAP è il protocollo utilizzato dai server per parlare con le directory on-premise.

I dati sono memorizzati in una struttura gerarchica chiamata Directory Information Tree (DIT), che organizza i dati in una struttura ad “albero” ramificato, rendendo più facile per gli amministratori navigare nelle loro directory, trovare dati specifici e amministrare le politiche di accesso degli utenti.

Cosa significa “Leggero”?

Il predecessore di LDAP, il protocollo di accesso alle directory, è stato sviluppato come parte del servizio di directory x.500. Tuttavia, utilizzava lo stack di protocollo O che non si adattava a molte reti e quindi era difficile da implementare.

LDAP è stato sviluppato per essere un protocollo alternativo leggero (che significa meno codice) in grado di accedere ai servizi di directory x.500 con protocollo TCP/IP, che era (ed è) lo standard per Internet.

Cosa fa LDAP?

Lo scopo principale di LDAP è quello di fungere da hub centrale per l’autenticazione e l’autorizzazione. LDAP aiuta le organizzazioni a memorizzare le credenziali utente (nome utente/password) e ad accedervi in un secondo momento, ad esempio quando un utente tenta di accedere a un’applicazione abilitata per LDAP. Le credenziali dell’utente memorizzate in LDAP autenticano l’utente.

Gli attributi utente possono anche essere memorizzati in LDAP, che determina ciò che l’utente è autorizzato ad accedere in base alle politiche impostate dalla directory.

Come funziona LDAP?

LDAP si basa su un’interazione client-server. Il client inizia una sessione con il server, chiamata “associazione”. Il client presenta le proprie credenziali utente che il server può confrontare con la directory e autorizzare l’accesso in base agli attributi dell’utente.

Modelli LDAP

LDAP può essere suddiviso in 4 modelli che spiegano 4 diversi servizi forniti da un server LDAP.

Modello di informazioni

Questo modello determina quali informazioni possono essere memorizzate in LDAP e si basa su “voci”. Una voce è un identificatore per un oggetto reale (server, dispositivi, utenti) in una rete attraverso attributi che descrivono l’oggetto. Le voci aiutano a determinare i livelli di accesso alla rete dell’utente.

Modello di denominazione

Qui, alle voci vengono assegnati Nomi distinti (DN) in base alla loro posizione nella gerarchia DIT. I DNS sono composti da Nomi distinti relativi (RDN), che rappresentano a loro volta ogni attributo entry. In termini più semplici, RDN è come un nome di file in Windows, mentre il DN è come il percorso del file.

Modello funzionale

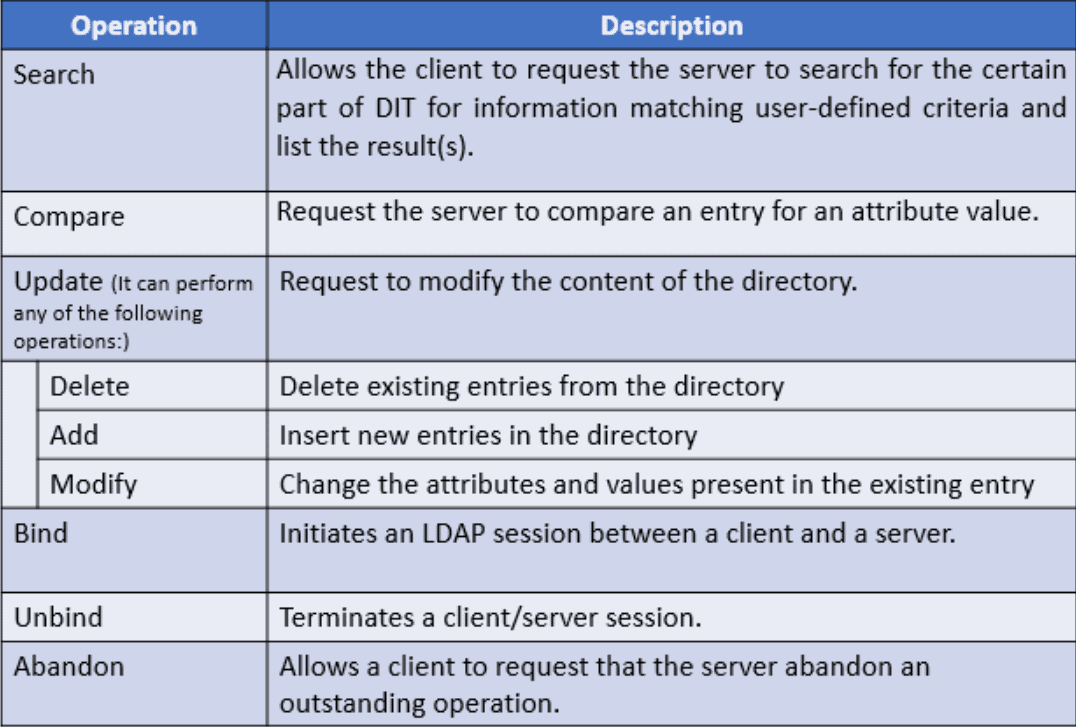

Il modello funzionale definisce quali funzioni è possibile eseguire con un server LDAP. Queste funzioni possono essere suddivise in tre categorie principali, ognuna con le proprie sottocategorie.

- Query-Va e recupera le informazioni richieste memorizzate nella directory.

- Update-Modifica le informazioni nella directory. Gli utenti possono aggiungere, eliminare o modificare le informazioni esistenti.

- Autenticazione: consente agli utenti di connettersi e disconnettersi con il server LDAP.Questo pratico grafico fornito da Hack2Secure fa un ottimo lavoro delineando ogni funzione.

Modello di sicurezza

Il modello di sicurezza offre ai client l’opportunità di fornire la propria identità per l’autenticazione. Una volta autenticati, i server possono determinare quale livello di accesso è concesso al client in base alle loro politiche. Espandendo l’operazione di associazione dal modello funzionale, sono disponibili tre opzioni per l’associazione:

- Nessuna autenticazione: questa opzione è consigliata per i casi in cui il furto delle credenziali non è un problema. Chiunque lasci gli spazi vuoti dei campi DN e password sarà definito come un utente anonimo e verrà assegnato livelli di accesso in base alle politiche di rete esistenti. Questa opzione viene solitamente lasciata per rate o altri casi in cui non è richiesta l’autenticazione.

- Autenticazione di base: il client LDAP deve fornire un DN e una password per l’autenticazione. Il server confronta quindi il DN e la password con la directory di rete e concede loro l’accesso in base agli attributi dell’utente. Le credenziali vengono inviate tramite testo in chiaro, il che significa che possono essere facilmente lette da una parte non autorizzata se si dovesse infiltrarsi nella loro sessione

- SASL – Simple Authentication and Security Layer, o SASL, è un protocollo che richiede sia al client che al server di fornire informazioni di identificazione.

LDAP e Actvie Directory

Sebbene molti utilizzino LDAP e Active Directory (AD) in modo intercambiabile, sono in realtà due diversi tipi di software, sebbene possano lavorare insieme. Pensa a LDAP come alla lingua che AD è in grado di parlare. Il compito di LDAP è quello di estrarre le informazioni memorizzate in AD. Quando un utente cerca qualcosa in AD, come un computer o una stampante, LDAP è ciò che viene utilizzato per trovare le informazioni pertinenti e presentare i risultati all’utente.

AD è il server di directory più utilizzato e utilizza LDAP per comunicare. LDAP è il protocollo utilizzato per interrogare, mantenere e determinare l’accesso affinché AD funzioni.

Un’altra differenza tra LDAP e AD è il modo in cui gestiscono la gestione dei dispositivi. AD ha un meccanismo chiamato Criteri di gruppo (GPO) che consente agli amministratori di controllare i dispositivi Windows e offre funzionalità di Single Sign-On, nessuna delle quali è disponibile con LDAP. Quando si tratta di capacità, c’è molto da desiderare con LDAP, il che significa che gli amministratori di domini AD sono da soli quando implementano dispositivi e server compatibili con LDAP.

Sfortunatamente, la sicurezza LDAP standard non va bene contro le minacce informatiche, di cui parleremo in seguito.

LDAPS: Abilitare LDAP su SSL / TLS

La sicurezza LDAP è indispensabile poiché comporta l’archiviazione e il recupero di informazioni sensibili. Tuttavia, il traffico LDAP standard non è crittografato, lasciandolo vulnerabile agli attacchi informatici. LDAP non è in grado di proteggere l’autenticazione da solo, che ha generato l’implementazione di LDAP sicuro (LDAPS). Dopo la connessione a un client, LDAPS crittografa il traffico Web con SSL / TLS per stabilire un bind con la directory.

La crittografia SSL/TLS è uno standard Internet perché utilizza certificati x.509 digitali per proteggere una connessione tra client e server. I certificati fungono da identificatori per il dispositivo / server in cui risiede.

La maggior parte delle organizzazioni che crittografano il traffico LDAP utilizza un nome utente e una password per scopi di autenticazione. Mentre quel metodo funziona, lascia molto a desiderare per quanto riguarda la sicurezza. I sistemi LDAP che si basano sull’autenticazione basata su credenziali sono ancora abbastanza vulnerabili. Le password possono essere facilmente dimenticate, condivise e rubate, lasciando la rete suscettibile di furto di credenziali over-the-air.

Peggio ancora, il metodo di autenticazione LDAP standard non crittografa nemmeno il traffico Web, il che significa che gli amministratori di rete sono lasciati con il compito di configurare LDAP per crittografare in modo sicuro per i loro ambienti.

Il problema principale risiede nelle organizzazioni che autenticano gli utenti con password perché le password non sono sufficienti per proteggersi dai moderni attacchi informatici. Le password non hanno la forza di resistere ai moderni attacchi informatici come l’attacco di forza bruta, che è un metodo che invia infiniti tentativi di credenziali, o l’attacco man-in-the-middle, che finge di essere un’entità di rete legittima e si connette con un utente di rete approvato.

Le impostazioni LDAP predefinite hanno appena una possibilità contro i moderni attacchi informatici. Fortunatamente, c’è una misura di sicurezza migliore: certificati digitali con un PKI.

Autenticazione RADIUS con LDAP

Ci sono molte risorse là fuori che confrontano LDAP e RADIUS. Mentre entrambi possono eseguire funzioni simili, non ha molto senso confrontare considerando che un server LDAP può memorizzare le informazioni dell’utente e un server RADIUS non può. LDAP non fornisce funzionalità MFA o registri contabili, ma è possibile eseguire tali funzioni aggiungendo RADIUS.

Se il server LDAP contiene la directory utente, è possibile collegare un server RADIUS per l’autenticazione rispetto alla directory LDAP per autorizzare l’accesso a Wi-Fi, VPN e tutte le applicazioni Web.

Un server RADIUS basato su cloud è la migliore pratica per l’autenticazione degli utenti perché il settore si sta allontanando dalle infrastrutture on-premise. Cloud RADIUS può essere integrato in un ambiente AD / LDAP e autenticare dinamicamente gli utenti facendo riferimento direttamente alla directory. Qualsiasi criterio attribuito a un utente verrà applicato in tempo reale, semplificando la segmentazione degli utenti.

Cloud RADIUS è pre-costruito per l’autenticazione 802.1 x/EAP-TLS con certificati x.509, che è un modo semplice per configurare una rete WPA2-Enterprise.

Configurazione di LDAP per WPA2-Enterprise

LDAP era richiesto per l’autenticazione basata su credenziali e, di conseguenza, molte organizzazioni hanno creato la propria infrastruttura di autenticazione attorno a esso. Ma con il progredire della tecnologia, le credenziali sono diventate sempre meno una forma affidabile di sicurezza. Questo ha spinto molti a cercare metodi di autenticazione alternativi.

Negli ultimi anni, abbiamo visto sempre più organizzazioni iniziare a passare da password a certificati digitali per l’autenticazione di rete. I certificati si autenticano automaticamente nella rete protetta quando sono nel raggio d’azione e non devono essere inseriti o ricordati dall’utente. I certificati impediscono attacchi over-The-Air e una miriade di minacce a cui le credenziali sono suscettibili con l’autenticazione EAP-TLS.

Mentre la registrazione dei dispositivi era considerata complessa, la soluzione di onboarding JoinNow consente agli utenti di auto-configurare i certificati in pochi minuti. Una volta dotato di un certificato, l’utente può essere autenticato alla rete per anni e non avrà mai a che fare con fastidiosi criteri di reimpostazione della password. SecureW2 offre non solo soluzioni per l’emissione di certificati, ma anche servizi PKI chiavi in mano che forniscono l’intera infrastruttura necessaria per passare dalle credenziali ai certificati.

Abbandona LDAP per una soluzione PKI gestita

Le organizzazioni di tutto il settore stanno lasciando le password per autenticarsi con certificati digitali. I certificati digitali possono essere configurati per autenticarsi automaticamente su una rete in modo sicuro e non sono impantanati da tutte le vulnerabilità delle password.

L’autenticazione basata su certificato elimina la necessità di password e furti di credenziali over-the-air perché possono crittografare le credenziali dell’utente. Gli attacchi man-in-the-middle si basano sulle credenziali dell’utente condivise in chiaro via etere, rendendole facili da intercettare.

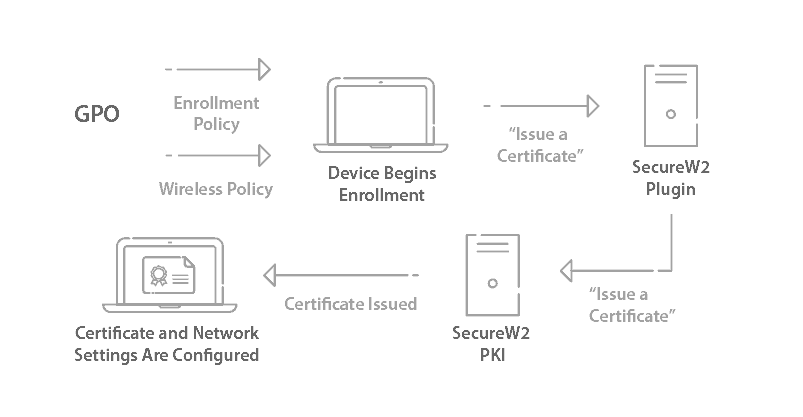

SecureW2 offre un Managed Cloud PKI, una soluzione PKI chiavi in mano che può essere integrata in qualsiasi ambiente e abilitare l’autenticazione basata su certificati in poche ore. La registrazione dei dispositivi per le impostazioni 802.1 x era considerata difficile, ma la nostra soluzione di onboarding JoinNow garantisce agli amministratori la possibilità di eseguire il provisioning di un certificato su ogni BYOD, inclusi i dispositivi non Windows. Le organizzazioni che utilizzano MDM possono creare potenti API gateway e sfruttare i propri IDP esistenti per distribuire certificati a tutti i dispositivi gestiti.

PKI di SecureW2 funziona con tutti i provider IDP LDAP e SAML. Puoi sfruttare il tuo ANNUNCIO corrente o lasciarlo completamente indietro. Il nostro Dynamic Cloud RADIUS utilizza una soluzione di primo settore per fare riferimento direttamente alla directory. Il server può cercare in tempo reale la validità dell’utente e le sue informazioni identificative. Storicamente, questo era possibile solo con LDAP, ma con SecureW2 è disponibile per chiunque integri il nostro servizio nel proprio ambiente.

Maggiore sicurezza con autenticazione basata su certificato

LDAP è ampiamente utilizzato grazie in gran parte alla sua compatibilità con Active Directory. Tuttavia, ciò non significa che gli amministratori debbano essere trattenuti con metodi di autenticazione antiquati che lasciano le loro reti vulnerabili agli attacchi informatici. Fortunatamente, SecureW2 offre una soluzione semplice per eliminare il furto di credenziali over-the-air e rafforzare la sicurezza della rete in tutto distribuendo l’autenticazione basata su certificati. Integra il tuo provider di identità LDAP con la nostra soluzione PKI gestita chiavi in mano, che è molto più economica dei server on-prem legacy.

Domande frequenti LDAP:

Come faccio a trovare LDAP in Windows?

Che tu stia lavorando in una grande azienda o in una PMI, probabilmente stai interagendo quotidianamente con LDAP. Man mano che la tua directory LDAP cresce, è facile perdersi in tutte le voci che potresti dover gestire. Fortunatamente, c’è un comando che ti aiuterà a cercare le voci in un albero di directory LDAP: Nslookup.

Utilizzare Nslookup per verificare i record SRV, attenersi alla seguente procedura:

- Fare clic su Start ed Esegui.

- Nella casella Aperta, digitare “cmd”.

- Inserisci nslookup.

- Immettere set type = all.

- Inserisci ” _ldap._TCP.DC._msdc.Domain_Name”, dove Domain_Name è il nome del tuo dominio.

Come faccio a sapere se LDAP è configurato?

Se si configurano i filtri per i parametri di ricerca per il server LDAP, è necessario eseguire test di autenticazione per confermare che i filtri di ricerca hanno esito positivo. Tutti i filtri di ricerca devono funzionare correttamente per garantire il successo delle integrazioni con il server LDAP.

- Vai a Sistema > Sicurezza del sistema.

- Fare clic su Verifica impostazioni di autenticazione LDAP.

- Verifica il filtro di ricerca nome utente LDAP. Nel campo Nome utente LDAP, digitare il nome di un utente LDAP esistente. Fare clic su Verifica query LDAP.

- Verifica il filtro di ricerca nome gruppo LDAP. Utilizzare un nome di gruppo LDAP esistente.

- Testare il nome utente LDAP per assicurarsi che la sintassi della query sia corretta e che l’ereditarietà del ruolo del gruppo utente LDAP funzioni correttamente.

Come posso collegare un server LDAP?

JoinNow MultiOS and Connector supporta un meccanismo di autenticazione che può essere facilmente adattato al metodo e all’IDP di qualsiasi server LDAP per autenticare gli utenti con un nome di accesso. Quando un utente tenta di accedere, viene verificato ogni server LDAP abilitato per l’autenticazione.

Quanto segue illustra i passaggi necessari per configurare l’integrazione:

- Configurare il provider di identità

- Iniziare configurando la mappatura degli attributi dell’IDP. Qui potrete personalizzare i campi che vengono popolati dagli attributi degli utenti della rete e verranno utilizzati per definire diversi gruppi di utenti all’interno della rete.

- Configurare i criteri di rete

- Quasi tutte le organizzazioni hanno diversi gruppi di utenti che richiedono diversi livelli di accesso a reti, server, dati, ecc. Onboarding con SecureW2, è possibile separare automaticamente gli utenti in gruppi configurando i loro attributi per identificare e segmentare gli utenti. Ad esempio, un’università configurerebbe il software di onboarding per segmentare gli utenti in base al loro stato di studente o professore.

Per una guida più dettagliata, visita la nostra guida alla configurazione di WPA2-Enterprise per i server AD/LDAP.

Come posso risolvere LDAP?

Quando si risolve l’indirizzo del server LDAP, il sistema supporta le ricerche DNS SRV e AAA. Il sistema tenta sempre in prima istanza di impostare una connessione TLS con il server LDAP. Se ciò non riesce, potrebbe tornare a una connessione TCP se possibile. Per stabilire una connessione TLS, il certificato del server LDAP deve essere firmato da un’autorità attendibile nell’archivio certificati CA.

Inoltre, l’indirizzo del server LDAP risolto deve corrispondere al CN (nome comune) contenuto nel certificato presentato dal server LDAP. Il sistema si connetterà alla porta restituita da una ricerca SRV, oppure si connetterà a 389 (TCP) o 636 (TLS).

Le richieste di ricerca nel catalogo globale di Active Directory utilizzano le porte 3268 (TCP) e 3269 (TLS).