a hálózati hibaelhárítás a UNIX legnehezebb része Administration.To get megoldani ezeket a hálózati problémákat, szüksége van a hálózati csapat jó támogatására .Soha nem tudhatod, hol van a probléma a hálózati kérdésekben, mivel sok hardver érintett, mint a NIC,switch, kábelek, útválasztók és tűzfalak. A legtöbb hálózati probléma köztes, és soha nem lehet tudni, mikor fog megtörténni again.So a problémák megtalálásához teljes hálózati tevékenységet kell rögzítenie.A Solarisban van egy beépített Snoop nevű eszköz, amely rögzíti a valós hálózati forgalmat, és fájlba menti. Az UnixArena Snoop útmutatója segít a snoop beállításában két IP között.

tegyük fel, hogy összegyűjtötte a snoop kimenetet.Hogyan elemzi ? Használhatja snoop parancs magától olvasni a snoop naplók.De nem felhasználóbarát.Azt javasoljuk, hogy használja wireshark elemzésére snoop kimenet a laptop/asztali.Itt látni fogjuk, hogyan kell elemezni a snoop adatokat a wireshark segítségével.

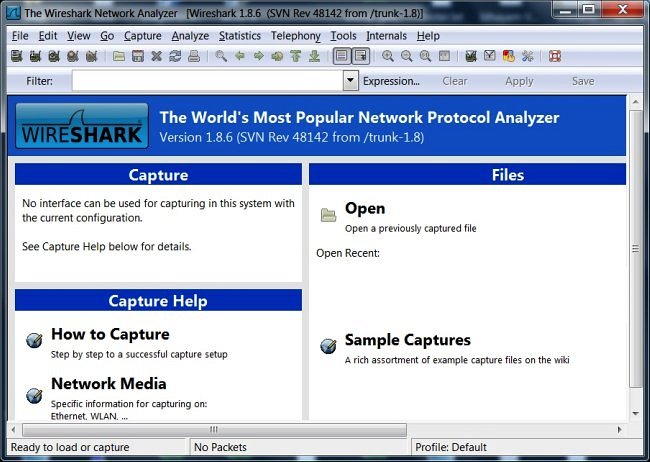

1.Töltse le a wireshark-ot és telepítse a laptopjára. A windows verziót letöltheti http://www.wireshark.org/download.html

2.Nyisson ki egy wireshark-ot.

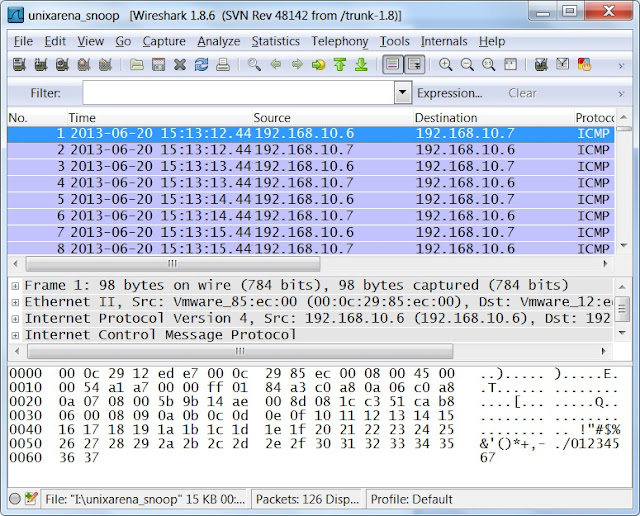

3.Ugrás a fájl – > Megnyitás – > válassza ki a snoop adatfájlt a laptopról / asztalról.

a snoop adatfájlt a UNIX-ról A windows-ra másolhatja a winSCP használatával.

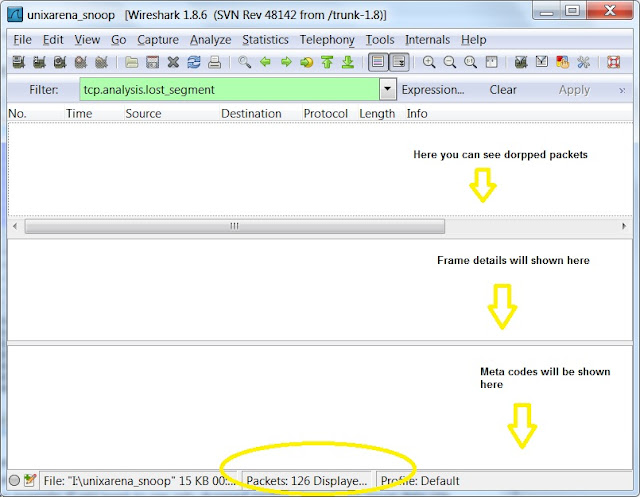

4.Ha nem hálózati szakértelem,akkor nagyon nehéz lesz megérteni ezeket a kimeneteket.De mint rendszergazda, néhány dolgot ellenőriz a wireshark filers segítségével. Például.ha csak a leesett csomagokat szeretné látni ezekből a snoop adatokból, használja a ” tcp.elemzés.lost_segment ” szűrő.Csak írja be ezeket a szűrő karakterláncot a wireshark fülre és alkalmazza.

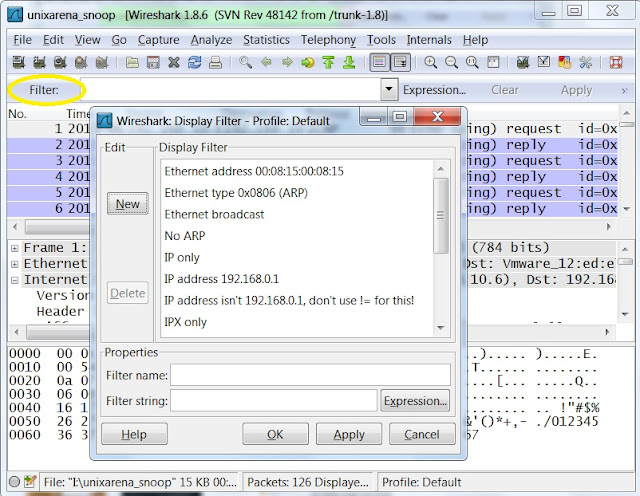

5.Számos beépített szűrő áll rendelkezésre a wireshark – ban. Különböző szűrő alkalmazásához kattintson a szűrő fülre,és a képernyő alatt lesz.Válassza ki a kívánt szűrőt, és használja azt.

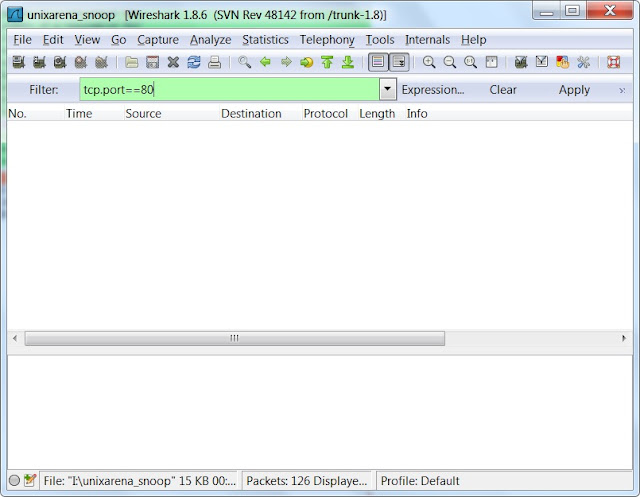

6.Például,ha az eredményeket egy adott bejegyzéssel szeretné szűrni, használja a ” tcp.port= = por_number ” szűrő, mint alább. UDP szűrő: például a DNS-forgalom szűréséhez használja az ” udp.port= = 53″.

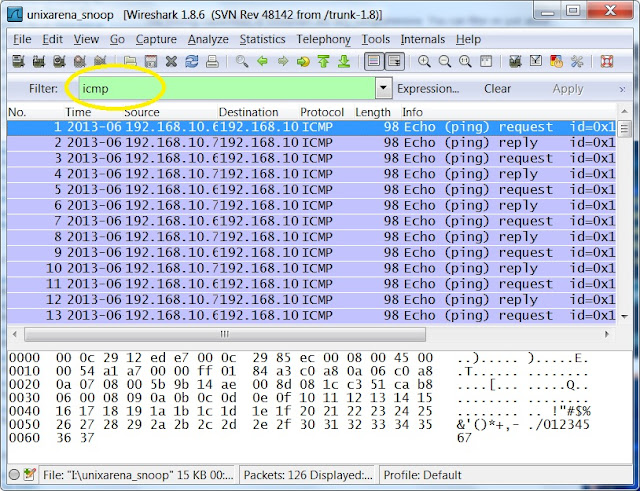

7.A protokoll nevét szűrőként is használhatja.Például, ha csak http protokoll forgalmat szeretne látni, írja be a” http “szűrő fület apply.In az alábbi példa, az “icmp” szűrőt használtam csak a ping kérések megtekintéséhez.

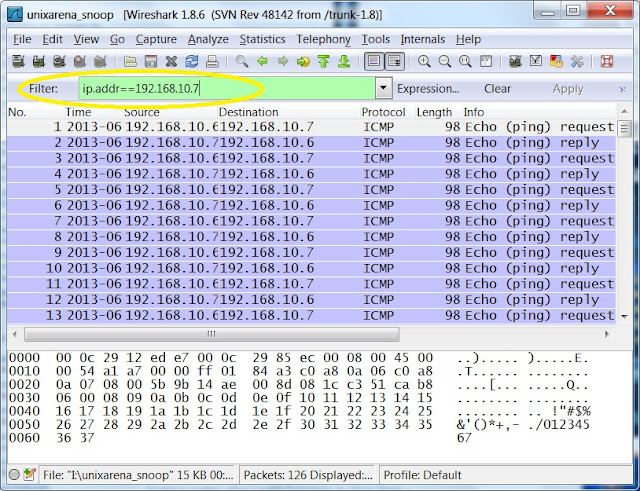

8.In bizonyos esetekben meg kell találnia egy adott IP-cím forgalmat, ahol ez az IP lehet cél vagy source.In ebben a helyzetben olyan szűrőt kell használnia,mint az egyik alatt.

9.To lásd csak a http ” get ” kérést az összes IP-től a szűrő alatt.

http.kérés

12. A két meghatározott IP-cím közötti beszélgetés megtekintéséhez használja az alábbi szűrőt.

Megjegyzés: cserélje ki az IP-címet a sajátjára rendszerek egy.

ip.addr= = 192.168.10.6 & & ip.cím==192.168.10.7

13. Az összes újbóli átvitel megjelenítéséhez a snoop nyomkövetésben, használja az alábbi szűrőt.

tcp.elemzés.újraküldés