mi az a Wired Equivalent Privacy (WEP)?

a Wired Equivalent Privacy (WEP) egy biztonsági protokoll, amelyet az IEEE Wireless Fidelity (Wi-Fi) 802.11 b szabványa határoz meg.

a WEP protokollt 1997-ben vezették be, de számos biztonsági probléma sújtotta. A szabványügyi testületek a 2000-es évek elején kezdték el visszatartani annak használatát, mivel hatékonyabb szabványokat vezettek be.

a WEP megpróbálta korlátozni a vezeték nélküli hálózati adatokhoz való hozzáférést, ugyanúgy, ahogy a vezetékes helyi hálózatok (LAN-ok) védik az adatokat. A hálózati hozzáférési pontokhoz fizikai hozzáféréssel rendelkező felhasználók az egyetlenek, akik hozzáférnek a vezetékes hálózatokhoz. A vezeték nélküli hálózatok, például a Wi-Fi, a WEP-hez hasonló titkosítási protokolloktól függenek, hogy megakadályozzák a hálózati adatokhoz való jogosulatlan hozzáférést.

a fizikai biztonsági mechanizmusok bizonyos mértékben védik a vezetékes helyi hálózatot. Például az épülethez való Ellenőrzött hozzáférés megakadályozza a kívülállók belépését és eszközeik csatlakoztatását a LAN-ba. A kívülállók hozzáférhetnek a WLAN-okhoz a hálózathoz csatlakozó rádióhullámokon keresztül.

hogyan működik a WEP?

a vezetékes egyenértékű Adatvédelmi protokoll a vezetékes hálózat fizikai biztonságához hasonló biztonságot nyújt a WLAN-on keresztül továbbított adatok titkosításával. Az adattitkosítás védi az ügyfelek és a hozzáférési pontok közötti sérülékeny vezeték nélküli kapcsolatot.

miután a WEP biztosítja a vezeték nélküli adatátvitelt, más LAN biztonsági mechanizmusok biztosíthatják az adatvédelmet és az adatok titkosságát. Ezek közé tartozik a jelszavas védelem, a végpontok közötti titkosítás, a virtuális magánhálózatok és a hitelesítés.

a protokoll által a vezeték nélküli hálózatokhoz nyújtott alapvető hálózati biztonsági szolgáltatások a következők:

- magánélet. A WEP kezdetben egy 64 bites kulcsot használt az RC4 stream titkosítási algoritmussal a vezeték nélkül továbbított adatok titkosításához. A protokoll későbbi verziói a 128 bites és a 256 bites kulcsok támogatását adták a jobb biztonság érdekében. A WEP egy 24 bites inicializálási vektort használ, ami 40, 104 és 232 bites kulcshosszúságot eredményezett.

- adatintegritás. A WEP a CRC – 32 ellenőrzőösszeg algoritmust használja annak ellenőrzésére, hogy a továbbított adatok változatlanok-e a rendeltetési helyen. A feladó a CRC – 32 ciklikus redundancia-ellenőrzést használja egy 32 bites hash érték előállításához egy adatsorból. A címzett ugyanazt a csekket használja a kézhezvételkor. Ha a két érték eltér, a címzett kérheti az újraküldést.

- hitelesítés. A WEP hitelesíti az ügyfeleket, amikor először csatlakoznak a vezeték nélküli hálózati hozzáférési ponthoz. Lehetővé teszi a vezeték nélküli ügyfelek hitelesítését ezzel a két mechanizmussal:

- nyissa meg a rendszer hitelesítését. Az OSA-val a Wi-Fi-vel csatlakoztatott rendszerek bármely WEP hálózati hozzáférési ponthoz hozzáférhetnek, amennyiben a csatlakoztatott rendszer a hozzáférési pont SSID-jével megegyező szolgáltatáskészlet-azonosítót használ.

- Megosztott Kulcsú Hitelesítés. Az SKA segítségével a Wi-Fi-vel csatlakoztatott rendszerek négylépcsős kihívás-válasz algoritmust használnak a hitelesítéshez.

a vezetékes egyenértékű Adatvédelem hátrányai

a WEP széles körben implementált és telepített, de komoly biztonsági hiányosságokkal küzd. Ezek a következők:

- patak rejtjel. Az adatfolyamokra alkalmazott titkosítási algoritmusok, úgynevezett adatfolyam-titkosítók, sebezhetőek lehetnek a támadásokkal szemben, amikor egy kulcsot újra felhasználnak. A protokoll viszonylag kis kulcsterülete lehetetlenné teszi a kulcsok újrafelhasználásának elkerülését.

- RC4 gyengeségek. Maga az RC4 algoritmus kriptográfiai gyengeség miatt került vizsgálat alá, és már nem tekinthető biztonságosnak.

- választható. A tervezés szerint a protokoll használata opcionális. Mivel opcionális, a felhasználók gyakran nem tudták aktiválni a WEP-kompatibilis eszközök telepítésekor.

- megosztott kulcs. Ezeknek a rendszereknek az alapértelmezett konfigurációja egyetlen megosztott kulcsot használ minden felhasználó számára. Nem hitelesítheti az egyes felhasználókat, ha minden felhasználó ugyanazt a kulcsot használja.

ezek a gyengeségek ítélve WEP. A legtöbb szabványügyi testület nem sokkal a Wi-Fi Protected Access (WPA) protokoll 2003-as elérhetővé válása után elavult.

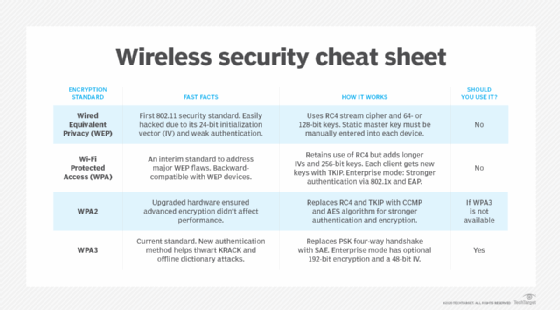

WEP vs.WPA

az IEEE Vezetékes egyenértékű adatvédelmet vezetett be a 802.11 vezeték nélküli hálózati szabvány 1997-ben, majd öt évvel később kiadta a WPA-t javasolt csereként. A WEP rövid élettartama alatt történő javítására tett erőfeszítések nem hoztak létre biztonságos megoldást a vezeték nélküli hálózati hozzáférésre. A WPA2 hivatalosan 2004-ben váltotta fel.

a WEP változatok és a WPA továbbfejlesztett verziói a következő protokollokat tartalmazzák:

- WEP2. Miután biztonsági problémák merültek fel, az IEEE specifikációinak módosításai 128 bitesre növelték a WEP kulcs hosszát, és Kerberos hitelesítést igényeltek. Ezek a változások azonban elégtelennek bizonyultak a WEP biztonságosabbá tételéhez, és kikerültek a szabványból.

- WEPplus vagy WEP+. Az Agere Systems, egy integrált áramköri alkatrészgyártó cég kifejlesztette ezt a szabadalmaztatott változatot. A WEP + megszüntette a gyenge kulcsokat a kulcstérből. Azonban alapvető kérdések maradtak, és csak Agere Systems Wi-Fi TERMÉKEK HASZNÁLT WEP+.

- WPA. A WPA első verziója 128 bitre növelte a kulcs hosszát, és a CRC-32 integritásellenőrzést az időbeli kulcs integritási protokollra cserélte. A WPA azonban továbbra is az RC4 titkosítási algoritmust használja, és megtartotta a WEP egyéb gyengeségeit.

- WPA2. Ez a WPA frissítés erősebb titkosítást és integritásvédelmet adott hozzá. Használja a Counter Mode rejtjel blokk láncolás üzenet hitelesítési kód protokoll, amely magában foglalja az Advanced Encryption Standard algoritmus titkosítás és integritás ellenőrzése Vezeték nélküli adások. WPA2 jön a következő két mód:

- WPA2-Enterprise igényel távoli hitelesítés betárcsázós User Service authentication server hitelesítésére felhasználók.

- WPA2-az előre megosztott kulcs személyes használatra készült, és a jogosult felhasználóknak adott előre megosztott kulcsokra támaszkodik.

- WPA3. A WPA jelenlegi verziója 2018-ban vált elérhetővé. Sokkal jobb biztonságot nyújt a vezeték nélküli hálózati felhasználók számára. A WPA3 fejlesztései a következők:

- erősebb titkosítás mind vállalati, mind személyes módban;

- továbbfejlesztett hitelesítés személyes módban; és

- tökéletes továbbítási titoktartás személyes módú kommunikációhoz.

hogyan kell használni a WEP-t?

a vezeték nélküli hardvergyártók bevezették a WEP-t a hardverbe, ami azt jelentette, hogy a biztonsági protokoll frissítéseinek be kellett illeszkedniük a vezeték nélküli hálózati interfész kártyák és a hálózati hozzáférési pont eszközök flash memóriájába. Ez korlátozta a WEP-vel és a WPA-val lehetséges fejlesztések körét. Ez azt is jelentette, hogy a régebbi hardvert használó rendszerek sebezhetőek lehetnek a jól ismert támadásokkal szemben.

az olcsó vezeték nélküli eszközök és hozzáférési pontok széles körű elterjedése miatt a WEP-t továbbra is használják, és az elavult hardver visszavonásáig továbbra is használni fogják. Ez azt jelenti, hogy a hálózati és informatikai szakembereknek ébernek kell lenniük ezen elavult eszközök azonosításában és cseréjében.

További információ a vezeték nélküli hálózatok biztonságához használt protokollokról a WLAN biztonsági szabványok áttekintésében.