sok éven át az LDAP volt a domináns protokoll a helyszíni könyvtárak biztonságos felhasználói hitelesítéséhez. A szervezetek az LDAP-t használják az adatok tárolására és lekérésére a címtárszolgáltatásokból, és az Active Directory (AD) tervének kritikus része, amely a legszélesebb körben használt címtárszolgáltatás. Történelmileg az LDAP hatékony biztonsági szintet biztosított a szervezetek számára a WPA2-Enterprise telepítéséhez.

szerencsére a SecureW2 Cloud PKI szolgáltatásai segítenek az AD/LDAP környezetek zökkenőmentes áttelepítésében a felhőbe egy jelszó nélküli Azure-megoldással. De ha meg akarja tartani az LDAP-t és az AD-t, akkor a #1 BYOD onboarding klienst is kínáljuk, amely lehetővé teszi a végfelhasználók számára, hogy önkiszolgálják magukat a PEAP-MSCHAPv2 802.1 X hitelesítéshez. Az onboarding kliens nélkül kihagyhatja a kiszolgálói tanúsítvány érvényesítésének konfigurálását, és a hálózatot szabadon hagyhatja. A SecureW2 felhőalapú PKI-je egy óra alatt beállítható, és nem igényel targoncafejlesztést, csak nézze meg, mit mondanak ügyfeleink.

ez a cikk mélyen belemerül az LDAP-ba, és megvizsgálja, hogy biztonsági szabványai megfelelnek-e a modernebb kiberfenyegetéseknek.

mi az LDAP?

Lightweight Directory Access Protocol, vagy LDAP, egy szoftver protokoll, amely tárolja és rendezi az adatokat, hogy azok könnyen kereshető. Az adatok lehetnek a könyvtárakban tárolt szervezetekről, eszközökről vagy felhasználókról szóló információk. Az LDAP az a protokoll, amelyet a szerverek használnak a helyszíni könyvtárakkal való beszélgetéshez.

az adatokat egy Könyvtárinformációs fa (Directory Information Tree, dit) nevű hierarchikus struktúrában tárolják, amely az adatokat elágazó “fa” struktúrába rendezi, megkönnyítve az adminisztrátorok számára a könyvtárakban való navigálást, a konkrét adatok megkeresését és a felhasználói hozzáférési házirendek adminisztrálását.

Mit Jelent A “Könnyű”?

az LDAP elődjét, a Directory Access Protocolt az x.500 címtárszolgáltatás részeként fejlesztették ki. Azonban az OSI protokoll veremet használta, amely nem illeszkedett sok hálózathoz, ezért nehéz volt megvalósítani.

az LDAP-t úgy fejlesztették ki, hogy egy könnyű (kevesebb kódot jelentő) alternatív protokoll legyen, amely hozzáférhet az x.500 címtárszolgáltatásokhoz TCP/IP protokollal, amely az internet szabványa volt (és van).

mit csinál az LDAP?

az LDAP fő célja, hogy központi csomópontként szolgáljon a hitelesítéshez és az engedélyezéshez. Az LDAP segít a szervezeteknek tárolni a felhasználói hitelesítő adatokat (Felhasználónév/Jelszó), majd később hozzáférni hozzájuk, például amikor egy felhasználó megpróbál hozzáférni egy LDAP-kompatibilis alkalmazáshoz. A felhasználó LDAP-ban tárolt hitelesítő adatai hitelesítik a felhasználót.

A felhasználói attribútumok az LDAP-ban is tárolhatók, amely meghatározza, hogy az adott felhasználó mit férhet hozzá a könyvtár által beállított házirendek alapján.

hogyan működik az LDAP?

az LDAP kliens-szerver interakción alapul. Az ügyfél megkezdi a kiszolgálóval való munkamenetet, amelyet “kötésnek”neveznek. Az ügyfél bemutatja a felhasználói hitelesítő adatokat, amelyeket a szerver összehasonlíthat a könyvtárral, és engedélyezi a hozzáférést az adott felhasználó attribútumai alapján.

LDAP modellek

az LDAP 4 modellre bontható, amelyek az LDAP-kiszolgáló által nyújtott 4 különböző szolgáltatást magyarázzák.

információs modell

ez a modell meghatározza, hogy milyen információk tárolhatók az LDAP-ban, és “bejegyzésekre”támaszkodik. A bejegyzés egy valós objektum (szerverek, Eszközök, felhasználók) azonosítója a hálózatban az objektumot leíró attribútumok révén. A bejegyzések segítenek meghatározni a felhasználó hálózati hozzáférési szintjét.

elnevezési modell

itt a bejegyzésekhez megkülönböztetett neveket (DN) rendelnek a dit hierarchiában elfoglalt helyük alapján. A DNs relatív megkülönböztetett nevekből (RDN) áll, amelyek maguk képviselik az egyes belépési attribútumokat. Egyszerűbben fogalmazva, az RDN olyan, mint egy fájlnév A Windows rendszerben, míg a DN olyan, mint a fájl elérési útja.

funkcionális modell

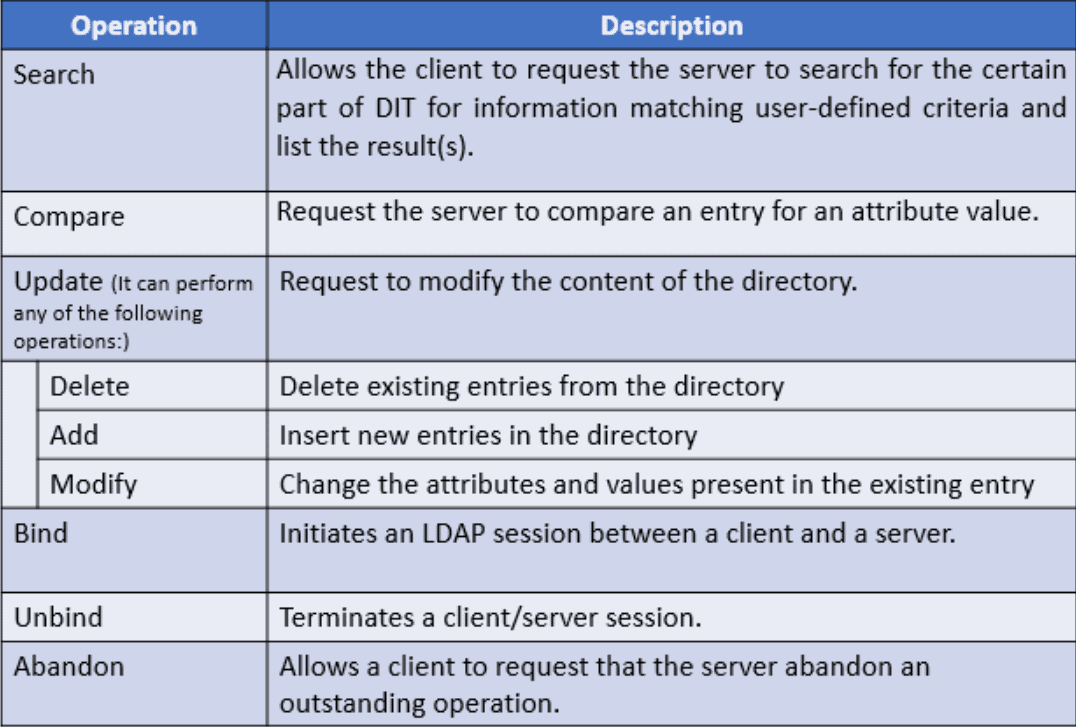

a funkcionális modell meghatározza, hogy milyen funkciókat hajthat végre egy LDAP-kiszolgálóval. Ezek a funkciók három fő kategóriába sorolhatók, mindegyik saját alkategóriával rendelkezik.

- Query – Goes és letölti a könyvtárban tárolt kért információkat.

- frissítés – módosítja a könyvtárban található információkat. A felhasználók hozzáadhatnak, törölhetnek vagy módosíthatnak meglévő információkat.

- hitelesítés – lehetővé teszi a felhasználók számára, hogy csatlakozzanak az LDAP-kiszolgálóhoz.Ez a Hack2Secure által biztosított praktikus diagram kiváló munkát végez az egyes funkciók felvázolásával.

biztonsági modell

a biztonsági modell lehetővé teszi az ügyfelek számára, hogy megadják személyazonosságukat a hitelesítéshez. A hitelesítést követően a kiszolgálók a házirendjeik alapján meghatározhatják, hogy milyen szintű hozzáférést biztosítanak az ügyfélnek. A kötési művelet kibővítése a funkcionális modellből, három lehetőség van a kötésre:

- nincs hitelesítés – ez a beállítás olyan esetekben ajánlott, amikor a hitelesítő adatok ellopása nem jelent problémát. Bárki, aki üresen hagyja a DN és a Jelszó mezőket, névtelen felhasználóként kerül meghatározásra,és a meglévő hálózati házirendek alapján hozzáférési szinteket kap. Ez az opció általában részletekben vagy más esetekben marad, ahol a hitelesítés nem szükséges.

- alapszintű hitelesítés – az LDAP kliensnek meg kell adnia egy DN-t és egy jelszót a hitelesítéshez. A kiszolgáló ezután összehasonlítja a DN-t és a jelszót a hálózati könyvtárral, és hozzáférést biztosít számukra a felhasználó attribútumai alapján. A hitelesítő adatokat egyértelmű szövegen keresztül küldik el, ami azt jelenti, hogy egy illetéktelen fél könnyen elolvashatja őket, ha valaki beszivárog a munkamenetükbe

- SASL – a Simple Authentication and Security Layer (SASL) egy olyan protokoll, amely mind az ügyfelet, mind a kiszolgálót azonosító információk megadására kötelezi.

LDAP és Actvie Directory

bár sokan használják az LDAP-t és az Active Directory-t (AD) felcserélhetően, valójában két különböző típusú szoftver, bár együtt tudnak működni. Gondoljon az LDAP-ra, mint arra a nyelvre, amelyet az AD képes beszélni. Az LDAP feladata az AD-ben tárolt információk kinyerése. Amikor egy felhasználó keres valamit az AD – ben, például egy számítógépet vagy nyomtatót, az LDAP-t használják a releváns információk megkeresésére és az eredmények bemutatására a felhasználó számára.

az AD a legszélesebb körben használt címtárszerver, amely LDAP-t használ a kommunikációhoz. Az LDAP az AD működéséhez szükséges Hozzáférés lekérdezésére, fenntartására és meghatározására használt protokoll.

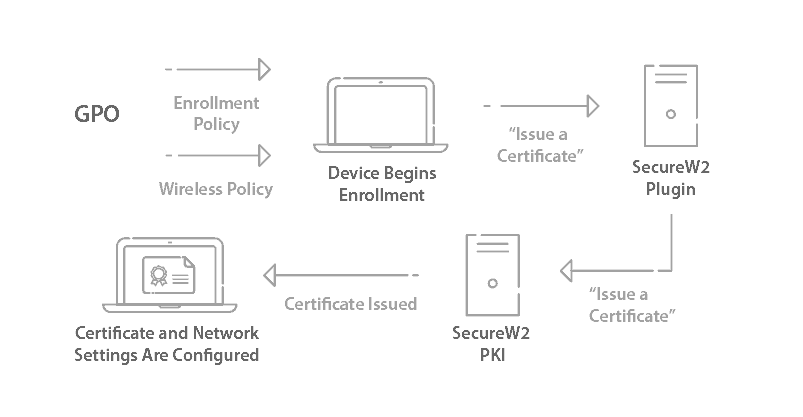

egy másik különbség az LDAP és az AD között az, hogy hogyan kezelik az eszközkezelést. Az AD-nek van egy csoportházirend (GPO) nevű mechanizmusa, amely lehetővé teszi a rendszergazdák számára a Windows-eszközök vezérlését, és egyszeri bejelentkezési képességeket kínál, amelyek egyike sem érhető el az LDAP-val. Ami a képességet illeti, az LDAP-val sok kívánnivaló van, ami azt jelenti, hogy az AD-domain adminisztrátorok önmagukban vannak az LDAP-kompatibilis eszközök és szerverek bevezetésekor.

sajnos a szabványos LDAP-biztonság nem működik jól a számítógépes fenyegetésekkel szemben, amit a következőkben tárgyalunk.

LDAPS: az LDAP engedélyezése SSL/TLS-en keresztül

az LDAP biztonság elengedhetetlen, mivel magában foglalja az érzékeny információk tárolását és visszakeresését. A szokásos LDAP-forgalom azonban nincs titkosítva, így sebezhetővé válik a számítógépes támadásokkal szemben. Az LDAP önmagában nem tudja biztosítani a hitelesítést, ami a biztonságos LDAP (LDAPS) megvalósítását eredményezte. Az ügyfélhez való csatlakozás után az LDAPS titkosítja a webes forgalmat SSL/TLS segítségével, hogy kötést hozzon létre a könyvtárral.

az SSL/TLS titkosítás internetes szabvány, mivel digitális x.509 tanúsítványokat használ az ügyfél és a kiszolgáló közötti kapcsolat biztosításához. A tanúsítványok azonosítóként szolgálnak annak az eszköznek/szervernek, amelyben tartózkodik.

a legtöbb LDAP-forgalmat titkosító szervezet felhasználónevet és jelszót használ hitelesítési célokra. Bár ez a módszer működik, sok kívánnivalót hagy maga után a biztonság szempontjából. A hitelesítő adatok alapú hitelesítésre támaszkodó LDAP rendszerek továbbra is meglehetősen sebezhetőek. A jelszavak könnyen elfelejthetők, megoszthatók és ellophatók, így a hálózat hajlamos az éteren keresztüli hitelesítő adatok lopására.

rosszabb esetben a szabványos LDAP hitelesítési módszer még a webes forgalmat sem titkosítja, vagyis a hálózati rendszergazdák feladata az LDAP konfigurálása a környezetük biztonságos titkosításához.

a fő probléma abban rejlik, hogy a szervezetek jelszavakkal hitelesítik a felhasználókat, mivel a jelszavak nem elegendőek a modern számítógépes támadások elleni védelemhez. A jelszavakból hiányzik a bátorság ahhoz, hogy ellenálljon a modern számítógépes támadásoknak, mint például a brute force támadás, amely végtelen hitelesítési kísérleteket küld, vagy a man-in-the-middle támadás, amely úgy tesz, mintha legitim hálózati entitás lenne, és csatlakozik egy jóváhagyott hálózati felhasználóhoz.

Az alapértelmezett LDAP-beállításoknak alig van esélyük a modern kibertámadásokkal szemben. Szerencsére van egy jobb biztonsági intézkedés: digitális tanúsítványok PKI-vel.

RADIUS hitelesítés LDAP-val

számos erőforrás létezik, amelyek összehasonlítják az LDAP-t és a RADIUS-t. Bár mindkettő képes hasonló funkciókat végrehajtani, nincs sok értelme összehasonlítani, tekintve, hogy az LDAP-kiszolgáló képes tárolni a felhasználói információkat, a RADIUS-kiszolgáló pedig nem. Az LDAP nem nyújt MFA képességeket vagy számviteli naplókat, de ezeket a funkciókat a RADIUS hozzáadásával hajthatja végre.

ha az LDAP-kiszolgáló tartalmazza a felhasználói könyvtárat, csatlakoztathat egy RADIUS-kiszolgálót az LDAP-könyvtárhoz való hitelesítéshez, hogy engedélyezze a hozzáférést a Wi-Fi-hez, a VPN-hez és az összes webes alkalmazáshoz.

a felhőalapú RADIUS-kiszolgáló a legjobb módszer a felhasználók hitelesítésére, mivel az iparág eltávolodik a helyszíni infrastruktúráktól. A Cloud RADIUS integrálható egy AD / LDAP környezetbe, és dinamikusan hitelesítheti a felhasználókat a könyvtár közvetlen hivatkozásával. A felhasználóhoz rendelt házirendeket valós időben hajtják végre, egyszerűsítve a felhasználói szegmentálást.

Cloud RADIUS jön előre beépített 802.1 x/EAP-TLS hitelesítés x.509 tanúsítványok, amely egy egyszerű módja annak, hogy konfigurálja a WPA2-Enterprise hálózat.

LDAP konfigurálása WPA2-Enterprise esetén

LDAP szükséges volt a hitelesítő adatok alapú hitelesítéshez, ennek eredményeként sok szervezet építette fel a hitelesítési infrastruktúráját. De a technológia fejlődésével a hitelesítő adatok egyre kevésbé váltak megbízható biztonsági formává. Ez sokakat arra késztetett, hogy alternatív hitelesítési módszereket keressenek.

az elmúlt években egyre több szervezet kezdett átállni a jelszavakról a digitális tanúsítványokra a Hálózati hitelesítés érdekében. A tanúsítványok automatikusan hitelesítik a biztonságos hálózatot, ha hatótávolságon belül vannak, és a felhasználónak nem kell beírnia vagy megjegyeznie őket. A tanúsítványok megakadályozzák a légi támadásokat és a számtalan fenyegetést, amelyekre a hitelesítő adatok érzékenyek az EAP-TLS hitelesítéssel.

míg a regisztráló eszközök korábban összetettnek számítottak, a JoinNow onboarding megoldás lehetővé teszi a felhasználók számára, hogy percek alatt konfigurálják a tanúsítványokat. Miután rendelkezik tanúsítvánnyal, a felhasználó évekig hitelesíthető a hálózaton, és soha nem kell foglalkoznia a bosszantó jelszó-visszaállítási irányelvekkel. A SecureW2 nemcsak a tanúsítványok kiadására kínál megoldásokat, hanem kulcsrakész PKI szolgáltatásokat is, amelyek biztosítják a hitelesítő adatokról a tanúsítványokra való áttéréshez szükséges teljes infrastruktúrát.

Ditch LDAP egy felügyelt PKI megoldáshoz

az iparágban működő szervezetek jelszavakat hagynak maguk után, hogy hitelesítsék őket digitális tanúsítványokkal. A digitális tanúsítványok konfigurálhatók úgy, hogy automatikusan hitelesítsék a hálózatot biztonságosan, és ne ragadjanak le a jelszavak összes biztonsági rése.

a tanúsítványalapú hitelesítés kiküszöböli a jelszavak és a légi hitelesítő adatok lopásának szükségességét, mivel ezek titkosíthatják a felhasználói hitelesítő adatokat. A Man-in-the-middle támadások arra támaszkodnak, hogy a felhasználói hitelesítő adatokat egyszerű szövegben osztják meg az éteren keresztül, így könnyen lehallgathatók.

a SecureW2 egy Managed Cloud PKI-t kínál, egy kulcsrakész PKI-megoldást, amely bármilyen környezetbe integrálható, és órák alatt lehetővé teszi a tanúsítványalapú hitelesítést. Az eszközök regisztrálása a 802.1 X beállításokhoz korábban nehéznek számított, de a JoinNow onboarding megoldásunk lehetővé teszi az adminisztrátorok számára, hogy minden BYOD-ra tanúsítványt nyújtsanak, beleértve a nem Windows eszközöket is. Az MDMs-t használó szervezetek hatékony átjáró API-kat hozhatnak létre, és meglévő IDP-jüket kihasználva tanúsítványokat szállíthatnak Minden felügyelt eszközre.

a SecureW2 PKI minden LDAP és SAML IDP szolgáltatóval működik. Kihasználhatja jelenlegi hirdetését, vagy teljesen otthagyhatja. A Dynamic Cloud RADIUS egy iparág első megoldást használ a könyvtár közvetlen hivatkozására. A szerver valós időben megkeresheti a felhasználó érvényességét és azonosító adatait. Történelmileg ez csak az LDAP-val volt lehetséges, de a SecureW2 mindenki számára elérhető, aki integrálja szolgáltatásunkat a környezetébe.

erősebb biztonság tanúsítványalapú hitelesítéssel

az LDAP-t széles körben használják, nem kis részben az Active Directoryval való kompatibilitása miatt. Ez azonban nem jelenti azt, hogy az adminisztrátorokat elavult hitelesítési módszerekkel kell visszatartani, amelyek hálózatukat sebezhetővé teszik a számítógépes támadásokkal szemben. Szerencsére a SecureW2 egyszerű megoldást kínál a légi hitelesítő adatok lopásának kiküszöbölésére és a hálózati biztonság megerősítésére a tanúsítványalapú hitelesítés telepítésével. Integrálja LDAP Identitásszolgáltatóját kulcsrakész felügyelt PKI megoldásunkkal, amely sokkal megfizethetőbb, mint a régi on-prem szerverek.

LDAP GYIK:

Hogyan találom meg az LDAP-T A Windows rendszerben?

akár nagyvállalatnál, akár SMB-nél dolgozik, valószínűleg napi szinten kommunikál az LDAP-val. Az LDAP könyvtár növekedésével könnyen eltévedhet az összes olyan bejegyzésben, amelyet esetleg kezelnie kell. Szerencsére van egy parancs, amely segít bejegyzéseket keresni egy LDAP könyvtárfában: Nslookup.

Az Nslookup használatával ellenőrizze az SRV rekordokat, kövesse az alábbi lépéseket:

- kattintson a Start és a Futtatás gombra.

- a nyitott mezőbe írja be a “cmd”szót.

- írja be az nslookup parancsot.

- írja be a set type=all értéket.

- írja be a “_ldap.- TCP.dc._msdcs.Domain_Name”, ahol Domain_Name a domain neve.

Honnan tudom, hogy az LDAP konfigurálva van-e?

ha szűrőket állít be az LDAP-kiszolgáló Keresési paramétereihez, hitelesítési teszteket kell végrehajtania a keresési szűrők sikerességének megerősítésére. Minden Keresési szűrőnek megfelelően kell működnie az LDAP-kiszolgálóval való sikeres integráció biztosítása érdekében.

- lépjen a rendszer > rendszerbiztonság menüpontra.

- kattintson az LDAP hitelesítési beállítások tesztelése elemre.

- tesztelje az LDAP felhasználónév keresési szűrőt. Az LDAP felhasználónév mezőbe írja be egy meglévő LDAP-felhasználó nevét. Kattintson az LDAP-lekérdezés tesztelése elemre.

- tesztelje az LDAP csoportnév keresési szűrőt. Használjon meglévő LDAP-csoportnevet.

- tesztelje az LDAP felhasználónevet, hogy megbizonyosodjon arról, hogy a lekérdezés szintaxisa helyes-e, és hogy az LDAP felhasználói csoport szerepkör öröklése megfelelően működik-e.

hogyan csatlakoztathatok LDAP-kiszolgálót?

a JoinNow MultiOS and Connector olyan hitelesítési mechanizmust támogat, amely könnyen testreszabható bármely LDAP-kiszolgáló metódusához és IDP-jéhez a felhasználók bejelentkezési névvel történő hitelesítéséhez. Amikor egy felhasználó megpróbál bejelentkezni, minden hitelesítésre engedélyezett LDAP-kiszolgáló ellenőrzésre kerül.

az alábbiakban bemutatjuk az integráció konfigurálásának lépéseit:

- az identitásszolgáltató konfigurálása

- Kezdje az IDP attribútum leképezésének konfigurálásával. Itt testreszabhatja azokat a mezőket, amelyeket a hálózati felhasználók attribútumai töltenek be, és amelyek a hálózaton belüli különböző felhasználói csoportok meghatározására szolgálnak.

- konfigurálja a hálózati házirendeket

- szinte minden szervezet rendelkezik különböző felhasználói csoportokkal, amelyek különböző szintű hozzáférést igényelnek a hálózatokhoz, szerverekhez, adatokhoz stb. A SecureW2 használatával automatikusan csoportokba oszthatja a felhasználókat azáltal, hogy konfigurálja attribútumaikat a felhasználók azonosítására és szegmentálására. Például egy egyetem úgy konfigurálná a fedélzeti szoftvert, hogy szegmentálja a felhasználókat hallgatói vagy egyetemi státuszuk alapján.

részletesebb útmutatót a WPA2-Enterprise konfigurálása az AD / LDAP kiszolgálókhoz című útmutatónkban talál.

hogyan javítható az LDAP?

az LDAP-kiszolgáló címének feloldásakor a rendszer támogatja a DNS SRV és AAA kereséseket. A rendszer először mindig megpróbál TLS-kapcsolatot létrehozni az LDAP-kiszolgálóval. Ha ez nem sikerül, akkor visszaállhat egy TCP-kapcsolatra, ha lehetséges. A TLS-kapcsolat létrehozásához az LDAP-kiszolgáló tanúsítványát a hitelesítésszolgáltató tanúsítványtárolójában megbízható hatóságnak kell aláírnia.

ezenkívül a megoldott LDAP-kiszolgáló címének meg kell egyeznie az LDAP-kiszolgáló által bemutatott tanúsítványban szereplő CN-nel (közönséges név). A rendszer csatlakozik az SRV-keresés által visszaadott porthoz, vagy csatlakozik a 389 (TCP) vagy a 636 (TLS) porthoz.

az Active Directory globális katalógusában való kereséshez a 3268-as (TCP) és a 3269-es (TLS) portot kell használni.