A virtuális helyi hálózat vagy VLAN egy módja a particionálás számítógépek a hálózaton klaszter csoportok, amelyek közös üzleti célt szolgálnak. A LAN rész azt jelzi, hogy fizikai hardvert particionálunk, míg a virtuális rész azt jelzi, hogy logikát használunk annak megvalósításához. Ebben a cikkben meglátjuk, hogyan hozhat létre VLAN-t, majd konfigurálhatja azt úgy, hogy lehetővé tegye egy másik VLAN adatcsomagjainak átlépését.

Megjegyzés: miközben megpróbáltuk a VLAN beállításának teljes gyakorlatát a lehető legegyszerűbbé tenni, feltételezzük, hogy Ön, az olvasó, alapvető ismeretekkel rendelkezik a hálózati konfigurációról. Azt is feltételezzük, hogy Ön rendelkezik az IP-címek, átjárók, kapcsolók és útválasztók fogalmaival és céljaival. Ezenkívül tudnia kell az interfész és az al-interfész konfigurációs eljárásainak navigálásáról a számítógépeken és a hálózati eszközökön.

Step-by-step – how to set up a VLAN

a legjobb módja annak, hogy megtanulják, hogyan kell létrehozni egy VLAN – eltekintve attól, hogy a hálózati iskola–, hogy valóban csinálni egy gyakorlati gyakorlat. És mivel nem mindegyikünk rendelkezik routerrel és kapcsolóval, érdemes lenne létrehozni a VLAN-t egy szimulált környezetben.

ebben a példában a Cisco Packet Tracer segítségével mutatjuk be, hogyan kell beállítani a VLAN-t. Ez az egyik legegyszerűbb és legrealisztikusabb eszköz, amely mind a GUI, mind a CLI interfészeket lehetővé teszi. Így láthatja a valós időben végrehajtott parancsokat, még akkor is, ha egyszerűen rákattint és áthúzja a konfigurációt.

az eszköz letölthető, beállítható és ellenőrizhető (a Cisco Networking Academy tanulási fiókjának megnyitásával). Ne aggódjon; egyszerűen regisztrálhat az ingyenes Cisco Packet Tracer tanfolyamra, hogy teljes hozzáférést kapjon a tervező eszközhöz.

emellett a könnyű használat mellett, mivel a Cisco piacvezető, úgy gondoljuk, hogy ez a megfelelő választás a VLAN beállításának bemutatására.

természetesen bármilyen más hasonló eszközt is használhat – mert a koncepció ugyanaz marad. Egy gyors online keresés megmutatja, hogy vannak alkalmazások-asztali, valamint böngésző-alapú – minden márkájú hálózati interfész eszközök odakinn. Keresse meg és dolgozzon azzal, akivel a legkényelmesebb.

Router-on-a-Stick – the explanation

bár számos módja van a VLAN vagy inter-VLAN beállításának, az általunk létrehozott architektúra az úgynevezett Cisco routert fogja használni egy Botkonfiguráción.

ebben a hálózati konfigurációban az útválasztónk egyetlen fizikai vagy logikai kapcsolatot létesít a hálózatunkkal. Ez az útválasztó segít áthidalni a két VLAN-t – amelyek nem tudnak kommunikálni egymással-azáltal, hogy egyetlen kábelen keresztül csatlakozik a kapcsolónkhoz.

így működik: a számviteli VLAN – ban lévő számítógépről küldött adatcsomagok – amelyeket a logisztikai VLAN-ban lévő számítógépnek szánnak-a kapcsolóhoz kerülnek. A kapcsoló, amikor felismeri, hogy a csomagoknak át kell lépniük egy másik VLAN-ra, továbbítja a forgalmat az útválasztóra.

az útválasztónak eközben lesz egy fizikai interfésze (példánkban egy hálózati kábel), amelyet két logikai alinterfészre osztottak fel. Az al-interfészek mindegyike jogosult egy VLAN elérésére.

amikor az adatcsomagok megérkeznek az útválasztóhoz, azokat a megfelelő VLAN-ra továbbítják az engedélyezett alfelületen keresztül, majd megérkeznek a tervezett rendeltetési helyre.

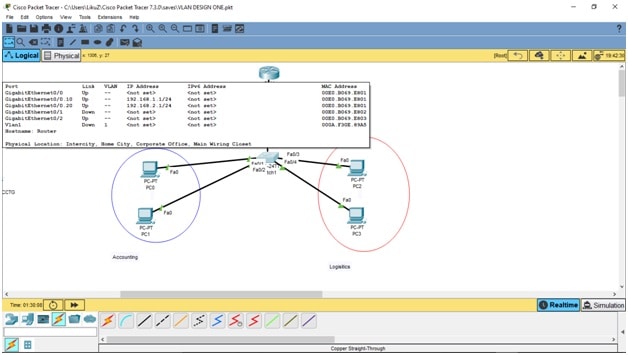

A Router egy bottal VLAN beállítás, inter-VLAN képességek, így fog kinézni:

tervezés a feladatok

az egész feladat létrehozása a hálózati architektúra lesz osztva négy fő kategóriába, ahol meg fogja találni a megfelelő megoldást:

- csatlakoztassa az összes eszközt a megfelelő architektúra kialakításához

- konfigurálja az interfészeket, hogy az összes eszköz “beszéljen” egymással

- hozzon létre VLAN-okat és rendeljen számítógépeket a megfelelő VLAN-okhoz

- erősítse meg a helyes konfigurációt annak bizonyításával, hogy a számítógépek nem tudnak kommunikálni a VLAN-on túl

tehát minden további nélkül kezdjük el létrehozni a VLAN-t. Ne feledje, hogy kezdetben egy kapcsoló és négy számítógép csatlakozik hozzá. Az útválasztót később beviheti a tervezésbe, ha úgy dönt.

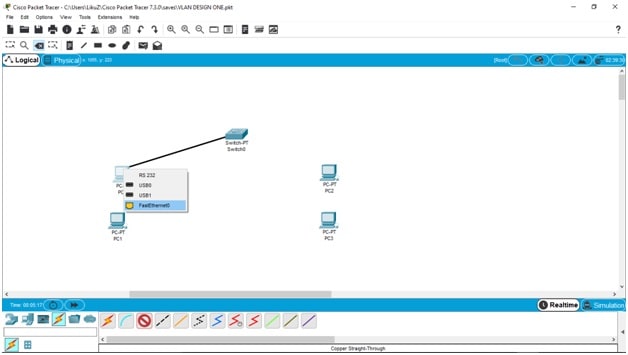

csatlakoztassa az összes eszközt

húzza át a kapcsolót, az útválasztót és a négy számítógépet a fő tervtáblába. A bemutatónkhoz egy 2960-as kapcsolót és egy 2911-es routert fogunk használni. A kapcsoló négy számítógéphez csatlakozik (PC0, PC1, PC2 és PC3) réz egyenes vezetékes csatlakozásokkal (a hardver és a csatlakozási típusok leírása a nyomkövető ablak alján található).

ezután csatlakoztassa a kapcsolót minden számítógéphez a FastEthernet portok segítségével.

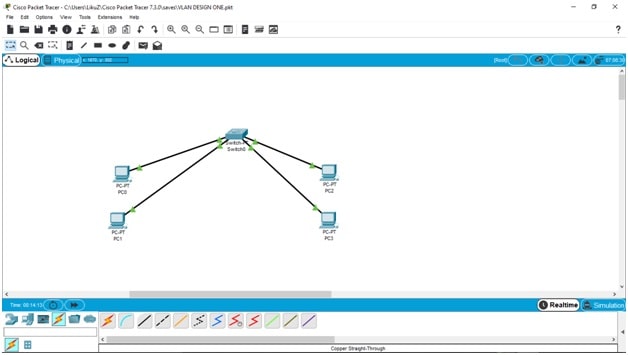

Miután az összes eszköz csatlakoztatva van, teljesen zöld forgalomnak kell lennie az eszközök között. Ahogy az eszköz megpróbálja emulálni a valós világban induló és csatlakozó eszközöket, eltarthat egy-két percig. Tehát ne aggódjon, ha az adatáramlási mutatók néhány másodpercig narancssárgák maradnak. Ha a csatlakozások és a konfigurációk helyesek, akkor minden hamarosan zöldre változik.

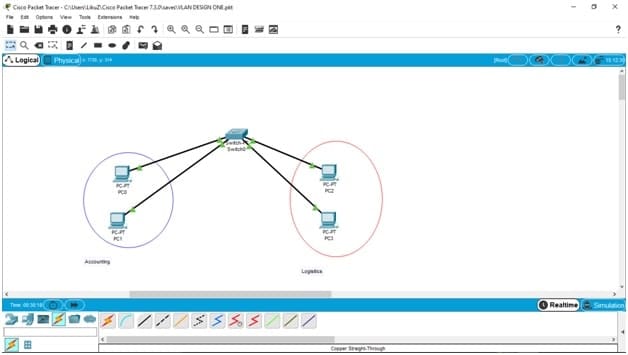

A dolgok könnyebb megértése érdekében jelöljük meg a bal oldali két számítógépet a számviteli osztályhoz tartozóként (kék), a másik kettőt pedig a logisztikai osztályokhoz tartozóként (piros).

interfészek konfigurálása

most kezdjük el hozzárendelni az IP-címeket, hogy a számítógépek elkezdhessenek kommunikálni egymással. Az IP-hozzárendelések így fognak kinézni:

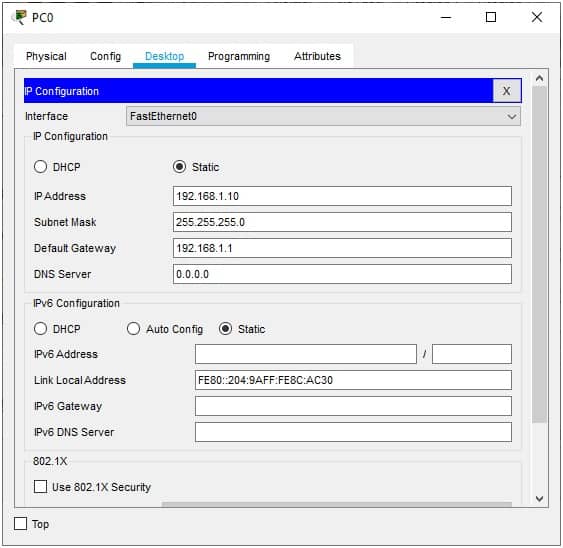

- ACCT PC0 = 192.168.1.10/255.255.255.0

- ACCT PC1 = 192.168.1.20 / 255.255.255.0

- naplók PC2 = 192.168.2.10/255.255.255.0

- naplók PC3 = 192.168.2.20/255.255.255.0

a számítógépek alapértelmezett átjárója a 192.168.1.1 az első kettőnél a számvitelben, a 192.168.2.1 pedig az utolsó két számítógépnél a logisztikában. A konfigurációhoz az asztal menübe lépve, majd az IP konfigurációs ablakra kattintva férhet hozzá.

ha már ott van, kezdje el kitölteni az összes számítógép konfigurációját:

ha kész, akkor most lépni a kapcsolót. Első, bár, emlékeznünk kell arra, hogy a kapcsolón kétféle port lesz:

- hozzáférési portok: ezek azok a portok, amelyek lehetővé teszik a mindennapi eszközök, például számítógépek és szerverek csatlakozását; példánkban ezek a FastEthernet 0/1, FastEthernet 1/1, FastEthernet 2/1 és FastEthernet 3/1 – minden számítógéphez egy.

- Csomagtartó Portok: ezek azok a portok, amelyek lehetővé teszik a kapcsoló számára, hogy kommunikáljon egy másik kapcsolóval – vagy példánkban egy VLAN-VLAN kommunikációval ugyanazon a kapcsolón (az útválasztón keresztül)-a hálózat bővítéséhez; a GigaEthernet0/0 portokat fogjuk használni mindkét csatlakozási eszközön.

ezt szem előtt tartva térjünk át a szórakoztató részre – a kapcsoló konfigurálása a VLAN-ok futtatásához.

VLAN – ok létrehozása és számítógépek hozzárendelése

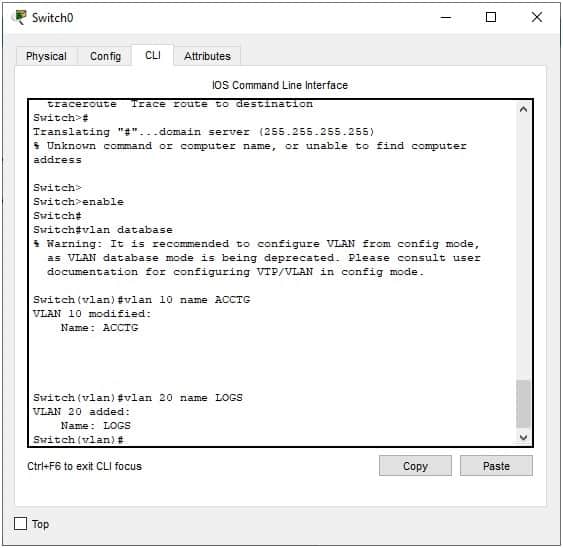

tehát először hozzuk létre a VLAN-okat-ezek neve ACCT (VLAN 10) és LOGS (VLAN 20) lesz.

lépjen a kapcsoló CLI-jére a parancsok beírásához:

Switch#config terminalSwitch(config)#vlan 10Switch(config-vlan)#name ACCTSwitch(config-vlan)#vlan 20Switch(config-vlan)#name LOGS

a CLI parancsainak így kell kinézniük:

vagy, ha nem vagy képes rá, egyszerűen használhatja a GUI-t a VLAN-ok létrehozásához (és még mindig láthatja a parancsokat, ahogy futnak az alábbiakban). Lépjen a Config-VLAN Adatbázis menübe, és adja hozzá a VLAN-okat a számok (10,20) és a nevek (ACCT, naplók) megadásával.

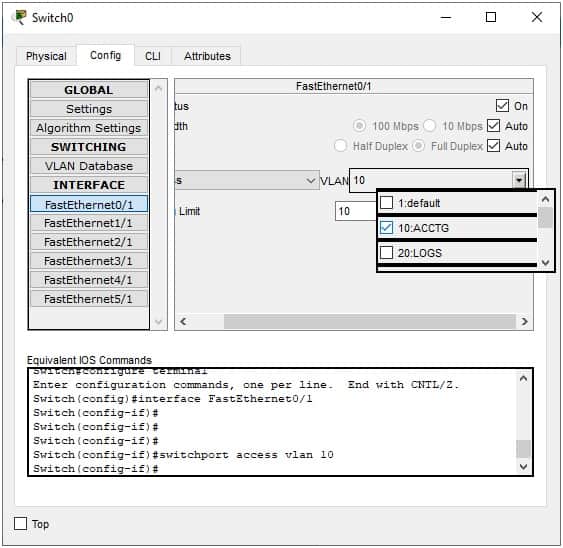

ezután hozzá kell rendelnünk minden portot, amelyet a kapcsoló a számítógépek csatlakoztatásához használ, a megfelelő VLAN-okhoz.

egyszerűen kiválaszthatja az interfészt, majd bejelölheti a megfelelő VLAN négyzetet a jobb oldali konfigurációs menüből:

amint a fenti képen látható, alternatívaként beléphet az egyes portok CLI felületére, és használhatja a parancsot: switchport access vlan 10 ugyanazon feladat végrehajtásához.

ne aggódj; van egy rövidebb módja ennek, ha nagy számú port van hozzárendelve. Például, ha 14 portja van, a parancs a következő lenne:

Switch(config-if)#int range fa0/1-14Switch(config-if-range)#switchport mode access

A második parancs biztosítja, hogy a kapcsoló megértse, hogy a portok hozzáférési portok, nem pedig TRUNK portok.

helyes konfiguráció megerősítése

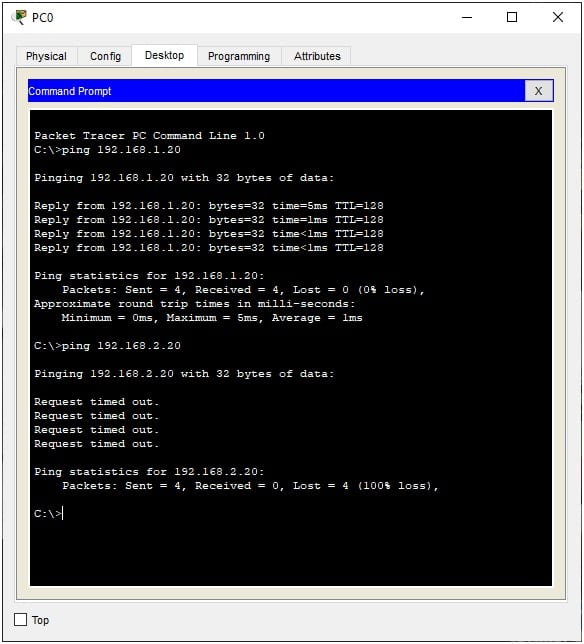

és ennyi; két VLAN-t hoztunk létre ugyanazon a kapcsolón. A teszteléshez, és annak ellenőrzéséhez, hogy a konfigurációnk helyes-e, megpróbálhatjuk pingelni a P1 és a P3-at a P0-ból. Az első pingnek rendben kell lennie, míg a másodiknak időt kell hagynia, és el kell veszítenie az összes csomagot:

Hogyan hozzunk létre egy inter-VLAN – t

most, bár a számítógépeket két VLAN – ra osztottuk-ahogy szükséges volt -, több értelme van, hogy a két részlegnek (számviteli és logisztikai) kommunikálnia kell egymással. Ez lenne a norma minden valós üzleti környezetben. Végül is a logisztikát nem lehet megvásárolni vagy szállítani pénzügyi támogatás nélkül, igaz?

tehát meg kell győződnünk arról, hogy az ACCT és a LOGS képes kommunikálni – még akkor is, ha külön VLAN-okon vannak. Ez azt jelenti, hogy létre kell hoznunk egy inter-VLAN kommunikációt.

itt van, hogyan kell csinálni

szükségünk lesz a routerünk segítségére; hídként fog működni a két VLAN között – tehát folytassa, és adjon hozzá egy útválasztót a tervéhez, ha még nem tette meg.

a konfigurációba lépve meg kell értenünk, hogy az útválasztó egyik portját mindkét VLAN kommunikációjához használjuk úgy, hogy két portra “felosztjuk”. Eközben a kapcsoló csak egy TRUNK portot használ az összes kommunikáció küldésére és fogadására az útválasztóra és onnan.

tehát visszatérve az útválasztónkhoz, a GigabitEthernet0 / 0 interfészt felosztjuk GigabitEthernet0/0.10-re (VLAN10 esetén) és GigabitEthernet0/0.20-ra (VLAN20 esetén). Ezután az IEEE 802.1 Q szabványos protokollt használjuk kapcsolók, útválasztók összekapcsolására és VLAN topológiák meghatározására.

miután elkészült, ezeket az “al-interfészeket” – ahogy hívták – hozzárendeljük minden egyes VLAN-hoz, amelyet csatlakoztatni vagy áthidalni akarunk.

végül, emlékszel az átjárókra – 192.168.1.1 és 192.168.2.1–, amelyeket korábban hozzáadtunk a számítógépek konfigurációihoz? Nos, ezek lesznek az útválasztó osztott portjainak vagy alinterfészeinek új IP-címei.

A GigabitEthernet0 / 0 interfész alatt az al-interfészek létrehozására szolgáló CLI parancsok a következők lennének:

Router (config)#interface GigabitEthernet0/0.10Router (config-subif)#encapsulation dot1q 10Router (config-subif)#ip address 192.168.1.1 255.255.255.0

mindent megismételve a második alfelületre és a VLAN-ra

Router (config)#interface GigabitEthernet0/0.20Router (config-subif)#encapsulation dot1q 20Router (config-subif)#ip address 192.168.2.1 255.255.255.0

miután bezárta a CLI-t, megerősítheti a konfiguráció helyességét, ha egyszerűen az egeret az útválasztó fölé mozgatja, hogy megnézze a munkáját, amelynek így kell kinéznie:

most már tudjuk, hogy az al-interfészeinket (az útválasztón) csak a trunk portján keresztül tudjuk csatlakoztatni a kapcsolónkhoz – ezért most létre kell hoznunk.

mindössze annyit kell tennie, hogy belép a Switch GigabitEthernet0/0 konfigurációjába, és futtatja: switchport mode trunk.

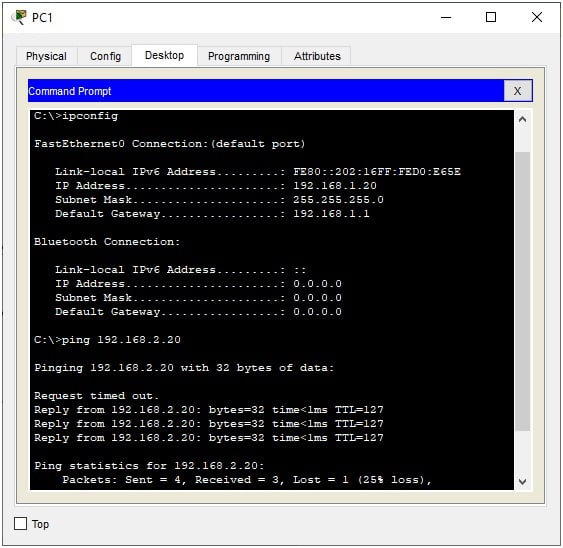

és itt van ez; éppen most hoztál létre két VLAN-t, amelyek két-két számítógépet tartalmaznak, és amelyek továbbra is képesek kommunikálni egymással. Ezt bizonyíthatja az első logisztikai számítógép (PC2) 192.168.2 IP-címmel történő pingelésével.10 az első számviteli számítógépről (PC0) az IP-címmel 192.168.1.10:

nagy siker!

miért állítsunk be VLAN-t vagy inter-VLAN-t

ezen a ponton néhányan közületek azon tűnődhetnek, hogy miért kellene végigmennünk ezen a gyakorlaton, és egyáltalán foglalkoznunk VLAN-okkal vagy inter-VLAN-okkal. Nos, sok oka van, amelyek közül néhány:

- biztonság a hálózat összetevőkre bontása biztosítja, hogy csak az engedélyezett felhasználók és eszközök férhessenek hozzá egy alhálózathoz. Nem szeretné, ha könyvelői beavatkoznának a logisztikai osztály munkájába, vagy fordítva.

- biztonság víruskitörés esetén csak egy alhálózatot érint, mivel az egyik alhálózaton lévő eszközök nem képesek kommunikálni – és így átvinni – a vírust egy másikra. Ily módon a tisztítási eljárások arra az alhálózatra összpontosítanak, amely sokkal gyorsabban megkönnyíti a tettes gépének azonosítását.

- elszigeteléssel biztosítja az adatvédelmet ha valaki meg akarja tudni a hálózat architektúráját (azzal a szándékkal, hogy megtámadja), akkor csomagszippantót használna az elrendezés feltérképezéséhez. Elszigetelt alhálózatok esetén a bűnösök csak részleges képet kaphatnak a hálózatról, így megtagadva tőlük például a sérülékenységekkel kapcsolatos kritikus információkat.

- megkönnyíti a hálózati forgalmat az elszigetelt alhálózatok csökkenthetik a forgalomhasználatot azáltal, hogy az erőforrás-igényes folyamatokat a saját hatókörükre korlátozzák, és nem terhelik az egész hálózatot. Ez azt jelenti, hogy csak azért, mert a számviteli gépek kritikus frissítéseit tolja, nem jelenti azt, hogy a logisztikai osztálynak is hálózati lassulással kell szembenéznie.

- forgalmi prioritások a különböző típusú adatforgalommal rendelkező vállalkozások esetében az érzékeny vagy erőforrás-domborító csomagok (például VoIP, média és nagy adatátvitel) nagyobb szélessávú VLAN-hoz rendelhetők, míg azok, amelyeknek csak a hálózatra van szükségük e-mailek küldéséhez, kisebb sávszélességű VLAN-hoz rendelhetők.

- skálázhatóság amikor egy vállalkozásnak bővítenie kell a számítógépei rendelkezésére álló erőforrásokat, azokat új VLAN-okhoz rendelheti. Rendszergazdáik egyszerűen létrehoznak egy új VLAN-t, majd könnyedén áthelyezik a számítógépeket.

mint láthatjuk, a VLAN-ok segítenek megvédeni a hálózatot, miközben javítják a körülötte haladó adatcsomagok teljesítményét is.

statikus VLAN vs dinamikus VLAN

úgy gondoltuk, érdemes megemlíteni, hogy kétféle VLAN áll rendelkezésre a megvalósításhoz:

statikus VLAN

ez a VLAN kialakítás a hardvertől függ az alhálózatok létrehozásához. A számítógépek egy kapcsoló egy adott portjához vannak hozzárendelve, és közvetlenül be vannak dugva. Ha egy másik VLAN-ra kell költözniük, a számítógépeket egyszerűen kihúzzák a régi kapcsolóból, majd visszahelyezik az újba.

ezzel az a probléma, hogy bárki mozoghat az egyik VLAN-ról a másikra, ha egyszerűen átkapcsolja azokat a portokat, amelyekhez csatlakozik. Ez azt jelenti, hogy a rendszergazdáknak fizikai biztonsági módszerekre vagy eszközökre lenne szükségük az ilyen jogosulatlan hozzáférés megakadályozására.

dinamikus VLAN

ez az a VLAN, amelyet most hoztunk létre a korábbi gyakorlatban. Ebben a VLAN architektúrában vannak szoftveres VLAN-ok, ahol az adminisztrátorok egyszerűen logikát használnak, hogy meghatározott IP-vagy MAC-címeket rendeljenek a megfelelő VLAN-okhoz.

ez azt jelenti, hogy az eszközök az üzlet bármely részébe áthelyezhetők, és amint csatlakoznak a hálózathoz, visszatérnek az előre hozzárendelt VLAN-okhoz. Nincs szükség további konfigurációkra.

ha ennek a forgatókönyvnek van egy hátránya, akkor csak az lehet, hogy a vállalkozásnak be kell fektetnie egy intelligens kapcsolóba – egy VLAN Management Policy Switch – be (VMP) -, amely drága lehet a statikus VLAN-okban használt hagyományos kapcsolóhoz képest.

itt is biztonságosan feltételezhető, hogy a néhány számítógéppel és kisebb informatikai költségvetéssel rendelkező vállalkozások dönthetnek úgy, hogy statikus VLAN-t valósítanak meg, míg a nagyszámú eszközzel rendelkezők, valamint a nagyobb hatékonyság és biztonság érdekében bölcs dolog lenne befektetni egy dinamikus VLAN-ba.

következtetés

reméljük, hogy megtalálta az összes szükséges információt a VLAN beállításához. Azt is reméljük, hogy a gyakorlat könnyen követhető volt, és hogy most tovább építhet a megszerzett tudásra. Mert még akkor is, ha továbbra is felfelé méretezünk, ezek az alapvető lépések ugyanazok maradnak – egyszerűen továbbra is hozzáadunk hardvert és konfigurációkat az alapokhoz.