Le dépannage réseau est la partie la plus difficile sous Unix Administration.To obtenez résoudre ces problèmes de réseau, vous avez besoin d’un bon support de la part de l’équipe réseau.Vous ne savez jamais où le problème réside sur les problèmes de réseau, car de nombreux matériels sont impliqués comme la carte réseau, le commutateur, les câbles, les routeurs et les pare-feu. La plupart des problèmes de réseau sont intermédiaires et vous ne savez jamais quand cela se produira again.So vous devez capturer l’activité complète du réseau pour trouver les problèmes.Dans Solaris, nous avons un outil intégré appelé snoop qui capturera le trafic réseau réel et l’enregistrera dans un fichier. Le guide Snoop d’UnixArena vous aidera à configurer le snoop entre deux IP.

Supposons que vous avez collecté la sortie snoop.Comment l’analysez-vous ? Vous pouvez utiliser la commande snoop elle-même pour lire les journaux snoop.Mais ce n’est pas convivial.Je vous recommande d’utiliser wireshark pour analyser la sortie snoop de votre ordinateur portable / bureau.Ici, nous verrons comment analyser les données de snoop à l’aide de wireshark.

1.Téléchargez wireshark et installez-le sur votre ordinateur portable. Vous pouvez télécharger la version Windows à partir de http://www.wireshark.org/download.html

2.Ouvrez un wireshark.

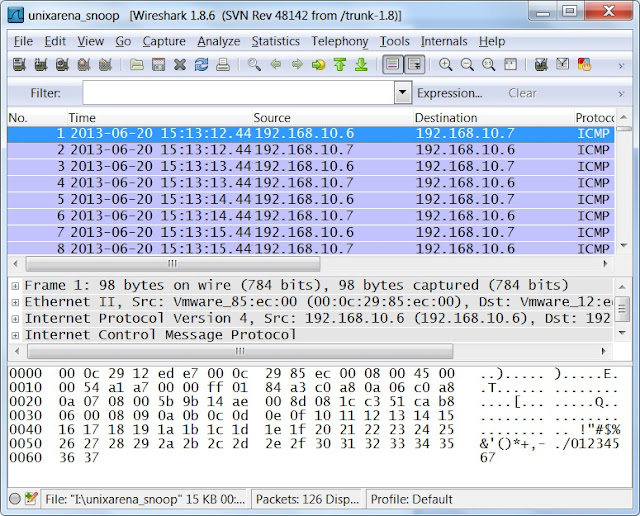

3.Allez dans Fichier – > Ouvrir – > Sélectionnez le fichier de données snoop à partir de votre ordinateur portable / Bureau.

Vous pouvez copier le fichier de données snoop d’Unix vers Windows à l’aide de WinSCP.

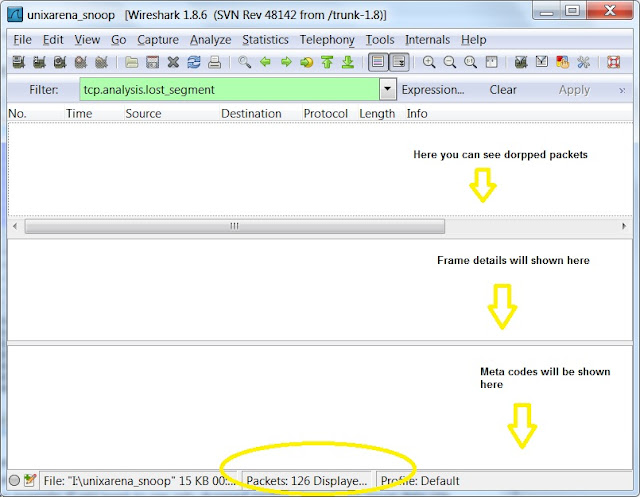

4.Si vous n’êtes pas une expertise de réseau, vous vous sentirez très difficile à comprendre ces résultats.Mais en tant qu’administrateur système, vous vérifiez peu de choses à l’aide des fichiers wireshark. Pour un exemple.si vous souhaitez ne voir que les paquets supprimés de ces données snoop, utilisez « tcp.analyse.filtre « lost_segment ».Tapez simplement ces chaînes de filtre dans cet onglet wireshark et appliquez-les.

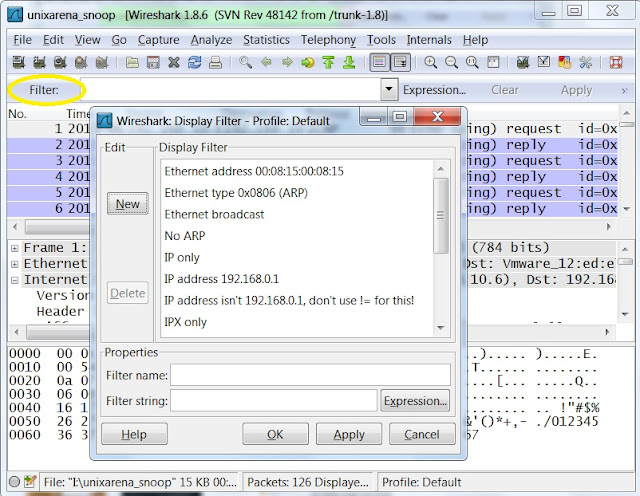

5.Il existe de nombreux filtres intégrés disponibles dans wireshark. Pour appliquer un filtre différent, cliquez sur l’onglet filtre et vous obtiendrez l’écran ci-dessous.Sélectionnez le filtre souhaité et utilisez-le.

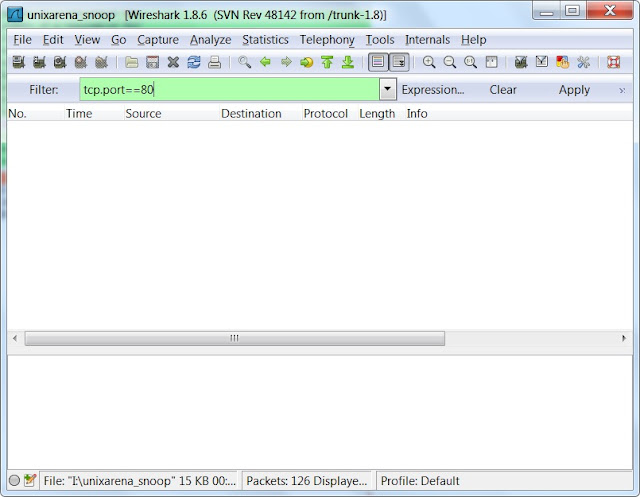

6.Par exemple, si vous souhaitez filtrer les résultats avec un post spécifique, utilisez « tcp.port == por_number » filtre comme ci-dessous. Filtre UDP : Par exemple, Pour filtrer le trafic DNS, utilisez « udp.port == 53 ».

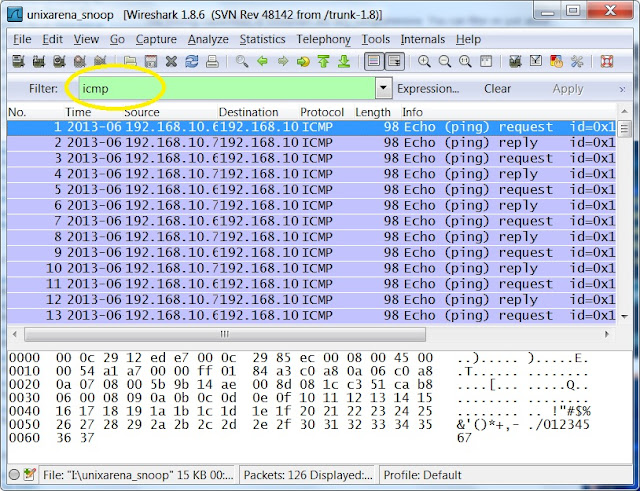

7.Vous pouvez également utiliser le nom du protocole comme filtre.Par exemple, si vous souhaitez voir uniquement le trafic du protocole http, tapez simplement l’onglet filtre « http » et apply.In dans l’exemple ci-dessous, j’ai utilisé le filtre « icmp » pour voir uniquement les requêtes ping.

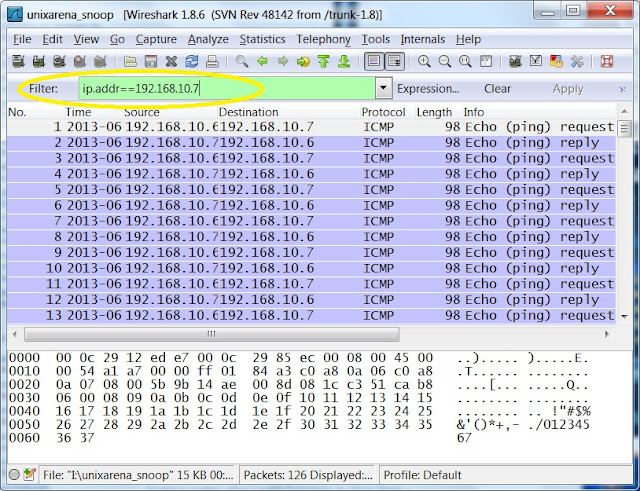

8.In dans certains cas, vous devez trouver un trafic d’adresse IP spécifique où cette adresse IP peut être la destination ou source.In cette situation, vous devez utiliser un filtre comme ci-dessous.

9.To voir uniquement la requête http « get » de toutes les adresses IP utilisées ci-dessous le filtre.

http.demande

12. Pour voir la conversation entre les deux adresses IP définies, utilisez le filtre ci-dessous.

Remarque: Remplacez l’adresse IP par la vôtre systems one.

ip.addr == 192.168.10.6 & & ip.addr==192.168.10.7

13. Pour afficher toutes les retransmissions dans la trace snoop, utilisez le filtre ci-dessous.

tcp.analyse.retransmission