Depuis de nombreuses années, LDAP est le protocole dominant pour l’authentification sécurisée des utilisateurs pour les annuaires sur site. Les organisations ont utilisé LDAP pour stocker et récupérer des données à partir de services d’annuaire et constitue un élément essentiel du plan directeur d’Active Directory (AD), le service d’annuaire le plus utilisé. Historiquement, LDAP fournissait un niveau de sécurité efficace aux organisations pour déployer WPA2-Enterprise.

Heureusement, les services PKI Cloud de SecureW2 aident les environnements AD/LDAP à migrer de manière transparente vers le cloud avec une solution Azure sans mot de passe. Mais si vous souhaitez conserver LDAP et AD, nous proposons également le client d’intégration BYOD #1 qui permet à vos utilisateurs finaux de se mettre en libre-service pour l’authentification PEAP-MSCHAPv2 802.1X. Sans le client d’intégration, vous pourriez manquer la validation de la configuration du certificat du serveur et laisser votre réseau exposé. L’ICP Cloud de SecureW2 peut être configurée en moins d’une heure et ne nécessite aucune mise à niveau de chariot élévateur, il suffit de voir ce que nos clients ont à dire.

Cet article se penche en profondeur sur LDAP et examine si ses normes de sécurité résistent aux cybermenaces plus modernes.

Qu’est-ce que LDAP ?

Lightweight Directory Access Protocol, ou LDAP, est un protocole logiciel qui stocke et organise les données pour les rendre facilement consultables. Les données peuvent être des informations sur des organisations, des appareils ou des utilisateurs stockés dans des répertoires. LDAP est le protocole utilisé par les serveurs pour parler avec les répertoires sur site.

Les données sont stockées dans une structure hiérarchique appelée Arbre d’informations sur les répertoires (DIT), qui organise les données en une structure » arborescente » ramifiée, ce qui permet aux administrateurs de naviguer plus facilement dans leurs répertoires, de trouver des données spécifiques et d’administrer les stratégies d’accès des utilisateurs.

Que signifie « Léger »?

Le prédécesseur de LDAP, le protocole d’accès aux répertoires, a été développé dans le cadre du service d’annuaire x.500. Cependant, il utilisait la pile de protocoles OSI qui ne correspondait pas à de nombreux réseaux et était donc difficile à implémenter.

LDAP a été développé pour être un protocole alternatif léger (ce qui signifie moins de code) qui pouvait accéder aux services d’annuaire x.500 avec le protocole TCP / IP, qui était (et est) la norme pour Internet.

Que fait LDAP ?

Le but principal de LDAP est de servir de hub central pour l’authentification et l’autorisation. LDAP aide les organisations à stocker les informations d’identification de l’utilisateur (nom d’utilisateur/mot de passe), puis à y accéder plus tard, comme lorsqu’un utilisateur tente d’accéder à une application compatible LDAP. Les informations d’identification de cet utilisateur stockées dans LDAP authentifient l’utilisateur.

Les attributs utilisateur peuvent également être stockés dans LDAP, qui détermine à quoi cet utilisateur est autorisé à accéder en fonction des stratégies définies par l’annuaire.

Comment Fonctionne LDAP ?

LDAP est basé sur une interaction client-serveur. Le client commence une session avec le serveur, appelée » liaison « . Le client présente ses informations d’identification utilisateur que le serveur peut comparer au répertoire et autoriser l’accès en fonction des attributs de cet utilisateur.

Modèles LDAP

LDAP peut être décomposé en 4 modèles qui expliquent 4 services différents fournis par un serveur LDAP.

Modèle d’information

Ce modèle détermine quelles informations peuvent être stockées dans LDAP et s’appuie sur des » entrées « . Une entrée est un identifiant pour un objet du monde réel (serveurs, périphériques, utilisateurs) dans un réseau à travers des attributs décrivant l’objet. Les entrées aident à déterminer les niveaux d’accès au réseau de l’utilisateur.

Modèle de nommage

Ici, les entrées se voient attribuer des noms distinctifs (DN) en fonction de leur position dans la hiérarchie des DIT. Les DNS sont composés de noms distingués relatifs (RDN), qui représentent eux-mêmes chaque attribut d’entrée. En termes plus simples, RDN est comme un nom de fichier dans Windows, tandis que le DN est comme le chemin d’accès du fichier.

Modèle fonctionnel

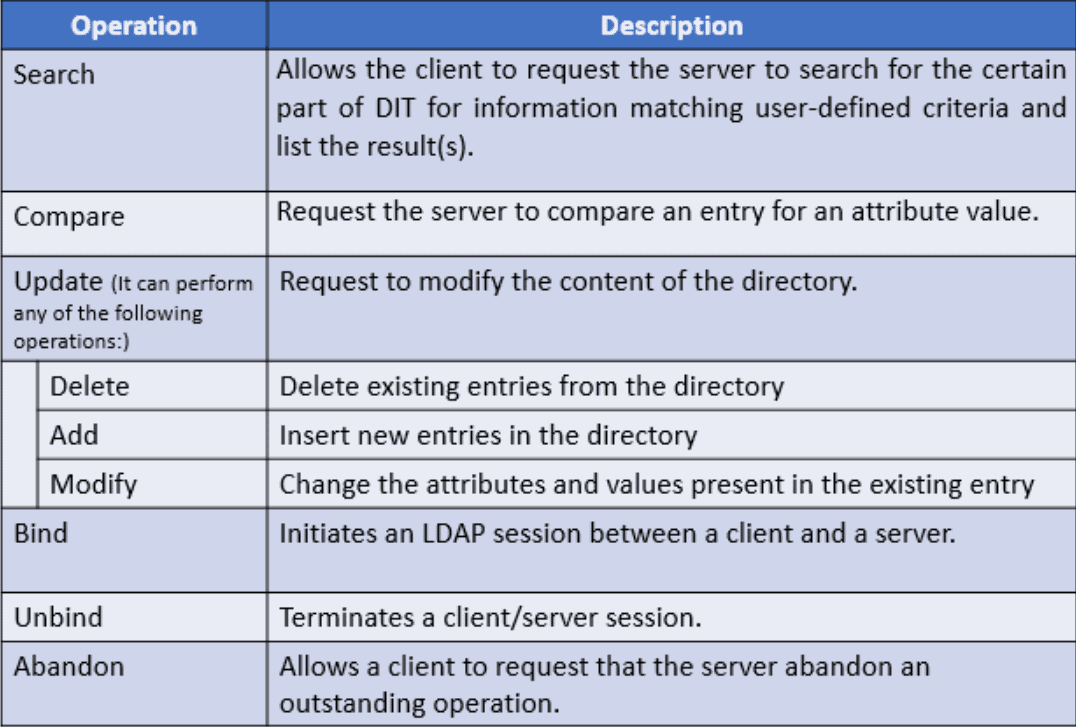

Le modèle fonctionnel définit les fonctions que vous pouvez effectuer avec un serveur LDAP. Ces fonctions peuvent être divisées en trois catégories principales, chacune avec ses propres sous-catégories.

- Requête – Va chercher les informations demandées stockées dans le répertoire.

- Update – Modifie les informations du répertoire. Les utilisateurs peuvent ajouter, supprimer ou modifier des informations existantes.Authentification

- – Permet aux utilisateurs de se connecter et de se déconnecter du serveur LDAP.Ce tableau pratique fourni par Hack2Secure fait un excellent travail décrivant chaque fonction.

Modèle de sécurité

Le modèle de sécurité permet aux clients de fournir leur identité pour l’authentification. Une fois authentifiés, les serveurs peuvent déterminer le niveau d’accès accordé au client en fonction de leurs stratégies. En développant l’opération de liaison à partir du modèle fonctionnel, il existe trois options de liaison:

- Pas d’authentification – Cette option est recommandée pour les cas où le vol d’informations d’identification n’est pas un problème. Toute personne qui laisse les champs DN et mot de passe vides sera définie comme un utilisateur anonyme et se verra attribuer des niveaux d’accès en fonction des stratégies réseau existantes. Cette option est généralement laissée pour les versements échelonnés ou d’autres instances où l’authentification n’est pas requise.

- Authentification de base – Le client LDAP doit fournir un DN et un mot de passe pour l’authentification. Le serveur compare ensuite le DN et le mot de passe au répertoire réseau et leur accorde un accès en fonction des attributs de l’utilisateur. Les informations d’identification sont envoyées par texte en clair, ce qui signifie qu’elles peuvent être facilement lues par une partie non autorisée si l’une d’elles devait infiltrer sa session

- SASL – Simple Authentication and Security Layer, ou SASL, est un protocole qui nécessite que le client et le serveur fournissent des informations d’identification.

LDAP et Actvie Directory

Bien que beaucoup utilisent LDAP et Active Directory (AD) de manière interchangeable, ils sont en fait deux types de logiciels différents, bien qu’ils puissent fonctionner ensemble. Considérez LDAP comme la langue que AD est capable de parler. La tâche de LDAP est d’extraire les informations stockées dans AD. Lorsqu’un utilisateur recherche quelque chose dans AD, comme un ordinateur ou une imprimante, LDAP est ce qui est utilisé pour trouver les informations pertinentes et présenter les résultats à l’utilisateur.

AD est le serveur d’annuaire le plus utilisé et il utilise LDAP pour communiquer. LDAP est le protocole utilisé pour interroger, maintenir et déterminer l’accès afin que l’AD fonctionne.

Une autre différence entre LDAP et AD est la façon dont ils gèrent la gestion des périphériques. AD dispose d’un mécanisme appelé Stratégie de groupe (GPO) qui permet aux administrateurs de contrôler les périphériques Windows et offre des capacités d’authentification unique, dont aucune n’est disponible avec LDAP. En ce qui concerne les capacités, il y a beaucoup à souhaiter avec LDAP, ce qui signifie que les administrateurs de domaine publicitaire sont seuls lors de la mise en œuvre d’appareils et de serveurs compatibles LDAP.

Malheureusement, la sécurité LDAP standard ne se porte pas bien contre les cybermenaces, dont nous discuterons ensuite.

LDAPS : L’activation de LDAP sur SSL/TLS

La sécurité LDAP est impérative car elle implique le stockage et la récupération d’informations sensibles. Cependant, le trafic LDAP standard n’est pas chiffré, ce qui le rend vulnérable aux cyberattaques. LDAP n’est pas en mesure de sécuriser l’authentification par lui-même, ce qui a engendré l’implémentation de LDAP sécurisé (LDAPS). Après la connexion à un client, LDAPS crypte le trafic Web avec SSL/TLS pour établir une liaison avec l’annuaire.

Le cryptage SSL / TLS est une norme Internet car il utilise des certificats numériques x.509 pour sécuriser une connexion entre le client et le serveur. Les certificats servent d’identifiants pour le périphérique/serveur dans lequel il réside.

La plupart des organisations qui chiffrent le trafic LDAP utilisent un nom d’utilisateur et un mot de passe à des fins d’authentification. Bien que cette méthode fonctionne, elle laisse beaucoup à désirer en matière de sécurité. Les systèmes LDAP qui reposent sur l’authentification basée sur les informations d’identification sont encore assez vulnérables. Les mots de passe peuvent être facilement oubliés, partagés et volés, laissant le réseau vulnérable au vol d’informations d’identification en direct.

Pire, la méthode d’authentification LDAP standard ne chiffre même pas le trafic Web, ce qui signifie que les administrateurs réseau doivent configurer LDAP pour qu’il crypte en toute sécurité leurs environnements.

Le principal problème réside dans les organisations qui authentifient les utilisateurs avec des mots de passe, car les mots de passe sont insuffisants pour se protéger contre les cyberattaques modernes. Les mots de passe n’ont pas la force de résister aux cyberattaques modernes comme l’attaque par force brute, qui est une méthode qui envoie des tentatives d’informations d’identification sans fin, ou l’attaque de l’homme du milieu, qui prétend être une entité réseau légitime et se connecte à un utilisateur réseau approuvé.

Les paramètres LDAP par défaut ont à peine une chance contre les cyberattaques modernes. Heureusement, il existe une meilleure mesure de sécurité: les certificats numériques avec une ICP.

Authentification RADIUS avec LDAP

Il existe de nombreuses ressources qui comparent LDAP et RADIUS. Bien qu’ils puissent tous les deux effectuer des fonctions similaires, il n’a pas beaucoup de sens de comparer étant donné qu’un serveur LDAP peut stocker des informations utilisateur et qu’un serveur RADIUS ne le peut pas. LDAP ne fournit pas de fonctionnalités MFA ou de journaux comptables, mais vous pouvez exécuter ces fonctions en ajoutant RADIUS.

Si votre serveur LDAP contient votre répertoire utilisateur, vous pouvez connecter un serveur RADIUS pour vous authentifier auprès de votre répertoire LDAP afin d’autoriser l’accès au Wi-Fi, au VPN et à toutes vos applications Web.

Un serveur RADIUS basé sur le cloud est la meilleure pratique pour authentifier les utilisateurs, car le secteur s’éloigne des infrastructures sur site. Cloud RADIUS peut être intégré dans un environnement AD/LDAP et authentifier dynamiquement les utilisateurs en référençant directement l’annuaire. Toutes les stratégies attribuées à un utilisateur seront appliquées en temps réel, ce qui simplifiera la segmentation des utilisateurs.

Cloud RADIUS est livré pré-construit pour l’authentification 802.1x/EAP-TLS avec des certificats x.509, ce qui constitue un moyen facile de configurer un réseau WPA2-Enterprise.

Configuration de LDAP pour WPA2-Enterprise

LDAP était autrefois requis pour l’authentification basée sur les informations d’identification et, par conséquent, de nombreuses organisations ont construit leur infrastructure d’authentification autour de celle-ci. Mais à mesure que la technologie a progressé, les informations d’identification sont devenues de moins en moins une forme de sécurité fiable. Cela a incité beaucoup à rechercher d’autres méthodes d’authentification.

Ces dernières années, nous avons vu de plus en plus d’organisations commencer à passer des mots de passe aux certificats numériques pour l’authentification réseau. Les certificats s’authentifient automatiquement sur le réseau sécurisé lorsqu’ils sont à portée et n’ont pas besoin d’être saisis ou mémorisés par l’utilisateur. Les certificats empêchent les attaques en direct et une myriade de menaces auxquelles les informations d’identification sont sensibles avec l’authentification EAP-TLS.

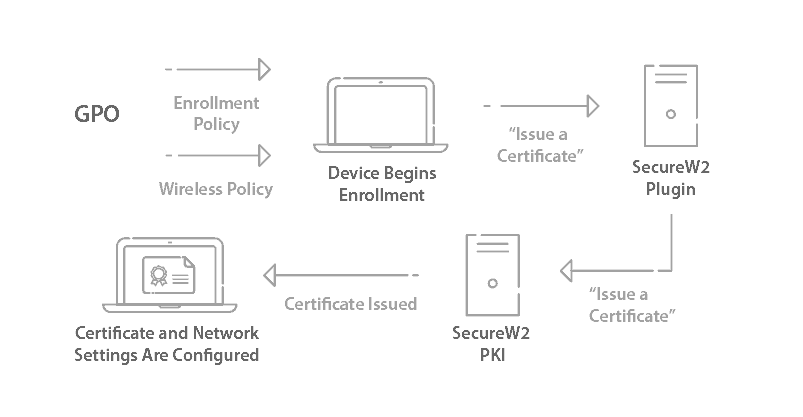

Alors que l’inscription des périphériques était auparavant considérée comme complexe, la solution d’intégration de JoinNow permet aux utilisateurs de s’auto-configurer pour les certificats en quelques minutes. Une fois équipé d’un certificat, l’utilisateur peut être authentifié sur le réseau pendant des années et n’aura jamais à faire face à des stratégies de réinitialisation de mot de passe embêtantes. SecureW2 propose non seulement des solutions d’émission de certificats, mais également des services d’ICP clés en main qui fournissent l’infrastructure complète nécessaire pour passer des informations d’identification aux certificats.

Abandonnez le LDAP pour une solution d’ICP gérée

Les organisations du secteur abandonnent les mots de passe pour s’authentifier avec des certificats numériques. Les certificats numériques peuvent être configurés pour s’authentifier automatiquement sur un réseau en toute sécurité et ne sont pas enlisés par toutes les vulnérabilités des mots de passe.

L’authentification par certificat élimine la nécessité de mots de passe et de vols d’informations d’identification en direct, car ils peuvent chiffrer les informations d’identification de l’utilisateur. Les attaques Man-in-the-middle reposent sur le partage des informations d’identification des utilisateurs en texte brut par voie hertzienne, ce qui les rend faciles à intercepter.

SecureW2 propose une PKI Cloud gérée, une solution PKI clé en main qui peut être intégrée dans n’importe quel environnement et permettre une authentification basée sur des certificats en quelques heures. L’inscription des périphériques pour les paramètres 802.1x était auparavant considérée comme difficile, mais notre solution d’intégration JoinNow offre aux administrateurs la possibilité de fournir un certificat sur chaque BYOD, y compris les périphériques non Windows. Les organisations qui utilisent des MDM peuvent créer de puissantes API de passerelle et tirer parti de leur fournisseur d’IDENTITÉ existant pour délivrer des certificats à chaque périphérique géré.

L’ICP de SecureW2 fonctionne avec tous les fournisseurs d’IDP LDAP et SAML. Vous pouvez tirer parti de votre ANNONCE actuelle ou la laisser entièrement derrière vous. Notre rayon de cloud dynamique utilise une solution unique dans le secteur pour référencer directement le répertoire. Le serveur peut consulter en temps réel la validité de l’utilisateur et ses informations d’identification. Historiquement, cela n’était possible qu’avec LDAP, mais avec SecureW2 est disponible pour toute personne qui intègre notre service dans son environnement.

Sécurité renforcée avec authentification par certificat

LDAP est largement utilisé en grande partie grâce à sa compatibilité avec Active Directory. Cependant, cela ne signifie pas que les administrateurs doivent être freinés par des méthodes d’authentification obsolètes qui rendent leurs réseaux vulnérables aux cyberattaques. Heureusement, SecureW2 offre une solution simple pour éliminer le vol d’informations d’identification en direct et renforcer la sécurité du réseau en déployant une authentification basée sur des certificats. Intégrez votre fournisseur d’identité LDAP à notre solution d’ICP gérée clé en main, beaucoup plus abordable que les serveurs sur site existants.

Faq LDAP:

Comment puis-je trouver LDAP dans Windows ?

Que vous travailliez dans une grande entreprise ou une PME, vous interagissez probablement quotidiennement avec LDAP. Au fur et à mesure que votre annuaire LDAP se développe, il est facile de se perdre dans toutes les entrées que vous devrez peut-être gérer. Heureusement, il existe une commande qui vous aidera à rechercher des entrées dans une arborescence de répertoires LDAP : Nslookup.

Utilisez Nslookup pour vérifier les enregistrements SRV, procédez comme suit:

- Cliquez sur Démarrer et Exécuter.

- Dans la boîte ouverte, tapez « cmd ».

- Entrez nslookup.

- Entrez set type= all.

- Entrez « _ldap._TCP.DC._msdcs.Nom_domAine », où Nom_domAine est le nom de votre domaine.

Comment savoir si LDAP est configuré ?

Si vous configurez des filtres pour les paramètres de recherche de votre serveur LDAP, vous devez effectuer des tests d’authentification pour confirmer la réussite de vos filtres de recherche. Tous les filtres de recherche doivent fonctionner correctement pour garantir une intégration réussie avec votre serveur LDAP.

- Accédez à System > Sécurité du système.

- Cliquez sur Tester les paramètres d’authentification LDAP.

- Testez le filtre de recherche de nom d’utilisateur LDAP. Dans le champ Nom d’utilisateur LDAP, saisissez le nom d’un utilisateur LDAP existant. Cliquez sur Tester la requête LDAP.

- Testez le filtre de recherche de nom de groupe LDAP. Utilisez un nom de groupe LDAP existant.

- Testez le nom d’utilisateur LDAP pour vous assurer que la syntaxe de la requête est correcte et que l’héritage de rôle de groupe d’utilisateurs LDAP fonctionne correctement.

Comment connecter un serveur LDAP ?

JoinNow MultiOS et Connector prend en charge un mécanisme d’authentification qui peut être facilement adapté à la méthode et au fournisseur d’identité de n’importe quel serveur LDAP pour authentifier les utilisateurs par un nom de connexion. Lorsqu’un utilisateur tente de se connecter, chaque serveur LDAP activé pour l’authentification est vérifié.

Ce qui suit illustre les étapes à suivre pour configurer l’intégration:

- Configurez le fournisseur d’identité

- Commencez par configurer le mappage d’attributs de l’IDP. Ici, vous allez personnaliser les champs qui sont remplis par les attributs des utilisateurs de votre réseau et qui seront utilisés pour définir différents groupes d’utilisateurs au sein de votre réseau.

- Configurez les stratégies réseau

- Presque toutes les organisations ont des groupes d’utilisateurs différents qui nécessitent différents niveaux d’accès aux réseaux, aux serveurs, aux données, etc. En intégrant SecureW2, vous pouvez séparer automatiquement les utilisateurs en groupes en configurant leurs attributs pour identifier et segmenter les utilisateurs. Par exemple, une université configurerait le logiciel d’intégration pour segmenter les utilisateurs en fonction de leur statut d’étudiant ou de professeur.

Pour un guide plus détaillé, consultez notre guide de configuration des serveurs WPA2-Enterprise pour AD/LDAP.

Comment réparer LDAP ?

Lors de la résolution de l’adresse du serveur LDAP, le système prend en charge les recherches DNS SRV et AAA. Le système essaie toujours en premier lieu de configurer une connexion TLS avec le serveur LDAP. Si cela échoue, il peut revenir à une connexion TCP si possible. Pour établir une connexion TLS, le certificat du serveur LDAP doit être signé par une autorité approuvée dans le magasin de certificats CA.

De plus, l’adresse du serveur LDAP résolue doit correspondre au CN (nom commun) contenu dans le certificat présenté par le serveur LDAP. Le système se connectera au port renvoyé par une recherche SRV, ou il se connectera à 389 (TCP) ou 636 (TLS).

Les demandes de recherche dans le catalogue global Active Directory utilisent les ports 3268 (TCP) et 3269 (TLS).