Qu’est-ce que la Confidentialité Équivalente Filaire (WEP) ?

Wired Equivalent Privacy (WEP) est un protocole de sécurité, spécifié dans la norme IEEE Wireless Fidelity (Wi-Fi), 802.11b. Cette norme est conçue pour fournir à un réseau local sans fil (WLAN) un niveau de sécurité et de confidentialité comparable à ce que l’on attend habituellement d’un réseau local filaire.

Le protocole WEP a été introduit en 1997 mais a été en proie à plusieurs problèmes de sécurité. Les organismes de normalisation ont commencé à décourager son utilisation au début des années 2000, à mesure que des normes plus efficaces ont été introduites.

WEP a tenté de limiter l’accès aux données du réseau sans fil de la même manière que les réseaux locaux câblés (LAN) protègent les données. Les utilisateurs ayant un accès physique aux points d’accès au réseau sont les seuls à avoir accès aux réseaux câblés. Les réseaux sans fil comme le Wi-Fi dépendent de protocoles de cryptage tels que WEP pour empêcher l’accès non autorisé aux données réseau.

Les mécanismes de sécurité physiques protègent un réseau local câblé dans une certaine mesure. Par exemple, l’accès contrôlé à un bâtiment empêche les étrangers d’entrer et de brancher leurs appareils sur le réseau local. Les étrangers peuvent accéder aux WLAN via les ondes radio qui se connectent au réseau.

Comment fonctionne le WEP?

Le protocole de confidentialité équivalent filaire ajoute une sécurité similaire à la sécurité physique d’un réseau filaire en cryptant les données transmises via le WLAN. Le cryptage des données protège la liaison sans fil vulnérable entre les clients et les points d’accès.

Une fois que WEP sécurise les transmissions de données sans fil, d’autres mécanismes de sécurité LAN peuvent garantir la confidentialité et la confidentialité des données. Ceux-ci incluent la protection par mot de passe, le cryptage de bout en bout, les réseaux privés virtuels et l’authentification.

Les services de sécurité réseau de base fournis par le protocole pour les réseaux sans fil sont les suivants:

- Confidentialité. WEP a initialement utilisé une clé 64 bits avec l’algorithme de cryptage de flux RC4 pour crypter les données transmises sans fil. Les versions ultérieures du protocole ont ajouté la prise en charge des clés 128 bits et des clés 256 bits pour une sécurité améliorée. WEP utilise un vecteur d’initialisation de 24 bits, ce qui a entraîné des longueurs de clé effectives de 40, 104 et 232 bits.

- Intégrité des données. WEP utilise l’algorithme de somme de contrôle CRC-32 pour vérifier que les données transmises sont inchangées à leur destination. L’expéditeur utilise le contrôle de redondance cyclique CRC-32 pour générer une valeur de hachage de 32 bits à partir d’une séquence de données. Le destinataire utilise le même chèque à la réception. Si les deux valeurs diffèrent, le destinataire peut demander une retransmission.Authentification

- . WEP authentifie les clients lorsqu’ils se connectent pour la première fois au point d’accès au réseau sans fil. Il permet l’authentification des clients sans fil avec ces deux mécanismes:

- Authentification Système Ouverte. Avec OSA, les systèmes connectés au Wi-Fi peuvent accéder à n’importe quel point d’accès au réseau WEP, à condition que le système connecté utilise un identifiant de jeu de services correspondant au SSID du point d’accès.

- Authentification par clé partagée. Avec SKA, les systèmes connectés au Wi-Fi utilisent un algorithme de réponse au défi en quatre étapes pour s’authentifier.

Inconvénients de la confidentialité équivalente câblée

Le WEP est largement implémenté et déployé, mais il souffre de graves faiblesses de sécurité. Ceux-ci incluent:

- Chiffrement de flux. Les algorithmes de chiffrement appliqués aux flux de données, appelés chiffrements de flux, peuvent être vulnérables aux attaques lorsqu’une clé est réutilisée. L’espace de clés relativement petit du protocole empêche d’éviter de réutiliser les clés.

- faiblesses du RC4. L’algorithme RC4 lui-même a été examiné pour sa faiblesse cryptographique et n’est plus considéré comme sûr à utiliser.

- Facultatif. Tel que conçu, l’utilisation du protocole est facultative. Comme il est facultatif, les utilisateurs ne l’activent souvent pas lors de l’installation de périphériques compatibles WEP.

- Clé partagée. La configuration par défaut de ces systèmes utilise une clé partagée unique pour tous les utilisateurs. Vous ne pouvez pas authentifier des utilisateurs individuels lorsque tous les utilisateurs partagent la même clé.

Ces faiblesses ont condamné le WEP. La plupart des organismes de normalisation ont abandonné le protocole peu de temps après que le protocole WPA (Wi-Fi Protected Access) soit devenu disponible en 2003.

WEP vs WPA

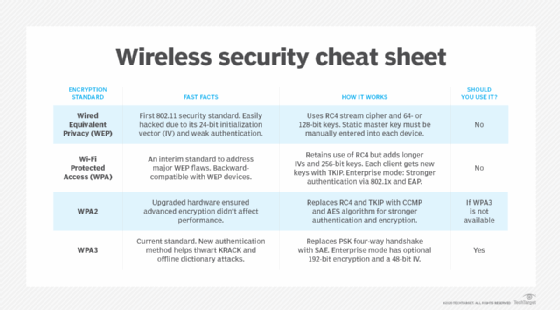

L’IEEE a introduit la confidentialité équivalente filaire dans la norme de réseau sans fil 802.11 en 1997, puis a publié WPA en remplacement proposé cinq ans plus tard. Les efforts déployés pour corriger le WEP pendant sa courte durée de vie n’ont pas permis de trouver une solution sécurisée à l’accès au réseau sans fil. Le WPA2 l’a officiellement remplacé en 2004.

Les variantes WEP et les versions améliorées de WPA incluent les protocoles suivants:

- WEP2. Après l’apparition de problèmes de sécurité, les modifications apportées aux spécifications IEEE ont augmenté la longueur de la clé WEP à 128 bits et ont nécessité l’utilisation de l’authentification Kerberos. Cependant, ces changements se sont avérés insuffisants pour rendre le WEP plus sûr et ont été supprimés de la norme.

- WEPplus ou WEP+. Agere Systems, une société de composants de circuits intégrés, a développé cette variante propriétaire. WEP+ a éliminé les touches faibles de l’espace des touches. Cependant, des problèmes fondamentaux subsistaient et seuls les produits Wi-Fi d’Agere Systems utilisaient WEP+.

- WPA. La première version de WPA a augmenté la longueur de clé à 128 bits et a remplacé le contrôle d’intégrité CRC-32 par le protocole d’intégrité de clé temporelle. Cependant, WPA utilise toujours l’algorithme de cryptage RC4 et a conservé d’autres faiblesses de WEP.

- WPA2. Cette mise à jour WPA a renforcé le cryptage et la protection de l’intégrité. Il utilise le Protocole de Code d’authentification de message de chaînage de blocs de chiffrement en mode Compteur, qui intègre l’algorithme Standard de chiffrement avancé pour le chiffrement et la vérification de l’intégrité des transmissions sans fil. WPA2 est disponible dans les deux modes suivants :

- WPA2 -Enterprise nécessite un serveur d’authentification de service utilisateur à distance pour authentifier les utilisateurs.

- WPA2 – La clé pré-partagée est destinée à un usage personnel et repose sur des clés pré-partagées données aux utilisateurs autorisés.

- WPA3. La version actuelle du WPA est devenue disponible en 2018. Il offre une sécurité beaucoup améliorée pour les utilisateurs de réseaux sans fil. Les améliorations apportées au WPA3 comprennent :

- chiffrement renforcé en modes entreprise et personnel ;

- authentification améliorée pour le mode personnel ; et

- secret direct parfait pour les communications en mode personnel.

Comment WEP est-il utilisé?

Les fabricants de matériel sans fil ont implémenté WEP dans le matériel, ce qui signifiait que les mises à jour du protocole de sécurité devaient s’intégrer dans la mémoire flash des cartes d’interface réseau sans fil et des périphériques de point d’accès réseau. Cela a limité la portée des améliorations possibles avec le WEP et le WPA. Cela signifiait également que les systèmes utilisant du matériel plus ancien pouvaient être vulnérables à des attaques bien connues.

Compte tenu du déploiement généralisé de dispositifs sans fil et de points d’accès peu coûteux, le WEP est toujours utilisé et continuera de l’être jusqu’à ce que le matériel obsolète soit retiré. Cela signifie que les professionnels de la mise en réseau et de l’informatique doivent être vigilants pour identifier et remplacer ces appareils obsolètes.

En savoir plus sur les protocoles utilisés pour sécuriser les réseaux sans fil dans cet aperçu des normes de sécurité WLAN.