Was ist Wired Equivalent Privacy (WEP)?

Wired Equivalent Privacy (WEP) ist ein Sicherheitsprotokoll, das im IEEE Wireless Fidelity (Wi-Fi) -Standard 802.11b spezifiziert ist. Dieser Standard wurde entwickelt, um einem drahtlosen lokalen Netzwerk (WLAN) ein Sicherheits- und Datenschutzniveau zu bieten, das mit dem vergleichbar ist, was normalerweise von einem kabelgebundenen LAN erwartet wird.

Das WEP-Protokoll wurde 1997 eingeführt, war jedoch von mehreren Sicherheitsproblemen geplagt. Die Normungsgremien begannen Anfang der 2000er Jahre, von ihrer Verwendung abzuraten, da effektivere Standards eingeführt wurden.

WEP hat versucht, den Zugriff auf drahtlose Netzwerkdaten auf die gleiche Weise zu beschränken, wie kabelgebundene lokale Netzwerke (LANs) Daten schützen. Benutzer mit physischem Zugriff auf die Netzwerkzugangspunkte haben als einzige Zugriff auf kabelgebundene Netzwerke. Drahtlose Netzwerke wie Wi-Fi sind auf Verschlüsselungsprotokolle wie WEP angewiesen, um unbefugten Zugriff auf Netzwerkdaten zu verhindern.

Physische Sicherheitsmechanismen schützen ein kabelgebundenes LAN bis zu einem gewissen Grad. Zum Beispiel verhindert der kontrollierte Zugang zu einem Gebäude, dass Außenstehende hineingehen und ihre Geräte an das LAN anschließen. Außenstehende können über die Funkwellen, die eine Verbindung zum Netzwerk herstellen, auf WLANs zugreifen.

Wie funktioniert WEP?

Das Wired Equivalent Privacy Protocol erhöht die Sicherheit ähnlich der physischen Sicherheit eines kabelgebundenen Netzwerks, indem es über das WLAN übertragene Daten verschlüsselt. Die Datenverschlüsselung schützt die anfällige drahtlose Verbindung zwischen Clients und Access Points.

Nachdem WEP drahtlose Datenübertragungen sichert, können andere LAN-Sicherheitsmechanismen den Datenschutz und die Vertraulichkeit der Daten gewährleisten. Dazu gehören Passwortschutz, Ende-zu-Ende-Verschlüsselung, virtuelle private Netzwerke und Authentifizierung.

Die grundlegenden Netzwerksicherheitsdienste, die das Protokoll für drahtlose Netzwerke bereitstellt, umfassen Folgendes:

- Privatsphäre. WEP verwendete zunächst einen 64-Bit-Schlüssel mit dem RC4-Stream-Verschlüsselungsalgorithmus, um drahtlos übertragene Daten zu verschlüsseln. Spätere Versionen des Protokolls fügten Unterstützung für 128-Bit-Schlüssel und 256-Bit-Schlüssel für verbesserte Sicherheit hinzu. WEP verwendet einen 24-Bit-Initialisierungsvektor, der zu effektiven Schlüssellängen von 40, 104 und 232 Bit führte.

- Datenintegrität. WEP verwendet den CRC-32-Prüfsummenalgorithmus, um zu überprüfen, ob die übertragenen Daten am Zielort unverändert sind. Der Sender verwendet die zyklische CRC-32-Redundanzprüfung, um aus einer Datenfolge einen 32-Bit-Hashwert zu generieren. Der Empfänger verwendet den gleichen Scheck beim Empfang. Wenn sich die beiden Werte unterscheiden, kann der Empfänger eine erneute Übertragung anfordern.

- Authentifizierung. WEP authentifiziert Clients, wenn sie zum ersten Mal eine Verbindung zum drahtlosen Netzwerkzugriffspunkt herstellen. Es ermöglicht die Authentifizierung von drahtlosen Clients mit diesen beiden Mechanismen:

- Öffnen Sie die Systemauthentifizierung. Mit OSA können Wi-Fi-verbundene Systeme auf jeden WEP-Netzwerkzugangspunkt zugreifen, solange das verbundene System eine Dienstsatzkennung verwendet, die mit der SSID des Zugangspunkts übereinstimmt.

- Authentifizierung mit gemeinsam genutztem Schlüssel. Mit SKA verwenden Wi-Fi-verbundene Systeme einen vierstufigen Challenge-Response-Algorithmus zur Authentifizierung.

Nachteile von Wired Equivalent Privacy

WEP ist weit verbreitet implementiert und eingesetzt, leidet jedoch unter schwerwiegenden Sicherheitsschwächen. Dazu gehören:

- Stream-Chiffre. Verschlüsselungsalgorithmen, die auf Datenströme angewendet werden, sogenannte Stream-Chiffren, können anfällig für Angriffe sein, wenn ein Schlüssel wiederverwendet wird. Der relativ kleine Schlüsselraum des Protokolls macht es unmöglich, die Wiederverwendung von Schlüsseln zu vermeiden.

- RC4 Schwächen. Der RC4-Algorithmus selbst wurde wegen kryptografischer Schwäche auf den Prüfstand gestellt und gilt nicht mehr als sicher in der Anwendung.

- Optional. Wie vorgesehen ist die Verwendung des Protokolls optional. Da es optional ist, konnten Benutzer es bei der Installation von WEP-fähigen Geräten häufig nicht aktivieren.

- Gemeinsamer Schlüssel. Die Standardkonfiguration für diese Systeme verwendet einen einzigen gemeinsamen Schlüssel für alle Benutzer. Sie können einzelne Benutzer nicht authentifizieren, wenn alle Benutzer denselben Schlüssel verwenden.

Diese Schwächen verurteilten WEP. Die meisten Normungsgremien haben das Protokoll kurz nach der Verfügbarkeit des WPA-Protokolls (Wi-Fi Protected Access) im Jahr 2003 abgelehnt.

WEP vs. WPA

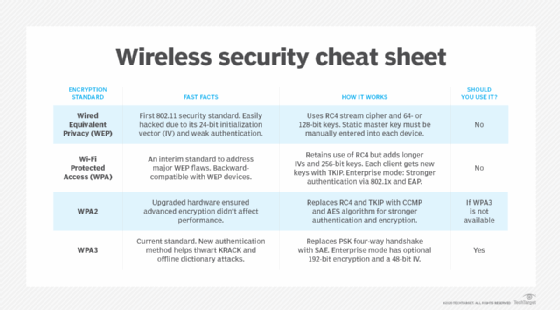

Die IEEE eingeführt Wired Equivalent Privacy in die 802,11 wireless networking standard in 1997 und dann freigegeben WPA als vorgeschlagene ersatz fünf jahre später. Die Bemühungen, WEP während seiner kurzen Lebensdauer zu beheben, führten nicht zu einer sicheren Lösung für den drahtlosen Netzwerkzugriff. WPA2 hat es 2004 offiziell ersetzt.

WEP-Varianten und verbesserte Versionen von WPA umfassen die folgenden Protokolle:

- WEP2. Nachdem Sicherheitsprobleme aufgetreten waren, erhöhten Änderungen an den IEEE-Spezifikationen die WEP-Schlüssellänge auf 128 Bit und erforderten die Verwendung der Kerberos-Authentifizierung. Diese Änderungen erwiesen sich jedoch als unzureichend, um WEP sicherer zu machen, und wurden aus dem Standard gestrichen.

- WEPplus oder WEP+. Agere Systems, ein Unternehmen für integrierte Schaltkreise, hat diese proprietäre Variante entwickelt. WEP + eliminiert schwache Schlüssel aus dem Schlüsselraum. Grundlegende Probleme blieben jedoch bestehen, und nur Wi-Fi-Produkte von Agere Systems verwendeten WEP +.

- WPA. Die erste Version von WPA erhöhte die Schlüssellänge auf 128 Bit und ersetzte die CRC-32-Integritätsprüfung durch das Temporal Key Integrity Protocol. WPA verwendet jedoch weiterhin den RC4-Verschlüsselungsalgorithmus und behielt andere Schwächen von WEP bei.

- WPA2. Dieses WPA-Update hinzugefügt stärkere Verschlüsselung und Integritätsschutz. Es verwendet das Counter Mode Cipher Block Chaining Message Authentication Code Protocol, das den Advanced Encryption Standard-Algorithmus zur Verschlüsselung und Integritätsprüfung von drahtlosen Übertragungen enthält. WPA2 gibt es in den folgenden zwei Modi:

- WPA2-Enterprise erfordert einen Remote Authentication Dial-In User Service Authentication Server, um Benutzer zu authentifizieren.

- WPA2-Pre-Shared Key ist für den persönlichen Gebrauch bestimmt und basiert auf Pre-Shared Keys, die autorisierten Benutzern zur Verfügung gestellt werden.

- WPA3. Die aktuelle Version von WPA wurde 2018 verfügbar. Es bietet viel verbesserte Sicherheit für drahtlose Netzwerkbenutzer. Zu den WPA3-Verbesserungen gehören:

- stärkere Verschlüsselung sowohl im Enterprise- als auch im Personal-Modus;

- verbesserte Authentifizierung für den Personal-Modus; und

- Perfect Forward Secrecy für die Kommunikation im Personal-Modus.

Wie wird WEP verwendet?

Hersteller von drahtloser Hardware implementierten WEP in Hardware, was bedeutete, dass Aktualisierungen des Sicherheitsprotokolls in den Flash-Speicher von drahtlosen Netzwerkschnittstellenkarten und Netzwerkzugangspunktgeräten passen mussten. Dies schränkte den Umfang der Verbesserungen ein, die mit WEP und WPA möglich waren. Es bedeutete auch, dass Systeme, die ältere Hardware verwenden, anfällig für bekannte Angriffe sein könnten.

Angesichts der weit verbreiteten Bereitstellung kostengünstiger drahtloser Geräte und Zugangspunkte wird WEP weiterhin verwendet und wird weiterhin verwendet, bis die veraltete Hardware außer Betrieb genommen wird. Das bedeutet, dass Netzwerk- und IT-Experten bei der Identifizierung und dem Austausch dieser veralteten Geräte wachsam sein sollten.

Erfahren Sie mehr über die Protokolle, die zur Sicherung drahtloser Netzwerke verwendet werden, in dieser Übersicht über WLAN-Sicherheitsstandards.