LDAP ist seit vielen Jahren das dominierende Protokoll für die sichere Benutzerauthentifizierung für lokale Verzeichnisse. Unternehmen haben LDAP zum Speichern und Abrufen von Daten aus Verzeichnisdiensten verwendet und ist ein wichtiger Bestandteil des Blueprints für Active Directory (AD), den am häufigsten verwendeten Verzeichnisdienst. In der Vergangenheit bot LDAP ein effizientes Sicherheitsniveau für Organisationen zur Bereitstellung von WPA2-Enterprise.

Glücklicherweise helfen die Cloud-PKI-Dienste von SecureW2 AD / LDAP-Umgebungen mit einer passwortlosen Azure-Lösung nahtlos in die Cloud zu migrieren. Wenn Sie jedoch LDAP und AD beibehalten möchten, bieten wir auch den # 1 BYOD-Onboarding-Client an, mit dem sich Ihre Endbenutzer für die PEAP-MSCHAPv2 802.1X-Authentifizierung selbst bedienen können. Ohne den Onboarding-Client könnten Sie die Konfiguration der Serverzertifikatvalidierung verpassen und Ihr Netzwerk exponiert lassen. Die Cloud-PKI von SecureW2 kann in weniger als einer Stunde eingerichtet werden und erfordert keine zusätzlichen Upgrades.

Dieser Artikel befasst sich eingehend mit LDAP und untersucht, ob seine Sicherheitsstandards modernen Cyberbedrohungen standhalten.

Was ist LDAP?

Lightweight Directory Access Protocol oder LDAP ist ein Softwareprotokoll, das Daten speichert und ordnet, um sie leicht durchsuchbar zu machen. Bei den Daten kann es sich um beliebige Informationen zu Organisationen, Geräten oder Benutzern handeln, die in Verzeichnissen gespeichert sind. LDAP ist das Protokoll, das von Servern verwendet wird, um mit lokalen Verzeichnissen zu sprechen.

Daten werden in einer hierarchischen Struktur gespeichert, die als Directory Information Tree (DIT) bezeichnet wird und Daten in einer verzweigten „Baum“ -Struktur organisiert, die es Administratoren erleichtert, in ihren Verzeichnissen zu navigieren, bestimmte Daten zu finden und Benutzerzugriffsrichtlinien zu verwalten.

Was bedeutet „Leicht“?

Der Vorgänger von LDAP, das Directory Access Protocol, wurde als Teil des x.500 Directory Service entwickelt. Es verwendete jedoch den OSI-Protokollstapel, der nicht in viele Netzwerke passte und daher schwierig zu implementieren war.

LDAP wurde entwickelt, um ein leichtgewichtiges (d. h. weniger Code) alternatives Protokoll zu sein, das auf x.500-Verzeichnisdienste mit dem TCP / IP-Protokoll zugreifen konnte, das der Standard für das Internet war (und ist).

Was macht LDAP?

Der Hauptzweck von LDAP besteht darin, als zentraler Knotenpunkt für Authentifizierung und Autorisierung zu dienen. Mit LDAP können Organisationen Benutzeranmeldeinformationen (Benutzername / Kennwort) speichern und später darauf zugreifen, z. B. wenn ein Benutzer versucht, auf eine LDAP-fähige Anwendung zuzugreifen. Die in LDAP gespeicherten Anmeldeinformationen dieses Benutzers authentifizieren den Benutzer.

Benutzerattribute können auch in LDAP gespeichert werden, das anhand der vom Verzeichnis festgelegten Richtlinien festlegt, auf was dieser Benutzer zugreifen darf.

Wie funktioniert LDAP?

LDAP basiert auf einer Client-Server-Interaktion. Der Client beginnt eine Sitzung mit dem Server, die als „Bindung“ bezeichnet wird. Der Client präsentiert seine Benutzeranmeldeinformationen, die der Server mit dem Verzeichnis vergleichen und den Zugriff basierend auf den Attributen dieses Benutzers autorisieren kann.

LDAP-Modelle

LDAP kann in 4 Modelle unterteilt werden, die 4 verschiedene Dienste erklären, die von einem LDAP-Server bereitgestellt werden.

Informationsmodell

Dieses Modell bestimmt, welche Informationen in LDAP gespeichert werden können und stützt sich auf „Einträge“. Ein Eintrag ist eine Kennung für ein reales Objekt (Server, Geräte, Benutzer) in einem Netzwerk durch Attribute, die das Objekt beschreiben. Einträge helfen dabei, die Netzwerkzugriffsebenen des Benutzers zu bestimmen.

Benennungsmodell

Hier werden Einträgen Distinguished Names (DN) basierend auf ihrer Position in der DIT-Hierarchie zugewiesen. DNs bestehen aus relativen Distinguished Names (RDN), die selbst jedes Eintragsattribut darstellen. In einfacheren Worten ist RDN wie ein Dateiname in Windows, während der DN wie der Dateipfadname ist.

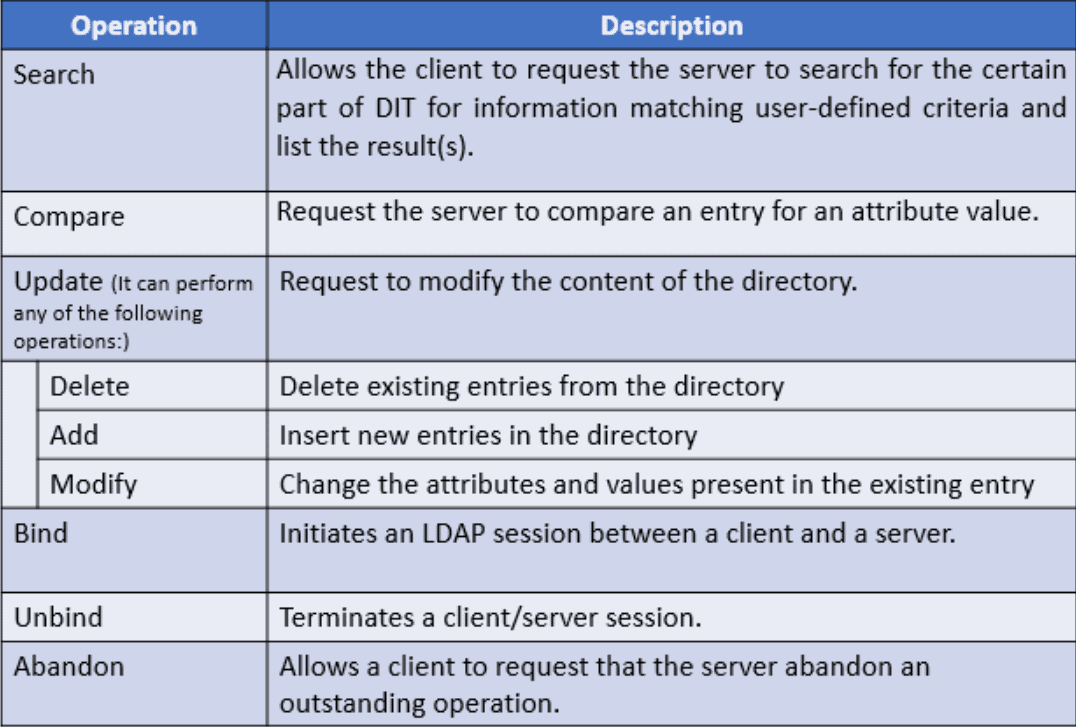

Funktionsmodell

Das Funktionsmodell definiert, welche Funktionen Sie mit einem LDAP-Server ausführen können. Diese Funktionen können in drei Hauptkategorien mit jeweils eigenen Unterkategorien unterteilt werden.

- Query – Ruft die angeforderten Informationen ab, die im Verzeichnis gespeichert sind.

- Update – Ändert die Informationen im Verzeichnis. Benutzer können vorhandene Informationen hinzufügen, löschen oder ändern.

- Authentifizierung – Ermöglicht Benutzern das Verbinden und Trennen mit dem LDAP-Server.Dieses praktische Diagramm zur Verfügung gestellt von Hack2Secure macht einen hervorragenden Job umreißt jede Funktion.

Sicherheitsmodell

Das Sicherheitsmodell gibt Clients die Möglichkeit, ihre Identität zur Authentifizierung anzugeben. Nach der Authentifizierung können Server anhand ihrer Richtlinien bestimmen, welche Zugriffsebene dem Client gewährt wird. Um den Bind-Vorgang aus dem Funktionsmodell zu erweitern, gibt es drei Optionen zum Binden:

- Keine Authentifizierung – Diese Option wird für Fälle empfohlen, in denen der Diebstahl von Anmeldeinformationen kein Problem darstellt. Jeder, der die Felder DN und Passwort leer lässt, wird als anonymer Benutzer definiert und erhält Zugriffsebenen basierend auf vorhandenen Netzwerkrichtlinien. Diese Option wird normalerweise für Raten oder andere Fälle belassen, in denen keine Authentifizierung erforderlich ist.

- Standardauthentifizierung – Der LDAP-Client muss einen DN und ein Kennwort für die Authentifizierung angeben. Der Server vergleicht dann den DN und das Kennwort mit dem Netzwerkverzeichnis und gewährt ihnen Zugriff basierend auf den Attributen des Benutzers. Die Anmeldeinformationen werden über Klartext gesendet, was bedeutet, dass sie von einer nicht autorisierten Partei leicht gelesen werden können, wenn sie ihre Sitzung infiltrieren

- SASL – Simple Authentication and Security Layer oder SASL ist ein Protokoll, bei dem sowohl der Client als auch der Server identifizierende Informationen bereitstellen müssen.

LDAP und Actvie Directory

Obwohl viele LDAP und Active Directory (AD) synonym verwenden, sind sie in der Tat zwei verschiedene Arten von Software, obwohl sie zusammenarbeiten können. Stellen Sie sich LDAP als die Sprache vor, die AD sprechen kann. Die Aufgabe von LDAP besteht darin, in AD gespeicherte Informationen zu extrahieren. Wenn ein Benutzer etwas in AD nachschlägt, z. B. einen Computer oder Drucker, wird LDAP verwendet, um die relevanten Informationen zu finden und die Ergebnisse dem Benutzer anzuzeigen.

AD ist der am weitesten verbreitete Verzeichnisserver und verwendet LDAP für die Kommunikation. LDAP ist das Protokoll, das zum Abfragen, Verwalten und Bestimmen des Zugriffs verwendet wird, damit AD funktioniert.

Ein weiterer Unterschied zwischen LDAP und AD besteht darin, wie sie mit der Geräteverwaltung umgehen. AD verfügt über einen Mechanismus namens Group Policy (GPO), mit dem Administratoren Windows-Geräte steuern können, und bietet Single Sign-On-Funktionen, von denen keine mit LDAP verfügbar ist. Wenn es um die Fähigkeit geht, lässt LDAP viel zu wünschen übrig, was bedeutet, dass AD-Domain-Administratoren bei der Implementierung von LDAP-kompatiblen Geräten und Servern auf sich allein gestellt sind.

Leider ist die Standard-LDAP-Sicherheit nicht gut gegen Cyberbedrohungen, die wir als nächstes besprechen werden.

LDAPS: Aktivieren von LDAP über SSL / TLS

LDAP-Sicherheit ist unerlässlich, da vertrauliche Informationen gespeichert und abgerufen werden müssen. Der Standard-LDAP-Datenverkehr ist jedoch nicht verschlüsselt, sodass er anfällig für Cyberangriffe ist. LDAP ist nicht in der Lage, die Authentifizierung selbst zu sichern, was zur Implementierung von Secure LDAP (LDAPS) führte. Nach dem Herstellen einer Verbindung mit einem Client verschlüsselt LDAPS den Webdatenverkehr mit SSL / TLS, um eine Bindung mit dem Verzeichnis herzustellen.

Die SSL / TLS-Verschlüsselung ist ein Internetstandard, da sie digitale x.509-Zertifikate verwendet, um eine Verbindung zwischen Client und Server zu sichern. Zertifikate dienen als Identifikatoren für das Gerät / den Server, in dem es sich befindet.

Die meisten Organisationen, die LDAP-Datenverkehr verschlüsseln, verwenden einen Benutzernamen und ein Kennwort zur Authentifizierung. Während diese Methode funktioniert, lässt sie in Bezug auf die Sicherheit zu wünschen übrig. LDAP-Systeme, die auf anmeldeinformationsbasierter Authentifizierung basieren, sind immer noch ziemlich anfällig. Passwörter können leicht vergessen, geteilt und gestohlen werden, so dass das Netzwerk anfällig für Over-the-Air-Diebstahl von Anmeldeinformationen ist.

Schlimmer noch, die Standard-LDAP-Authentifizierungsmethode verschlüsselt nicht einmal den Webverkehr, was bedeutet, dass Netzwerkadministratoren die Aufgabe haben, LDAP so zu konfigurieren, dass es für ihre Umgebungen sicher verschlüsselt wird.

Das Hauptproblem liegt bei Organisationen, die Benutzer mit Passwörtern authentifizieren, da Passwörter zum Schutz vor modernen Cyberangriffen nicht ausreichen. Kennwörtern fehlt die Stärke, sich gegen moderne Cyberangriffe wie den Brute-Force-Angriff zu wehren, bei dem endlose Anmeldeinformationsversuche gesendet werden, oder den Man-in-the-Middle-Angriff, der vorgibt, eine legitime Netzwerkentität zu sein und eine Verbindung herzustellen ein zugelassener Netzwerkbenutzer.

Default-LDAP-Einstellungen haben gegen moderne Cyberangriffe kaum eine Chance. Zum Glück gibt es eine bessere Sicherheitsmaßnahme: digitale Zertifikate mit einer PKI.

RADIUS-Authentifizierung mit LDAP

Es gibt viele Ressourcen, die LDAP und RADIUS vergleichen. Obwohl beide ähnliche Funktionen ausführen können, ist ein Vergleich nicht sinnvoll, da ein LDAP-Server Benutzerinformationen speichern kann und ein RADIUS-Server dies nicht kann. LDAP bietet keine MFA-Funktionen oder Buchhaltungsprotokolle, aber Sie können diese Funktionen ausführen, indem Sie RADIUS hinzufügen.

Wenn Ihr LDAP-Server Ihr Benutzerverzeichnis enthält, können Sie einen RADIUS-Server verbinden, um sich bei Ihrem LDAP-Verzeichnis zu authentifizieren und den Zugriff auf WLAN, VPN und alle Ihre Webanwendungen zu autorisieren.

Ein cloudbasierter RADIUS-Server ist die Best Practice für die Authentifizierung von Benutzern, da sich die Branche von lokalen Infrastrukturen entfernt. Cloud RADIUS kann in eine AD/LDAP-Umgebung integriert werden und Benutzer dynamisch authentifizieren, indem direkt auf das Verzeichnis verwiesen wird. Alle einem Benutzer zugewiesenen Richtlinien werden in Echtzeit durchgesetzt, wodurch die Benutzersegmentierung vereinfacht wird.

Cloud RADIUS ist für die 802.1x / EAP-TLS-Authentifizierung mit x.509-Zertifikaten vorkonfiguriert, was eine einfache Möglichkeit ist, ein WPA2-Unternehmensnetzwerk zu konfigurieren.

Konfigurieren von LDAP für WPA2-Enterprise

LDAP war früher für die anmeldeinformationsbasierte Authentifizierung erforderlich. Mit fortschreitender Technologie sind Anmeldeinformationen jedoch immer weniger zu einer zuverlässigen Form der Sicherheit geworden. Dies hat viele dazu veranlasst, nach alternativen Authentifizierungsmethoden zu suchen.

In den letzten Jahren haben immer mehr Unternehmen begonnen, von Passwörtern auf digitale Zertifikate für die Netzwerkauthentifizierung umzusteigen. Zertifikate authentifizieren sich automatisch im sicheren Netzwerk, wenn sie sich in Reichweite befinden, und müssen vom Benutzer nicht eingegeben oder gespeichert werden. Zertifikate verhindern Over-The-Air-Angriffe und eine Vielzahl von Bedrohungen, für die Anmeldeinformationen mit der EAP-TLS-Authentifizierung anfällig sind.

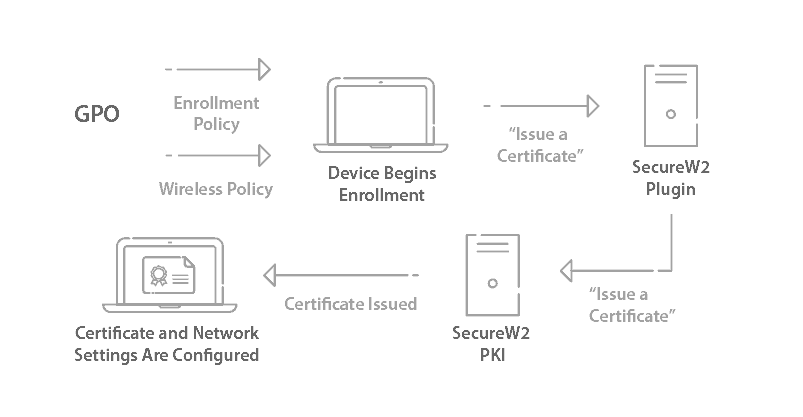

Während die Registrierung von Geräten früher als komplex galt, ermöglicht die JoinNow-Onboarding-Lösung Benutzern die Selbstkonfiguration von Zertifikaten in wenigen Minuten. Sobald der Benutzer mit einem Zertifikat ausgestattet ist, kann er jahrelang im Netzwerk authentifiziert werden und muss sich nie mehr mit lästigen Richtlinien zum Zurücksetzen von Kennwörtern befassen. SecureW2 bietet nicht nur Lösungen für die Ausstellung von Zertifikaten, sondern auch schlüsselfertige PKI-Services, die die gesamte Infrastruktur bereitstellen, die für die Umstellung von Anmeldeinformationen auf Zertifikate erforderlich ist.

Verzichten Sie auf LDAP für eine Managed PKI-Lösung

Unternehmen in der gesamten Branche lassen Kennwörter zurück, um sich mit digitalen Zertifikaten zu authentifizieren. Digitale Zertifikate können so konfiguriert werden, dass sie sich automatisch sicher bei einem Netzwerk authentifizieren und nicht durch alle Schwachstellen von Passwörtern blockiert werden.

Zertifikatsbasierte Authentifizierung eliminiert die Notwendigkeit von Passwörtern und Over-the-Air-Diebstahl von Anmeldeinformationen, da sie Benutzeranmeldeinformationen verschlüsseln können. Man-in-the-Middle-Angriffe beruhen darauf, dass Benutzeranmeldeinformationen im Klartext über Funk geteilt werden, wodurch sie leicht abgefangen werden können.

SecureW2 bietet eine Managed Cloud PKI, eine schlüsselfertige PKI-Lösung, die in jede Umgebung integriert werden kann und eine zertifikatbasierte Authentifizierung in wenigen Stunden ermöglicht. Das Registrieren von Geräten für 802.1x-Einstellungen wurde früher als schwierig angesehen, aber unsere JoinNow-Onboarding-Lösung bietet Administratoren die Möglichkeit, ein Zertifikat für jedes BYOD bereitzustellen, auch für Nicht-Windows-Geräte. Unternehmen, die MDMs verwenden, können leistungsstarke Gateway-APIs erstellen und ihren vorhandenen IDP nutzen, um Zertifikate für jedes verwaltete Gerät bereitzustellen.

Die PKI von SecureW2 funktioniert mit allen LDAP- und SAML-IDP-Anbietern. Sie können Ihre aktuelle ANZEIGE nutzen oder ganz hinter sich lassen. Unser Dynamic Cloud RADIUS verwendet eine branchenweit erste Lösung, um direkt auf das Verzeichnis zu verweisen. Der Server kann in Echtzeit die Gültigkeit des Benutzers und seine identifizierenden Informationen nachschlagen. Historisch war dies nur mit LDAP möglich, aber mit SecureW2 steht jedem zur Verfügung, der unseren Service in seine Umgebung integriert.

Höhere Sicherheit durch zertifikatbasierte Authentifizierung

LDAP ist nicht zuletzt aufgrund seiner Kompatibilität mit Active Directory weit verbreitet. Dies bedeutet jedoch nicht, dass Administratoren mit veralteten Authentifizierungsmethoden zurückgehalten werden müssen, die ihre Netzwerke anfällig für Cyberangriffe machen. Glücklicherweise bietet SecureW2 eine einfache Lösung, um den Diebstahl von Over-the-Air-Anmeldeinformationen zu verhindern und die Netzwerksicherheit durch die Bereitstellung einer zertifikatsbasierten Authentifizierung zu verbessern. Integrieren Sie Ihren LDAP-Identitätsanbieter in unsere schlüsselfertige Managed PKI-Lösung, die wesentlich günstiger ist als herkömmliche On-Prem-Server.

Häufig gestellte Fragen zu LDAP:

Wie finde ich LDAP in Windows?

Egal, ob Sie in einem großen Unternehmen oder KMU arbeiten, Sie interagieren wahrscheinlich täglich mit LDAP. Wenn Ihr LDAP-Verzeichnis wächst, können Sie sich leicht in allen Einträgen verlieren, die Sie möglicherweise verwalten müssen. Glücklicherweise gibt es einen Befehl, mit dem Sie nach Einträgen in einem LDAP-Verzeichnisbaum suchen können: Nslookup .

Verwenden Sie Nslookup, um die SRV-Datensätze zu überprüfen:

- Klicken Sie auf Start und Ausführen.

- Geben Sie im Feld Öffnen „cmd“ ein.

- Geben Sie nslookup ein.

- Geben Sie set type=all ein.

- Geben Sie „_ldap._TCP.Domänencontroller._msdcs.Domain_Name“, wobei Domain_Name der Name Ihrer Domain ist.

Woher weiß ich, ob LDAP konfiguriert ist?

Wenn Sie Filter für Suchparameter für Ihren LDAP-Server konfigurieren, sollten Sie Authentifizierungstests durchführen, um zu bestätigen, dass Ihre Suchfilter erfolgreich sind. Alle Suchfilter müssen ordnungsgemäß funktionieren, um eine erfolgreiche Integration mit Ihrem LDAP-Server zu gewährleisten.

- Gehen Sie zu System > Systemsicherheit.

- Klicken Sie auf LDAP-Authentifizierungseinstellungen testen.

- Testen Sie den LDAP-Benutzernamen-Suchfilter. Geben Sie im Feld LDAP-Benutzername den Namen eines vorhandenen LDAP-Benutzers ein. Klicken Sie auf LDAP-Abfrage testen.

- Testen Sie den LDAP-Gruppennamen-Suchfilter. Verwenden Sie einen vorhandenen LDAP-Gruppennamen.

- Testen Sie den LDAP-Benutzernamen, um sicherzustellen, dass die Abfragesyntax korrekt ist und die LDAP-Benutzergruppenrollenvererbung ordnungsgemäß funktioniert.

Wie verbinde ich einen LDAP-Server?

JoinNow MultiOS and Connector unterstützt einen Authentifizierungsmechanismus, der leicht an die Methode und den IDP jedes LDAP-Servers angepasst werden kann, um Benutzer mit einem Anmeldenamen zu authentifizieren. Wenn ein Benutzer versucht, sich anzumelden, wird jeder LDAP-Server, der für die Authentifizierung aktiviert ist, überprüft.

Im Folgenden werden die Schritte zum Konfigurieren der Integration veranschaulicht:

- Konfigurieren des Identitätsanbieters

- Konfigurieren Sie zunächst die Attributzuordnung des IDP. Hier passen Sie die Felder an, die mit den Attributen Ihrer Netzwerkbenutzer gefüllt werden und zum Definieren verschiedener Benutzergruppen innerhalb Ihres Netzwerks verwendet werden.

- Konfigurieren der Netzwerkrichtlinien

- Fast alle Organisationen haben unterschiedliche Benutzergruppen, die unterschiedliche Zugriffsebenen auf Netzwerke, Server, Daten usw. erfordern. Durch das Onboarding mit SecureW2 können Sie Benutzer automatisch in Gruppen aufteilen, indem Sie ihre Attribute konfigurieren, um Benutzer zu identifizieren und zu segmentieren. Beispielsweise würde eine Universität die Onboarding-Software so konfigurieren, dass Benutzer basierend auf ihrem Status als Student oder Professor segmentiert werden.

Eine ausführlichere Anleitung finden Sie in unserem Handbuch Konfigurieren von WPA2-Enterprise für AD/LDAP-Server.

Wie repariere ich LDAP?

Beim Auflösen der LDAP-Serveradresse unterstützt das System DNS SRV- und AAA-Lookups. Das System versucht immer zuerst, eine TLS-Verbindung mit dem LDAP-Server aufzubauen. Wenn dies fehlschlägt, kann nach Möglichkeit auf eine TCP-Verbindung zurückgegriffen werden. Um eine TLS-Verbindung herzustellen, muss das Zertifikat des LDAP-Servers von einer im CA-Zertifikatspeicher vertrauenswürdigen Behörde signiert sein.

Außerdem muss die aufgelöste LDAP-Serveradresse mit dem CN (Common Name) übereinstimmen, der in dem vom LDAP-Server vorgelegten Zertifikat enthalten ist. Das System stellt eine Verbindung zu dem von einer SRV-Suche zurückgegebenen Port oder zu 389 (TCP) oder 636 (TLS) her.

Anforderungen zum Durchsuchen des globalen Active Directory-Katalogs verwenden die Ports 3268 (TCP) und 3269 (TLS).