depanarea rețelei este cea mai dificilă parte din Unix Administration.To ia rezolva aceste probleme de rețea, aveți nevoie de sprijin bun de la echipa de rețea .Nu știi niciodată în cazul în care problema se află pe probleme de rețea,deoarece multe hardwares implicate ca Nic,comutator, cabluri, Routere și firewall-uri. Cele mai multe dintre problemele de rețea sunt intermediare și nu știi niciodată când se va întâmpla again.So trebuie să capturați activitatea completă a rețelei pentru a găsi problemele.În Solaris avem un instrument încorporat numit snoop, care va capta traficul real de rețea și îl va salva în fișier. Ghidul Snoop al Unixarena vă va ajuta să configurați snoop între două IP-uri.

să presupunem că ați colectat ieșirea snoop.Cum o analizați ? Puteți utiliza comanda snoop it self pentru a citi jurnalele snoop.Dar nu este ușor de utilizat.V-aș recomanda să utilizați wireshark pentru a analiza ieșirea snoop de pe laptop/Desktop.Aici vom vedea cum să analizăm datele snoop folosind wireshark.

1.Descărcați wireshark și instalați-l în laptop. Puteți descărca versiunea windows de la http://www.wireshark.org/download.html

2.Deschide un wireshark.

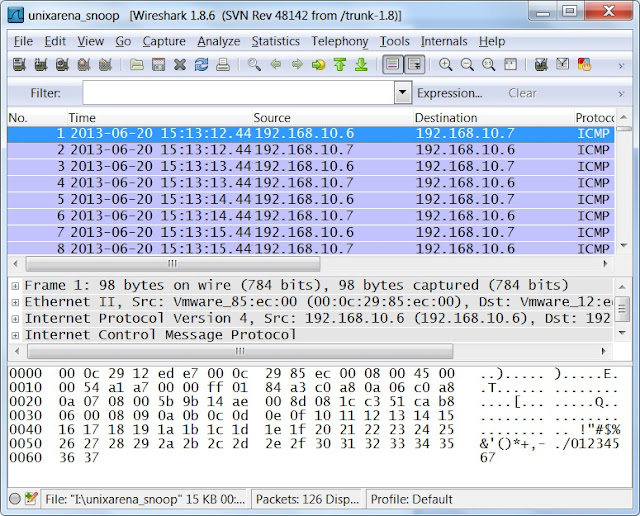

3.Accesați File->Open- > selectați fișierul de date snoop de pe laptop/Desktop.

puteți copia fișierul de date snoop de la UNIX la windows folosind winSCP.

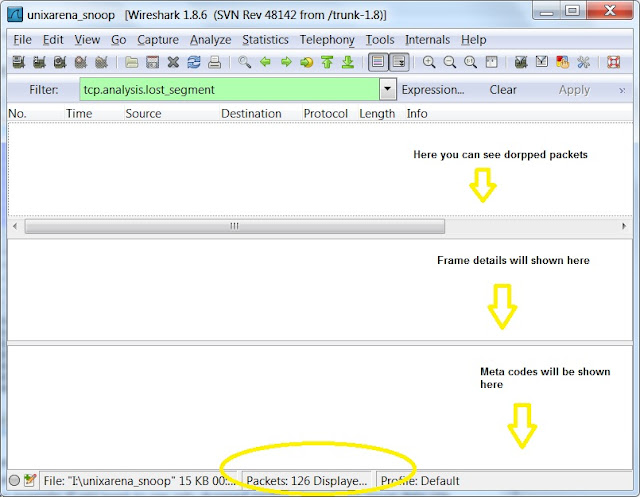

4.Dacă nu o expertiză de rețea, atunci va veti simti foarte greu de înțeles aceste rezultate.Dar, ca administrator de sistem, verificați câteva lucruri folosind wireshark filers. Pentru un exemplu.dacă doriți să vedeți numai pachete abandonate din aceste date snoop,utilizați „tcp.analiză.lost_segment ” filtru.Doar tastați aceste șir de filtru în fila wireshark și aplicați.

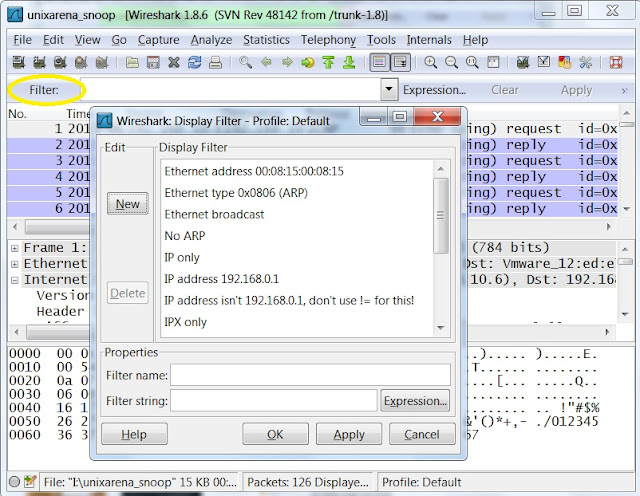

5.Există multe filtre încorporate disponibile în wireshark. Pentru a aplica filtru diferit, faceți clic pe fila Filtru și veți obține ecranul de mai jos.Selectați filtrul dorit și utilizați-l.

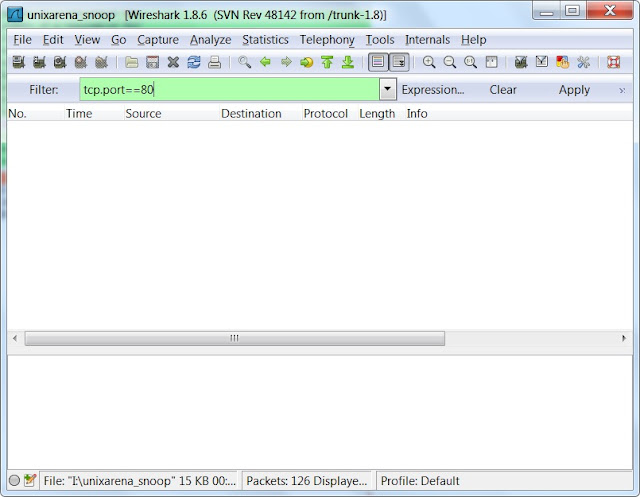

6.De exemplu, dacă doriți să filtrați rezultatele cu o postare specifică,utilizați ” tcp.port = = por_number ” filtru ca mai jos. Filtru UDP: pentru un exemplu, pentru a filtra traficul DNS, utilizați „udp.port = = 53”.

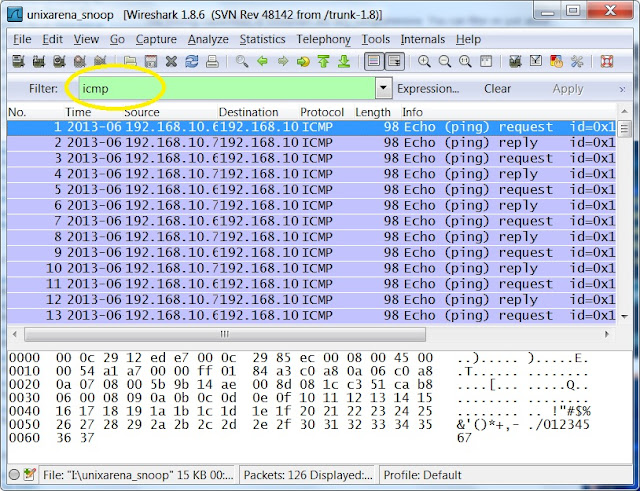

7.De asemenea, puteți utiliza numele protocolului ca filtru.Pentru un exemplu, dacă doriți să vedeți numai traficul de protocol http, trebuie doar să tastați” http ” filter tab și apply.In exemplul de mai jos, am folosit filtrul „icmp” pentru a vedea numai cererile de ping.

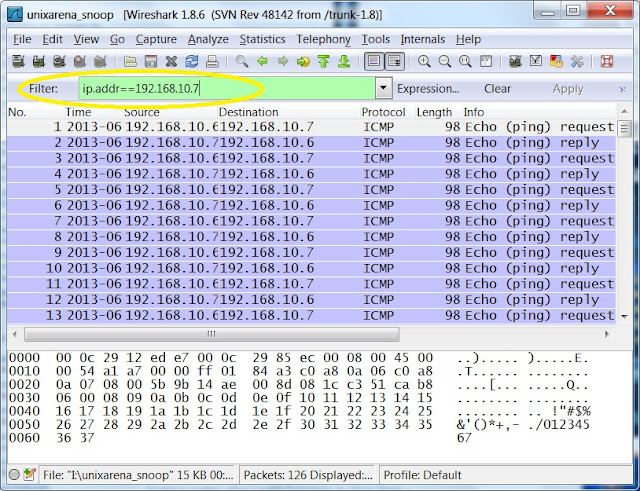

8.In în unele cazuri, trebuie să găsiți un anumit trafic de adrese IP în care acest IP poate fi destinație sau source.In această situație,trebuie să utilizați filtru ca mai jos unul.

9.To a se vedea numai http „get” cerere de utilizare toate IP de mai jos filtru.

http.cerere

12. Pentru a vedea conversația dintre cele două adrese IP definite, utilizați filtrul de mai jos.

notă:înlocuiți adresa IP cu a ta sisteme unu.

ip.ADR = = 192.168.10.6 && ip.addr==192.168.10.7

13. Pentru a afișa toate retransmisiile în snoop trace, utilizați filtrul de mai jos.

tcp.analiză.retransmisie