ce este Wired Equivalent Privacy (WEP)?

Wired Equivalent Privacy (WEP) este un protocol de securitate, specificat în standardul IEEE Wireless Fidelity (Wi-Fi), 802.11 b. acest standard este conceput pentru a oferi o rețea locală fără fir (WLAN) cu un nivel de securitate și confidențialitate comparabil cu ceea ce se așteaptă de obicei de la o rețea LAN cu fir.

protocolul WEP a fost introdus în 1997, dar a fost afectat de mai multe probleme de securitate. Organismele de standardizare au început să descurajeze utilizarea acestuia la începutul anilor 2000, deoarece au fost introduse standarde mai eficiente.

WEP a încercat să limiteze accesul la datele rețelei fără fir în același mod în care rețelele locale cu fir (LAN) protejează datele. Utilizatorii cu acces fizic la punctele de acces la rețea sunt singurii care au acces la rețele cu fir. Rețelele Wireless precum Wi-Fi depind de protocoalele de criptare precum WEP pentru a preveni accesul neautorizat la datele din rețea.

mecanismele de securitate fizică protejează o rețea LAN cu fir într-o oarecare măsură. De exemplu, accesul controlat la o clădire împiedică străinii să intre și să-și conecteze dispozitivele la LAN. Persoanele din afară pot avea acces la rețelele WLAN prin undele radio care se conectează la rețea.

cum funcționează WEP?

Protocolul de Confidențialitate echivalent cu fir adaugă securitate similară securității fizice a unei rețele cu fir prin criptarea datelor transmise prin WLAN. Criptarea datelor protejează legătura wireless vulnerabilă dintre clienți și punctele de acces.

după ce WEP asigură transmisiile de date fără fir, alte mecanisme de securitate LAN pot asigura confidențialitatea și confidențialitatea datelor. Acestea includ protecția prin parolă, criptarea end-to-end, rețelele private virtuale și autentificarea.

serviciile de bază de securitate a rețelei pe care le furnizează protocolul pentru rețelele fără fir includ următoarele:

- intimitate. WEP a folosit inițial o cheie pe 64 de biți cu algoritmul de criptare a fluxului RC4 pentru a cripta datele transmise fără fir. Versiunile ulterioare ale protocolului au adăugat suport pentru tastele pe 128 de biți și tastele pe 256 de biți pentru o securitate îmbunătățită. WEP folosește un vector de inițializare pe 24 de biți, care a dus la lungimi de cheie eficiente de 40, 104 și 232 biți.

- integritatea datelor. WEP utilizează algoritmul de control CRC-32 pentru a verifica dacă datele transmise sunt neschimbate la destinație. Expeditorul utilizează verificarea redundanței ciclice CRC-32 pentru a genera o valoare hash pe 32 de biți dintr-o secvență de date. Destinatarul folosește același cec la primire. Dacă cele două valori diferă, destinatarul poate solicita o retransmisie.

- autentificare. WEP autentifică clienții atunci când se conectează pentru prima dată la punctul de acces la rețeaua fără fir. Permite autentificarea clienților wireless cu aceste două mecanisme:

- deschideți autentificarea sistemului. Cu OSA, sistemele conectate la Wi-Fi pot accesa orice punct de acces la rețea WEP, atâta timp cât sistemul conectat utilizează un identificator de set de servicii care se potrivește cu SSID-ul punctului de acces.

- Autentificare Cu Cheie Partajată. Cu Ska, sistemele conectate la Wi-Fi utilizează un algoritm de răspuns la provocare în patru pași pentru a se autentifica.

dezavantaje ale confidențialității echivalente cu fir

WEP este implementat și implementat pe scară largă, dar suferă de deficiențe grave de securitate. Acestea includ:

- Flux cifru. Algoritmii de criptare aplicați fluxurilor de date, numiți cifruri de flux, pot fi vulnerabili la atac atunci când o cheie este refolosită. Spațiul cheie relativ mic al protocolului face imposibilă evitarea reutilizării tastelor.

- puncte slabe RC4. Algoritmul RC4 în sine a intrat sub control pentru slăbiciunea criptografică și nu mai este considerat sigur de utilizat.

- opțional. Așa cum a fost proiectat, utilizarea protocolului este opțională. Deoarece este opțional, utilizatorii nu au reușit adesea să-l activeze atunci când instalează dispozitive compatibile WEP.

- cheie partajată. Configurația implicită pentru aceste sisteme utilizează o singură cheie partajată pentru toți utilizatorii. Nu puteți autentifica utilizatori individuali atunci când toți utilizatorii împărtășesc aceeași cheie.

aceste slăbiciuni condamnate WEP. Majoritatea organismelor de standardizare au depreciat protocolul la scurt timp după ce protocolul Wi-Fi Protected Access (WPA) a devenit disponibil în 2003.

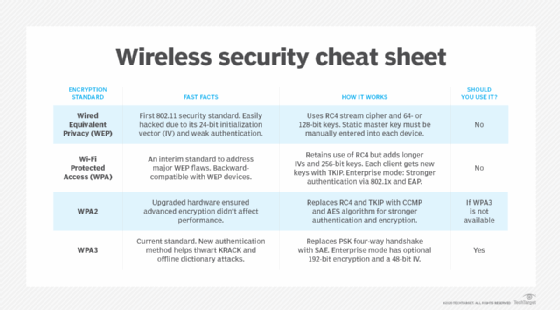

WEP vs.WPA

IEEE a introdus confidențialitatea echivalentă prin cablu în standardul de rețea wireless 802.11 în 1997 și apoi a lansat WPA ca înlocuitor propus cinci ani mai târziu. Eforturile de a repara WEP în timpul duratei sale scurte de viață nu au reușit să producă o soluție sigură pentru accesul la rețeaua wireless. WPA2 l-a înlocuit oficial în 2004.

variantele WEP și versiunile îmbunătățite ale WPA includ următoarele protocoale:

- WEP2. După apariția problemelor de securitate, modificările specificațiilor IEEE au mărit lungimea cheii WEP la 128 de biți și au necesitat utilizarea autentificării Kerberos. Cu toate acestea, aceste modificări s-au dovedit insuficiente pentru a face WEP mai sigur și au fost eliminate din standard.

- WEPplus sau WEP+. Agere Systems, o companie de componente de circuite integrate, a dezvoltat această variantă proprietară. WEP + a eliminat tastele slabe din spațiul cheilor. Cu toate acestea, au rămas probleme fundamentale și numai produsele Agere Systems Wi-Fi au folosit WEP+.

- WPA. Prima versiune a WPA a crescut lungimea cheii la 128 de biți și a înlocuit verificarea integrității CRC-32 cu Protocolul de Integritate a cheii temporale. Cu toate acestea, WPA folosește în continuare algoritmul de criptare RC4 și a păstrat alte puncte slabe din WEP.

- WPA2. Această actualizare WPA a adăugat o criptare mai puternică și o protecție a integrității. Utilizează protocolul de cod de autentificare a mesajelor de blocare a blocului de criptare în modul contor, care încorporează algoritmul standard avansat de criptare pentru criptarea și verificarea integrității transmisiilor fără fir. WPA2 vine în următoarele două moduri:

- WPA2-Enterprise necesită un server de autentificare la distanță Dial-In user service authentication pentru autentificarea utilizatorilor.

- WPA2-cheia pre-partajată este destinată uzului personal și se bazează pe cheile pre-partajate date utilizatorilor autorizați.

- WPA3. Versiunea actuală a WPA a devenit disponibilă în 2018. Acesta oferă securitate mult îmbunătățită pentru utilizatorii de rețele fără fir. Îmbunătățirile WPA3 includ:

- criptare mai puternică atât în modurile enterprise, cât și în modurile personale;

- autentificare îmbunătățită pentru modul personal; și

- Perfect Forward secret pentru comunicațiile în modul personal.

cum se utilizează WEP?

producătorii de hardware Wireless au implementat WEP în hardware, ceea ce a însemnat că actualizările Protocolului de securitate trebuiau să se încadreze în memoria flash a cardurilor de interfață de rețea fără fir și a dispozitivelor punctului de acces la rețea. Acest lucru a limitat domeniul de aplicare al îmbunătățirilor care au fost posibile cu WEP și WPA. De asemenea, a însemnat că sistemele care utilizează hardware mai vechi ar putea fi vulnerabile la atacuri cunoscute.

având în vedere implementarea pe scară largă a dispozitivelor wireless ieftine și a punctelor de acces, WEP este încă utilizat și va continua să fie utilizat până la retragerea hardware-ului învechit. Aceasta înseamnă că profesioniștii în rețea și IT ar trebui să fie vigilenți în identificarea și înlocuirea acestor dispozitive învechite.

Aflați mai multe despre protocoalele utilizate pentru securizarea rețelelor fără fir în această prezentare generală a standardelor de securitate WLAN.