felsökning av nätverk är svårast i Unix Administration.To få lösa dessa nätverksproblem, du behöver bra stöd från nätverksteamet .Du vet aldrig var problemet ligger på nätverksproblem eftersom många hardwares involverade som NIC,switch, kablar, Routrar och brandväggar. De flesta nätverksproblem är mellanliggande och du vet aldrig när det kommer att hända again.So du måste fånga fullständig nätverksaktivitet för att hitta problemen.I Solaris har vi ett inbyggt verktyg som heter snoop som kommer att fånga den verkliga nätverkstrafiken och spara den i filen. Unixarenas Snoop guide hjälper dig att ställa in snoop mellan två IP: er.

Antag att du har samlat in snoop-utgången.Hur analyserar du det ? Du kan använda snoop-kommandot själv för att läsa snoop-loggarna.Men det är inte användarvänligt.Jag skulle rekommendera dig att använda wireshark för att analysera snoop-utdata från din bärbara dator/skrivbord.Här kommer vi att se hur man analyserar snoop-data med wireshark.

1.Ladda ner wireshark och installera den i din bärbara dator. Du kan ladda ner windows-versionen från http://www.wireshark.org/download.html

2.Öppna en wireshark.

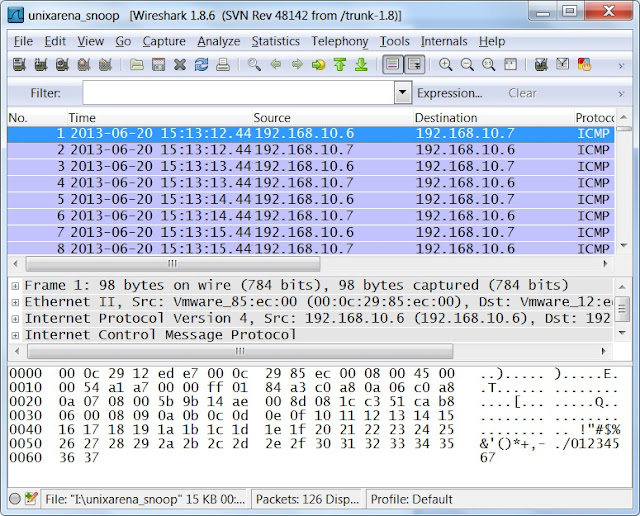

3.Gå till Arkiv – > öppna – > Välj snoop – datafilen från din bärbara / stationära dator.

du kan kopiera snoop – datafilen från Unix till windows med winSCP.

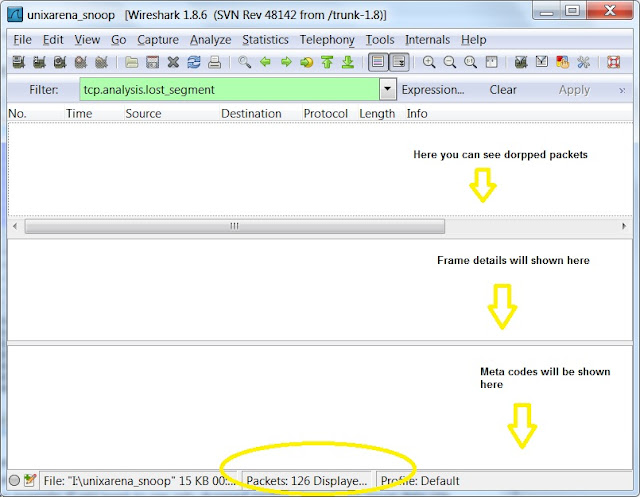

4.Om du inte ett nätverk expertis,då du kommer att känna mycket svårt att förstå dessa utgångar.Men som systemadministratör kontrollerar du några saker med wireshark-filers. Till exempel.om du bara vill se tappade paket från dessa snoop-data,använd ”tcp.analysera.lost_segment ” filter.Skriv bara in dessa filtersträngar i den wireshark-fliken och applicera.

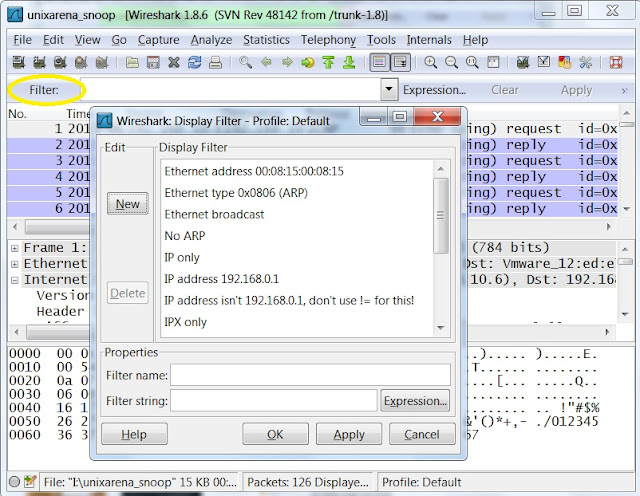

5.Det finns många inbyggda filter tillgängliga i wireshark. För att tillämpa olika filter, klicka på fliken filter och du kommer att få under skärmen.Välj önskat filter och använd det.

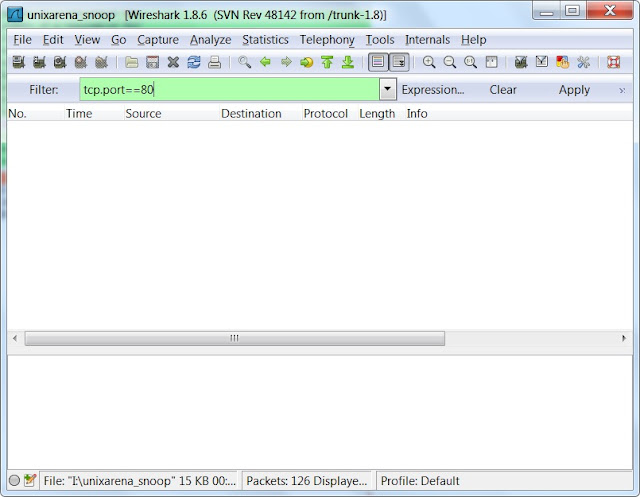

6.Om du till exempel vill filtrera resultat med specifikt inlägg,använd ”tcp.port= = por_number ” filter som nedan. UDP-filter: till exempel, för att filtrera DNS-trafik, använd ”udp.port==53”.

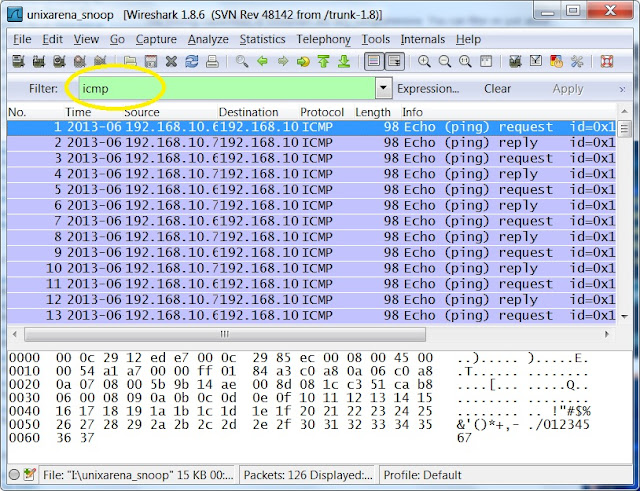

7.Du kan också använda protokollnamn som filter.Om du till exempel bara vill se http-protokolltrafik skriver du bara ”http” – filterfliken och apply.In i exemplet nedan har jag använt ”icmp” – filter för att bara se pingförfrågningar.

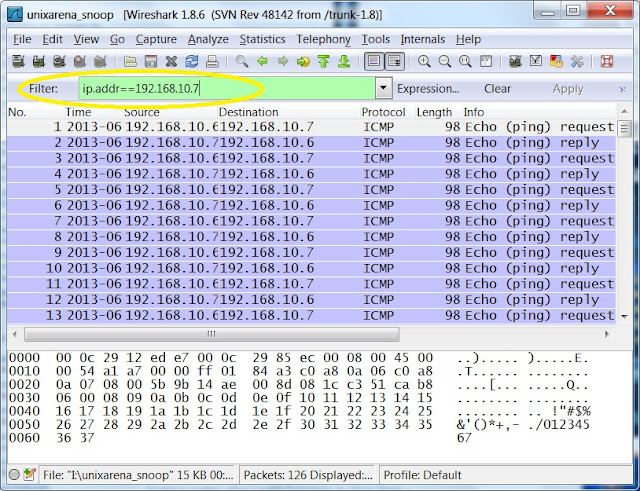

8.In vissa fall måste du hitta en specifik IP-adress trafik där denna IP kan vara destination eller source.In denna situation måste du använda filter som under en.

9.To se bara http” get ” begäran från alla IP: s användning under filter.

http.begäran

12. För att se konversationen mellan de två definierade IP-adresserna använder du nedanstående filter.

Obs: ersätt IP-adressen med din system en.

ip.addr= = 192.168.10.6 && ip.addr==192.168.10.7

13. För att visa alla återöverföringar i snoop trace, använd nedanstående filter.

tcp.analysera.vidaresändning