Vad är Wired Equivalent Privacy (WEP)?

Wired Equivalent Privacy (WEP) är ett säkerhetsprotokoll som anges i IEEE Wireless Fidelity (Wi-Fi) – standarden, 802.11 b. den standarden är utformad för att ge ett trådlöst lokalt nätverk (WLAN) med en nivå av säkerhet och integritet som är jämförbar med vad som vanligtvis förväntas av ett trådbundet LAN.

WEP-protokollet introducerades 1997 men plågades av flera säkerhetsproblem. Standardiseringsorgan började avskräcka användningen i början av 2000-talet, eftersom effektivare standarder infördes.

WEP försökte begränsa åtkomsten till trådlösa nätverksdata på samma sätt som trådbundna lokala nätverk (LAN) skyddar data. Användare med fysisk åtkomst till nätverksåtkomstpunkterna är de enda som har tillgång till Trådbundna nätverk. Trådlösa nätverk som Wi-Fi beror på krypteringsprotokoll som WEP för att förhindra obehörig åtkomst till nätverksdata.

fysiska säkerhetsmekanismer skyddar ett trådbundet LAN till viss del. Till exempel hindrar kontrollerad åtkomst till en byggnad utomstående från att gå in och ansluta sina enheter till LAN. Utomstående kan få tillgång till WLAN via radiovågorna som ansluter till nätverket.

hur fungerar WEP?

Wired Equivalent Privacy protocol lägger till säkerhet som liknar ett trådbundet nätverks fysiska säkerhet genom att kryptera data som överförs via WLAN. Datakryptering skyddar den sårbara trådlösa länken mellan klienter och åtkomstpunkter.

efter att WEP har säkrat trådlösa dataöverföringar kan andra LAN – säkerhetsmekanismer säkerställa integritet och datasekretess. Dessa inkluderar lösenordsskydd, end-to-end-kryptering, virtuella privata nätverk och autentisering.

de grundläggande nätverkssäkerhetstjänsterna som protokollet tillhandahåller för trådlösa nätverk inkluderar följande:

- integritet. WEP använde ursprungligen en 64-bitars nyckel med RC4-strömkrypteringsalgoritmen för att kryptera data som överfördes trådlöst. Senare versioner av protokollet lagt till stöd för 128-bitars nycklar och 256-bitars nycklar för förbättrad säkerhet. WEP använder en 24-bitars initialiseringsvektor, vilket resulterade i effektiva nyckellängder på 40, 104 och 232 bitar.

- dataintegritet. WEP använder CRC – 32-kontrollsummalgoritmen för att kontrollera att överförda data är oförändrade vid destinationen. Avsändaren använder CRC – 32 cyklisk redundanskontroll för att generera ett 32-bitars hashvärde från en datasekvens. Mottagaren använder samma kontroll vid mottagandet. Om de två värdena skiljer sig åt kan mottagaren begära en återutsändning.

- autentisering. WEP autentiserar klienter när de först ansluter till den trådlösa nätverksåtkomstpunkten. Det möjliggör autentisering av trådlösa klienter med dessa två mekanismer:

- öppna systemautentisering. Med OSA kan Wi-Fi-anslutna system komma åt alla WEP – nätverksåtkomstpunkter, så länge det anslutna systemet använder en service set identifier som matchar åtkomstpunkten SSID.

- Autentisering Med Delad Nyckel. Med SKA använder Wi-Fi-anslutna system en fyrastegs utmaningsresponsalgoritm för att autentisera.

nackdelar med trådbunden ekvivalent integritet

WEP implementeras och distribueras i stor utsträckning, men det lider av allvarliga säkerhetsbrister. Dessa inkluderar:

- ström chiffer. Krypteringsalgoritmer som tillämpas på dataströmmar, så kallade strömchiffer, kan vara sårbara för attacker när en nyckel återanvänds. Protokollets relativt lilla nyckelutrymme gör det omöjligt att undvika att återanvända nycklar.

- RC4 svagheter. RC4-algoritmen själv har granskats för kryptografisk svaghet och anses inte längre vara säker att använda.

- valfritt. Som utformat är protokollanvändningen valfri. Eftersom det är valfritt misslyckades användarna ofta med att aktivera det när de installerade WEP-aktiverade enheter.

- delad nyckel. Standardkonfigurationen för dessa system använder en enda delad nyckel för alla användare. Du kan inte autentisera enskilda användare när alla användare delar samma nyckel.

dessa svagheter dömd WEP. De flesta standardorgan avvecklade protokollet strax efter att Wi-Fi Protected Access (WPA) – protokollet blev tillgängligt 2003.

WEP vs. WPA

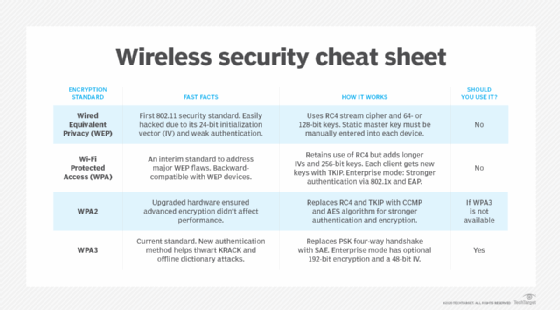

IEEE introducerade trådbunden ekvivalent integritet i 802.11 trådlös nätverksstandard 1997 och släppte sedan WPA som en föreslagen ersättning fem år senare. Ansträngningar att fixa WEP under sin korta livstid misslyckades med att producera en säker lösning för trådlös nätverksåtkomst. WPA2 ersatte den formellt 2004.

WEP-varianter och förbättrade versioner av WPA inkluderar följande protokoll:

- WEP2. Efter att säkerhetsproblem uppstod ökade ändringar av IEEE-specifikationerna WEP-nyckellängden till 128 bitar och krävde användning av Kerberos-autentisering. Dessa förändringar visade sig dock vara otillräckliga för att göra WEP säkrare och tappades från standarden.

- WEPplus eller WEP+. Agere Systems, ett integrerat kretskomponentföretag, utvecklade denna egenutvecklade variant. WEP + eliminerade svaga nycklar från nyckelutrymmet. Men grundläggande frågor kvar, och endast Agere Systems Wi-Fi-produkter som används WEP+.

- WPA. Den första versionen av WPA ökade nyckellängden till 128 bitar och ersatte CRC-32 integrity check med Temporal Key Integrity Protocol. WPA använder dock fortfarande RC4-krypteringsalgoritmen och behöll andra svagheter från WEP.

- WPA2. Denna WPA-uppdatering gav starkare kryptering och integritetsskydd. Den använder Counter Mode chiffer Block kedja meddelande autentisering Kodprotokoll, som innehåller den avancerade Krypteringsstandardalgoritmen för kryptering och integritetsverifiering av trådlösa överföringar. WPA2 finns i följande två lägen:

- WPA2-Enterprise kräver en Fjärrautentisering uppringd user Service authentication server för att autentisera användare.

- WPA2-fördelad nyckel är avsedd för personligt bruk och förlitar sig på fördelade nycklar som ges till auktoriserade användare.

- WPA3. Den nuvarande versionen av WPA blev tillgänglig 2018. Det ger mycket förbättrad säkerhet för trådlösa nätverksanvändare. WPA3 förbättringar inkluderar:

- starkare kryptering i både företag och personliga lägen;

- förbättrad autentisering för personligt läge; och

- perfekt framåt sekretess för personligt läge kommunikation.

hur används WEP?

tillverkare av trådlös hårdvara implementerade WEP i hårdvara, vilket innebar att uppdateringar av säkerhetsprotokollet måste passa in i flashminnet på trådlösa nätverkskort och nätverksåtkomstpunktsenheter. Detta begränsade omfattningen av förbättringar som var möjliga med WEP och WPA. Det innebar också att system som använder äldre hårdvara kan vara sårbara för välkända attacker.

med tanke på den utbredda användningen av billiga trådlösa enheter och åtkomstpunkter används WEP fortfarande och kommer att fortsätta att användas tills den föråldrade hårdvaran är pensionerad. Det betyder att nätverk och IT-proffs bör vara vaksamma när de identifierar och ersätter dessa föråldrade enheter.

Läs mer om de protokoll som används för att säkra trådlösa nätverk i den här översikten över WLAN-säkerhetsstandarder.