i många år har LDAP varit det dominerande protokollet för säker användarautentisering för lokala kataloger. Organisationer har använt LDAP för att lagra och hämta data från katalogtjänster och är en viktig del av blueprint for Active Directory (AD), den mest använda katalogtjänsten. Historiskt sett gav LDAP en effektiv säkerhetsnivå för organisationer att distribuera WPA2-Enterprise.

lyckligtvis hjälper SecureW2: s Cloud PKI-tjänster AD/LDAP-miljöer sömlöst att migrera till molnet med en lösenordslös Azure-lösning. Men om du vill behålla LDAP och AD, erbjuder vi också # 1 BYOD onboarding-klienten som gör att dina slutanvändare kan självbetjäna sig för PEAP-MSCHAPv2 802.1 x-autentisering. Utan onboarding-klienten kan du missa att konfigurera servercertifikatvalidering och lämna ditt nätverk exponerat. Securew2s Cloud PKI kan ställas in på under en timme och kräver inga gaffeltruckuppgraderingar, se bara vad våra kunder har att säga.

Den här artikeln tar ett djupt dyk i LDAP och undersöker om dess säkerhetsstandarder håller upp till mer moderna cyberhot.

Vad är LDAP?

Lightweight Directory Access Protocol, eller LDAP, är ett programprotokoll som lagrar och ordnar data för att göra det lätt att söka. Uppgifterna kan vara all information om organisationer, enheter eller användare som lagras i kataloger. LDAP är protokollet som används av servrar för att prata med lokala kataloger.

Data lagras i en hierarkisk struktur som kallas ett Kataloginformationsträd (DIT), som organiserar data i en förgrenande ”träd” – struktur, vilket gör det lättare för administratörer att navigera i sina kataloger, hitta specifika data och administrera användaråtkomstpolicyer.

Vad Betyder” Lättvikt”?

föregångaren till LDAP, Directory Access Protocol, utvecklades som en del av katalogtjänsten x.500. Det använde dock OSI-protokollstacken som inte passade med många nätverk och var därför svår att implementera.

LDAP utvecklades för att vara ett lättviktigt (vilket betyder mindre kod) alternativt protokoll som kunde komma åt x.500 katalogtjänster med TCP/IP-protokoll, vilket var (och är) standarden för internet.

Vad gör LDAP?

huvudsyftet med LDAP är att fungera som ett centralt nav för autentisering och auktorisering. LDAP hjälper organisationer att lagra användaruppgifter (användarnamn/lösenord) och sedan komma åt dem senare, som när en användare försöker komma åt ett LDAP-aktiverat program. Användarens autentiseringsuppgifter lagrade i LDAP autentiserar användaren.

Användarattribut kan också lagras i LDAP, som bestämmer vad användaren får komma åt baserat på principer som anges av katalogen.

Hur fungerar LDAP?

LDAP är baserat på en klient-server-interaktion. Klienten börjar en session med servern, kallad ”bindning”. Klienten presenterar sina användaruppgifter som servern kan jämföra mot katalogen och auktorisera åtkomst baserat på användarens attribut.

LDAP-modeller

LDAP kan delas upp i 4 modeller som förklarar 4 olika tjänster som tillhandahålls av en LDAP-Server.

informationsmodell

denna modell bestämmer vilken information som kan lagras i LDAP och förlitar sig på ”poster”. En post är en identifierare för ett verkligt objekt (servrar, enheter, användare) i ett nätverk genom attribut som beskriver objektet. Inlägg hjälper till att bestämma användarens nätverksåtkomstnivåer.

Namngivningsmodell

här tilldelas poster Distinguished Names (DN) baserat på deras position i DIT-hierarkin. DNs består av Relative Distinguished Names (RDN), som själva representerar varje inmatningsattribut. I enklare termer är RDN som ett filnamn i Windows, medan DN är som filsökvägen.

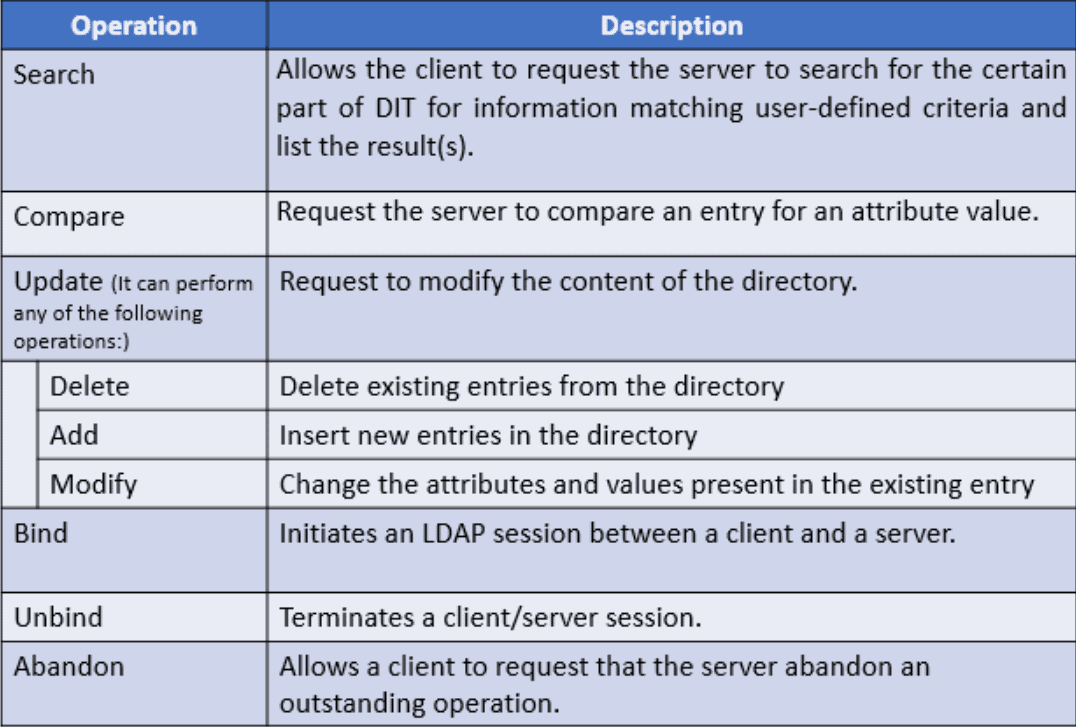

funktionsmodell

funktionsmodellen definierar vilka funktioner du kan göra med en LDAP-server. Dessa funktioner kan delas upp i tre huvudkategorier, var och en med sina egna underkategorier.

- Query – går och hämtar den begärda informationen som lagras i katalogen.

- Uppdatering – ändrar informationen i katalogen. Användare kan lägga till, ta bort eller ändra befintlig information.

- autentisering – tillåter användare att ansluta och koppla från med LDAP-servern.Detta praktiska diagram från Hack2Secure gör ett utmärkt jobb som beskriver varje funktion.

säkerhetsmodell

säkerhetsmodellen ger kunderna möjlighet att ge sin identitet för autentisering. När de har autentiserats kan servrar bestämma vilken åtkomstnivå som beviljas klienten baserat på deras policyer. Expanderar på Bindningsoperationen från den funktionella modellen finns det tre alternativ för bindning:

- ingen autentisering – det här alternativet rekommenderas för fall där referensstöld inte är ett problem. Alla som lämnar DN-och lösenordsfälten kommer att definieras som en anonym användare och tilldelas åtkomstnivåer baserat på befintliga nätverkspolicyer. Det här alternativet lämnas vanligtvis för avbetalningar eller andra fall där autentisering inte krävs.

- grundläggande autentisering – LDAP-klienten måste tillhandahålla ett DN och ett lösenord för autentisering. Servern jämför sedan DN och lösenord mot nätverkskatalogen och ger dem åtkomst baserat på användarens attribut. Autentiseringsuppgifterna skickas över klartext, vilket innebär att de lätt kan läsas av en obehörig part om man skulle infiltrera sin session

- SASL – Simple Authentication and Security Layer, eller SASL, är ett protokoll som kräver att både klienten och servern tillhandahåller identifierande information.

LDAP och Actvie Directory

även om många använder LDAP och Active Directory (AD) omväxlande, är de faktiskt två olika typer av programvara, även om de kan arbeta tillsammans. Tänk på LDAP som det språk som AD kan tala. LDAP: s uppgift är att extrahera information lagrad i AD. När en användare letar upp något i AD, som en dator eller skrivare, är LDAP det som används för att hitta relevant information och presentera resultaten för användaren.

AD är den mest använda katalogservern och den använder LDAP för att kommunicera. LDAP är det protokoll som används för att fråga, underhålla och bestämma åtkomst för att AD ska fungera.

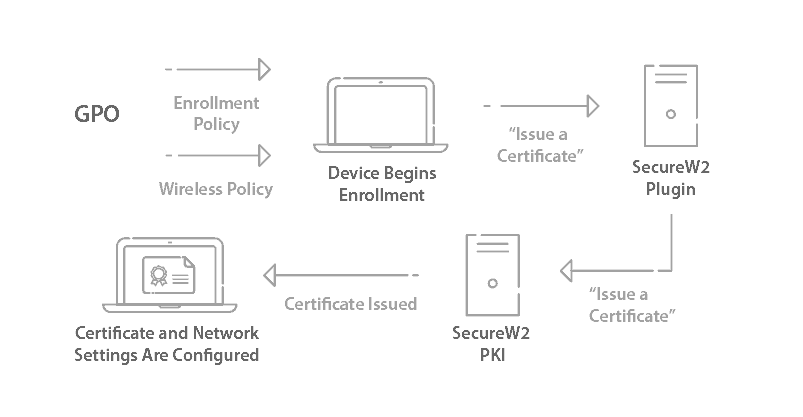

en annan skillnad mellan LDAP och AD är hur de hanterar enhetshantering. AD har en mekanism som kallas Grupprincip (GPO) som gör det möjligt för administratörer att styra Windows-enheter och erbjuder enkel inloggning, varav ingen är tillgänglig med LDAP. När det gäller förmåga finns det mycket att önska med LDAP, vilket innebär att AD-domain-administratörer är ensamma när de implementerar LDAP-kompatibla enheter och servrar.

tyvärr går standard LDAP-säkerhet inte bra mot cyberhot, som vi kommer att diskutera nästa.

LDAPS: aktivera LDAP via SSL/TLS

LDAP-säkerhet är absolut nödvändigt eftersom det innebär lagring och hämtning av känslig information. Standard LDAP-trafik är dock inte krypterad, vilket gör den sårbar för cyberattacker. LDAP kan inte säkra autentisering på egen hand, vilket skapade implementeringen av Secure LDAP (LDAPS). Efter anslutning till en klient krypterar LDAPS webbtrafik med SSL / TLS för att upprätta en bindning med katalogen.

SSL/TLS-kryptering är en internetstandard eftersom den använder digitala X.509-certifikat för att säkra en anslutning mellan klient och server. Certifikat fungerar som identifierare för enheten/servern där den finns.

de flesta organisationer som krypterar LDAP-trafik använder ett användarnamn och lösenord för autentisering. Medan den metoden fungerar, lämnar den mycket att önska när det gäller säkerhet. LDAP-system som är beroende av autentiseringsbaserad autentisering är fortfarande ganska sårbara. Lösenord kan lätt glömmas, delas och stulen, lämnar nätverket mottagliga för over-the-air referens stöld.

värre, den vanliga LDAP-autentiseringsmetoden krypterar inte ens webbtrafik, vilket innebär att nätverksadministratörer har jobbet att konfigurera LDAP för att säkert kryptera för sina miljöer.

det största problemet ligger hos organisationer som autentiserar användare med lösenord eftersom lösenord är otillräckliga för att skydda mot moderna cyberattacker. Lösenord saknar styrka att stå emot moderna cyberattacker som brute force attack, som är en metod som skickar oändliga referensförsök, eller man-in-the-middle attack, som låtsas vara en legitim nätverksenhet och ansluter till en godkänd nätverksanvändare.

standard LDAP-inställningar står knappt en chans mot moderna cyberattacker. Lyckligtvis finns det en bättre säkerhetsåtgärd: digitala certifikat med en PKI.

RADIUS-autentisering med LDAP

Det finns många resurser där ute som jämför LDAP och RADIUS. Medan de båda kan utföra liknande funktioner, är det inte mycket meningsfullt att jämföra med tanke på att en LDAP-server kan lagra användarinformation och en RADIUS-server inte kan. LDAP tillhandahåller inte MFA-funktioner eller bokföringsloggar, men du kan utföra dessa funktioner genom att lägga till RADIUS.

om din LDAP-server innehåller din användarkatalog kan du ansluta en RADIUS-server för att autentisera mot din LDAP-katalog för att auktorisera åtkomst till Wi-Fi, VPN och alla dina webbapplikationer.

en molnbaserad RADIUS-server är den bästa metoden för att autentisera användare eftersom branschen flyttar sig bort från lokala infrastrukturer. Cloud RADIUS kan integreras i en AD/LDAP-miljö och dynamiskt autentisera användare genom att direkt referera till katalogen. Alla policyer som tillskrivs en användare kommer att verkställas i realtid, vilket förenklar användarsegmenteringen.

Cloud RADIUS kommer förbyggd för 802.1 x/EAP-TLS-autentisering med X.509-certifikat, vilket är ett enkelt sätt att konfigurera ett WPA2-Enterprise-nätverk.

konfigurera LDAP för WPA2-Enterprise

LDAP brukade krävas för autentiseringsbaserad autentisering, och som ett resultat byggde många organisationer sin autentiseringsinfrastruktur runt den. Men eftersom tekniken har utvecklats, referenser har blivit mindre och mindre av en tillförlitlig form av säkerhet. Detta har fått många att söka efter alternativa autentiseringsmetoder.

under de senaste åren har vi sett fler och fler organisationer börja byta från lösenord till digitala certifikat för nätverksautentisering. Certifikat autentiseras automatiskt till det säkra nätverket när det är inom räckhåll och behöver inte anges eller komma ihåg av användaren. Certifikat förhindrar luftangrepp och en myriad av hot som autentiseringsuppgifter är mottagliga för med EAP-TLS-autentisering.

medan inskrivningsenheter brukade betraktas som komplexa, tillåter JoinNow onboarding-lösningen användare att självkonfigurera för certifikat på några minuter. En gång utrustad med ett certifikat kan användaren autentiseras till nätverket i flera år och kommer aldrig att behöva hantera irriterande lösenordsåterställningspolicyer. SecureW2 erbjuder inte bara lösningar för utfärdande av certifikat utan även nyckelfärdiga PKI-tjänster som tillhandahåller hela infrastrukturen som krävs för att byta från referenser till certifikat.

Ditch LDAP för en hanterad PKI-lösning

organisationer över hela branschen lämnar lösenord för att autentisera med digitala certifikat. Digitala certifikat kan konfigureras för att automatiskt autentisera till ett nätverk säkert och inte kört fast av alla sårbarheter lösenord.

certifikatbaserad autentisering eliminerar behovet av lösenord och över-the-air referens stölder eftersom de kan kryptera användaruppgifter. Man-in-the-middle-attacker är beroende av att användaruppgifter delas i klartext över luften, vilket gör dem lätta att fånga upp.

SecureW2 erbjuder ett hanterat moln PKI, en nyckelfärdig PKI-lösning som kan integreras i alla miljöer och möjliggöra certifikatbaserad autentisering på några timmar. Att registrera enheter för 802.1 x-Inställningar ansågs vara svårt, men vår JoinNow onboarding-lösning ger administratörer möjlighet att tillhandahålla ett certifikat på varje BYOD, inklusive enheter som inte är Windows. Organisationer som använder MDMs kan bygga kraftfulla gateway API: er och utnyttja sin befintliga IDP för att leverera certifikat till varje hanterad enhet.

Securew2s PKI fungerar med alla LDAP-och SAML IDP-leverantörer. Du kan utnyttja din nuvarande annons eller lämna den helt. Vår Dynamic Cloud RADIUS använder en branschens första lösning för att referera direkt till katalogen. Servern kan slå upp i realtid giltigheten av användaren och deras identifierande information. Historiskt sett var detta bara möjligt med LDAP, men med SecureW2 är tillgänglig för alla som integrerar vår tjänst i sin miljö.

starkare säkerhet med certifikatbaserad autentisering

LDAP används i stor utsträckning på grund av dess kompatibilitet med Active Directory. Men det betyder inte att administratörer måste hållas tillbaka med föråldrade autentiseringsmetoder som lämnar sina nätverk sårbara för cyberattacker. Lyckligtvis, SecureW2 erbjuder en enkel lösning för att eliminera over-the-air referens stöld och stärka nätverkssäkerhet runt genom att distribuera certifikatbaserad autentisering. Integrera din LDAP-identitetsleverantör med vår nyckelfärdiga hanterade PKI-lösning, som är mycket billigare än äldre on-prem-servrar.

Vanliga frågor om LDAP:

hur hittar jag LDAP i Windows?

oavsett om du arbetar på ett stort företag eller SMB, interagerar du förmodligen dagligen med LDAP. När din LDAP-katalog växer är det lätt att gå vilse i alla poster som du kan behöva hantera. Lyckligtvis finns det ett kommando som hjälper dig att söka efter poster i ett LDAP-katalogträd: Nslookup.

använd Nslookup för att verifiera SRV-posterna, följ dessa steg:

- klicka på Start och kör.

- skriv ”cmd”i rutan Öppna.

- ange nslookup.

- ange ange Typ=alla.

- ange ”_ldap._TCP.DC._msdcs.Domain_Name”, där Domain_Name är namnet på din domän.

Hur vet jag om LDAP är konfigurerad?

om du konfigurerar filter för sökparametrar för din LDAP-server bör du utföra autentiseringstester för att bekräfta att dina sökfilter är framgångsrika. Alla sökfilter måste fungera korrekt för att säkerställa framgångsrika integrationer med din LDAP-server.

- gå till System > systemsäkerhet.

- klicka på Testa LDAP-autentiseringsinställningar.

- testa sökfiltret för LDAP-användarnamn. Skriv namnet på en befintlig LDAP-användare i fältet LDAP-användarnamn. Klicka på Testa LDAP-fråga.

- testa sökfiltret för LDAP-gruppnamn. Använd ett befintligt LDAP-gruppnamn.

- testa LDAP-användarnamnet för att se till att frågesyntaxen är korrekt och att LDAP-användargruppsrollarv fungerar korrekt.

Hur ansluter jag en LDAP-server?

JoinNow MultiOS och Connector stöder en autentiseringsmekanism som enkelt kan anpassas till alla LDAP-serverns metod och IDP för att autentisera användare med ett inloggningsnamn. När en användare försöker logga in verifieras varje LDAP-server som är aktiverad för autentisering.

följande visar stegen för att konfigurera integrationen:

- konfigurera identitetsleverantören

- börja med att konfigurera attributmappningen för IDP. Här anpassar du fälten som fylls av attributen för dina nätverksanvändare och kommer att användas för att definiera olika användargrupper i ditt nätverk.

- konfigurera Nätverkspolicyn

- nästan alla organisationer har olika användargrupper som kräver olika nivåer av åtkomst till nätverk, servrar, data etc. Genom att gå ombord med SecureW2 kan du automatiskt separera användare i grupper genom att konfigurera deras attribut för att identifiera och segmentera användare. Till exempel skulle ett universitet konfigurera onboarding-programvaran för att segmentera användare baserat på deras status som student eller professor.

för en mer detaljerad guide, besök vår konfigurera WPA2-Enterprise för AD / LDAP-servrar guide.

Hur fixar jag LDAP?

när LDAP-serveradressen löses stöder systemet DNS SRV-och AAA-sökningar. Systemet försöker alltid i första hand att ställa in en TLS-anslutning med LDAP-servern. Om det misslyckas kan det falla tillbaka till en TCP-anslutning om möjligt. För att upprätta en TLS-anslutning måste LDAP-serverns certifikat signeras av en myndighet som är betrodd i certifikatarkivet för CA.

den lösta LDAP-serveradressen måste också matcha CN (common name) som finns i certifikatet som presenteras av LDAP-servern. Systemet kommer att ansluta till porten som returneras av en SRV-sökning, eller det kommer att ansluta till 389 (TCP) eller 636 (TLS).

begär att söka i Active Directory Global Catalog använder portarna 3268 (TCP) och 3269 (TLS).