ett virtuellt lokalt nätverk eller VLAN är ett sätt att partitionera datorer i ett nätverk i klustergrupper som tjänar ett gemensamt affärssyfte. LAN-delen indikerar att vi partitionerar fysisk hårdvara medan den virtuella delen indikerar att vi använder logik för att uppnå det. I den här artikeln kommer vi att se hur du kan skapa en VLAN och sedan konfigurera den så att datapaket från en annan VLAN kan passera in i den.

notera: medan vi har försökt att göra hela övningen av att skapa en VLAN så enkel som möjligt, antas det att du, läsaren, har ett grundläggande grepp om nätverkskonfigurationen. Vi antar också att du har en praktisk kunskap om begreppen, och syften, av IP-adresser, gateways, switchar, och routrar. Dessutom måste du också veta om att navigera i gränssnittet och undergränssnittskonfigurationsprocedurerna på datorer och nätverksenheter.

steg-för-steg – Hur man ställer in en VLAN

det bästa sättet att lära sig att ställa in en VLAN – förutom att gå till nätverksskola – är att faktiskt göra det i en praktisk övning. Och eftersom vi inte alla har Routrar och switchar som ljuger om, skulle det vara vettigt att skapa vår VLAN i en simulerad miljö.

i det här exemplet kommer vi att använda Cisco Packet Tracer för att visa hur du ställer in vår VLAN. Det är ett av de enklaste och mest realistiska verktygen att använda och möjliggör både GUI-och CLI-gränssnitt. På så sätt kan du se kommandona som körs i realtid även om du helt enkelt klickar och drar och släpper när du gör din konfiguration.

verktyget kan laddas ner, konfigureras och verifieras (genom att öppna ett inlärningskonto på Cisco Networking Academy). Oroa dig inte; du kan helt enkelt registrera dig för den kostnadsfria Cisco Packet Tracer-kursen för att få full tillgång till designverktyget.

också, och bortsett från användarvänligheten, med Cisco som marknadsledare, tycker vi att detta är det lämpliga valet för att visa hur man ställer in en VLAN.

Naturligtvis kan du använda något annat liknande verktyg-eftersom konceptet förblir detsamma. En snabb online-sökning visar att det finns applikationer-skrivbord samt webbläsarbaserade – för varje märke av nätverksgränssnittsenheter där ute. Hitta och arbeta med den du är mest bekväm med.

Router-on-a-Stick – förklaringen

även om det finns många sätt att ställa in en VLAN eller inter-VLAN, arkitekturen vi kommer att skapa kommer att använda sig av vad som kallas en Cisco-Router på en pinne konfiguration.

i denna nätverkskonfiguration har vår router en enda fysisk eller logisk anslutning till vårt nätverk. Denna router hjälper till att överbrygga de två VLAN – som inte kan kommunicera med varandra – genom att ansluta till vår switch via en enda kabel.

så här fungerar det: datapaket som skickas ut från en dator i Bokföringsvlan – och avsedda för en dator i Logistikvlan – kommer att resa till växeln. Växeln, när man känner igen paketen måste gå över till en annan VLAN, kommer att vidarebefordra trafiken till routern.

routern kommer under tiden att ha ett fysiskt gränssnitt (en nätverkskabel, i vårt exempel) som har delats upp i två logiska undergränssnitt. Undergränssnitten kommer var och en att ha åtkomst till en VLAN.

när datapaketen anländer till routern kommer de att vidarebefordras till rätt VLAN via det auktoriserade undergränssnittet och sedan komma fram till deras avsedda destination.

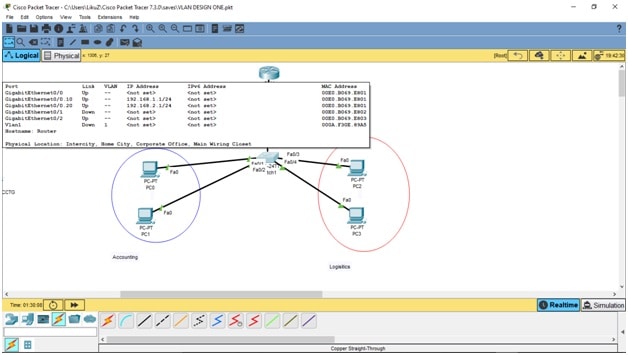

vår Router på en pinne VLAN-inställning, med inter-VLAN-funktioner, kommer att se ut så här:

planera dina uppgifter

hela uppgiften att skapa vår nätverksarkitektur kommer att delas in i fyra huvudkategorier där du kommer att:

- Anslut alla enheter för att bilda rätt arkitektur

- konfigurera gränssnitt så att alla enheter kan ”prata” med varandra

- skapa VLAN och tilldela datorer till sina respektive VLAN

- bekräfta korrekt konfiguration genom att visa att datorerna inte kan kommunicera utöver deras VLAN

så, utan vidare, Låt oss börja skapa vår VLAN . Kom ihåg att det ursprungligen kommer att ha en switch och fyra datorer anslutna till den. Du kan ta med routern i designen senare om du väljer att göra det.

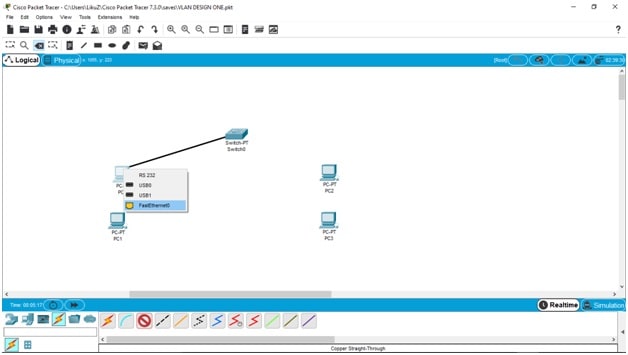

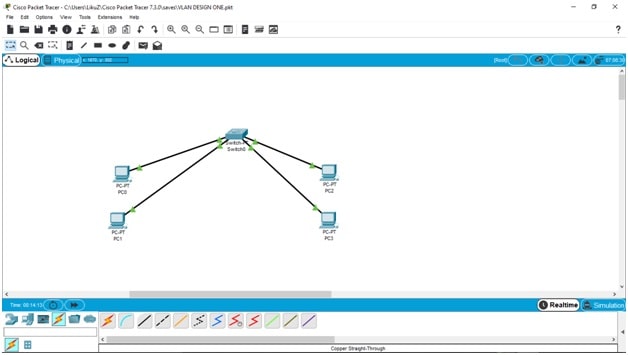

Anslut alla enheter

dra och släpp en switch, en router och fyra datorer i huvuddesignkortet. För vår demo använder vi en 2960-switch och en 2911-router. Omkopplaren kommer att ansluta till fyra datorer (PC0, PC1, PC2 och PC3) med koppar raka trådanslutningar (du kommer att se beskrivningen av hårdvaru-och anslutningstyper längst ner i Spårfönstret).

anslut sedan omkopplaren till varje dator med FastEthernet-portarna.

när alla enheter är anslutna bör du ha all-grön trafik som flyter mellan enheterna. När verktyget försöker emulera enheter som startar och ansluter i den verkliga världen kan det ta en minut eller två. Så oroa dig inte om dataflödesindikatorerna förblir orange i några sekunder. Om dina anslutningar och konfigurationer är korrekta ändras allt snart till grönt.

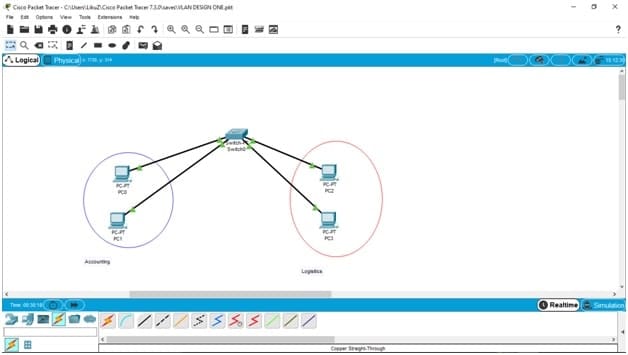

för att göra det lättare att förstå, låt oss markera de två datorerna till vänster som tillhör bokföringsavdelningen (blå) och de andra två som tillhör Logistikavdelningarna (röd).

konfigurera gränssnitt

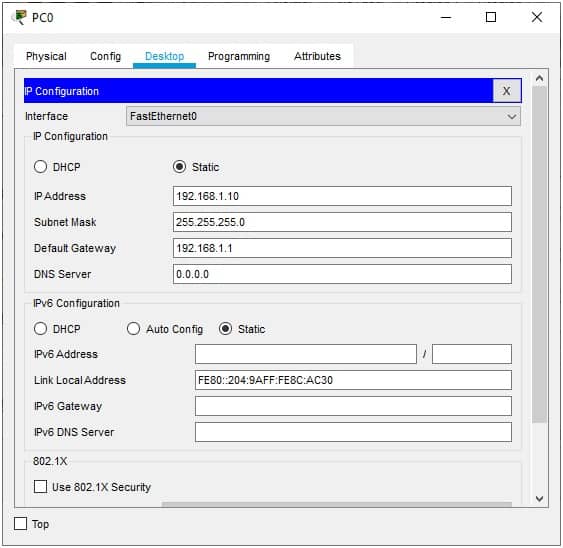

Låt oss nu börja tilldela IP-adresser så att våra datorer kan börja kommunicera med varandra. IP-uppdragen kommer att se ut så här:

- ACCT PC0 = 192.168.1.10/255.255.255.0

- ACCT PC1 = 192.168.1.20 / 255.255.255.0

- loggar PC2 = 192.168.2.10/255.255.255.0

- loggar PC3 = 192.168.2.20/255.255.255.0

standardgatewayen för datorerna är 192.168.1.1 för de två första i redovisning och 192.168.2.1 för de två sista datorerna i Logistik. Du kan komma åt konfigurationen genom att gå till skrivbordsmenyn och sedan klicka på IP-konfigurationsfönstret.

när du är där börjar du fylla i konfigurationerna för alla datorer:

när du är klar kan vi nu gå vidare till växeln. Först måste vi dock komma ihåg att det kommer att finnas två typer av portar på vår switch:

- Åtkomstportar: det här är portarna som kommer att användas för att tillåta vardagliga enheter som datorer och servrar att ansluta till det; i vårt exempel är dessa FastEthernet 0/1, FastEthernet 1/1, FastEthernet 2/1 och FastEthernet 3/1 – en för varje dator.

- Trunk Portar: det här är portarna som tillåter en switch att kommunicera med en annan switch – eller i vårt exempel en VLAN-till-VLAN – kommunikation på samma switch (via routern) – för att utöka nätverket; vi kommer att använda GigaEthernet0/0-portarna på båda anslutningsenheterna.

med det i åtanke, låt oss gå vidare till den roliga delen – konfigurera omkopplaren för att köra våra VLAN.

skapa VLAN och tilldela datorer

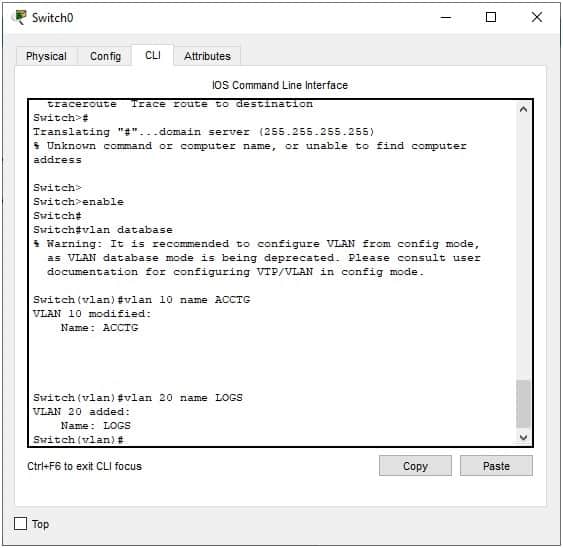

så, låt oss skapa VLAN först – de kommer att namnges ACCT (VLAN 10) och loggar (VLAN 20).

gå till omkopplarens CLI för att skriva in kommandona:

Switch#config terminalSwitch(config)#vlan 10Switch(config-vlan)#name ACCTSwitch(config-vlan)#vlan 20Switch(config-vlan)#name LOGS

kommandona i din CLI ska se ut så här:

eller, om du inte är upp till det, kan du helt enkelt använda GUI för att skapa VLAN (och fortfarande se kommandona körs som de körs nedan). Gå till Config-VLAN-Databasmenyn och Lägg till VLAN genom att ange deras nummer (10,20) och namn (ACCT, loggar).

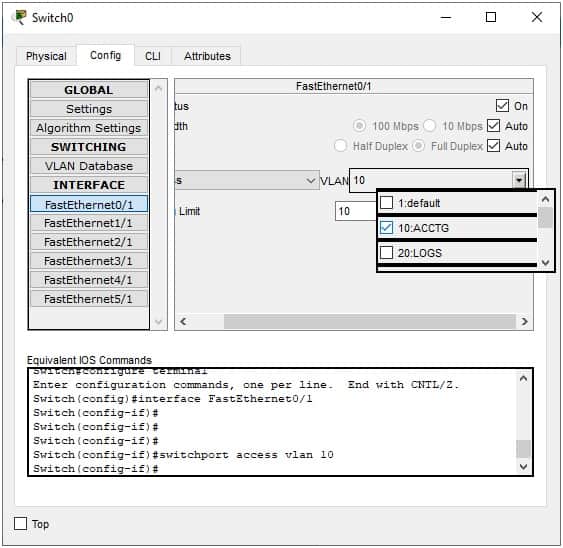

Därefter måste vi tilldela varje port, som omkopplaren använder för att ansluta datorerna, till sina respektive VLAN.

du kan helt enkelt välja gränssnittet och sedan markera rutan för motsvarande VLAN från konfigurationsmenyn till höger:

som du kan se från bilden ovan kan du alternativt gå in i CLI-gränssnittet för varje port och använda kommandot: switchport access vlan 10 för att utföra samma uppgift.

oroa dig inte; det finns ett kortare sätt att göra detta om det finns ett stort antal portar att tilldela. Om du till exempel hade 14 portar skulle kommandot vara:

Switch(config-if)#int range fa0/1-14Switch(config-if-range)#switchport mode access

det andra kommandot ser till att omkopplaren förstår att portarna ska vara ÅTKOMSTPORTAR och inte TRUNKPORTAR.

bekräfta korrekt konfiguration

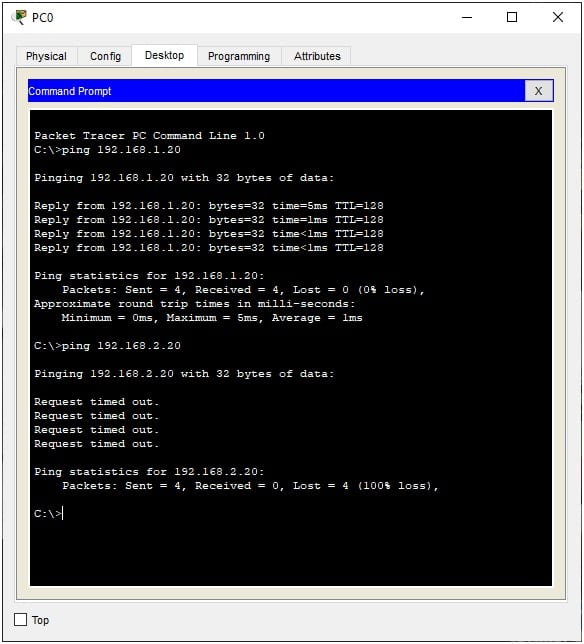

och det är det; vi har skapat två VLAN på samma switch. För att testa det och bekräfta att vår konfiguration är korrekt kan vi försöka Pinga P1 och P3 från P0. Den första pingen ska vara bra medan den andra ska ta tid och förlora alla paket:

hur man ställer in en inter-VLAN

nu, även om vi har delat datorerna i två VLAN – som krävdes – är det mer meningsfullt att de två avdelningarna (redovisning och logistik) skulle behöva kommunicera med varandra. Detta skulle vara normen i alla verkliga affärsmiljöer. När allt kommer omkring kunde Logistik inte köpas eller levereras utan ekonomiskt stöd, eller hur?

så vi måste se till att ACCT och loggar kan kommunicera – även om de är på separata VLAN. Det betyder att vi måste skapa en inter-VLAN-kommunikation.

så här går du tillväga

vi behöver hjälp av vår router; det kommer att fungera som en bro mellan de två VLAN – så fortsätt och Lägg till en router i din design om du inte redan har gjort det.

hoppa in i konfigurationen måste vi förstå att vi kommer att använda en port på routern för både VLAN-kommunikation genom att ”dela” den i två portar. Under tiden kommer omkopplaren endast att använda en STAMPORT för att skicka och ta emot all kommunikation till och från routern.

så, när vi går tillbaka till vår router, kommer vi att dela upp GigabitEthernet0/0-gränssnittet i GigabitEthernet0/0.10 (för VLAN10) och GigabitEthernet0/0.20 (för VLAN20). Vi kommer sedan att använda IEEE 802.1 Q-standardprotokollet för att koppla samman switchar, routrar och för att definiera VLAN-topologier.

när de är färdiga tilldelas dessa ”undergränssnitt”-som de kallade – till varje VLAN som vi vill ansluta eller överbrygga.

Slutligen, kom ihåg gateways – 192.168.1.1 och 192.168.2.1-vi lagt till datorns konfigurationer tidigare? Tja, det här är de nya IP-adresserna för delade portar eller undergränssnitt på routern.

CLI-kommandona för att skapa undergränssnitten under GigabitEthernet0 / 0-gränssnittet skulle vara:

Router (config)#interface GigabitEthernet0/0.10Router (config-subif)#encapsulation dot1q 10Router (config-subif)#ip address 192.168.1.1 255.255.255.0

upprepa allt för det andra undergränssnittet och VLAN får vi

Router (config)#interface GigabitEthernet0/0.20Router (config-subif)#encapsulation dot1q 20Router (config-subif)#ip address 192.168.2.1 255.255.255.0

när du stänger CLI kan du bekräfta att din konfiguration är korrekt genom att helt enkelt flytta musen över routern för att se ditt arbete, vilket ska se ut så här:

nu vet vi att vi bara kan ansluta våra undergränssnitt (på routern) till vår switch via dess stamport-och så måste vi skapa den nu.

allt du behöver göra är att gå i switchens GigabitEthernet0/0 konfiguration och kör: switchport mode trunk.

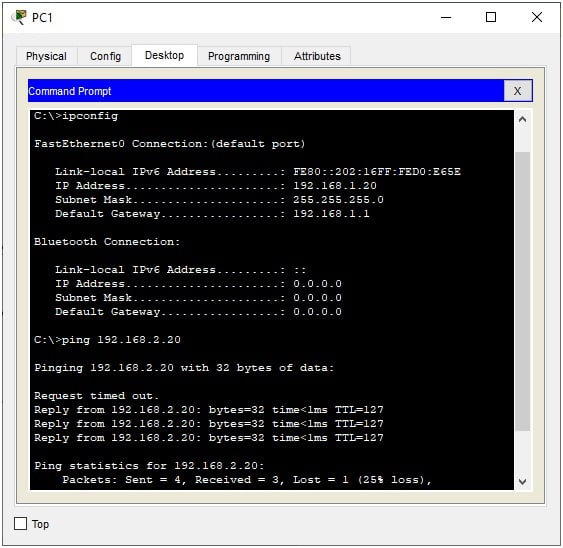

och där har du det; du har just skapat två VLAN som innehåller två datorer vardera och som fortfarande kan kommunicera med varandra. Du kan bevisa detta genom att pinga den första Logistikdatorn (PC2) med IP-adress 192.168.2.10 från den första Bokföringsdatorn (PC0) med IP-adressen 192.168.1.10:

stor framgång!

varför ställa in en VLAN eller inter-VLAN

vid denna tidpunkt kanske några av er undrar varför vi skulle behöva gå igenom denna övning och bry sig om VLAN eller inter-VLAN alls. Tja, det finns många anledningar, av vilka några är:

- säkerhet att bryta upp ett nätverk i komponenter säkerställer att endast auktoriserade användare och enheter kan komma åt ett undernätverk. Du vill inte att dina revisorer ska störa arbetet i din logistikavdelning eller vice versa.

- säkerhet om det finns ett virusutbrott skulle endast ett subnät påverkas eftersom enheterna på ett subnät inte skulle kunna kommunicera – och därmed överföra – viruset till ett annat. På så sätt skulle rengöringsprocedurer fokuseras på det ena undernätet, vilket också gör det lättare att identifiera den skyldige maskinen mycket snabbare.

- säkerställer integritet genom isolering om någon ville ta reda på ditt nätverks arkitektur (med avsikt att attackera det), skulle de använda en paketsniffer för att kartlägga din layout. Med isolerade undernätverk skulle de skyldiga bara kunna få en partiell bild av ditt nätverk och därmed förneka dem kritisk information om dina sårbarheter, till exempel.

- underlättar nätverkstrafik isolerade delnät kan hålla trafikanvändningen nere genom att hålla resurskrävande processer begränsade till sin egen omfattning och inte överväldiga hela nätverket. Det betyder, bara för att det driver kritiska uppdateringar till bokföringsmaskinerna, betyder inte att logistikavdelningen måste möta en nätverksavmattning också.

- trafikprioritering med företag som har olika typer av datatrafik kan de känsliga eller resurshusande paketen (VoIP, media och stora dataöverföringar, till exempel) tilldelas en VLAN med större bredband medan de som bara behöver nätverket för att skicka ut e-postmeddelanden kan tilldelas en VLAN med mindre bandbredd.

- skalbarhet när ett företag behöver skala upp de resurser som finns tillgängliga för sina datorer kan det tilldela dem till nya VLAN. Deras administratörer skapar helt enkelt en ny VLAN och flyttar sedan datorerna till dem med lätthet.

som vi kan se hjälper VLAN att skydda ett nätverk samtidigt som prestandan för datapaketen som reser runt det förbättras.

statisk VLAN vs dynamisk VLAN

vi trodde att det skulle vara värt att nämna att det finns två typer av VLAN som är tillgängliga för implementering:

statisk VLAN

denna VLAN-design beror på hårdvara för att skapa undernätverk. Datorerna tilldelas en specifik port på en switch och ansluts direkt. Om de behöver flytta till en annan VLAN, kopplas datorerna helt enkelt från den gamla omkopplaren och ansluts tillbaka till den nya.

problemet med detta är att vem som helst kan flytta från en VLAN till en annan genom att helt enkelt byta portar de är anslutna till. Detta innebär att administratörer skulle kräva fysiska säkerhetsmetoder eller enheter som införts för att förhindra sådan obehörig åtkomst.

dynamisk VLAN

Detta är VLAN vi just har skapat i övningen vi gjorde tidigare. I denna VLAN-arkitektur har vi programvaru-VLAN där administratörerna helt enkelt använder logik för att tilldela specifika IP-eller MAC-adresser till sina respektive VLAN.

det betyder att enheter kan flyttas till någon del av verksamheten, och så snart de ansluter till nätverket återgår de till sina fördelade VLAN. Det finns inget behov av ytterligare konfigurationer.

om det finns en nackdel med detta scenario kan det bara vara att verksamheten skulle behöva investera i en intelligent switch – en VLAN Management Policy Switch (VMPS) – som kan vara på den dyra sidan jämfört med den traditionella omkopplaren som används i statiska VLAN.

det kan också säkert antas här att företag med några datorer och en mindre IT-budget kan välja att implementera en statisk VLAN medan de med ett stort antal enheter och ett behov av mer effektivitet och säkerhet skulle vara klokt att investera i en dynamisk VLAN.

slutsats

vi hoppas att du har hittat all information du behöver för att lära dig om hur du ställer in en VLAN. Vi hoppas också att övningen var lätt att följa och att du nu kan fortsätta bygga vidare på den kunskap du har fått. För även om du fortsätter att skala uppåt förblir dessa grundläggande steg desamma-du fortsätter helt enkelt att lägga till hårdvara och konfigurationer till grunderna.