solução de problemas de rede é a parte mais difícil no Unix Administration.To obtenha resolver esses problemas de rede, você precisa de um bom suporte da equipe de rede .Você nunca sabe onde o problema reside em problemas de rede, uma vez que muitos hardwares envolvidos como NIC,switch,cabos, roteadores e firewalls. A maioria dos problemas de rede é intermediária e você nunca sabe quando isso acontecerá again.So você precisa capturar a atividade de rede completa para encontrar os problemas.No Solaris, temos uma ferramenta embutida chamada snoop, que capturará o tráfego real da rede e o salvará no arquivo. O Guia Snoop da UnixArena irá ajudá-lo a configurar o snoop entre dois IP’s.

suponha que você tenha coletado a saída snoop.Como você analisa isso ? Você pode usar snoop command it self para ler os logs do snoop.Mas não é amigável.Eu recomendaria que você usasse o wireshark para analisar a saída snoop do seu laptop/Desktop.Aqui veremos como analisar dados do snoop usando o wireshark.

1.Baixe o wireshark e instale-o em seu laptop. Você pode baixar a versão do windows de http://www.wireshark.org/download.html

2.Abra um wireshark.

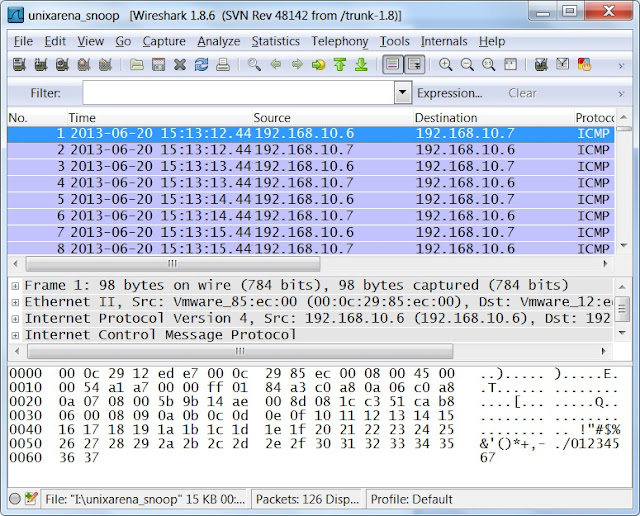

3.Vá para arquivo – > abrir – >selecione o arquivo de dados snoop do seu laptop/Desktop.

você pode copiar o arquivo de dados snoop do Unix para o windows usando winSCP.

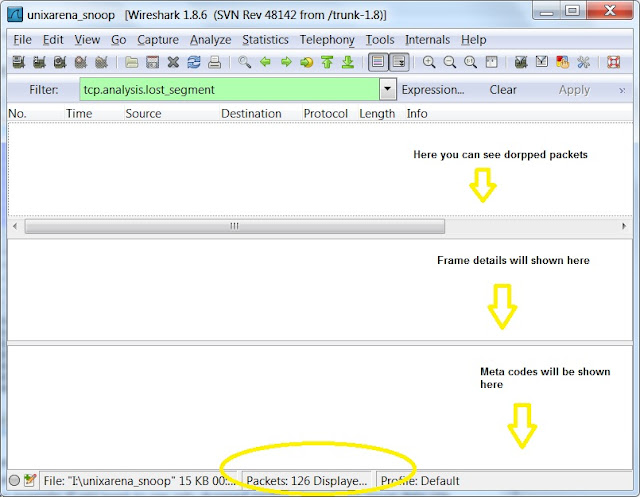

4.Se você não é um especialista em rede,então você vai se sentir muito difícil de entender essas saídas.Mas, como administrador do sistema,você verifica algumas coisas usando o Wireshark filers. Por exemplo.se você quiser ver apenas pacotes descartados desses dados snoop, use ” tcp.analise.lost_segment ” filtro.Basta digitar essa string de filtro na guia wireshark e aplicar.

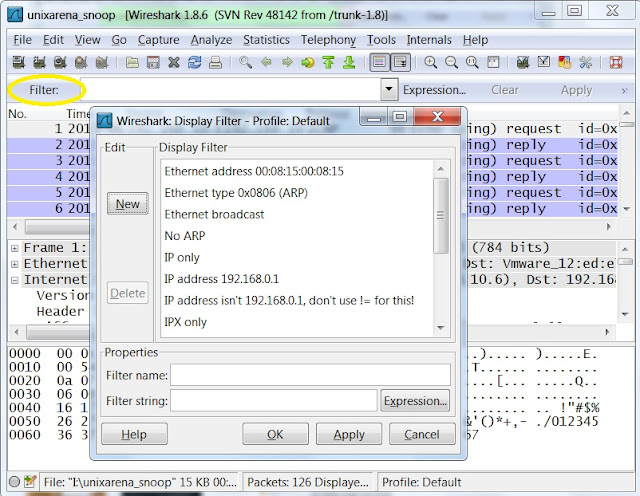

5.Existem muitos filtros embutidos disponíveis no wireshark. Para aplicar filtro diferente, clique na guia filtro e você obterá abaixo da tela.Selecione o filtro desejado e use-o.

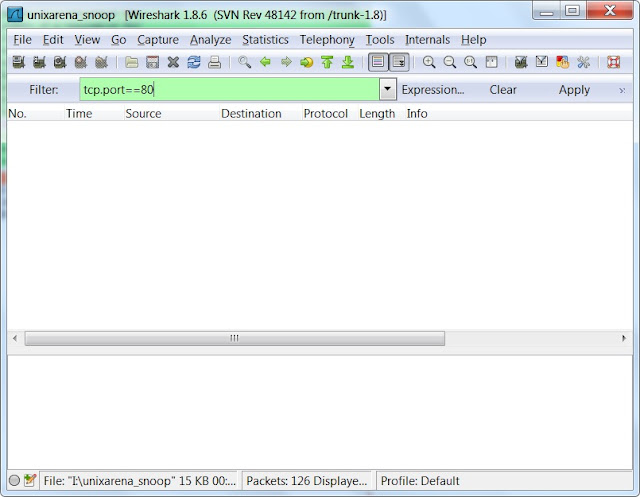

6.Por exemplo, se você quiser filtrar resultados com post específico, use ” tcp.port = = por_number ” filtrar como abaixo. Filtro UDP: por exemplo, para filtrar o tráfego DNS, use ” udp.porta = = 53″.

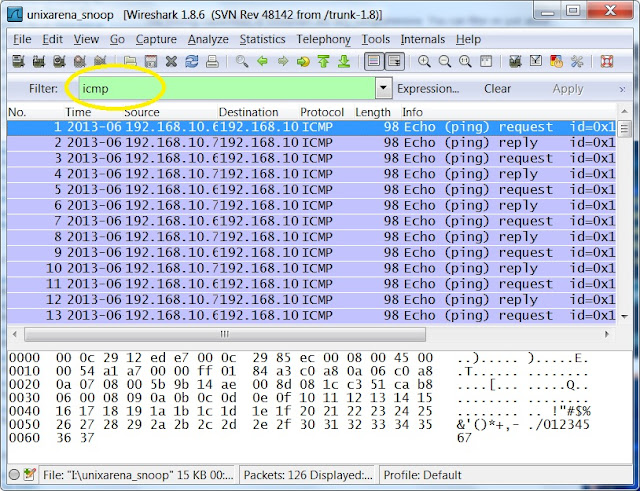

7.Você também pode usar o nome do protocolo como filtro.Por exemplo, se você quiser ver apenas tráfego de protocolo http, basta digitar a guia Filtro “http” e apply.In no exemplo abaixo, usei o filtro “icmp” para ver apenas solicitações de ping.

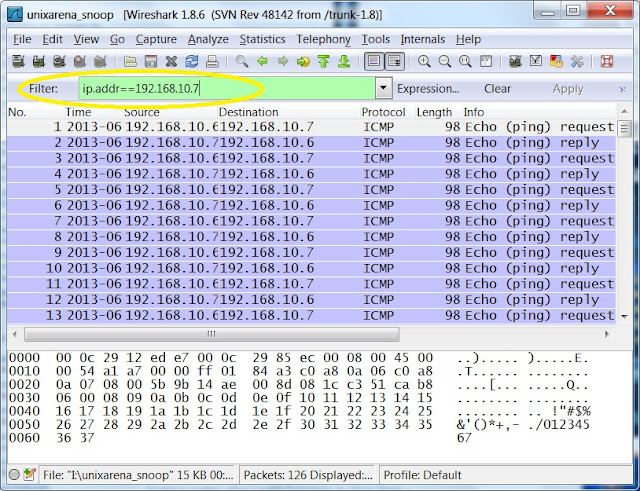

8.In alguns casos, você precisa encontrar um tráfego de endereço IP específico onde este IP pode ser o destino ou source.In esta situação, você precisa usar o filtro como abaixo de um.

9.To veja apenas a solicitação http “get” de todo o uso do IP abaixo do filtro.

http.pedido

12. Para ver a conversa entre os dois endereços IP definidos, use o filtro abaixo.

Nota: substitua o endereço IP pelo seu systems one.

ip.addr = = 192.168.10.6 & & ip.addr==192.168.10.7

13. Para exibir todas as re-transmissões no rastreamento snoop, use o filtro abaixo.

tcp.analise.retransmissão