o que é Wired Equivalent Privacy (WEP)?

WEP (Wired Equivalent Privacy) é um protocolo de segurança, especificadas no padrão IEEE Wireless Fidelity (Wi-Fi), padrão 802.11 b. Que padrão é projetado para fornecer uma rede local sem fios (WLAN) com um nível de segurança e privacidade comparável ao que é normalmente esperado de uma LAN com fio.

o protocolo WEP foi introduzido em 1997, mas foi atormentado por vários problemas de segurança. Os órgãos de padrões começaram a desencorajar seu uso no início dos anos 2000, à medida que padrões mais eficazes eram introduzidos.

o WEP tentou limitar o acesso a dados de rede sem fio da mesma forma que as redes locais com fio (LANs) protegem os dados. Os usuários com acesso físico aos pontos de acesso à rede são os únicos com acesso a redes com fio. Redes sem fio como Wi-Fi dependem de protocolos de criptografia como WEP para impedir o acesso não autorizado aos dados da rede.

mecanismos de segurança física protegem uma LAN com fio até certo ponto. Por exemplo, o acesso controlado a um edifício impede que pessoas de fora entrem e conectem seus dispositivos à LAN. Pessoas de fora podem obter acesso a WLANs através das ondas de rádio que se conectam à rede.

como funciona o WEP?

o protocolo de Privacidade equivalente com fio adiciona segurança semelhante à segurança física de uma rede com fio, criptografando os dados transmitidos pela WLAN. A criptografia de dados protege o link sem fio vulnerável entre clientes e pontos de acesso.

depois que o WEP protege as transmissões de dados sem fio, outros mecanismos de segurança da LAN podem garantir Privacidade e confidencialidade dos dados. Isso inclui proteção por senha, criptografia de ponta a ponta, redes privadas virtuais e autenticação.

os serviços básicos de segurança de rede que o protocolo fornece para redes sem fio incluem o seguinte:

- Privacidade. WEP inicialmente usou uma chave de 64 bits com o algoritmo de criptografia RC4 stream para criptografar dados transmitidos sem fio. Versões posteriores do protocolo adicionaram suporte para chaves de 128 bits e Chaves de 256 bits para maior segurança. O WEP usa um vetor de inicialização de 24 bits, que resultou em comprimentos de chave efetivos de 40, 104 e 232 bits.

- integridade dos dados. O WEP usa o algoritmo de soma de verificação CRC-32 para verificar se os dados transmitidos permanecem inalterados em seu destino. O remetente usa a verificação de redundância cíclica CRC-32 para gerar um valor de hash de 32 bits a partir de uma sequência de dados. O destinatário usa a mesma verificação no recibo. Se os dois valores diferirem, o destinatário pode solicitar uma retransmissão.

- autenticação. O WEP autentica os clientes quando eles se conectam pela primeira vez ao ponto de acesso à rede sem fio. Ele permite a autenticação de clientes sem fio com esses dois mecanismos:

- autenticação do sistema aberto. Com o OSA, os sistemas conectados por Wi-Fi podem acessar qualquer ponto de acesso à rede WEP, desde que o sistema conectado use um identificador de conjunto de serviços que corresponda ao SSID do ponto de acesso.

- Autenticação De Chave Compartilhada. Com o SKA, os sistemas conectados por Wi-Fi usam um algoritmo de resposta de desafio de quatro etapas para se autenticar.

desvantagens da privacidade equivalente com fio

WEP é amplamente implementado e implantado, mas sofre de graves fraquezas de segurança. Estes incluem:

- fluxo cifra. Algoritmos de criptografia aplicados a fluxos de dados, chamados de cifras de fluxo, podem ser vulneráveis a ataques quando uma chave é reutilizada. O espaço-chave relativamente pequeno do protocolo torna impossível evitar a reutilização de chaves.

- pontos fracos do RC4. O algoritmo RC4 em si está sob escrutínio por fraqueza criptográfica e não é mais considerado seguro de usar.

- opcional. Conforme projetado, o uso do protocolo é opcional. Como é opcional, os usuários geralmente não conseguiram ativá-lo ao instalar dispositivos habilitados para WEP.

- chave compartilhada. A configuração padrão para esses sistemas usa uma única chave compartilhada para todos os usuários. Você não pode autenticar usuários individuais quando todos os usuários compartilham a mesma chave.

essas fraquezas condenaram o WEP. A maioria dos órgãos de padrões descontinuou o protocolo logo após o protocolo Wi-Fi Protected Access (WPA) ficar disponível em 2003.

WEP vs. WPA

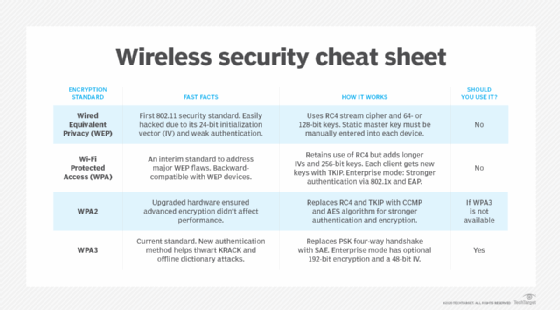

o IEEE introduziu a privacidade equivalente com fio no padrão de rede sem fio 802.11 em 1997 e, em seguida, lançou o WPA como uma substituição proposta cinco anos depois. Os esforços para corrigir o WEP durante sua curta vida útil falharam em produzir uma solução segura para o acesso à rede sem fio. O WPA2 o substituiu formalmente em 2004.

as variantes WEP e as versões aprimoradas do WPA incluem os seguintes protocolos:

- WEP2. Depois que surgiram problemas de segurança, as alterações nas especificações IEEE aumentaram o comprimento da chave WEP para 128 bits e exigiram o uso da autenticação Kerberos. No entanto, essas mudanças se mostraram insuficientes para tornar o WEP mais seguro e foram retiradas do padrão.

- WEPplus ou WEP+. A Agere Systems, uma empresa de componentes de circuitos integrados, desenvolveu esta variante proprietária. WEP + eliminou chaves fracas do espaço da chave. No entanto, questões fundamentais permaneceram, e apenas os produtos Wi-Fi da Agere Systems usaram o WEP+.

- WPA. A primeira versão do WPA aumentou o comprimento da chave para 128 bits e substituiu a verificação de integridade CRC-32 pelo Protocolo de integridade da chave Temporal. No entanto, o WPA ainda usa o algoritmo de criptografia RC4 e reteve outros pontos fracos do WEP.

- WPA2. Esta atualização WPA adicionou criptografia mais forte e proteção de integridade. Ele usa o protocolo de código de autenticação de mensagem de encadeamento de bloco de cifra de modo contador, que incorpora o algoritmo padrão de criptografia avançado para criptografia e verificação de integridade de transmissões sem fio. WPA2 vem nos seguintes dois modos:

- WPA2-Enterprise requer um servidor de autenticação de Serviço de usuário de discagem de autenticação remota para autenticar usuários.WPA2-a chave pré-compartilhada destina-se ao uso pessoal e depende de chaves pré-compartilhadas fornecidas a usuários autorizados.

- WPA3. A versão atual do WPA tornou-se disponível em 2018. Ele fornece segurança muito melhorada para usuários de rede sem fio. As melhorias do WPA3 incluem: criptografia mais forte nos modos empresarial e pessoal; autenticação aprimorada para o modo pessoal;e sigilo avançado perfeito para comunicações no modo pessoal.

como o WEP é usado?Os fabricantes de hardware sem fio implementaram WEP em hardware, o que significava que as atualizações do protocolo de Segurança tinham que caber na memória flash de placas de interface de rede sem fio e dispositivos de ponto de acesso de rede. Isso limitou o escopo de melhorias que eram possíveis com WEP e WPA. Isso também significava que os sistemas que usam hardware mais antigo poderiam ser vulneráveis a ataques bem conhecidos.

dada a implantação generalizada de Dispositivos sem fio baratos e pontos de Acesso, O WEP ainda está sendo usado e continuará a ser usado até que o hardware obsoleto seja retirado. Isso significa que a rede e os profissionais de TI devem estar vigilantes na identificação e substituição desses dispositivos obsoletos.

Saiba mais sobre os protocolos usados para proteger redes sem fio nesta visão geral dos padrões de segurança WLAN.