por muitos anos, LDAP tem sido o protocolo dominante para autenticação segura do Usuário para diretórios locais. As organizações usaram o LDAP para armazenar e recuperar dados de serviços de diretório e é uma parte crítica do blueprint for Active Directory (AD), o serviço de diretório mais usado. Historicamente, o LDAP forneceu um nível eficiente de segurança para as organizações implantarem o WPA2-Enterprise.Felizmente, os Serviços PKI em nuvem da SecureW2 ajudam os ambientes AD / LDAP a migrar perfeitamente para a nuvem com uma solução Azure sem senha. Mas se você quiser manter LDAP e AD, também oferecemos o cliente de integração BYOD Nº 1 que permite que seus usuários finais se autoatendam para autenticação PEAP-MSCHAPv2 802.1 X. Sem o cliente de integração, você pode perder a configuração da validação do certificado do servidor e deixar sua rede exposta. O Cloud PKI da SecureW2 pode ser configurado em menos de uma hora e não requer atualizações de empilhadeiras, basta ver o que nossos clientes têm a dizer.

este artigo dá um mergulho profundo no LDAP e examina se seus padrões de segurança resistem a ameaças cibernéticas mais modernas.

o que é LDAP?

Lightweight Directory Access Protocol, ou LDAP, é um protocolo de software que armazena e organiza dados para torná-lo facilmente pesquisável. Os dados podem ser qualquer informação sobre organizações, dispositivos ou usuários armazenados em diretórios. LDAP é o protocolo usado pelos servidores para falar com diretórios locais.

Os dados são armazenados em uma estrutura hierárquica chamada árvore de informações de diretório (DIT), que organiza os dados em uma estrutura de “árvore” ramificada, facilitando a navegação dos administradores em seus diretórios, a localização de dados específicos e a administração de políticas de acesso ao usuário.

O Que Significa” Leve”?

o antecessor do LDAP, O Directory Access Protocol, foi desenvolvido como parte do serviço de diretório X. 500. No entanto, ele usou a pilha de Protocolo OSI que não se encaixava em muitas redes e, portanto, era difícil de implementar.

O LDAP foi desenvolvido para ser um protocolo alternativo leve (ou seja, menos código) que poderia acessar serviços de diretório X. 500 com protocolo TCP/IP, que era (e é) o padrão para a internet.

o que o LDAP faz?

O principal objetivo do LDAP é servir como um hub central para autenticação e autorização. O LDAP ajuda as organizações a armazenar credenciais de usuário (nome de usuário/senha) e acessá-las posteriormente, como quando um usuário está tentando acessar um aplicativo habilitado para LDAP. As credenciais desse usuário armazenadas no LDAP autenticam o usuário.

os atributos do usuário também podem ser armazenados no LDAP, que determina o que esse usuário tem permissão para acessar com base nas políticas definidas pelo diretório.

como funciona o LDAP?

LDAP é baseado em uma interação cliente-servidor. O cliente inicia uma sessão com o servidor, chamada de “vinculação”. O cliente apresenta suas credenciais de usuário que o servidor pode comparar com o diretório e autorizar o acesso com base nos atributos desse usuário.

os modelos LDAP

LDAP podem ser divididos em 4 modelos que explicam 4 serviços diferentes fornecidos por um servidor LDAP.

modelo de informação

este modelo determina quais informações podem ser armazenadas no LDAP e depende de “entradas”. Uma entrada é um identificador para um objeto do mundo real (servidores, dispositivos, usuários) em uma rede por meio de atributos que descrevem o objeto. As entradas ajudam a determinar os níveis de acesso à rede do Usuário.

modelo de nomenclatura

aqui, as entradas recebem nomes distintos (DN) com base em sua posição na hierarquia DIT. DNs são compostos de nomes distintos relativos (RDN), que representam cada atributo de entrada. Em termos mais simples, RDN é como um nome de arquivo no Windows, enquanto o DN é como o nome do Caminho do arquivo.

modelo funcional

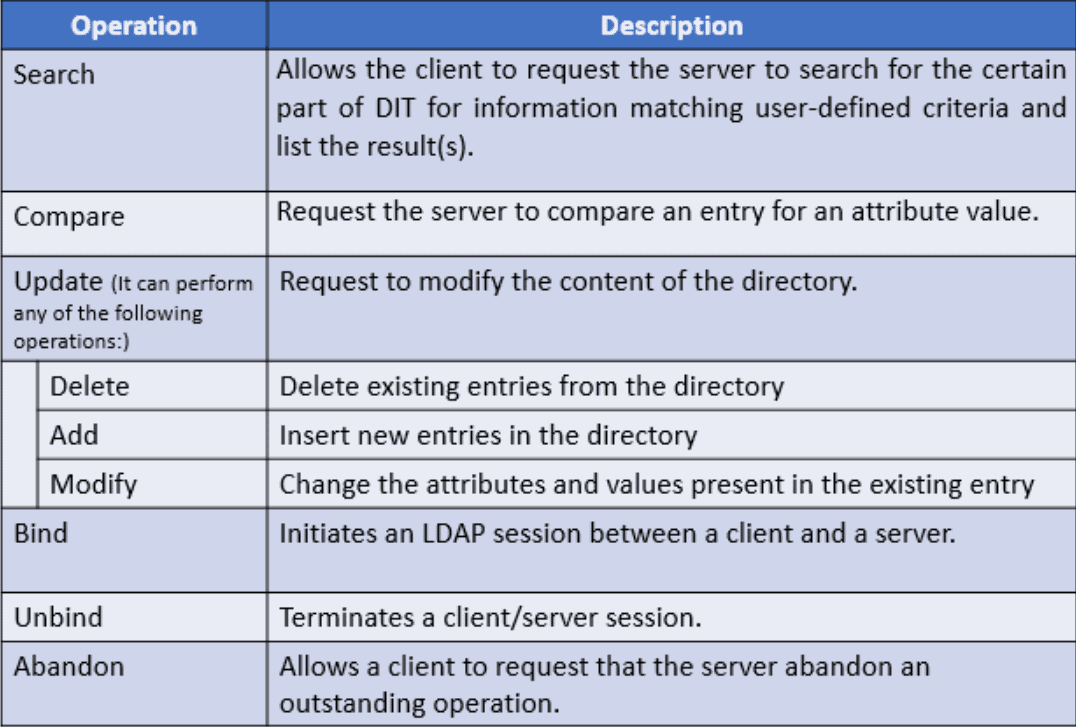

o modelo funcional define quais funções você pode fazer com um servidor LDAP. Essas funções podem ser divididas em três categorias principais, cada uma com suas próprias subcategorias.

- Query-Vai e busca as informações solicitadas armazenadas no diretório.

- Update-modifica as informações no diretório. Os usuários podem adicionar, excluir ou modificar informações existentes.Autenticação-permite que os usuários se conectem e se desconectem com o servidor LDAP.Este gráfico útil fornecido pelo Hack2Secure faz um excelente trabalho delineando cada função.

Modelo de Segurança

O modelo de Segurança dá aos clientes a oportunidade de fornecer sua identidade para autenticação. Uma vez autenticados, os servidores podem determinar que nível de acesso é concedido ao cliente com base em suas políticas. Expandindo a operação de ligação a partir do Modelo funcional, existem três opções para ligação:

- sem autenticação-esta opção é recomendada para casos em que o roubo de credenciais não é um problema. Qualquer pessoa que deixar os espaços em branco dos Campos DN e senha será definida como um usuário anônimo e receberá níveis de acesso com base nas políticas de rede existentes. Essa opção geralmente é deixada para parcelas ou outras instâncias em que a autenticação não é necessária.Autenticação Básica-O cliente LDAP é necessário para fornecer um DN e uma senha para Autenticação. O servidor então compara o DN e a senha com o diretório de rede e concede acesso a eles com base nos atributos do Usuário. As credenciais são enviadas por texto claro, o que significa que podem ser facilmente lidas por uma parte não autorizada se alguém se infiltrar em sua sessão

- SASL – Simple Authentication and Security Layer, ou SASL, é um protocolo que requer que o cliente e o servidor forneçam informações de identificação.

LDAP e Actvie Directory

embora muitos usem LDAP e Active Directory (AD) de forma intercambiável, eles são na verdade dois tipos diferentes de software, embora possam trabalhar juntos. Pense no LDAP como a linguagem que o anúncio é capaz de falar. A tarefa do LDAP é extrair informações armazenadas no AD. Quando um usuário procura algo no AD, como um computador ou impressora, LDAP é o que é usado para encontrar as informações relevantes e apresentar os resultados ao usuário.

AD é o servidor de diretório mais usado e usa LDAP para se comunicar. LDAP é o protocolo usado para consultar, manter e determinar o acesso para que o AD funcione.

outra diferença entre LDAP e AD é como eles lidam com o gerenciamento de dispositivos. O AD tem um mecanismo chamado Diretiva de grupo (GPO) que permite que os administradores controlem dispositivos Windows e oferece habilidades de Logon Único, nenhum dos quais está disponível com LDAP. Quando se trata de capacidade, há muito a desejar com o LDAP, o que significa que os administradores de domínio de anúncios estão por conta própria ao implementar dispositivos e servidores compatíveis com LDAP.Infelizmente, a segurança LDAP padrão não se sai bem contra ameaças cibernéticas, que discutiremos a seguir.

LDAPS: habilitar LDAP sobre SSL / TLS

a segurança LDAP é imperativa, pois envolve o armazenamento e a recuperação de informações confidenciais. No entanto, o tráfego LDAP padrão não é criptografado, deixando-o vulnerável a ataques cibernéticos. O LDAP não é capaz de proteger a autenticação por conta própria, o que gerou a implementação do LDAP seguro (LDAPS). Depois de se conectar a um cliente, o LDAPS criptografa o tráfego da web com SSL/TLS para estabelecer um vínculo com o diretório.

A criptografia SSL/TLS é um padrão da internet porque usa certificados X. 509 digitais para proteger uma conexão entre cliente e servidor. Os certificados servem como identificadores para o dispositivo/servidor no qual ele reside.

a maioria das organizações que criptografam o tráfego LDAP usa um nome de usuário e senha para fins de autenticação. Embora esse método funcione, deixa muito a desejar em relação à segurança. Os sistemas LDAP que dependem da autenticação baseada em credenciais ainda são bastante vulneráveis. As senhas podem ser facilmente esquecidas, compartilhadas e roubadas, deixando a rede suscetível ao roubo de credenciais over-the-air.Pior, o método de autenticação LDAP padrão nem criptografa o tráfego da web, o que significa que os administradores de rede ficam com o trabalho de configurar o LDAP para criptografar com segurança seus ambientes.

O principal problema reside com organizações de autenticação de usuários com senhas como as senhas são insuficientes para proteger contra moderno ataques cibernéticos. As senhas não têm força para resistir a ataques cibernéticos modernos, como o ataque de Força bruta, que é um método que envia tentativas intermináveis de credenciais, ou o ataque man-in-the-middle, que finge ser uma entidade de rede legítima e se conecta com um usuário de rede aprovado.

as configurações LDAP padrão mal têm uma chance contra ataques cibernéticos modernos. Felizmente, existe uma medida de segurança melhor: certificados digitais com um PKI.

autenticação RADIUS com LDAP

existem muitos recursos por aí que comparam LDAP e RADIUS. Embora ambos possam executar funções semelhantes, não faz muito sentido comparar, considerando que um servidor LDAP pode armazenar informações do Usuário e um servidor RADIUS não pode. O LDAP não fornece recursos de MFA ou registros contábeis, mas você pode executar essas funções adicionando RADIUS.

se o seu servidor LDAP contiver seu diretório de usuário, você poderá conectar um servidor RADIUS para autenticar em seu diretório LDAP para autorizar o acesso a Wi-Fi, VPN e todos os seus aplicativos da web.

um servidor RADIUS baseado em nuvem é a melhor prática para autenticar usuários porque o setor está se afastando das infraestruturas locais. O Cloud RADIUS pode ser integrado a um ambiente AD / LDAP e autenticar dinamicamente os usuários fazendo referência direta ao diretório. Quaisquer políticas atribuídas a um usuário serão aplicadas em tempo real, simplificando a segmentação do Usuário.O Cloud RADIUS vem pré-construído para autenticação 802.1 x/EAP-TLS com certificados X. 509, que é uma maneira fácil de configurar uma rede WPA2-Enterprise.

configurando LDAP para WPA2-Enterprise

LDAP costumava ser necessário para autenticação baseada em credenciais e, como resultado, muitas organizações construíram sua infraestrutura de autenticação em torno dela. Mas à medida que a tecnologia progrediu, as credenciais tornaram-se cada vez menos uma forma confiável de segurança. Isso levou muitos a procurar métodos alternativos de autenticação.

nos últimos anos, vimos cada vez mais organizações começarem a mudar de senhas para certificados digitais para autenticação de rede. Os certificados se autenticam automaticamente na rede segura quando estão dentro do alcance e não precisam ser inseridos ou lembrados pelo Usuário. Os certificados evitam ataques aéreos e uma infinidade de ameaças às quais as credenciais são suscetíveis com a autenticação EAP-TLS.

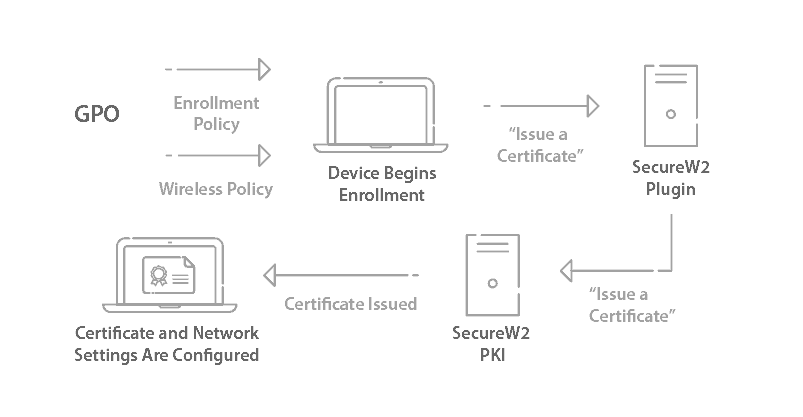

Considerando que a inscrição de dispositivos costumava ser considerada complexa, a solução de integração JoinNow permite que os usuários configurem automaticamente os certificados em minutos. Uma vez equipado com um certificado, o usuário pode ser autenticado na rede por anos e nunca terá que lidar com políticas de redefinição de senha traquinas. A SecureW2 não oferece apenas soluções para a emissão de certificados, mas também serviços PKI chave na mão que fornecem toda a infraestrutura necessária para mudar de credenciais para certificados.

Ditch LDAP para uma solução PKI gerenciada

organizações em todo o setor estão deixando senhas para trás para autenticar com certificados digitais. Os certificados digitais podem ser configurados para autenticar automaticamente em uma rede com segurança e não estão atolados por todas as vulnerabilidades das senhas.

autenticação baseada em certificado elimina a necessidade de senhas e roubos de credenciais over-the-air porque eles podem criptografar credenciais do Usuário. Os ataques Man-in-the-middle dependem de credenciais de usuário sendo compartilhadas em texto simples no ar, tornando-as fáceis de interceptar.

O SecureW2 oferece um PKI em nuvem gerenciado, uma solução PKI pronta para uso que pode ser integrada a qualquer ambiente e habilitar a autenticação baseada em certificado em questão de horas. A inscrição de dispositivos para configurações do 802.1 x costumava ser considerada difícil, mas nossa solução de integração JoinNow concede aos administradores a capacidade de fornecer um certificado em todos os BYOD, incluindo dispositivos Não Windows. As organizações que usam MDMs podem criar APIs de gateway poderosas e aproveitar seu IDP existente para entregar certificados a todos os dispositivos gerenciados.

O PKI do SecureW2 funciona com todos os provedores de IDP LDAP e SAML. Você pode aproveitar seu anúncio atual ou deixá-lo para trás inteiramente. Nosso dynamic cloud RADIUS usa uma solução pioneira no setor para fazer referência direta ao diretório. O servidor pode procurar em tempo real a validade do Usuário e suas informações de identificação. Historicamente, isso só foi possível com o LDAP, mas com o SecureW2 está disponível para qualquer pessoa que integre nosso serviço ao seu ambiente.

segurança mais forte com autenticação baseada em certificado

LDAP é amplamente utilizado devido em grande parte à sua compatibilidade com o Active Directory. No entanto, isso não significa que os administradores precisam ser retidos com métodos de autenticação antiquados que deixam suas redes vulneráveis a ataques cibernéticos. Felizmente, o SecureW2 oferece uma solução fácil para eliminar o roubo de credenciais over-the-air e reforçar a segurança da rede ao redor, implantando autenticação baseada em certificado. Integre seu provedor de identidade LDAP com nossa solução PKI gerenciada pronta para uso, que é muito mais acessível do que os servidores legados no prem.

LDAP perguntas frequentes:

Como faço para encontrar LDAP no Windows?Se você está trabalhando em uma grande empresa ou SMB, você provavelmente está interagindo em uma base diária com LDAP. À medida que seu diretório LDAP cresce, é fácil se perder em todas as entradas que você pode ter que gerenciar. Felizmente, há um comando que o ajudará a procurar entradas em uma árvore de diretórios LDAP: Nslookup.

Use Nslookup para verificar os registros SRV, siga estas etapas:

- clique em Iniciar e executar.

- na caixa aberta, digite “cmd”.

- digite nslookup.

- digite set type=all.

- digite ” _ldap._ligacoes.C._msdcs.Domain_Name”, onde Domain_Name é o nome do seu domínio.

Como sei se o LDAP está configurado?

se você estiver configurando filtros para parâmetros de pesquisa para seu servidor LDAP, você deve realizar testes de autenticação para confirmar que seus filtros de pesquisa são bem-sucedidos. Todos os filtros de pesquisa devem estar funcionando corretamente para garantir integrações bem-sucedidas com seu servidor LDAP.

- vá para o sistema > segurança do sistema.

- clique em testar configurações de autenticação LDAP.

- teste O filtro de pesquisa de nome de usuário LDAP. No campo Nome de usuário LDAP, digite o nome de um usuário LDAP existente. Clique em testar consulta LDAP.

- teste O filtro de pesquisa do nome do grupo LDAP. Use um nome de grupo LDAP existente.

- teste o nome de usuário LDAP para garantir que a sintaxe da consulta esteja correta e que a herança de função do grupo de usuários LDAP funcione corretamente.

Como faço para conectar um servidor LDAP?O JoinNow MultiOS and Connector suporta um mecanismo de autenticação que pode ser facilmente adaptado ao método e IDP de qualquer servidor LDAP para autenticar usuários por um nome de login. Quando um usuário tenta fazer login, cada servidor LDAP habilitado para autenticação é verificado.

o seguinte demonstra as etapas envolvidas para configurar a integração:

- Configure o Provedor de identidade

- comece configurando o mapeamento de atributos do IDP. Aqui você personalizará os campos que são preenchidos pelos atributos de seus usuários de rede e serão usados para definir diferentes grupos de usuários dentro de sua rede.

- configurar as Políticas de rede

- quase todas as organizações têm diferentes grupos de usuários que exigem diferentes níveis de acesso a Redes, Servidores, dados, etc. Ao integrar o SecureW2, você pode separar automaticamente usuários em grupos configurando seus atributos para identificar e segmentar usuários. Por exemplo, uma universidade configuraria o software de integração para segmentar usuários com base em seu status como aluno ou professor.

para obter um guia mais detalhado, visite nosso guia configurando WPA2-Enterprise para servidores AD/LDAP.

Como faço para corrigir LDAP?

ao resolver o endereço do servidor LDAP, o sistema suporta pesquisas DNS SRV e AAA. O sistema sempre tenta, em primeira instância, configurar uma conexão TLS com o servidor LDAP. Se isso falhar, pode voltar a uma conexão TCP, se possível. Para estabelecer uma conexão TLS, o certificado do servidor LDAP deve ser assinado por uma autoridade confiável no armazenamento de certificados da CA.

além disso, o endereço do servidor LDAP resolvido deve corresponder ao CN (nome comum) contido no certificado apresentado pelo servidor LDAP. O sistema se conectará à porta retornada por uma pesquisa SRV ou se conectará a 389 (TCP) ou 636 (TLS).

solicitações para pesquisar o catálogo global do Active Directory usam as portas 3268 (TCP) e 3269 (TLS).