ao tentar conectar-se ou estabelecer Remoto da área de Trabalho remota do Windows XP, Windows Vista, Windows 7, Windows 8, O Windows 8.1 ou Windows 10 computador remotamente início de sessão para a máquina, o registo pode ser rejeitado com o cliente de Desktop Remoto retorna uma das seguintes mensagens de erro.

suas credenciais não funcionaram.

ou,

não é possível fazer logon por causa de uma restrição de conta.

ou,

ocorreu Um erro de autenticação.

A Autoridade de Segurança Local não pode ser contatadoComputador Remoto: xxxxx

ou,

Uma restrição de conta de utilizador (por exemplo, um tempo de dias de restrição) está impedindo de fazer logon. Para obter assistência, entre em contato com o administrador do sistema ou com o suporte técnico.

por padrão, o Sistema Operacional Windows não permite nem permitir conta de usuário sem senha definida ou nome de usuário com senha em branco (null) para conectar e fazer login remotamente via Remote Desktop Protocol (RDP).

a resolução óbvia é definitivamente criar e definir uma senha para a conta de usuário que requer para fazer logon remotamente em um computador via Área de Trabalho Remota, e é recomendado por razões de segurança também. No entanto, o usuário que, por algum motivo, como para fins convenientes e, portanto, incapaz ou não pode atribuir uma senha à conta de usuário, pode usar a seguinte solução alternativa para permitir que o usuário faça login remotamente via cliente RDP (Remote Desktop Connection) Para Windows PC.

a configuração para habilitar o logon de senhas nulas (em branco) deve ser feita no computador host, ou seja, o computador remoto para Controlado remotamente.

Como Activar o início de sessão Remoto através de palavras-passe em Branco usando a Diretiva de Segurança Local ou Editor de Diretiva de Grupo

- Para configurar a área de Trabalho Remota computador host para aceitar o nome de usuário com senha em branco, vá para Painel de Controle -> Ferramentas Administrativas (Em Sistema e Manutenção no Windows Vista / Windows 7 / Windows 8 / Windows 8.1 e Windows 10) -> Diretiva de Segurança Local.

alternativamente, execute o GPEdit.msc (Editor de Política de grupo).

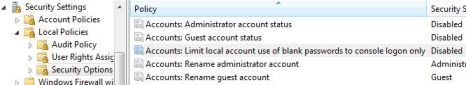

- para a Política de Segurança Local, expanda Políticas de segurança / Configurações de segurança-> Valores Mobiliários locais / Políticas Locais -> opções de segurança.

para Editor de Política de grupo ou GPEdit.msc, expanda a Política local do computador- > configuração do computador- > configurações do Windows -> configurações de segurança -> Políticas Locais – > opções de segurança.

- localizar contas: limite o uso da conta local de senhas em branco para a Política somente de logon do console e defina seu valor como Desativado.

uma vez desativada, a conta de usuário com senhas em branco ou nulas agora pode fazer login remotamente via cliente de conexão de área de Trabalho Remota, em vez de apenas poder fazê-lo via console local.

como configurar senhas em branco Permitidas para logon remoto via registro

O Windows armazena o valor da política definida acima em uma chave de registro chamada “LimitBlankPasswordUse”. Para desbloquear a limitação de não é possível estabelecer logon de área de Trabalho Remota com conta de usuário sem uma senha, basta definir os dados de valor para LimitBlankPasswordUse para 0 (para que não haja limite de uso de senha em branco ou nulo), como de acordo com o código abaixo. Como alternativa, copie e cole o seguinte texto em um arquivo de texto e salve com um .extensão reg. Então corra o.arquivo reg para mesclar o valor ao registro.

Windows Registry Editor Version 5.00"LimitBlankPasswordUse"=dword:00000000"LimitBlankPasswordUse"=dword:00000000

para facilitar, dois arquivos de registro foram criados e disponíveis para download gratuito, o que ativará ou desativará o uso de senha em branco (ou ausente de senha) para fazer login remotamente. Baixar BlankPasswords.zip (não está mais disponível) e execute EnableBlankPasswords.reg para ativar ou Desativarblankpasswords.reg para desativar o login remoto via senha em branco.

o truque funciona em sistemas operacionais Windows de 32 e 64 bits.