Virtual de UM Local de Rede ou VLAN é uma forma de particionamento de computadores em uma rede para grupos de cluster que servem um objectivo comercial. A parte LAN indica que estamos Particionando hardware físico, enquanto a parte virtual indica que estamos usando a lógica para realizá-lo. Neste artigo, veremos como você pode criar uma VLAN e configurá-la para permitir que pacotes de dados de outra VLAN passem para ela.

Nota: embora tenhamos tentado tornar todo o exercício de configurar uma VLAN o mais simples possível, presume-se que você, o leitor, tenha uma compreensão básica da configuração de rede. Também assumimos que você tem um conhecimento prático dos conceitos e propósitos de endereços IP, gateways, switches e roteadores. Além disso, você também precisa saber sobre como navegar na interface e procedimentos de configuração de sub-interface em computadores e dispositivos de rede.

Passo-a-passo Como configurar uma VLAN

A melhor maneira de aprender como configurar uma VLAN – além de ir para a rede escolar é, na verdade, fazê-lo em um exercício prático. E como nem todos temos roteadores e switches mentindo, faria sentido criar nossa VLAN em um ambiente simulado.

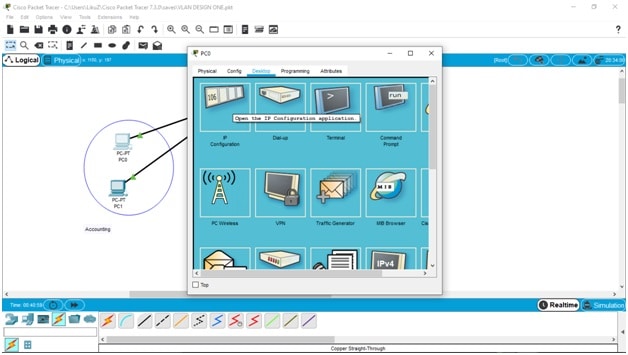

neste exemplo, usaremos o Cisco Packet Tracer para demonstrar como configurar nossa VLAN. É uma das ferramentas mais fáceis e realistas de usar e permite interfaces GUI e CLI. Dessa forma, você pode ver os comandos que estão sendo executados em tempo real, mesmo que esteja simplesmente clicando e arrastando e soltando à medida que avança em sua configuração.

a ferramenta pode ser baixada, configurada e verificada (abrindo uma conta de aprendizado na Cisco Networking Academy). Não se preocupe; você pode simplesmente inscrever-se para o curso gratuito Cisco Packet Tracer, a fim de obter acesso total à ferramenta de design.

além disso, e além da facilidade de uso, com a Cisco sendo a líder de mercado, achamos que esta é a escolha apropriada para demonstrar como configurar uma VLAN.

claro, você pode usar qualquer outra ferramenta semelhante-porque o conceito permanece o mesmo. Uma rápida pesquisa on – line mostrará que existem aplicativos-desktop, bem como baseados em navegador – para todas as marcas de dispositivos de interface de rede por aí. Encontre e trabalhe com aquele com quem você se sente mais confortável.

Router-on-a-Stick – a explicação

Embora haja muitas maneiras de configurar uma VLAN ou inter-VLAN, a arquitetura estaremos criando fazendo uso do que é conhecido como um Roteador Cisco em uma Vara de configuração.

nesta configuração de rede, nosso roteador terá uma única conexão física ou lógica à nossa rede. Este roteador ajudará a conectar as duas VLANs – que não podem se comunicar umas com as outras-conectando-se ao nosso switch por meio de um único cabo.

veja como funciona: pacotes de dados que são enviados de um computador na VLAN de contabilidade – e destinados a um computador na VLAN de logística – viajarão para o switch. O switch, ao reconhecer que os pacotes precisam atravessar para outra VLAN, encaminhará o tráfego para o roteador.

o roteador, entretanto, terá uma interface física (um cabo de rede, em nosso exemplo) que foi dividida em duas subinterfaces lógicas. As subinterfaces serão autorizadas a acessar uma VLAN.

quando os pacotes de dados chegam ao roteador, eles serão encaminhados para a VLAN correta por meio da subinterface autorizada e, em seguida, chegarão ao destino pretendido.

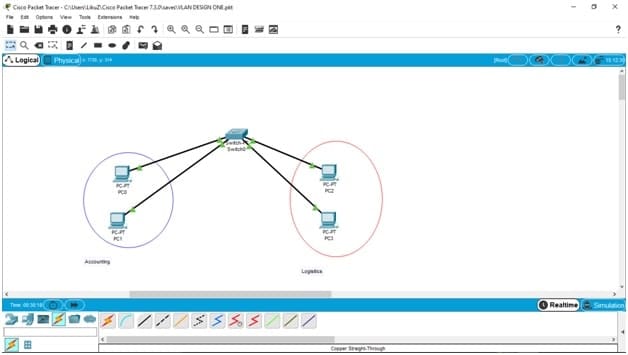

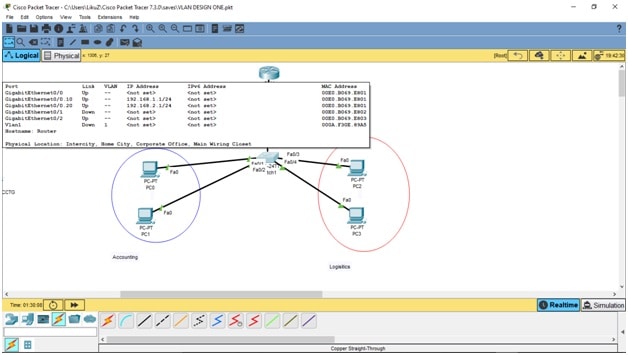

nosso roteador em uma configuração de VLAN Stick, com recursos inter-VLAN, ficará assim:

planejando suas tarefas

toda a tarefa de criar nossa arquitetura de rede será dividida em quatro categorias principais onde você irá:

- Conectar todos os dispositivos formam a arquitetura correta

- Configurar interfaces para todos os dispositivos podem “falar” um ao outro

- Criar VLANs e atribuir computadores a suas respectivas VLANs

- Confirme a configuração correta, demonstrando que os computadores não podem se comunicar, além da sua VLAN

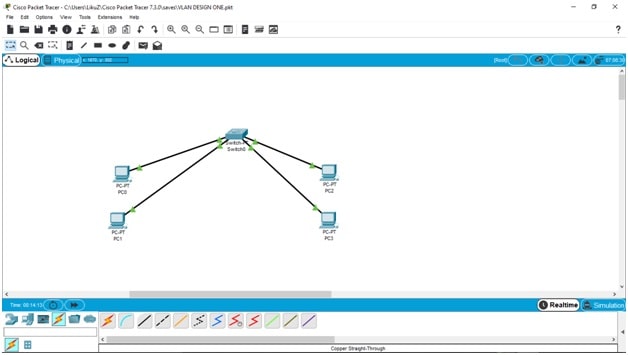

Então, sem mais delongas, vamos começar a criar nosso VLAN. Lembre-se, inicialmente terá um switch e quatro computadores conectados a ele. Você pode trazer o roteador para o design mais tarde, se você optar por fazê-lo.

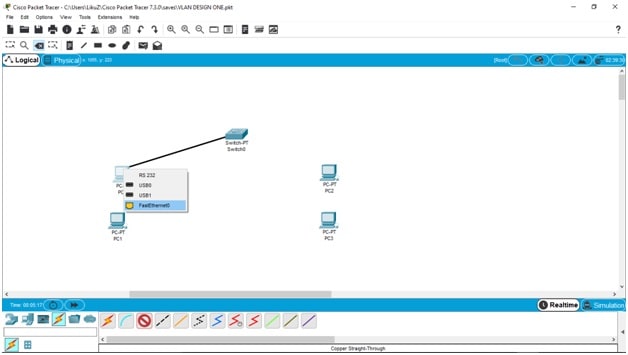

Conectar todos os dispositivos

Arraste e solte um switch, roteador, e quatro computadores para o projeto principal da placa. Para a nossa demonstração, vamos usar um 2960 e um interruptor de 2911 roteador. O switch irá se conectar quatro computadores (PC0, PC1, PC2 e PC3) o uso do cobre direto, o fio de conexões (você verá a descrição do hardware e tipos de conexão na parte inferior do marcador janela).

em seguida, conecte o switch a cada computador usando as portas FastEthernet.

depois que todos os dispositivos estiverem conectados, você deve ter tráfego totalmente verde fluindo entre os dispositivos. À medida que a ferramenta tenta emular dispositivos de inicialização e conexão no mundo real, pode levar um ou dois minutos. Portanto, não se preocupe se os indicadores de fluxo de dados permanecerem laranja por alguns segundos. Se suas conexões e configurações estiverem corretas, tudo mudará em breve para verde.

Para tornar as coisas mais fáceis de entender, vamos marcar os dois computadores na esquerda como pertencentes ao departamento de Contabilidade (azul) e os outros dois como pertencente a departamentos de Logística (vermelho).

configurar interfaces

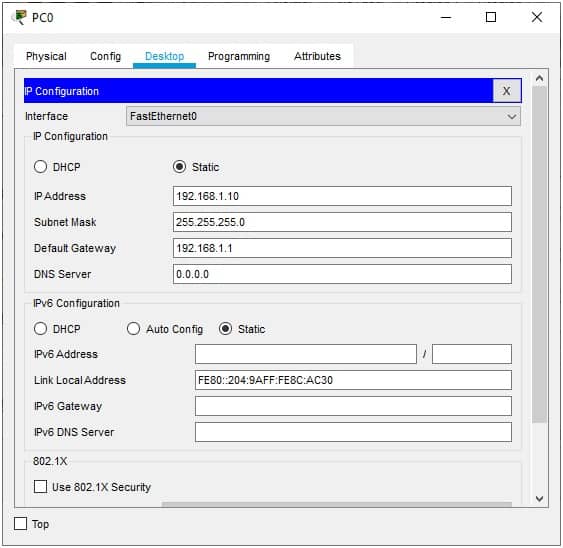

agora, vamos começar a atribuir endereços IP para que nossos computadores possam começar a se comunicar uns com os outros. O IP atribuições será parecido com este:

- ACCT PC0 = 192.168.1.10/255.255.255.0

- ACCT PC1 = 192.168.1.20/255.255.255.0

- LOGS PC2 = 192.168.2.10/255.255.255.0

- LOGS PC3 = 192.168.2.20/255.255.255.0

O gateway padrão para os computadores é 192.168.1.1 para os dois primeiros em Contabilidade, e 192.168.2.1 para os últimos dois computadores em Logística. Você pode acessar a configuração acessando o menu da área de trabalho e clicando na janela de configuração IP.

quando estiver lá, comece a preencher as configurações para todos os computadores:

quando terminar, agora podemos passar para o switch. Primeiro, porém, precisamos lembrar que existem dois tipos de portas em nosso interruptor:

- Portas de Acesso: estas são as portas que serão utilizadas para permitir que dispositivos de uso diário, como computadores e servidores para conectar-se a ele; no nosso exemplo, estas são as FastEthernet 0/1, FastEthernet 1/1, FastEthernet 2/1, e FastEthernet 3/1 – um para cada computador.

- Portas Tronco: estas são as portas que permitem que um switch se comunique com outro switch-ou em nosso exemplo uma comunicação VLAN-para – VLAN no mesmo switch (através do roteador) – para expandir a rede; usaremos as portas GigaEthernet0/0 em ambos os dispositivos de conectividade.

com isso em mente, vamos passar para a parte divertida – configurando o switch para executar nossas VLANs.

crie VLANs e atribua computadores

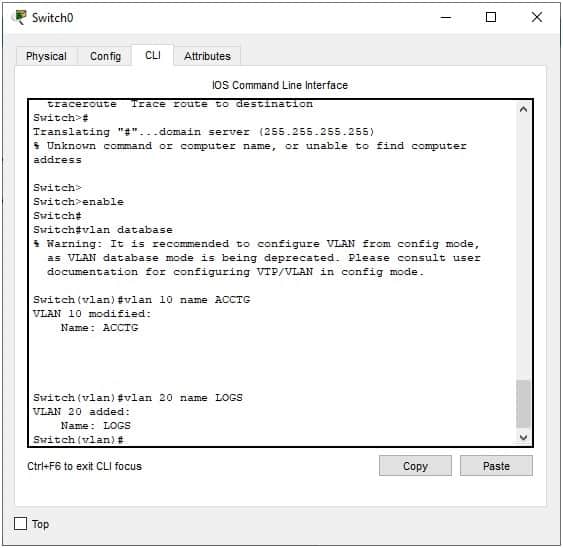

então, vamos criar as VLANs primeiro – elas serão nomeadas ACCT (VLAN 10) e LOGS (VLAN 20).

vá para a CLI do switch para digitar os comandos:

Switch#config terminalSwitch(config)#vlan 10Switch(config-vlan)#name ACCTSwitch(config-vlan)#vlan 20Switch(config-vlan)#name LOGS

Os comandos em seu CLI deve olhar como este:

Ou, se você não for até ele, você pode simplesmente usar a interface de usuário para criar as VLANs (e ainda ver os comandos executados como eles estão sendo executados abaixo). Vá para o menu do banco de dados Config-VLAN e adicione as VLANs inserindo seus números (10,20) e nomes (ACCT, LOGS).

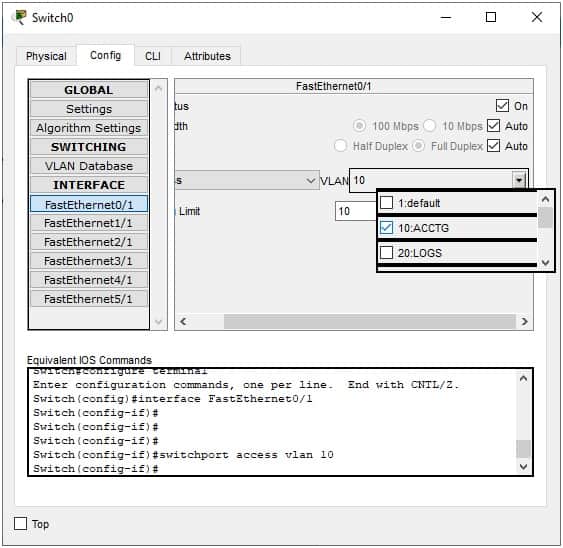

em seguida, precisamos atribuir cada porta, que o switch usa para conectar os computadores, às suas respectivas VLANs.

Você pode simplesmente escolher a interface e, em seguida, marque a caixa correspondente VLAN de configuração o menu na direita:

Como você pode ver na imagem acima, você pode, como alternativa, vá para a interface CLI de cada porta e use o comando: switchport access vlan 10 para realizar a mesma tarefa.

não se preocupe; há uma maneira mais curta de fazer isso, caso haja um grande número de portas a serem atribuídas. Por exemplo, se você tivesse 14 portas, o comando seria:

Switch(config-if)#int range fa0/1-14Switch(config-if-range)#switchport mode access

o segundo comando garante que o switch entenda que as portas devem ser Portas de acesso e não Portas de tronco.

confirme a configuração correta

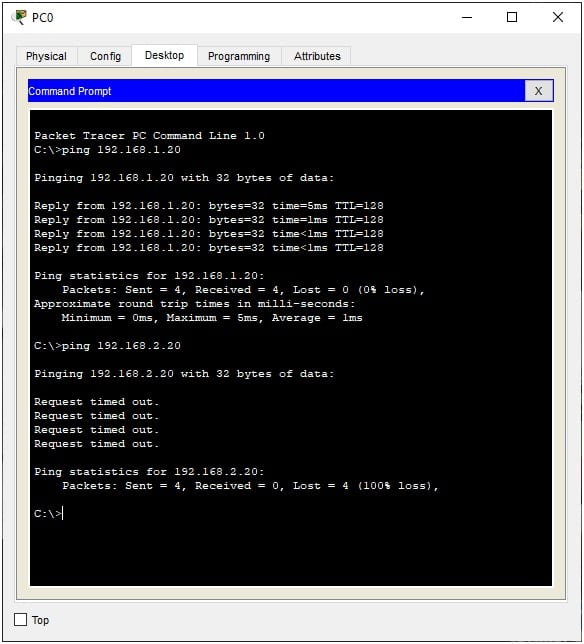

e é isso; criamos duas VLANs no mesmo switch. Para testá-lo e confirmar que nossa configuração está correta, podemos tentar Ping P1 E P3 de P0. O primeiro ping deve estar bem, enquanto o segundo deve expirar e perder todos os pacotes:

Como configurar uma inter-VLAN

Agora, apesar de ter dividido os computadores em duas VLANs – como era necessário – faz mais sentido que os dois departamentos (Contabilidade e Logística) seria a necessidade de se comunicar um com o outro. Essa seria a norma em qualquer ambiente de negócios da vida real. Afinal, a logística não poderia ser comprada ou fornecida sem apoio financeiro, certo?Portanto, precisamos ter certeza de que ACCT e LOGS são capazes de se comunicar – mesmo que estejam em VLANs separadas. Isso significa que precisamos criar uma comunicação inter-VLAN.

veja como fazer isso

precisaremos da ajuda do nosso roteador; ele funcionará como uma ponte entre as duas VLANS – então, vá em frente e adicione um roteador ao seu design, se você ainda não o fez.

saltando para a configuração, devemos entender que usaremos uma porta no roteador para a comunicação de ambas as VLANs “dividindo-a” em duas portas. Enquanto isso, o switch usará apenas uma porta tronco para enviar e receber todas as comunicações de e para o roteador.

Então, voltando ao nosso roteador, dividiremos a interface GigabitEthernet0/0 em GigabitEthernet0/0.10 (para VLAN10) e GigabitEthernet0/0.20 (para VLAN20). Em seguida, usaremos o protocolo padrão IEEE 802.1 Q para interconectar switches, roteadores e definir topologias de VLAN.

uma vez feito isso, essas “sub-interfaces” – como elas chamavam – são então atribuídas a cada VLAN que queremos conectar ou fazer uma ponte.

finalmente, lembre – se dos gateways-192.168.1.1 e 192.168.2.1-adicionamos às configurações dos computadores anteriormente? Bem, estes serão os novos endereços IP das portas divididas ou sub-interfaces no roteador.

Os comandos CLI para criar o sub-interfaces, sob a GigabitEthernet0/0 interface seria:

Router (config)#interface GigabitEthernet0/0.10Router (config-subif)#encapsulation dot1q 10Router (config-subif)#ip address 192.168.1.1 255.255.255.0

Repetindo-se todos para o segundo sub-interface VLAN e temos

Router (config)#interface GigabitEthernet0/0.20Router (config-subif)#encapsulation dot1q 20Router (config-subif)#ip address 192.168.2.1 255.255.255.0

uma Vez que você fechar o CLI, você pode confirmar a sua configuração está correta, basta passar o mouse sobre o roteador para ver o seu trabalho, que deve ser algo como isto:

agora, sabemos que só podemos conectar nossas subinterfaces (no roteador) ao nosso switch através de sua porta – tronco-e assim, precisaremos criá-lo agora.

tudo que você precisa fazer é ir na configuração GigabitEthernet0/0 do switch e executar: tronco do modo switchport.

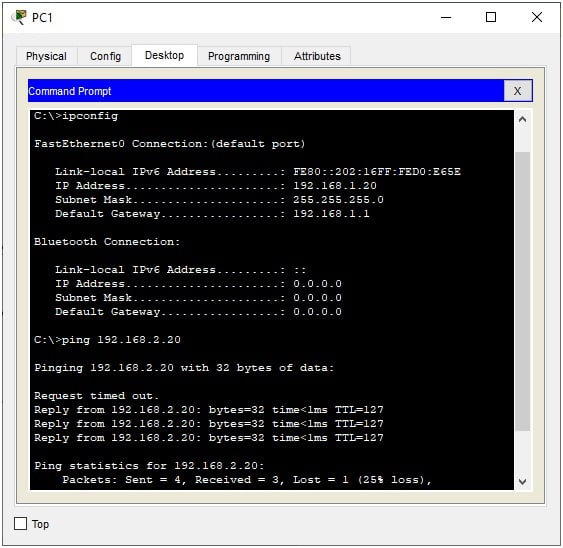

e aí está; você acabou de criar duas VLANs que contêm dois computadores cada e que ainda podem se comunicar entre si. Você pode provar isso pingando o primeiro computador de logística (PC2) com o endereço IP 192.168.2.10 do primeiro computador Contábil (PC0) com o endereço IP 192.168.1.10:

grande sucesso!

por que configurar uma VLAN ou inter-VLAN

neste ponto, alguns de vocês podem estar se perguntando por que precisaríamos passar por este exercício e nos preocupar com VLANs ou inter-VLAN. Bem, existem muitas razões, algumas das quais são:

- a segurança que divide uma rede em componentes garante que apenas usuários e dispositivos autorizados possam acessar uma sub-rede. Você não gostaria que seus contadores interferissem no trabalho de seu departamento de logística ou vice-versa.Segurança no caso de haver um surto de vírus, apenas uma sub-rede seria afetada, pois os dispositivos em uma sub – rede não seriam capazes de se comunicar – e, portanto, transferir-o vírus para outro. Dessa forma, os procedimentos de limpeza seriam focados naquela sub-rede, o que também torna mais fácil identificar a máquina culpada muito mais rapidamente.

- garante privacidade por isolamento Se alguém quisesse saber mais sobre a arquitetura da sua rede (com a intenção de atacá-la), eles usariam um farejador de pacotes para Mapear seu layout. Com sub-redes isoladas, os culpados só seriam capazes de obter uma imagem parcial de sua rede, negando-lhes informações críticas sobre suas vulnerabilidades, por exemplo.

- facilita o tráfego de rede as sub-redes isoladas podem manter o uso do tráfego baixo, mantendo processos intensivos em recursos limitados ao seu próprio escopo e não sobrecarregando toda a rede. Isso significa que, só porque ele está empurrando atualizações críticas para as máquinas de contabilidade, não significa que o departamento de logística tem que enfrentar uma desaceleração da rede também.

- priorização de Tráfego Com empresas que têm vários tipos de tráfego de dados sensíveis ou de recursos sedentas de pacotes (VoIP, media e grandes transferências de dados, por exemplo) pode ser atribuído a uma VLAN com maior banda larga, enquanto que aqueles que apenas necessitará de rede para enviar e-mails podem ser atribuídos a uma VLAN com menor largura de banda.Escalabilidade quando uma empresa precisa ampliar os recursos disponíveis para seus computadores, ela pode reatribuí-los a novas VLANs. Seus administradores simplesmente criam uma nova VLAN e, em seguida, movem os computadores para eles com facilidade.

como podemos ver, as VLANs ajudam a proteger uma rede e, ao mesmo tempo, melhoram o desempenho dos pacotes de dados que viajam em torno dela.

VLAN estática vs VLAN Dinâmica

pensamos que valeria a pena mencionar que existem dois tipos de VLAN disponíveis para implementação:

VLAN estática

este projeto VLAN depende do hardware para criar as sub-redes. Os computadores são atribuídos a uma porta específica em um switch e conectados diretamente. Se eles precisarem se mover para outra VLAN, os computadores são simplesmente desconectados do switch antigo e conectados de volta ao novo.

o problema com isso é que qualquer pessoa pode passar de uma VLAN para outra simplesmente trocando as portas às quais está conectada. Isso significa que os administradores exigiriam métodos de segurança física ou dispositivos implementados para impedir esses acessos não autorizados.

VLAN Dinâmica

esta é a VLAN que acabamos de criar no exercício que fizemos anteriormente. Nesta arquitetura de VLAN, temos VLAN de software onde os administradores simplesmente usam a lógica para atribuir endereços IP ou MAC específicos às suas respectivas VLAN.

isso significa que os dispositivos podem ser movidos para qualquer parte da empresa e, assim que se conectam à rede, retornam às suas VLANs pré-atribuídas. Não há necessidade de Configurações adicionais.

se houver uma desvantagem com esse cenário, só pode ser que a empresa precise investir em um switch inteligente – um VLAN Management Policy Switch (VMPS) – que pode estar no lado caro quando comparado ao switch tradicional usado em VLANs estáticas.

também pode ser assumido com segurança aqui que as empresas com alguns computadores e um orçamento de TI menor podem optar por implementar uma VLAN estática, enquanto aquelas com um grande número de dispositivos e uma necessidade de mais eficiência e segurança seriam sábias para investir em uma VLAN Dinâmica.

conclusão

esperamos que você tenha encontrado todas as informações necessárias para aprender sobre como configurar uma VLAN. Esperamos também que o exercício foi fácil de seguir e que agora você pode continuar a construir sobre o conhecimento que você ganhou. Porque, mesmo que você continue a escalar para cima, essas etapas básicas permanecem as mesmas-você simplesmente continua adicionando hardware e configurações ao básico.