Rozwiązywanie problemów z siecią jest najtrudniejszą częścią systemu Unix Administration.To rozwiąż te problemy z siecią, potrzebujesz dobrego wsparcia ze strony zespołu sieciowego .Nigdy nie wiadomo, gdzie problem występuje w przypadku problemów z siecią, ponieważ dotyczy to wielu hardwarów,takich jak NIC,przełącznik, Kable, routery i zapory sieciowe. Większość problemów z siecią jest pośrednia i nigdy nie wiadomo, kiedy to nastąpi again.So aby znaleźć problemy, musisz zarejestrować pełną aktywność sieciową.W Solarisie Mamy wbudowane narzędzie snoop, które przechwytuje rzeczywisty ruch sieciowy i zapisuje go w pliku. Unixarena 's Snoop guide pomoże Ci skonfigurować snoop pomiędzy dwoma IP’ ami.

Załóżmy, że zebrałeś dane wyjściowe snoop ’ a.Jak to analizujesz ? Możesz użyć polecenia snoop it self, aby odczytać dzienniki snoop.Ale nie jest przyjazny dla użytkownika.Zalecałbym użycie wireshark do analizy danych wyjściowych snoop z laptopa / komputera stacjonarnego.Tutaj zobaczymy, jak analizować dane snoop za pomocą wireshark.

1.Pobierz wireshark i zainstaluj go w swoim laptopie. Możesz pobrać wersję systemu windows z http://www.wireshark.org/download.html

2.Otwórz wireshark.

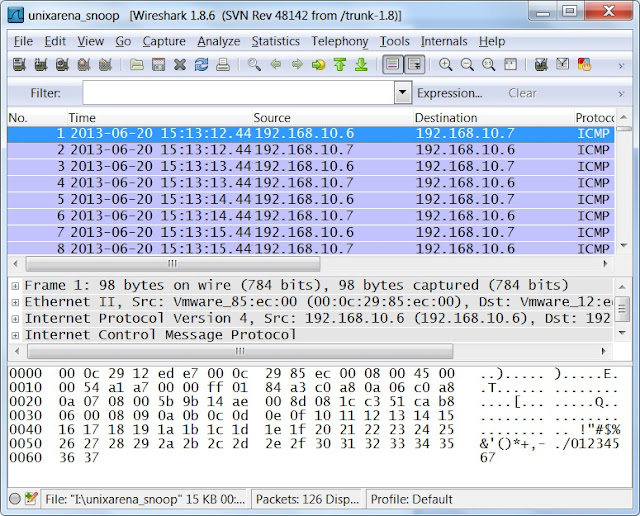

3.Przejdź do Plik – > Otwórz – > Wybierz plik danych snoop z laptopa / komputera stacjonarnego.

możesz skopiować plik danych snoop z Unix do windows za pomocą winSCP.

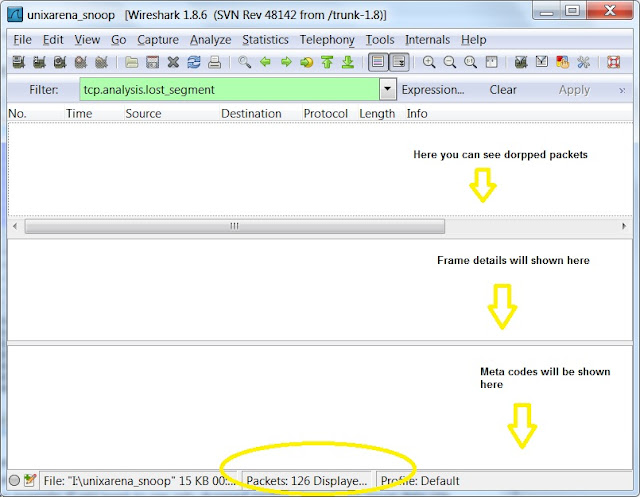

4.Jeśli nie ekspertyza sieci, wtedy poczujesz się bardzo trudno zrozumieć te wyniki.Ale jako administrator systemu sprawdzasz kilka rzeczy za pomocą Plików wireshark. Na przykład.jeśli chcesz zobaczyć tylko upuszczone pakiety z tych danych snoop, użyj „tcp.analiza.lost_segment ” filtr.Wystarczy wpisać ten ciąg filtrów w zakładce wireshark i zastosować.

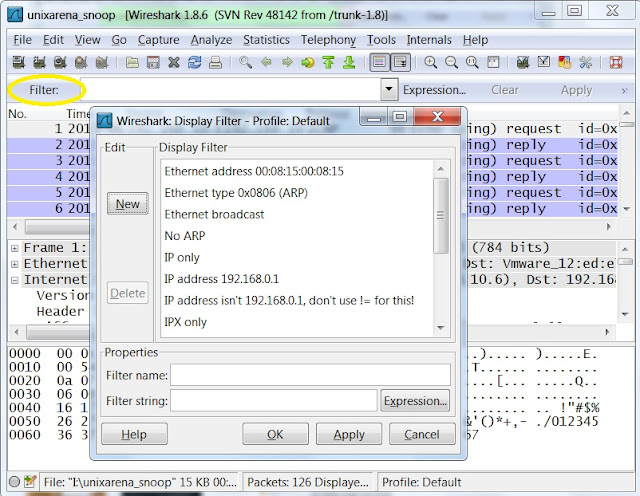

5.Istnieje wiele wbudowanych filtrów dostępnych w wireshark. Aby zastosować inny filtr, kliknij kartę filtr, a otrzymasz ekran poniżej.Wybierz żądany filtr i użyj go.

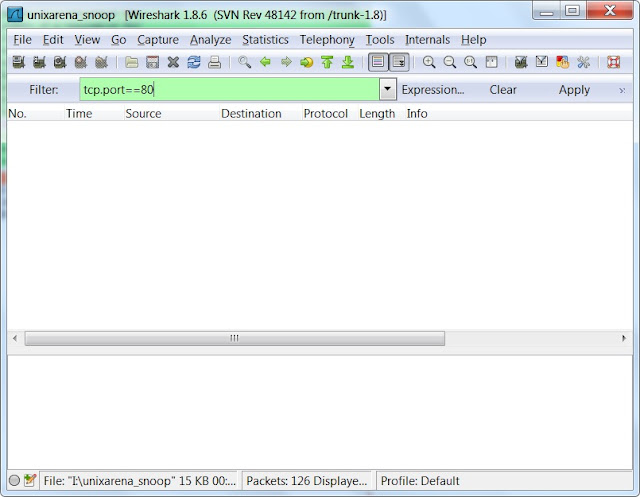

6.Na przykład, jeśli chcesz filtrować wyniki z określonym postem, użyj „tcp.port= = por_number ” filtr jak poniżej. Filtr UDP: na przykład, aby filtrować ruch DNS, użyj ” udp.port==53″.

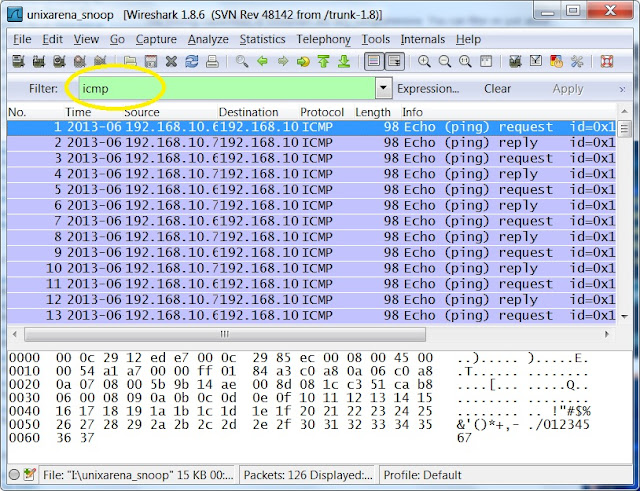

7.Można również użyć nazwy protokołu jako filtra.Na przykład,jeśli chcesz zobaczyć tylko ruch protokołu http, po prostu wpisz” http „filter tab i apply.In w poniższym przykładzie użyłem filtra „icmp”, aby zobaczyć tylko żądania ping.

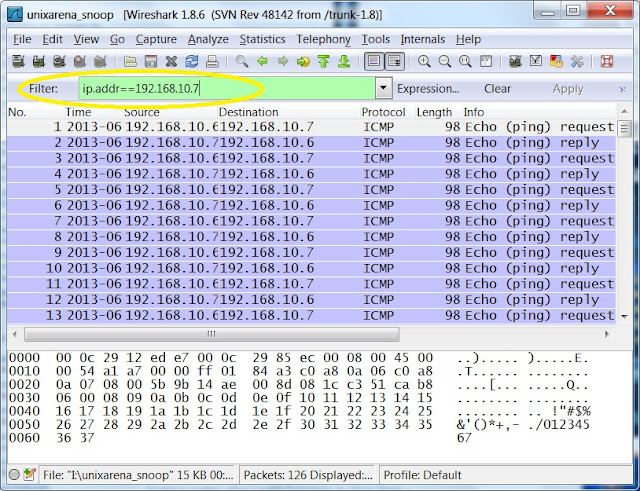

8.In w niektórych przypadkach musisz znaleźć jeden konkretny adres IP, gdzie ten adres IP może być miejscem docelowym lub source.In w tej sytuacji musisz użyć filtra jak poniżej.

9.To Zobacz tylko żądanie http ” get ” ze wszystkich użytych adresów IP poniżej filtra.

http.wniosek

12. Aby zobaczyć konwersację między dwoma zdefiniowanymi adresami IP, użyj poniższego filtra.

Uwaga:Zamień adres IP na Twój system.

ip.addr==192.168.10.6 & & ip.addr==192.168.10.7

13. Aby wyświetlić wszystkie ponowne transmisje w śledzeniu snoop,użyj poniższego filtra.

tcp.analiza.retransmisja