co to jest Wired Equivalent Privacy (WEP)?

Wired Equivalent Privacy (WEP) to protokół bezpieczeństwa, określony w standardzie IEEE Wireless Fidelity (Wi-Fi), 802.11 b. standard ten został zaprojektowany w celu zapewnienia bezprzewodowej sieci lokalnej (WLAN) poziomu bezpieczeństwa i prywatności porównywalnego z tym, czego zwykle oczekuje się od przewodowej sieci LAN.

protokół WEP został wprowadzony w 1997 roku, ale był nękany przez kilka problemów z bezpieczeństwem. Organy normalizacyjne zaczęły zniechęcać do jego stosowania na początku 2000 roku, ponieważ wprowadzono bardziej skuteczne normy.

WEP próbował ograniczyć dostęp do danych sieci bezprzewodowej w ten sam sposób, w jaki przewodowe sieci lokalne (Lan) chronią dane. Użytkownicy posiadający fizyczny dostęp do punktów dostępowych sieci są jedynymi, którzy mają dostęp do sieci przewodowych. Sieci bezprzewodowe, takie jak Wi-Fi, zależą od protokołów szyfrowania, takich jak WEP, aby zapobiec nieautoryzowanemu dostępowi do danych sieciowych.

fizyczne mechanizmy bezpieczeństwa chronią do pewnego stopnia przewodową sieć LAN. Na przykład kontrolowany dostęp do budynku uniemożliwia osobom z zewnątrz wejście i podłączenie urządzeń do SIECI LAN. Osoby z zewnątrz mogą uzyskać dostęp do sieci WLAN za pośrednictwem fal radiowych, które łączą się z siecią.

jak działa WEP?

Wired Equivalent Privacy protocol zapewnia bezpieczeństwo podobne do bezpieczeństwa fizycznego sieci przewodowej, szyfrując dane przesyłane przez sieć WLAN. Szyfrowanie danych chroni wrażliwe łącze bezprzewodowe między klientami a punktami dostępowymi.

po zabezpieczeniu bezprzewodowej transmisji danych przez WEP inne mechanizmy bezpieczeństwa sieci LAN mogą zapewnić prywatność i poufność danych. Obejmują one ochronę hasłem, kompleksowe szyfrowanie, Wirtualne Sieci Prywatne i uwierzytelnianie.

podstawowe usługi bezpieczeństwa sieci protokół zapewnia dla sieci bezprzewodowych obejmują następujące:

- Prywatność. WEP początkowo używał 64-bitowego klucza z algorytmem szyfrowania strumienia RC4 do szyfrowania danych przesyłanych bezprzewodowo. W późniejszych wersjach protokołu dodano obsługę kluczy 128-bitowych i 256-bitowych dla zwiększenia bezpieczeństwa. WEP używa 24-bitowego wektora inicjalizacyjnego, co skutkuje efektywnymi długościami klucza 40, 104 i 232 bitów.

- integralność danych. WEP wykorzystuje algorytm sumy kontrolnej CRC-32, aby sprawdzić, czy przesyłane dane pozostają niezmienione w miejscu przeznaczenia. Nadawca wykorzystuje cykliczną kontrolę nadmiarowości CRC-32 do generowania 32-bitowej wartości skrótu z sekwencji danych. Odbiorca korzysta z tego samego czeku przy odbiorze. Jeśli obie wartości się różnią, odbiorca może zażądać retransmisji.

- uwierzytelnianie. WEP uwierzytelnia klientów, gdy po raz pierwszy łączą się z punktem dostępowym sieci bezprzewodowej. Umożliwia uwierzytelnianie klientów bezprzewodowych za pomocą tych dwóch mechanizmów:

- Otwórz uwierzytelnianie systemu. Dzięki OSA systemy podłączone do sieci Wi-Fi mogą uzyskać dostęp do dowolnego punktu dostępu do sieci WEP, o ile podłączony system używa identyfikatora zestawu usług, który odpowiada identyfikatorowi SSID punktu dostępu.

- Uwierzytelnianie Klucza Współdzielonego. W przypadku Ska systemy podłączone do sieci Wi-Fi wykorzystują czteroetapowy algorytm odpowiedzi na wyzwanie do uwierzytelniania.

wady Wired Equivalent Privacy

WEP jest szeroko wdrażany i wdrażany, ale cierpi na poważne słabości bezpieczeństwa. Należą do nich:

- szyfr strumieniowy. Algorytmy szyfrowania stosowane do strumieni danych, zwane szyframi strumieniowymi, mogą być podatne na ataki, gdy klucz jest ponownie używany. Stosunkowo mała przestrzeń klucza protokołu uniemożliwia uniknięcie ponownego użycia kluczy.

- Sam algorytm RC4 został zbadany pod kątem słabości kryptograficznych i nie jest już uważany za bezpieczny w użyciu.

- Zgodnie z projektem, użycie protokołu jest opcjonalne. Ponieważ jest to opcjonalne, użytkownicy często nie mogli go aktywować podczas instalowania urządzeń obsługujących WEP.

- klucz współdzielony. Domyślna konfiguracja dla tych systemów używa jednego klucza współdzielonego dla wszystkich użytkowników. Nie można uwierzytelnić poszczególnych użytkowników, gdy wszyscy użytkownicy mają ten sam klucz.

te słabości skazały WEP. Większość organów normalizacyjnych wycofała protokół wkrótce po tym, jak protokół Wi-Fi Protected Access (WPA) stał się dostępny w 2003 roku.

WEP vs. WPA

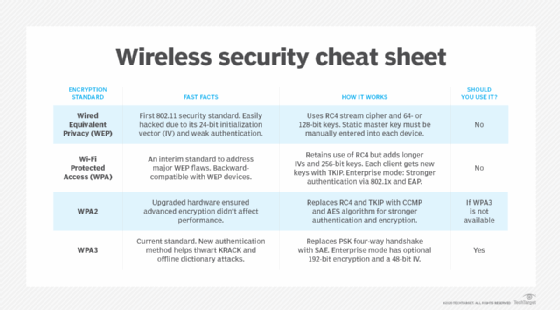

IEEE wprowadził Wired Equivalent Privacy w standardzie sieci bezprzewodowych 802.11 w 1997 roku, a następnie wydał WPA jako proponowany zamiennik pięć lat później. Wysiłki mające na celu naprawę WEP podczas krótkiego okresu eksploatacji nie przyniosły bezpiecznego rozwiązania dostępu do sieci bezprzewodowej. WPA2 formalnie zastąpił go w 2004 roku.

warianty WEP i ulepszone wersje WPA zawierają następujące protokoły:

- WEP2. Po pojawieniu się problemów z bezpieczeństwem, zmiany w specyfikacji IEEE zwiększyły długość klucza WEP do 128 bitów i wymagały użycia uwierzytelniania Kerberos. Zmiany te okazały się jednak niewystarczające, aby zwiększyć bezpieczeństwo WEP i zostały wycofane ze standardu.

- WEPplus lub WEP+. Agere Systems, firma zajmująca się komponentami układów scalonych, opracowała ten autorski wariant. WEP + wyeliminował słabe klucze z przestrzeni kluczy. Pozostały jednak podstawowe kwestie i tylko produkty Wi-Fi Agere Systems korzystały z WEP+.

- WPA. Pierwsza wersja WPA zwiększyła długość klucza do 128 bitów i zastąpiła sprawdzanie integralności CRC-32 protokołem Temporal Key Integrity Protocol. Jednak WPA nadal używa algorytmu szyfrowania RC4 i zachował inne słabości WEP.

- WPA2. Ta aktualizacja WPA dodała silniejsze szyfrowanie i ochronę integralności. Wykorzystuje protokół szyfrowania blokowego w trybie licznika, który zawiera zaawansowany algorytm szyfrowania standardowego do szyfrowania i weryfikacji integralności transmisji bezprzewodowych. WPA2 jest dostępny w dwóch następujących trybach:

- WPA2-Enterprise wymaga serwera uwierzytelniania zdalnego w celu uwierzytelniania użytkowników.

- WPA2-Pre-Shared Key jest przeznaczony do użytku osobistego i opiera się na Pre-shared kluczach przekazanych autoryzowanym użytkownikom.

- WPA3. Aktualna wersja WPA stała się dostępna w 2018 roku. Zapewnia znacznie lepsze bezpieczeństwo użytkownikom sieci bezprzewodowych. Ulepszenia WPA3 obejmują:

- silniejsze szyfrowanie zarówno w trybie korporacyjnym, jak i osobistym;

- ulepszone uwierzytelnianie w trybie osobistym; oraz

- doskonała tajemnica przekazywania dla komunikacji w trybie osobistym.

jak stosuje się WEP?

producenci sprzętu bezprzewodowego wdrożyli WEP w sprzęcie, co oznaczało, że aktualizacje protokołu bezpieczeństwa musiały zmieścić się w pamięci flash kart bezprzewodowych interfejsów sieciowych i urządzeń sieciowych punktów dostępowych. Ograniczyło to zakres ulepszeń, które były możliwe dzięki WEP i WPA. Oznaczało to również, że systemy wykorzystujące starszy sprzęt mogą być podatne na znane ataki.

biorąc pod uwagę powszechne wdrażanie niedrogich urządzeń bezprzewodowych i punktów dostępowych, WEP jest nadal używany i będzie nadal używany, dopóki przestarzały sprzęt nie zostanie wycofany. Oznacza to, że specjaliści ds. sieci i IT powinni być czujni w identyfikowaniu i zastępowaniu tych przestarzałych urządzeń.

dowiedz się więcej o protokołach używanych do zabezpieczania sieci bezprzewodowych w tym przeglądzie standardów bezpieczeństwa WLAN.