przez wiele lat LDAP był dominującym protokołem bezpiecznego uwierzytelniania dla lokalnych katalogów. Organizacje używały LDAP do przechowywania i pobierania danych z usług katalogowych i jest kluczowym elementem planu dla Active Directory (AD), najczęściej używanej usługi katalogowej. Historycznie, LDAP zapewniał efektywny poziom bezpieczeństwa dla organizacji do wdrożenia WPA2-Enterprise.

na szczęście usługi Cloud PKI SecureW2 pomagają środowiskom AD / LDAP bezproblemowo migrować do chmury za pomocą bez hasła rozwiązania Azure. Jeśli jednak chcesz zachować LDAP i AD, oferujemy również klienta onboardingowego # 1 BYOD, który pozwala użytkownikom końcowym na samoobsługę dla uwierzytelniania PEAP-MSCHAPv2 802.1 X. Bez klienta onboardingowego możesz przegapić konfigurację sprawdzania poprawności certyfikatu serwera i pozostawić swoją sieć widoczną. Cloud PKI SecureW2 można skonfigurować w mniej niż godzinę i nie wymaga żadnych modernizacji wózków widłowych, po prostu zobacz, co nasi klienci mają do powiedzenia.

w tym artykule szczegółowo omawiamy LDAP i sprawdzamy, czy jego standardy bezpieczeństwa są w stanie sprostać bardziej nowoczesnym zagrożeniom cybernetycznym.

co to jest LDAP?

Lightweight Directory Access Protocol, LDAP, to protokół programowy, który przechowuje i porządkuje dane, aby ułatwić ich przeszukiwanie. Dane mogą być dowolnymi informacjami o organizacjach, urządzeniach lub użytkownikach przechowywanymi w katalogach. LDAP jest protokołem używanym przez serwery do komunikacji z katalogami lokalnymi.

dane są przechowywane w hierarchicznej strukturze zwanej drzewem informacji katalogowej (dit), która porządkuje dane w rozgałęziającą się strukturę „drzewa”, ułatwiając administratorom poruszanie się po katalogach, znajdowanie określonych danych i administrowanie zasadami dostępu użytkowników.

Co Oznacza „Lekki”?

poprzednik LDAP, Directory Access Protocol, został opracowany jako część usługi katalogowej x. 500. Jednak używał stosu protokołów OSI, który nie pasował do wielu sieci i dlatego był trudny do zaimplementowania.

LDAP został opracowany jako lekki (co oznacza mniej kodu) alternatywny protokół, który mógł uzyskać dostęp do usług katalogowych x.500 za pomocą protokołu TCP/IP, który był (i jest) standardem dla Internetu.

co robi LDAP?

głównym celem LDAP jest służyć jako centralny hub do uwierzytelniania i autoryzacji. LDAP pomaga organizacjom przechowywać poświadczenia użytkowników (nazwa użytkownika/hasło), a następnie uzyskać do nich dostęp później, na przykład gdy użytkownik próbuje uzyskać dostęp do aplikacji obsługującej LDAP. Poświadczenia tego Użytkownika przechowywane w LDAP uwierzytelniają użytkownika.

atrybuty użytkownika mogą być również przechowywane w LDAP, który określa, do czego dany użytkownik ma dostęp na podstawie zasad ustawionych przez katalog.

jak działa LDAP?

LDAP opiera się na interakcji klient-serwer. Klient rozpoczyna sesję z serwerem, zwaną „wiązaniem”. Klient przedstawia swoje poświadczenia użytkownika, które serwer może porównać z katalogiem i autoryzować dostęp na podstawie atrybutów tego użytkownika.

modele LDAP

LDAP można podzielić na 4 modele, które wyjaśniają 4 różne usługi świadczone przez serwer LDAP.

Model informacyjny

ten model określa, jakie informacje mogą być przechowywane w LDAP i opiera się na”wpisach”. Wpis jest identyfikatorem rzeczywistego obiektu (serwerów, urządzeń, użytkowników) w sieci poprzez atrybuty opisujące obiekt. Wpisy pomagają określić poziomy dostępu użytkownika do sieci.

Model nazewnictwa

tutaj wpisy są przypisywane wyróżnionym nazwom (DN) na podstawie ich pozycji w hierarchii DIT. DNs składają się z względnych wyróżnionych nazw (RDN), które same reprezentują każdy atrybut wpisu. Mówiąc prościej, RDN jest jak nazwa pliku w systemie Windows, podczas gdy DN jest jak nazwa ścieżki do pliku.

Model funkcjonalny

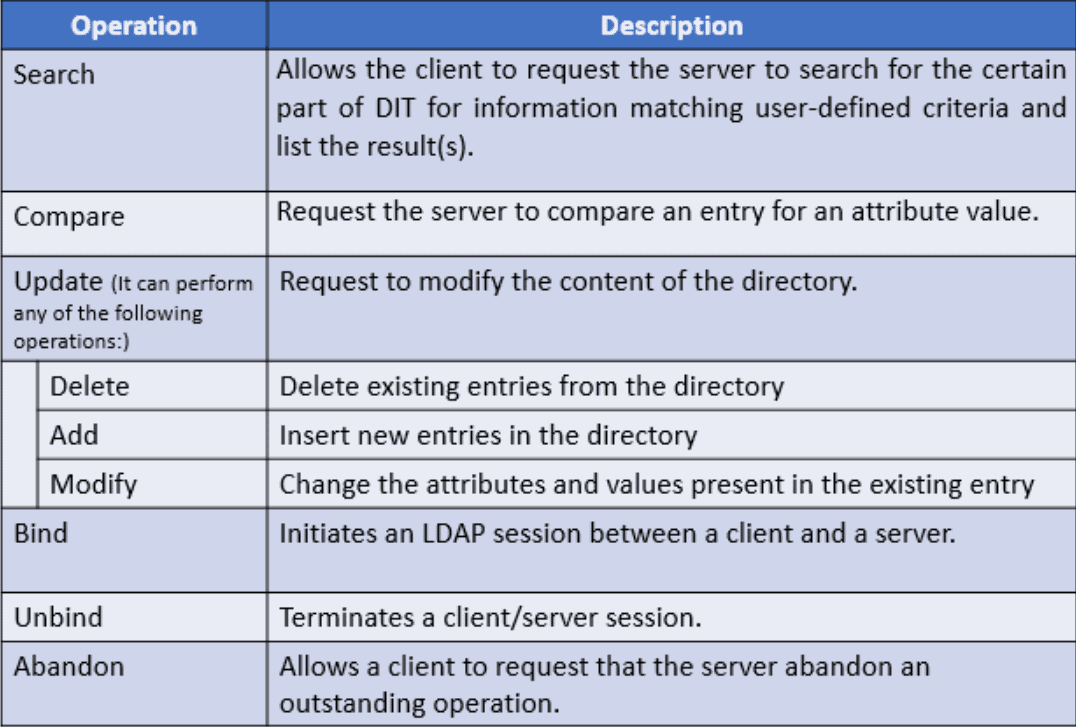

model funkcjonalny określa, jakie funkcje można wykonać z serwerem LDAP. Funkcje te można podzielić na trzy główne kategorie, z których każda ma własne podkategorie.

- zapytanie – przechodzi i pobiera żądane informacje przechowywane w katalogu.

- Update-modyfikuje informacje w katalogu. Użytkownicy mogą dodawać, usuwać lub modyfikować istniejące informacje.

- uwierzytelnianie-umożliwia użytkownikom łączenie się i rozłączanie z serwerem LDAP.Ten poręczny Wykres dostarczany przez Hack2Secure doskonale spisuje każdą funkcję.

model bezpieczeństwa

model bezpieczeństwa daje klientom możliwość podania swojej tożsamości w celu uwierzytelnienia. Po uwierzytelnieniu serwery mogą określić, jaki poziom dostępu jest przyznawany klientowi na podstawie ich zasad. Rozszerzając operację Bind z modelu funkcjonalnego, istnieją trzy opcje wiązania:

- brak uwierzytelniania – ta opcja jest zalecana w przypadkach, w których kradzież poświadczeń nie stanowi problemu. Każdy, kto pozostawi puste pola DN i hasła, zostanie zdefiniowany jako anonimowy użytkownik i otrzyma poziomy dostępu w oparciu o istniejące zasady sieciowe. Ta opcja jest zwykle pozostawiana na raty lub inne przypadki, w których uwierzytelnianie nie jest wymagane.

- uwierzytelnianie podstawowe-klient LDAP jest zobowiązany do podania DN i hasła do uwierzytelniania. Następnie serwer porównuje DN i hasło z katalogiem sieciowym i przyznaje im dostęp na podstawie atrybutów użytkownika. Dane uwierzytelniające są wysyłane za pośrednictwem czystego tekstu, co oznacza, że mogą być łatwo odczytane przez nieautoryzowaną stronę, jeśli ktoś przeniknie do ich sesji

- SASL – Simple Authentication and Security Layer, lub SASL, to protokół, który wymaga zarówno Klienta, jak i serwera, aby dostarczyć informacje identyfikujące.

LDAP i Actvie Directory

chociaż wiele osób używa zamiennie LDAP i Active Directory (AD), w rzeczywistości są to dwa różne rodzaje oprogramowania, choć mogą ze sobą współpracować. Pomyśl o LDAP jako języku, którym AD jest w stanie mówić. Zadaniem LDAP jest wyodrębnienie informacji przechowywanych w AD. Kiedy użytkownik wyszukuje coś w reklamie, na przykład komputer lub drukarkę, LDAP jest tym, co jest używane do znajdowania odpowiednich informacji i prezentowania wyników użytkownikowi.

AD jest najczęściej używanym serwerem katalogowym i używa LDAP do komunikacji. LDAP jest protokołem używanym do odpytywania, utrzymywania i określania dostępu w celu umożliwienia działania reklamy.

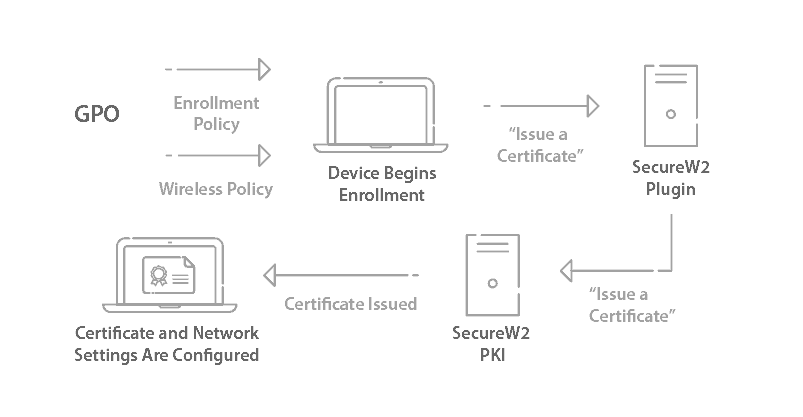

inną różnicą między LDAP a AD jest sposób zarządzania urządzeniami. AD ma mechanizm o nazwie Group Policy (GPO), który umożliwia administratorom kontrolowanie urządzeń z systemem Windows i oferuje możliwość jednokrotnego logowania, z których żadna nie jest dostępna w LDAP. Jeśli chodzi o możliwości, w LDAP jest wiele do życzenia, co oznacza, że administratorzy domen AD są zdani na siebie podczas wdrażania urządzeń i serwerów zgodnych z LDAP.

niestety standardowe zabezpieczenia LDAP nie radzą sobie dobrze z cyberzagrożeniami, o czym omówimy dalej.

LDAPS: włączenie LDAP przez SSL/TLS

bezpieczeństwo LDAP jest konieczne, ponieważ obejmuje przechowywanie i pobieranie poufnych informacji. Jednak standardowy ruch LDAP nie jest szyfrowany, przez co jest podatny na cyberataki. LDAP nie jest w stanie samodzielnie zabezpieczyć uwierzytelniania, co spowodowało implementację bezpiecznego LDAP (LDAPS). Po połączeniu się z klientem, LDAPS szyfruje ruch sieciowy za pomocą SSL / TLS, aby utworzyć powiązanie z katalogiem.

szyfrowanie SSL/TLS jest standardem internetowym, ponieważ wykorzystuje cyfrowe certyfikaty x. 509 do zabezpieczenia połączenia między Klientem a serwerem. Certyfikaty służą jako identyfikatory urządzenia/serwera, na którym się znajdują.

większość organizacji szyfrujących ruch LDAP używa nazwy użytkownika i hasła do celów uwierzytelniania. Chociaż ta metoda działa, pozostawia wiele do życzenia w odniesieniu do bezpieczeństwa. Systemy LDAP, które opierają się na uwierzytelnianiu opartym na poświadczeniach, są nadal dość podatne na ataki. Hasła można łatwo zapomnieć, udostępnić i ukraść, pozostawiając sieć podatną na bezprzewodową kradzież poświadczeń.

co gorsza, Standardowa Metoda uwierzytelniania LDAP nie szyfruje nawet ruchu sieciowego, co oznacza, że administratorzy sieci pozostają z zadaniem skonfigurowania LDAP tak, aby bezpiecznie szyfrował dla swoich środowisk.

główny problem polega na tym, że organizacje uwierzytelniają użytkowników hasłami, ponieważ hasła są niewystarczające do ochrony przed nowoczesnymi cyberatakami. Hasła nie mają odwagi przeciwstawić się nowoczesnym cyberatakom, takim jak atak brute force, który jest metodą wysyłającą niekończące się próby poświadczenia, lub atak man-in-the-middle, który udaje legalną jednostkę sieciową i łączy się z zatwierdzonym użytkownikiem sieci.

domyślne ustawienia LDAP ledwo mają szansę przeciwko współczesnym cyberatakom. Na szczęście istnieje lepszy środek bezpieczeństwa: certyfikaty cyfrowe z PKI.

uwierzytelnianie RADIUS za pomocą LDAP

istnieje wiele zasobów, które porównują LDAP i RADIUS. Chociaż oba mogą wykonywać podobne funkcje, nie ma sensu porównywać, biorąc pod uwagę, że serwer LDAP może przechowywać informacje o użytkowniku, a serwer RADIUS nie. LDAP nie udostępnia funkcji MFA ani dzienników księgowych, ale można je wykonywać, dodając RADIUS.

jeśli serwer LDAP zawiera katalog użytkownika, możesz połączyć serwer RADIUS, aby uwierzytelnić się w katalogu LDAP, aby autoryzować dostęp do sieci Wi-Fi, VPN i wszystkich aplikacji internetowych.

oparty na chmurze serwer RADIUS to najlepsza praktyka uwierzytelniania użytkowników, ponieważ branża odchodzi od infrastruktur lokalnych. Cloud RADIUS można zintegrować ze środowiskiem AD / LDAP i dynamicznie uwierzytelniać użytkowników poprzez bezpośrednie odwołanie się do katalogu. Wszelkie zasady przypisane użytkownikowi będą egzekwowane w czasie rzeczywistym, co uprości segmentację użytkowników.

Usługa Cloud RADIUS jest fabrycznie zaprojektowana do uwierzytelniania 802.1 x/EAP-TLS z certyfikatami x.509, co jest łatwym sposobem na skonfigurowanie sieci WPA2-Enterprise.

Konfigurowanie LDAP dla WPA2-Enterprise

LDAP był wymagany do uwierzytelniania opartego na poświadczeniach, w wyniku czego wiele organizacji zbudowało wokół niego swoją infrastrukturę uwierzytelniania. Jednak wraz z postępem technologii poświadczenia stają się coraz mniej niezawodną formą bezpieczeństwa. Skłoniło to wielu do poszukiwania alternatywnych metod uwierzytelniania.

w ostatnich latach coraz więcej organizacji zaczyna przechodzić z haseł na certyfikaty cyfrowe w celu uwierzytelniania sieciowego. Certyfikaty automatycznie uwierzytelniają się w bezpiecznej sieci, gdy znajdują się w zasięgu i nie muszą być wprowadzane ani zapamiętywane przez użytkownika. Certyfikaty zapobiegają atakom z powietrza i niezliczonym zagrożeniom, na które poświadczenia są podatne dzięki uwierzytelnianiu EAP-TLS.

podczas gdy urządzenia rejestrujące były uważane za złożone, rozwiązanie joinnow onboarding umożliwia użytkownikom samodzielną konfigurację certyfikatów w ciągu kilku minut. Po wyposażeniu w certyfikat użytkownik może zostać uwierzytelniony w sieci przez lata i nigdy nie będzie musiał radzić sobie z nieznośnymi zasadami resetowania hasła. SecureW2 oferuje nie tylko rozwiązania do wydawania certyfikatów, ale także usługi PKI „pod klucz”, które zapewniają całą infrastrukturę niezbędną do przejścia z poświadczeń na certyfikaty.

porzuć LDAP na rzecz zarządzanego rozwiązania PKI

organizacje w całej branży pozostawiają hasła do uwierzytelniania za pomocą certyfikatów cyfrowych. Certyfikaty cyfrowe można skonfigurować tak, aby automatycznie uwierzytelniały się w sieci w sposób bezpieczny i nie są narażone na wszelkie luki w hasłach.

uwierzytelnianie oparte na certyfikatach eliminuje potrzebę haseł i kradzieży poświadczeń, ponieważ mogą one szyfrować poświadczenia użytkowników. Ataki typu Man-in-the-middle polegają na udostępnianiu danych uwierzytelniających użytkownika w postaci zwykłego tekstu w powietrzu, co ułatwia ich przechwycenie.

SecureW2 oferuje zarządzane PKI w chmurze, gotowe rozwiązanie PKI, które można zintegrować z dowolnym środowiskiem i umożliwić uwierzytelnianie oparte na certyfikatach w ciągu kilku godzin. Rejestracja urządzeń dla ustawień 802.1 x była kiedyś uważana za trudną, ale nasze rozwiązanie joinnow onboarding zapewnia administratorom możliwość przypisania certyfikatu do każdego BYOD, w tym urządzeń innych niż Windows. Organizacje korzystające z MDM mogą tworzyć potężne interfejsy API bramy i wykorzystywać istniejące IDP do dostarczania certyfikatów do każdego zarządzanego urządzenia.

PKI SecureW2 współpracuje ze wszystkimi dostawcami LDAP i SAML IDP. Możesz wykorzystać swoją bieżącą reklamę lub całkowicie ją zostawić. Nasz Dynamic Cloud RADIUS korzysta z pierwszego w branży rozwiązania do bezpośredniego odwoływania się do katalogu. Serwer może w czasie rzeczywistym sprawdzać Ważność użytkownika i jego dane identyfikacyjne. Historycznie było to możliwe tylko z LDAP, ale z SecureW2 jest dostępny dla każdego, kto integruje naszą usługę ze swoim środowiskiem.

większe bezpieczeństwo dzięki uwierzytelnianiu opartemu na certyfikatach

LDAP jest szeroko stosowany ze względu na jego kompatybilność z Active Directory. Nie oznacza to jednak, że administratorzy muszą być powstrzymywani przestarzałymi metodami uwierzytelniania, które narażają ich sieci na ataki cybernetyczne. Na szczęście SecureW2 oferuje łatwe rozwiązanie, które eliminuje kradzież poświadczeń w powietrzu i zwiększa bezpieczeństwo sieci poprzez wdrożenie uwierzytelniania opartego na certyfikatach. Zintegruj swojego dostawcę tożsamości LDAP z naszym gotowym zarządzanym rozwiązaniem PKI, które jest znacznie tańsze niż starsze serwery lokalne.

:

jak znaleźć LDAP w systemie Windows?

niezależnie od tego, czy pracujesz w dużej firmie, czy w SMB, prawdopodobnie codziennie współpracujesz z LDAP. W miarę jak katalog LDAP rośnie, łatwo jest zgubić się we wszystkich wpisach, którymi możesz zarządzać. Na szczęście istnieje polecenie, które pomoże Ci wyszukać wpisy w drzewie katalogów LDAP: Nslookup.

użyj Nslookup, aby zweryfikować rekordy SRV, wykonaj następujące kroki:

- kliknij Start i uruchom.

- w otwartym polu wpisz „cmd”.

- wpisz nslookup.

- Enter set type = all.

- wpisz ” _ldap._tcp.dc._msdcs.Domain_Name”, gdzie Domain_Name to nazwa Twojej domeny.

Skąd mam wiedzieć, czy LDAP jest skonfigurowany?

jeśli konfigurujesz filtry dla parametrów wyszukiwania na serwerze LDAP, powinieneś wykonać testy uwierzytelniające, aby potwierdzić, że filtry wyszukiwania powiodły się. Wszystkie filtry wyszukiwania muszą działać poprawnie, aby zapewnić pomyślną integrację z serwerem LDAP.

- przejdź do System > bezpieczeństwo systemu.

- kliknij Testuj ustawienia uwierzytelniania LDAP.

- Przetestuj filtr wyszukiwania nazw użytkownika LDAP. W polu Nazwa użytkownika LDAP wpisz nazwę istniejącego użytkownika LDAP. Kliknij Testuj zapytanie LDAP.

- Przetestuj filtr wyszukiwania nazw grup LDAP. Użyj istniejącej nazwy grupy LDAP.

- Przetestuj nazwę użytkownika LDAP, aby upewnić się, że składnia zapytania jest poprawna i że dziedziczenie roli grupy użytkowników LDAP działa poprawnie.

jak podłączyć serwer LDAP?

JoinNow MultiOS i Connector obsługuje mechanizm uwierzytelniania, który można łatwo dostosować do metody dowolnego serwera LDAP i IDP w celu uwierzytelniania użytkowników za pomocą nazwy użytkownika. Gdy użytkownik próbuje się zalogować, weryfikowany jest każdy serwer LDAP, który jest włączony do uwierzytelniania.

Poniżej przedstawiono kroki związane z konfiguracją integracji:

- Konfigurowanie dostawcy tożsamości

- Rozpocznij od skonfigurowania mapowania atrybutów IDP. Tutaj dostosujesz pola, które są wypełnione atrybutami użytkowników sieci i będą używane do definiowania różnych grup użytkowników w sieci.

- Skonfiguruj Zasady sieci

- prawie wszystkie organizacje mają różne grupy użytkowników, które wymagają różnych poziomów dostępu do sieci, serwerów, danych itp. Dołączając do SecureW2, możesz automatycznie rozdzielić użytkowników na grupy, konfigurując ich atrybuty tak, aby identyfikować i segmentować użytkowników. Na przykład Uczelnia skonfigurowałaby oprogramowanie do wdrażania do pracy tak, aby segmentować użytkowników na podstawie ich statusu studenta lub profesora.

aby uzyskać bardziej szczegółowy przewodnik, odwiedź nasz przewodnik konfigurowanie serwerów WPA2-Enterprise for AD / LDAP.

jak naprawić LDAP?

podczas rozwiązywania adresu serwera LDAP system obsługuje wyszukiwanie DNS SRV i AAA. System zawsze próbuje w pierwszej kolejności skonfigurować połączenie TLS z serwerem LDAP. Jeśli to się nie powiedzie, może powrócić do połączenia TCP, jeśli to możliwe. Aby nawiązać połączenie TLS, certyfikat serwera LDAP musi być podpisany przez Urząd zaufany w magazynie certyfikatów urzędu certyfikacji.

również rozwiązany adres serwera LDAP musi odpowiadać CN (nazwa zwyczajowa) zawartemu w certyfikacie prezentowanym przez serwer LDAP. System połączy się z portem zwracanym przez wyszukiwanie SRV lub połączy się z 389 (TCP) lub 636 (TLS).

żądania przeszukiwania globalnego katalogu Active Directory używają portów 3268 (TCP) i 3269 (TLS).